ومع الاستخدام المتزايد لمكونات الطرف الثالث وسلاسل توريد البرامج الطويلة، يمكن للمهاجمين الآن اختراق العديد من حزم البرامج في وقت واحد من خلال استغلال واحد. ردًا على ناقل الهجوم الجديد هذا، يتطلع المزيد من فرق التطوير وDevOps، بالإضافة إلى متخصصي الأمان، إلى دمج قائمة مواد البرامج (SBOM).

تتضمن سلسلة توريد البرامج كل ما تم استخدامه لإنشاء التطبيق، بدءًا من التعليمات البرمجية الفريدة التي يكتبها المهندسون إلى أدوات التطوير التي يستخدمونها، وإلى أي مكونات تابعة لجهات خارجية (ملكية ومفتوحة المصدر) في قاعدة التعليمات البرمجية. بينما يتحمل المطورون مسؤولية التعليمات البرمجية الخاصة بهم، SBOM يتتبع المعلومات اللازمة لضمان أمان كل مكون تابع لجهة خارجية. هذا يتضمن:

- حيث تم الحصول على مصدرها

- الإصدار المحدد قيد الاستخدام

- أي نقاط ضعف معروفة وحالة التصحيح

- أين ومتى يتم استخدامه في التطبيق

- معلومات الترخيص

وأي معلومات أمنية أخرى ذات صلة.

من خلال فهم كل سطر من التعليمات البرمجية التي تدخل في المنتج النهائي، يمكن للمؤسسات إظهار ممارسات التطوير الآمنة وتقديم الضمانات لعملائها.

مع العثور على SBOMs استخدامًا أوسع بكثير، أصبحت شركة أبحاث واستشارات تكنولوجيا المعلومات أصدرت شركة Gartner مؤخرًا "Innovation Insight for SBOMs"."، تقرير يصف المفهوم وفوائده والمعايير المختلفة المستخدمة وتوصيات للمؤسسات التي تنفذ SBOMs.

نظرًا لأن العديد من الأشخاص لن يتمكنوا من الوصول إلى تقرير Gartner الكامل، فإننا نقدم بعض النتائج الرئيسية بالإضافة إلى وجهة نظرنا الخاصة حول ما تحتاج المؤسسات إلى مراعاته لاستخدام SBOM بنجاح. لكن أولاً، دعونا نناقش الوضع الحالي لـ هجمات سلسلة توريد البرمجيات.

المخاطر المتزايدة على سلاسل توريد البرمجيات

على الرغم من أن حزم البرامج تحاول تمييز نفسها عن المنافسين والتركيز على ما يجعلها مختلفة، إلا أنه سيكون هناك دائمًا بعض التداخل من حيث الوظائف الأساسية. على سبيل المثال، ستحتاج كل مؤسسة إلى تشفير بيانات المستخدم، ويحتاج معظمها إلى التفكير في المزامنة عبر أجهزة متعددة.

في حين يمكن للمطورين قضاء الكثير من الوقت والجهد في كتابة التعليمات البرمجية لأداء هذه الوظائف العامة، فمن الأسهل بكثير دمج المكونات الجاهزة المستخدمة بالفعل. سواء تم شراؤها أو كانت مفتوحة المصدر، تعمل تعليمات برمجية خارجية على تبسيط عملية التطوير وتقليل وقت الوصول إلى السوق بشكل كبير.

ومع ذلك، فإنه يقدم أيضًا نقاط ضعف. البرمجيات اليوم آمنة بقدر أضعف حلقة في سلسلة التوريد. يستغل المهاجمون هذه الحقيقة، ويستهدفون المكونات شائعة الاستخدام أو القديمة في سلسلة توريد البرامج بمعدل متزايد.

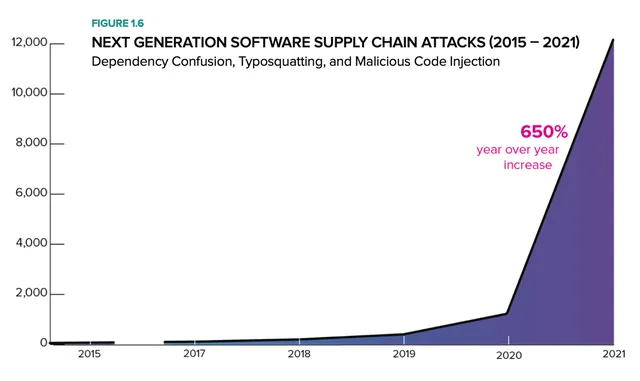

تقرير حديث تم العثور على 216 هجومًا فقط على سلسلة توريد البرامج بين فبراير 2015 ويونيو 2019. وقد قفز هذا العدد بشكل كبير إلى 929 هجومًا بين يوليو 2019 ومايو 2020، تلاها انفجار بأكثر من 12,000 هجوم على سلسلة توريد البرمجيات في عام 2021، على أساس سنوي زيادة 650%.

المصدر قراءة الظلام

و2021 مسح فورستر من بين 530 من صانعي القرار في مجال الأمن السيبراني، وجدوا أن 33% من الهجمات الخارجية تأتي الآن من خدمات الطرف الثالث أو نقاط ضعف البرامج.

ونظراً للتسارع الأخير للهجمات، فليس من المستغرب أن تقوم الحكومة الأمريكية بذلك أمن سلسلة توريد البرمجيات أولوية جديدة. وهذا يشمل الافراج عن إطار عمل تطوير البرمجيات الآمنة (SSDF) و سبتمبر 2022 مذكرة مكتب الإدارة والميزانية تحديد أولويات الاستثمار السيبراني للسنة المالية 2024، وكلاهما يولي اهتمامًا كبيرًا للتخفيف من مخاطر سلسلة التوريد.

مع الهجمات المتزايدة، والأمثلة الشهيرة في الأخبار (على سبيل المثال، SolarWinds، Log4J، وما إلى ذلك)، وحكومة الولايات المتحدة التي تدق ناقوس الخطر، تحتاج المؤسسات إلى زيادة وضوح سلسلة توريد البرامج الخاصة بها والاحتفاظ بقائمة مواد برمجية شاملة لكل منها منتجاتهم او بضائعهم.

SBOMs للإنقاذ! زيادة الرؤية والثقة والأمان في سلاسل توريد البرمجيات

الضرورة أم الاختراع، ومن المؤكد أن التهديد الكبير مثل الهجمات على سلسلة التوريد يستلزم إيجاد حل. ولحسن الحظ، فإن اختراع SBOMs يعني أن لدينا الآن الأدوات اللازمة للرد، مما يضمن فقط المكونات الآمنة والموثوقة التي تصل إلى قاعدة التعليمات البرمجية.

يعتمد SBOM على قوائم المواد المادية (BOMs) الموجودة بشكل شائع في التصنيع أو البناء. على سبيل المثال، تستخدم شركات تصنيع السيارات قائمة مكونات الصنف (BOM) لجرد كل مكون مستخدم في كل مركبة، سواء تم تصنيعها بواسطة الشركة المصنعة للمعدات الأصلية (OEM) أو طرف ثالث. إذا ظهرت مشكلة في جزء معين، تسمح قائمة مكونات الصنف للمصنعين بتحديد كل مركبة متأثرة وإبلاغ المالك.

SBOMs هي ما يعادل صناعة البرمجيات. العمل كمخزون لكل مكون برمجي موجود في كل منتج. إذا تم اكتشاف وجود ثغرة أمنية في أحد المكونات، فيمكن للمؤسسات تحديد المستخدمين المتأثرين بسرعة ووضع خطط للإبلاغ عن المخاطر والتخفيف من حدتها.

مع مجموعات البرامج المعقدة التي تتضمن عددًا كبيرًا من المكونات مفتوحة المصدر ومكونات الطرف الثالث الأخرى، قد يكون من الصعب تتبع كل المخاطر التي يتعرض لها المنتج. تسمح SBOMs لفرق التطوير وDevOps والأمان، وحتى العملاء، بفهم هذه المخاطر، والنظر بسرعة لمعرفة ما إذا كانت هناك ثغرة أمنية تم تحديدها حديثًا تؤثر عليهم.

تساعد SBOMs أيضًا على:

- منع إفساد الترخيص — عندما تفتح المكونات مفتوحة المصدر ملكيتك الفكرية، مما يعرض منتجك ليراه الجميع.

- تحديد المخاطر في التعليمات البرمجية القديمة - تقسيم قواعد التعليمات البرمجية الحالية لتحديد كل مكتبة تابعة لجهات خارجية، ومستودعات مفتوحة المصدر، وأدوات تطوير، والمزيد لتحديد المكونات القديمة المحتملة أو أي مخاطر أخرى موجودة.

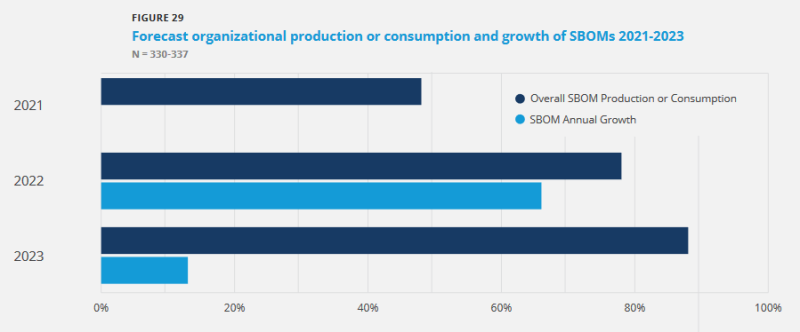

مع العديد من الفوائد المعروضة، تشهد SBOMs استيعابًا كبيرًا. ومع ذلك، مؤخرا تقرير وجدت أنه في حين أن 76% من المؤسسات لديها درجة من "استعداد SBOM"، فإن 47% فقط كانت تستخدم بنشاط SBOM في عام 2021. ومن المتوقع أن يرتفع هذا الرقم إلى أكثر من ثلاثة أرباع المؤسسات في عام 2022 (78%) وما يقرب من 90% السنة القادمة.

المصدر VentureBeat

تقرير Gartner's Innovation Insight لـ SBOMs — ملخص عالي المستوى

يقدم تقرير Gartner's Innovation Insight Report لعام 2022 حول SBOMs معلومات مهمة حول أهمية قائمة مواد البرامج وتنفيذها:

"تعمل فواتير المواد البرمجية على تحسين الرؤية والشفافية والأمن وسلامة التعليمات البرمجية الخاصة والمفتوحة المصدر في سلاسل توريد البرامج. ولتحقيق هذه الفوائد، يجب على قادة هندسة البرمجيات دمج SBOMs طوال دورة حياة تسليم البرامج.

غالبًا ما تكافح المؤسسات للحفاظ على وضوح تبعيات الملكية والمفتوحة المصدر، مما يؤدي إلى توليد قدر كبير من الاهتمام المخاطر الأمنية لسلسلة توريد البرمجيات وقضايا الامتثال المحتملة. ويرجع ذلك إلى افتقارهم إلى الأدوات الكافية أو فشلهم في تنفيذ ممارسات ومعايير التطوير الآمنة.

باستخدام SBOM، يمكن للمطورين اكتشاف وتجميع تفاصيل الأمان على كل جزء من تعليمات برمجية خارجية في حزمة البرامج الخاصة بهم. ويدل ظهور هجمات سلسلة توريد البرمجيات على الفشل في التعامل مع التعليمات البرمجية مفتوحة المصدر أو التجارية باعتبارها "صندوقاً أسود" محكماً وآمناً.

وبدون معرفة ما يوجد داخل "الصندوق"، لن تتمكن أبدًا من فهم المخاطر التي يتعرض لها برنامجك. ولذلك، فإن الحل الأفضل هو تتبع كل "مربع" تستخدمه بدقة للتحقق من نقاط الضعف المعروفة.

توصي شركة Gartner كل مؤسسة بما يلي:

- قم بإنشاء SBOM لكل حزمة برامج يقومون بإنتاجها

- تحقق من SBOMs لجميع البرامج المستهلكة (سواء كانت مفتوحة المصدر أو تجارية)

- إعادة تقييم بيانات SBOM باستمرار لفهم المخاطر الأمنية الجديدة (قبل النشر وبعده)

ونظرًا لتهديد مشهد سلسلة توريد البرمجيات بشكل متزايد، تتوقع جارتنر أن 60% من المؤسسات التي تقوم ببناء أو شراء برامج للبنية التحتية الحيوية سوف تقوم بتفويض SBOMs. وهذا ثلاثة أضعاف العدد الحالي (20٪) في عام 2022.

"تعد SBOMs أداة أساسية في مجموعة أدوات الأمان والامتثال لديك. فهي تساعد في التحقق المستمر من سلامة البرامج وتنبيه أصحاب المصلحة إلى الثغرات الأمنية وانتهاكات السياسة.

كيف يؤثر كل ذلك عليك؟

إذًا، ماذا يعني كل هذا بالنسبة لك ولمؤسستك؟ توصي مؤسسة Gartner المؤسسات بما يلي:

- استخدم SBOMs لتتبع التبعيات عبر سلسلة توريد البرامج بأكملها، مع مراعاة كل مكون في دورة حياة تطوير البرامج

- قم بأتمتة إنشاء SBOMs باستخدام أدوات لفحص منتجاتك والتحقق منها بشكل منهجي

- الاستجابة بسرعة لأي مكونات متأثرة موجودة في سلسلة توريد البرامج

- قم بتحديث SBOMs بكل قطعة برمجية جديدة، أي إنشاء SBOMs أثناء عملية الإنشاء وليس فقط في بداية المشروع

- أعد استخدام الوحدات النمطية التي تحتوي على وحدات SBOM التي تم التحقق منها وآمنة فقط

- تنفيذ عملية SBOM قائمة على المعايير بناءً على تنسيقات مدعومة على نطاق واسع، مثل تبادل بيانات حزمة البرامج (SPDX) أو تعريف البرنامج (SWID) أو CycloneDX

- تأكد من أن أي موفري برامج تجارية تعمل معهم يستخدمون أيضًا SBOMs من خلال نهج قائم على المعايير

- مشاركة SBOMs وبيانات المصدر مع أصحاب المصلحة، مما يجعلهم على دراية بالمكونات المتأثرة والبيانات المتعلقة بالمخاطر

تعد SBOMs أدوات مهمة لأمان البرامج الحديثة. ولكن لتحسين الوضع عبر الصناعة، يجب إتاحة الوصول إليها داخل المنظمة وخارجها. كما أن مشاركة بيانات الثغرات الأمنية في شكل SBOM تزيد من ثقة أصحاب المصلحة، مما يسمح لهم بمعرفة عدم وجود ثغرات أمنية معروفة في البرامج التي يستخدمونها.

يقدم Scribe Security منصة إدارة SBOM مستضافة مع إمكانيات المشاركة. مساعدة المؤسسات على ضمان سلامة الحاويات وتقديم رؤى قابلة للتنفيذ حول البرامج التي تنتجها. ابدأ مجانًا من خلال الاشتراك للوصول المبكر إلى منصة الكاتب.

تتولى Scribe Security التعامل مع تقرير Gartner — فالشفافية والأدلة أمران أساسيان

At الكاتب الأمن، نعتقد أن SBOMs هي المفتاح لحماية حزم البرامج الحديثة المبنية على رأس سلاسل التوريد الموسعة. تقوم SBOMs بتوثيق عملية التطوير بشكل شامل لضمان الرؤية الشاملة لسلسلة التوريد بأكملها. تجمع منصتنا بين رؤية SBOM والشفافية، وذلك بفضل ميزات المشاركة عبر الفرق والمؤسسات.

يوفر Scribe مركزًا حيث يمكن لمنتجي البرامج والمستهلكين الاجتماع معًا لمشاركة الشهادات حول موثوقية حزم البرامج أو المكونات المختلفة. نحن نستخدم تقنيات التشفير لجمع التوقيعات الرقمية وتتبع التغييرات أثناء التطوير. تضمن هذه التوقيعات أساسًا للأدلة يضمن صحة وأمن سلسلة توريد البرنامج.

حتى العمليات الأصغر التي قد لا تفكر في إنشاء SBOMs في الوقت الحالي يمكن أن تستفيد من فهم العملية. يقدم Scribe عمليات فحص مستمرة، حتى إذا كان لديك إصدار ثابت في الإنتاج، حتى تتمكن من التحقق من وجود ثغرات أمنية جديدة وتحديد الاتجاهات طوال دورة حياة تطوير البرامج الخاصة بك.

الملخص

مع النمو المذهل لهجمات سلسلة توريد البرامج، تحتاج المؤسسات إلى التفكير في طرق جديدة لضمان سلامة منتجات البرامج التي تقوم بإنشائها ومنتجات البرامج التي تستخدمها.

تتمثل الخطوة الأولى في إنشاء قائمة مواد البرامج التي تتضمن تفاصيل جميع المكونات الموجودة في قواعد تعليمات برمجية لحزمة البرامج. إن فهم ما يتم تشغيله يسمح للمؤسسات بالبقاء في صدارة نقاط الضعف ومشاركة سلامة تصميمات التطبيقات.

يلخص تقرير Gartner الأخير حول SBOMs الوضع جيدًا:

"تساعد SBOMs المؤسسات على تحديد ما إذا كانت عرضة للثغرات الأمنية التي تم تحديدها مسبقًا في مكونات البرامج. يمكن تطوير هذه المكونات داخليًا أو شراؤها تجاريًا أو مكتبات برمجية مفتوحة المصدر. تقوم SBOMs بإنشاء معلومات حول مصدر التعليمات البرمجية والعلاقات بين المكونات والتحقق منها، مما يساعد فرق هندسة البرمجيات على اكتشاف الهجمات الضارة أثناء التطوير (على سبيل المثال، حقن التعليمات البرمجية) والنشر (على سبيل المثال، التلاعب الثنائي)."

يتم تقديم هذا المحتوى إليك بواسطة Scribe Security، وهي شركة رائدة في مجال توفير حلول أمان سلسلة توريد البرامج الشاملة - حيث توفر أحدث الأمان لعناصر التعليمات البرمجية وعمليات تطوير التعليمات البرمجية وتسليمها عبر سلاسل توريد البرامج. تعرف على المزيد.