TL؛ DR

في السنوات الأخيرة، دافعت صناعة التكنولوجيا بقوة عن مفهوم "التحول إلى اليسار" في تطوير البرمجيات، ودعت إلى التكامل المبكر للممارسات الأمنية في دورة حياة التطوير. تهدف هذه الحركة إلى تمكين المطورين من تحمل مسؤولية ضمان أمان التعليمات البرمجية الخاصة بهم منذ بداية المشروع. ومع ذلك، في حين أن النوايا وراء هذا النهج نبيلة، فإن الواقع يرسم صورة أكثر دقة - حيث الفكرة التبسيطية المتمثلة في الاعتماد فقط على المطورين لدعم أمن سلسلة توريد البرمجيات يثبت عدم كفاية. في هذه المقالة، سأقدم نهجًا تكميليًا للموازنة: حواجز حماية SDLC الموجهة من CISO - تدابير التحكم التلقائي التي تحكم سياسة أمان SDLC أو تطبقها.

من الذي ترك الجبن الخاص بي؟

يهدف نموذج التحول إلى اليسار، في جوهره، إلى معالجة المخاوف الأمنية في المراحل الأولى من التطوير، ويتوقع من المطورين تضمين التدابير الأمنية بشكل استباقي في التعليمات البرمجية الخاصة بهم. إنها أيديولوجية جذابة حيث يتم تكليف المطورين بتحديد نقاط الضعف وتنفيذ ضوابط الأمان أثناء كتابة التعليمات البرمجية الخاصة بهم ونشرها.

ومع ذلك، فإن هذا النهج المثالي يواجه تحديات كبيرة في التنفيذ العملي. على الرغم من كفاءتهم في البرمجة، قد يفتقر المطورون إلى الخبرة الشاملة في تقنيات الأمان وأفضل الممارسات. يتمحور تركيزهم الأساسي حول تلبية المتطلبات الوظيفية، ومن غير الواقعي أن نتوقع منهم أن يمتلكوا فهمًا شاملاً للمشهد المتطور باستمرار للأمن السيبراني.

علاوة على ذلك، غالبًا ما تؤدي قيود الوقت وضغوط المشروع إلى المفاضلة بين الأمن والوفاء بالمواعيد النهائية. في عجلة من أمرهم لتقديم الميزات على الفور، قد يتجاهل المطورون عن غير قصد ثغرات أمنية محتملة أو يستخدمون ممارسات ترميز أقل أمانًا، مما يترك الثغرات الأمنية دون معالجة حتى مراحل لاحقة. في نهاية المطاف، تركز مؤشرات الأداء الرئيسية الخاصة بهم على السرعة، وسيكون الأمان دائمًا في المرتبة الثانية بالنسبة لغالبيتهم.

أدخل حواجز حماية CI/CD

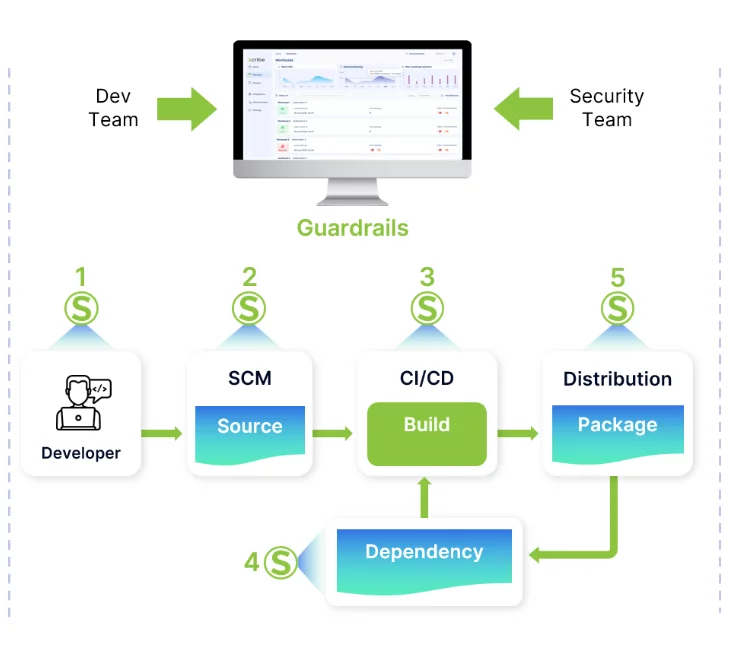

هذا هو المكان الذي تصبح فيه ضرورة تنفيذ "حواجز الحماية" الأمنية في خط أنابيب التكامل المستمر/النشر المستمر (CI/CD) واضحة. تعمل حواجز الحماية كنقاط تفتيش آلية مدمجة ضمن مسار التطوير، مما يضمن أن التدابير الأمنية لا تعتمد فقط على التدخلات اليدوية أو خبرة المطورين الفرديين أو تحفيزهم.

تعمل حواجز الحماية كحراس بوابات استباقيين، حيث تقوم باستمرار بمراقبة وتنفيذ معايير وسياسات وقواعد الأمان طوال دورة حياة تطوير البرامج (SDLC). يمكن أن تشمل عمليات التحقق الآلية هذه جوانب أمنية مختلفة، بما في ذلك، على سبيل المثال لا الحصر، إدراج الحزم السيئة في قائمة الحظر، أو إيقاف التعليمات البرمجية التي تحتوي على ثغرات أمنية حرجة، أو فشل اختبارات تحليل التعليمات البرمجية الثابتة، أو التي تحتوي على تبعيات بها مشكلات، والالتزام بمعايير الامتثال أو سياسات SDLC الآمنة (على سبيل المثال، التعليمات البرمجية مراجعة لكل التزام).

باستخدام مفاهيم السياسة باعتبارها كودًا برمجيًا، يستطيع المرء تقريبًا إنشاء أي قاعدة يمكن أن يتخيل تنفيذها كحاجز حماية. وفيما يلي بعض الأمثلة على قواعد الدرابزين التي تتماشى مع نيست 800-204 د:

قواعد الدرابزين المثالية:

- محطة عمل المطور

- التحقق من مجموعة أمان نقطة النهاية لمحطة عمل المطور

- SCM

- التحقق من قواعد حماية الفرع: فرض مراجعات متعددة\محددة

- تأكد من تعديل ملفات CI بواسطة الموظفين المسموح لهم فقط

- تحقق من وجود المسح السري وأنه لم يتم اكتشاف الأسرار.

- CI

- تحقق من مسح الكود في مكانه الصحيح.

- تحقق من أن نتائج مسح الكود موجودة ضمن شريط محدد مسبقًا

- تبعيات

- التحقق من ترخيص المصادر المفتوحة.

- التحقق من أن الثغرات الأمنية مفتوحة المصدر متوافقة مع سياسة المنظمة

- القطع الأثرية

- التأكد من صحة علامات الهوية على التحف.

- التحقق من نقاط الضعف النهائية.

الدرابزين وليس الدرابزين

من خلال دمج حواجز الحماية في خط أنابيب CI/CD، يمكن للمؤسسات فرض بروتوكولات الأمان بشكل منهجي والنتيجة منتج آمن دون الاعتماد فقط على المطورين لضمان تدابير أمنية شاملة. مع الأخذ في الاعتبار أن المطورين قد يتجاوزون التدابير الأمنية من أجل وتيرة التطوير، فإن نهج حواجز الحماية يجعل هذه القرارات مستحيلة أو على الأقل مرئية، بحيث يمكن أخذها في الاعتبار - سواء على مستوى البناء الفردي (على سبيل المثال، اتخاذ قرار بشأن الجدارة بالثقة للمنتج ) وعلى المستوى التنظيمي (فهم ما يمكن وما لا يمكن توقعه من مطوري المؤسسة). يمكن للأدوات الآلية الإبلاغ عن الثغرات الأمنية المحتملة أو مشكلات عدم الامتثال أو حتى حظرها قبل إصدار الإصدار الجديد للإنتاج أو تسليمه إلى العميل. ففي نهاية المطاف، فإن التعامل مع مشكلة أمنية في مرحلة التطوير وليس بعد التسليم هو في الواقع أسهل وأسرع وأرخص بكثير.

من الضروري أن ندرك أنه على الرغم من أن التحول إلى اليسار يشجع مشاركة المطورين في الممارسات الأمنية، إلا أنه لا ينبغي أن يعفي أصحاب المصلحة الآخرين - المتخصصين في مجال الأمن، ومهندسي DevOps، وفرق ضمان الجودة - من أدوارهم. إذا كنت أحد مسؤولي أمان المنتجات، أو AppSec، أو DevSecOps، أو CISO، فأنت تعلم بالفعل أن "تحويل المسؤولية إلى اليسار" إلى المطورين لا يزيل المساءلة عن كتفيك. نظرًا لأن معظم مدراء تكنولوجيا المعلومات وفرقهم لا يأتون من مجال البحث والتطوير، فقد كانت بيئات تطوير البرمجيات بعيدة عن أنظارهم تاريخيًا. سيركزون تقليديًا على الأمن التشغيلي وأمن الشبكات والاتصال عبر المنظمات. إن نهج حواجز الحماية هو وسيلة "بدقة" لإيصال كبار مسؤولي أمن المعلومات إلى الغرب المتوحش لبيئات التطوير، واستعادة السيطرة على ما يتم حسابه. بكلمة "بدقة" أعني "بشكل تعاوني". نظرًا لأن أمان المنتج هو جهد مشترك بين فرق الأمان والتطوير، فإن التعاون بين هذه الكيانات يعد أمرًا ضروريًا في تصميم وتنفيذ حواجز حماية قوية تعمل على تقوية خط أنابيب CI/CD ضد التهديدات الأمنية المحتملة دون إعاقة سرعة التطوير.

يعد دمج مبادئ التحول إلى اليسار مع إنشاء حواجز حماية في خط أنابيب CI/CD بمثابة توازن جيد. يظل المطورون مسؤولين عن كتابة تعليمات برمجية آمنة وفهم مبادئ الأمان الأساسية بينما يقرر فريق الأمان المعايير التي يحتاج المنتج إلى استيفائها حتى يتم إصداره. بعد ذلك، يتم تشغيل حواجز الحماية تلقائيًا وفقًا للأدوات والعمليات لتكون بمثابة شبكة أمان، ومراقبة وتعزيز معايير الأمان وسياسة SDLC بشكل مستمر. تعتبر حواجز الحماية خطوة أساسية نحو المنتجات الآمنة حسب التصميم وبشكل افتراضي.

في المخص:

في الختام، على الرغم من حسن النية، فإن مفهوم التحول إلى اليسار لا يضمن ضمان الأمن الشامل للبرامج فقط من خلال مشاركة المطورين. لتعزيز سلامة وموثوقية المنتج النهائي للبرمجيات، يجب على المؤسسات أن تتبنى تنفيذ حواجز الحماية ضمن مسار CI/CD. لا يؤدي هذا النهج المشترك إلى رفع الوضع الأمني للبرامج فحسب، بل يعزز أيضًا بيئة تعاونية حيث يعمل المطورون ومحترفو الأمان وأدوات التشغيل الآلي بشكل تآزري لتحقيق هدف مشترك يتمثل في إنشاء برامج آمنة.

يتم تقديم هذا المحتوى إليك بواسطة Scribe Security، وهي شركة رائدة في مجال توفير حلول أمان سلسلة توريد البرامج الشاملة - حيث توفر أحدث الأمان لعناصر التعليمات البرمجية وعمليات تطوير التعليمات البرمجية وتسليمها عبر سلاسل توريد البرامج. تعرف على المزيد.