״يجب أن يتحمل بائعو البرمجيات المسؤولية وعندما يفشلون في الارتقاء إلى مستوى واجب الرعاية، فإنهم مدينون للمستهلكين أو الشركات أو مقدمي البنية التحتية الحيوية - (البيت الأبيض).

اليوم، من المتوقع أن يتحمل أي مزود برامج مسؤولية أكبر لضمان سلامة البرامج وأمنها من خلال الاتفاقيات التعاقدية، وإصدارات البرامج وتحديثاتها، والإشعارات، وتخفيف نقاط الضعف. في الآونة الأخيرة، أصدر ESF (إطار الأمان الدائم)، وهو مجموعة عمل مشتركة بين القطاعات، إرشادات تتضمن أفضل الممارسات والمعايير الموصى بها لمساعدة العملاء في تنفيذ الإجراءات الأمنية ضمن سلسلة توريد البرامج. في هذه المقالة، سوف أتعمق أكثر في التوصية العملية لاستخدام تسجيل المخاطر القائم على SBOM كآلية فعالة للفرز وتحديد الأولويات.

لا تزال هناك أساليب شائعة لاختراق سلاسل توريد البرامج، بما في ذلك استغلال عيوب تصميم البرنامج، ودمج مكونات الطرف الثالث الضعيفة في منتج البرنامج، واختراق شبكة المورد باستخدام تعليمات برمجية ضارة قبل التسليم النهائي لمنتج البرنامج، وحقن البرامج الضارة في البرنامج الذي تم نشره في بيئة العملاء.

قائمة المواد البرمجية (سبوم) كعنصر حاسم في أمن البرمجيات وإدارة مخاطر سلسلة توريد البرمجيات. يعمل SBOM كمخزون متداخل، حيث يوفر قائمة بالمكونات التي تشكل مكونات البرنامج.

يتطلب تفعيل SBOMs على نطاق واسع أتمتة الأدوات وتوحيدها في عمليات نشر النظام، وتطوير المنتجات، وتبادل البيانات بين بائعي البرامج والمستهلكين.

هناك عدد قليل من الأشياء المهمة التي يمكن قراءتها آليًا التنسيقات القياسية SBOM بدعم من الصناعة. يحدد CycloneDX وSPDX الطريقة التي يتم بها إنشاء SBOMs وتحليلها ومشاركتها. VEX هو شكل تكميلي من الاستشارات الأمنية التي تشير إلى ما إذا كان المنتج أو المنتجات متأثرة بثغرة أمنية أو نقاط ضعف معروفة. ومن ثم، فهو يوفر فائدة إظهار أن المنتج لا يتأثر بثغرة أمنية معينة، حتى لو كانت هذه الثغرة الأمنية موجودة في SBOM الخاص به.

يمكن أن يوفر ربط محتوى SBOM عبر منتجات البرامج المنتشرة داخل المؤسسة رؤى قوية لأمن التطبيق، والاستجابة للحوادث وفرق الطب الشرعي، وإدارة المخاطر، والمشتريات. من المتوقع أن تقوم المؤسسات بإنشاء وإدارة كمية كبيرة من بيانات SBOM للمنتجات الداخلية بالإضافة إلى استهلاك البيانات الخارجية التي تحتاج إلى إدارتها بطريقة فعالة. ولذلك، هناك حاجة إلى الدعم معالجة أتمتة SBOM- إدارة المخاطر الموجهة على نطاق واسع.

استخدام SBOMs وتسجيل المخاطر

يمكن أن يكون تسجيل المخاطر بمثابة وسيلة لإنشاء نظرة عامة مكثفة مستمدة من محتوى SBOM، مما يتيح إجراء مقارنات سريعة مع مصادر البيانات الخارجية وتسهيل اتخاذ القرار السريع بناءً على SBOMs المستلمة وتحديد الأولويات.

- يعمل SBOM على تعزيز الشفافية، وبالتالي تحسين إدارة أصول البرامج، وإدارة التصحيح، وتحديد فجوات الديون الفنية، وإدارة نقاط الضعف لمؤسسات العملاء. كما أنه يحمل القدرة على استخراج مصدر المكونات للتحقق من النزاهة والثقة.

- يؤدي تحليل محاذاة محتوى SBOM عبر منتجات البرامج المطبقة في المؤسسة إلى الحصول على رؤى قيمة لفرق الاستجابة للحوادث وإدارة المخاطر والتحقق من صحة عملية الشراء.

تحويل SBOM إلى معلومات المخاطر على نطاق واسع - الأساس المنطقي لتسجيل المخاطر

يتمثل التحدي الرئيسي الذي يواجه كل محترف في AppSec وكبير مسؤولي أمن المعلومات (CISO) في إدارة إجهاد التنبيه عبر منتجاتك وخدماتك. بما في ذلك تقييم المخاطر الخارجية القادمة من مكونات برامج الطرف الثالث.

تتمثل العوائق الرئيسية أمام التنفيذ في الدعم التعاقدي أو القائم على الترخيص القديم الذي قد يؤثر على توفر التصحيحات النهائية وتحديثات المنتج والنمو الهائل في تعقيد التبعيات داخل منتجات البرمجيات، سواء كانت مفتوحة المصدر أو مغلقة المصدر.

A درجة المخاطر هو مقياس يستخدم للتنبؤ بجوانب البرنامج والمخاطر الحالية والمستقبلية لمكوناته والتي يمكن أن تدعم بشكل فعال تحديد الأولويات على نطاق واسع.

درجة المخاطرة = الاحتمالية × التأثير

يسمح نظام تسجيل المخاطر للمؤسسات بفهم مخاطر سلسلة توريد البرامج الخاصة بها بناءً على عوامل خطر محددة وتوقع المخاطر المستقبلية المحتملة لمنتج برمجي معين في المؤسسة.

يمكن أن تكون درجة المخاطر الفعالة على مقياس من 1 إلى 10 (مثل CVSS وبطاقة الأداء)، حتى نتمكن من مواءمة كل عنصر خطر مع المقياس من 1 إلى 10 لتسهيل الرجوع إليه.

درجة المخاطر المجمعة: في العديد من الأنظمة وأنظمة الأنظمة المعقدة، قد يكون هناك العديد من SBOMs كجزء من الحل الجماعي، وبالتالي مجموعة من نقاط المخاطر.

مكونات تسجيل المخاطر:

1. نقاط الضعف: رسم خرائط لنقاط الضعف المعروفة باستخدام تعداد CVE و يسجل نظام CVSS من الخلاصات المتاحة مثل NVD وOSV وGithub Advisories.

2. السياق من البائعين: VEX والسياق الاستشاري من البائعين الذي قد يغير قرار تسجيل نقاط الضعف في سياق الاستخدام. يؤدي ربط SBOMs بالثغرات الأمنية إلى تمكين إشارات المخاطر، بينما تسمح مستندات VEX للمستهلك بتحديد أولويات الثغرات الأمنية.

3. إبس 3.0: مقياس قابلية الاستغلال بواسطة FIRST، والذي يتنبأ باحتمالية الاستغلال (بين 0 إلى 1.0) خلال الثلاثين يومًا القادمة. هذا أمر فعال طبقة احتمالية إضافية إلى درجة CVSS التي يمكن أن تساعد في تحديد أولويات أهم التهديدات التي يجب التعامل معها أولاً.

4. كيف: قامت CISA أيضًا بإنشاء موجز معلومات التهديدات المتاحة للجمهور والذي يُعرف اليوم باسم كتالوج CISA KEV (نقاط الضعف المعروفة القابلة للاستغلال).. يحتوي هذا الكتالوج على حوالي 5% من جميع التهديدات الخطيرة التي تم تحديدها والتي أكد CISA أنها تم استغلالها أو تم استغلالها بشكل نشط. ولذلك، تعد هذه نقطة انطلاق جيدة لتحديد أولويات نقاط الضعف عالية التأثير التي يجب معالجتها. بالإضافة إلى ذلك، يعد هذا جزءًا من القائمة المرجعية التي يتعين عليك التحقق من صحتها قبل الموافقة النهائية على إصدار الإصدار الجديد.

5. استخبارات التهديد – أضف المزيد تغذي مصادر التهديد والضعف الحزم الضارة المعروفة (أمثلة: خلاصات خاصة من Snyk، وSonatype، وGraynoise، وما إلى ذلك)

6. سمعة OSS: يتم تقييم بطاقة أداء Open SSF بشكل مستقل لمقاييس الأداء التي تؤثر على أجزاء مختلفة من سلسلة توريد البرامج بما في ذلك كود المصدر والبناء والتبعيات والاختبار وسمعة صيانة المشروع للمشاريع مفتوحة المصدر (تصنيف 1-10).

7. الأداء مع مرور الوقت: يمكن أن توفر الثغرات الأمنية الحرجة MTTR (متوسط وقت الإصلاح) لإصدار المنتج/الحزمة مقياسًا مناسبًا لأداء المخاطر الأمنية.

8. تأثير والسياق. في هذا الجانب، فإن تحديد الأولويات استنادًا إلى سياق الأعمال الخاص بمنتج البرنامج من شأنه أن يساعد في تحديد أولويات مجموعة الثغرات الأمنية وفرزها.

بعض الأمثلة هي

- أهمية الوحدة/المنتج: هل هذه المهمة حرجة (حساسية أم حرجة)

- في كم عدد المنتجات التي أعاني من الثغرة الأمنية المحددة؟

- التعرض للعوامل الخارجية للخدمة/المكون

9. التعرض للامتثال – التراخيص: تعد تراخيص البرامج المملوكة والمفتوحة المصدر مهمة للتحقق من الامتثال للسياسة القانونية للمنظمة.

مفهوم طبقات تسجيل المخاطر - إضافة مقاييس المخاطر إلى SBOMs:

- إبدأ مع تعداد CVE ودرجة CVSS بناءً على بيانات SBOM.

- استخدم سياق VEX وأضفه لإعادة ترتيب أولويات الأهمية

- تقييم CVEs بدرجة عالية من EPSS (أي 0.6-1.0)

- تحديد أولويات قائمة KEV – ل العنوان الأول.

- التقييم حسب درجة سمعة OpenSSF (1-10) – تحديد التبعيات الخطرة.

- حلل تعرض إلى الشبكة الخارجية (باستخدام ناقل CVSS)

- تقييم المخاطر المتراكمة من خلال كمية عدد المنتجات لكل الضعف.

- التقييم بواسطة ملصق لأهمية حاوية SBOM المحددة للأعمال.

- تحديد انتهاك الامتثال مخاطر استخدام تحليل تبعيات SBOM وفقًا لسياسة ترخيص الشركة.

- حصة و إدارة البيانات as شهادات في منصة تعاونية مع سير العمل لأنظمة أخرى مثل Jira وغيرها من خلال واجهة برمجة التطبيقات (API) والقابلة للقراءة آليًا.

الاستفادة من SBOMs مع تسجيل المخاطر لحالات الاستخدام العملي:

- الفرز المستمر لنقاط الضعف للمنتجات باستخدام مقاييس المخاطر لتحديد أولويات خطة عمل التصحيح عبر المنتجات.

- مقارنة المنتجات جنبًا إلى جنب بناءً على مقاييس المخاطر.

- مقارنة تحديثات الإصدار الجديد والموافقة عليها قبل النشر/الإصدار.

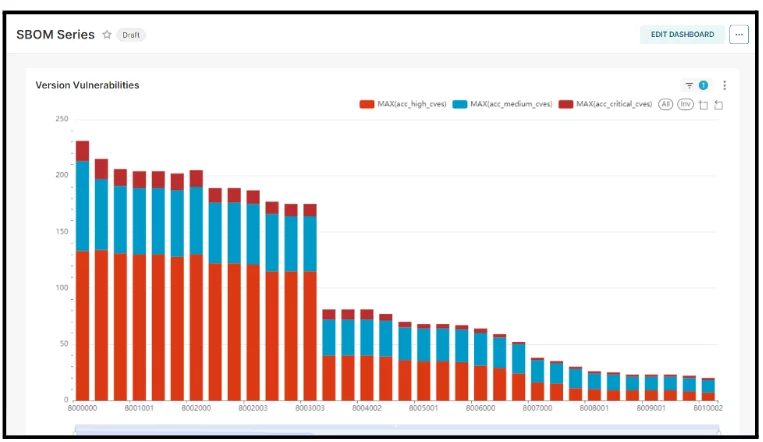

- تتبع فجوة الديون الفنية باستخدام عتبات تسجيل المخاطر لإصدارات المنتج.

- أنشئ تقريرًا سريعًا عن أهم 50 خطرًا عبر منتجاتي الأكثر أهمية.

- تحليل التأثير لتسريع الاستجابة للحوادث - في حالة اكتشاف ثغرة أمنية مستغلة بشكل نشط. في هذه الحالة، الوقت مهم للتعرف سريعًا على كيفية تأثري وما هو نصف قطر الانفجار للخريطة الحرارية لهذا التعرض.

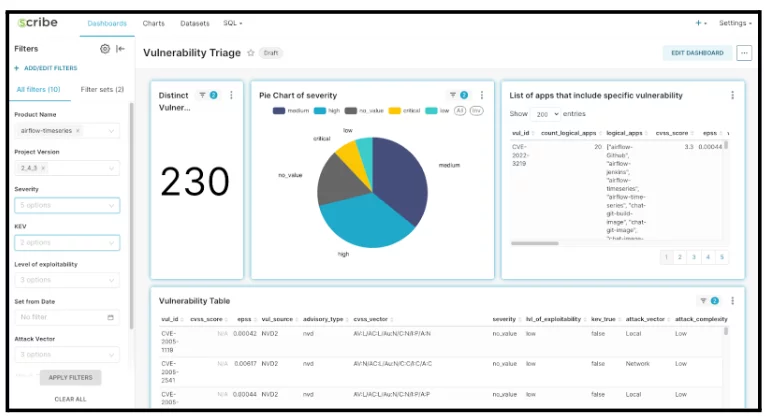

كيفية استخدام منصة Scribe Hub لإدارة المخاطر بشكل فعال:

- منصة إدارة SBOM المركزية – إنشاء وإدارة ومشاركة SBOMs جنبًا إلى جنب مع الجوانب الأمنية الخاصة بها: نقاط الضعف، ونصائح VEX، والتراخيص، والسمعة، وقابلية الاستغلال، وبطاقات الأداء، وما إلى ذلك.

- بناء ونشر برامج آمنة - اكتشف التلاعب من خلال التوقيع المستمر والتحقق من كود المصدر وصور الحاوية والمصنوعات اليدوية في كل مرحلة من مسارات CI/CD الخاصة بك.

- أتمتة وتبسيط أمان SDLC – السيطرة على المخاطر في مصنع البرامج الخاص بك والتأكد من موثوقية التعليمات البرمجية من خلال ترجمة الأمن ومنطق الأعمال إلى سياسة تلقائية، يتم فرضها بواسطة حواجز الحماية

- تمكين الشفافية. تحسين سرعة التسليم - تمكين فرق الأمن بالقدرات اللازمة لممارسة مسؤولياتهم، وتبسيط التحكم الأمني دون إعاقة مخرجات فريق التطوير.

- إنفاذ السياسات. إظهار الامتثال - مراقبة وتنفيذ سياسات SDLC وإدارتها لتعزيز وضع مخاطر البرامج وإظهار الامتثال اللازم لأعمالك.

مثالان على محور الكاتب يتم عرض قدرات تحليل المخاطر:

تم تعيين نقاط الضعف لكل SBOMs، وتسجيل المخاطر من خلال بيانات CVSS وVEX وEPSS وKEV.

تشير السلاسل الزمنية لأداء إصدار SBOM بمرور الوقت إلى أن MTTR هو متوسط الوقت لإصلاح نقاط الضعف الحرجة المحددة.

الملخص

يمكّن تسجيل المخاطر المستند إلى SBOM المؤسسات من تقييم مخاطر سلسلة التوريد من خلال تقييم عوامل الخطر المحددة مسبقًا والتنبؤ بالمخاطر المستقبلية المحتملة المرتبطة بمنتج برمجي معين داخل المؤسسة. تعمل درجة المخاطر كمقياس كمي لتوقع المخاطر الحالية والمحتملة المتعلقة بالبرنامج ومكوناته.

يُشتق مقياس النقاط هذا من مؤشرات مصدرها SBOM وVEX، من بين خلاصات أخرى، ويتوافق مع المحتوى الذي يدعم إدارة مخاطر سلسلة التوريد (SCRM). عند تطبيق درجة المخاطر أو تقييمها، يجب أن تؤخذ في الاعتبار عوامل مثل سياق استخدام البرنامج، وكيفية الوصول إليه أو عزله، والعمليات والأنظمة التي يدعمها.

يعمل Scribe Hub كمنصة تعاونية مصممة لاستخراج وإدارة وجمع الشهادات وتحليل درجات المخاطر الخاصة بـ SBOMs على نطاق واسع. تقوم هذه المنصة بمعالجة خلاصات البيانات الخارجية المتعددة بكفاءة للتعامل مع تعقيدات الأنظمة المعقدة ومنتجات البرامج.

يتم تقديم هذا المحتوى إليك بواسطة Scribe Security، وهي شركة رائدة في مجال توفير حلول أمان سلسلة توريد البرامج الشاملة - حيث توفر أحدث الأمان لعناصر التعليمات البرمجية وعمليات تطوير التعليمات البرمجية وتسليمها عبر سلاسل توريد البرامج. تعرف على المزيد.