كيف يختلف Scrive عن منصات DevOps؟

توفر منصات DevOps الرائدة، مثل GitHub وGitLab وHarness وBitbucket وAzure DevOps، تحكمًا قويًا في المصدر، وخطوط أنابيب CI/CD، وفحصًا مدمجًا للثغرات الأمنية، وتكاملًا سلسًا مع أدوات الجهات الخارجية. تُمكّن هذه الإمكانيات فرق AppSec من اكتشاف الثغرات الأمنية وتحديد أولوياتها ومعالجتها في مرحلة مبكرة من عملية التطوير.

ومع ذلك، DevSecOps الحقيقي يتطلب الأمر أكثر من ذلك. تمتد مصانع البرمجيات الحديثة إلى عشرات المستودعات وخطوط الأنابيب والسجلات والبيئات، بدءًا من مرحلة التطوير ووصولًا إلى مرحلة الإنتاج. يُثير هذا التعقيد تحديات كبيرة تتعلق بالرؤية والحوكمة والامتثال، مما يُعرّض الفرق للتلاعب بسلسلة التوريد.

تعمل العديد من المنظمات بـ مزيج غير متجانس من الأدوات والمنصات، التي تُشكلها أفضل الاستراتيجيات، والأنظمة القديمة، وعمليات الدمج والاستحواذ. في هذه البيئات المُجزأة، غالبًا ما يُواجه قادة DevSecOps صعوبة في الإجابة على أسئلة جوهرية:

- من أين جاء هذا الحاوية؟

- ما هو مستودع التعليمات البرمجية الذي ينتج كل قطعة أثرية إنتاجية، ومن يملك نتائج موقف الأمان الخاص به؟

- هل اجتازت جميع القطع الأثرية فحوصات الأمان المطلوبة؟

وهم بحاجة أيضا إلى فرض وتوضيح ضوابط التطوير الأساسية، مثل:

- التوقيع والتحقق من التعليمات البرمجية والقطع الأثرية عبر SDLC

- تتبع مصدر جميع القطع الأثرية الإنتاجية

- التأكد من تشغيل جميع الماسحات الضوئية المطلوبة وإكمال مراجعات التعليمات البرمجية

- تطبيق بوابات السياسة كرمز في CI/CD وعند النشر

فرض التحكم في القبول في الإنتاج استنادًا إلى شهادات SDLC

إن محاولة ربط هذه المعلومات يدويًا عبر أنظمة مختلفة تتطلب جهدًا مكثفًا، وعرضة للأخطاء، وتُقدم نقاط ضعف يمكن للمهاجمين استغلالها.

ما المفقود؟

ما ينقص في كثير من الأحيان هو القوة، إطار عمل للإثبات قابل للتحقق — إطار عمل يلتقط أدلةً قاطعة على كل عنصر تحكم أمني مُطبّق في كل مرحلة من مراحل دورة حياة البرنامج. ينبغي أن يكون هذا الإطار بمثابة مصدر واحد للحقيقة لحوكمة البرمجيات، والنزاهة، والمنشأ، والامتثال.

على الرغم من أن منصات DevOps مثل GitHub وGitLab توفر إمكانيات قيمة، إلا أنها تفتقر إلى مجالات رئيسية:

- لا يقدمون تغطية SDLC الشاملة

- إنهم يفتقرون إلى السكان الأصليين إنفاذ ضوابط القبول

إنهم لا يخاطبون حقائق متعددة الأدوات ومتعددة البيئات من مصانع برمجيات المؤسسات

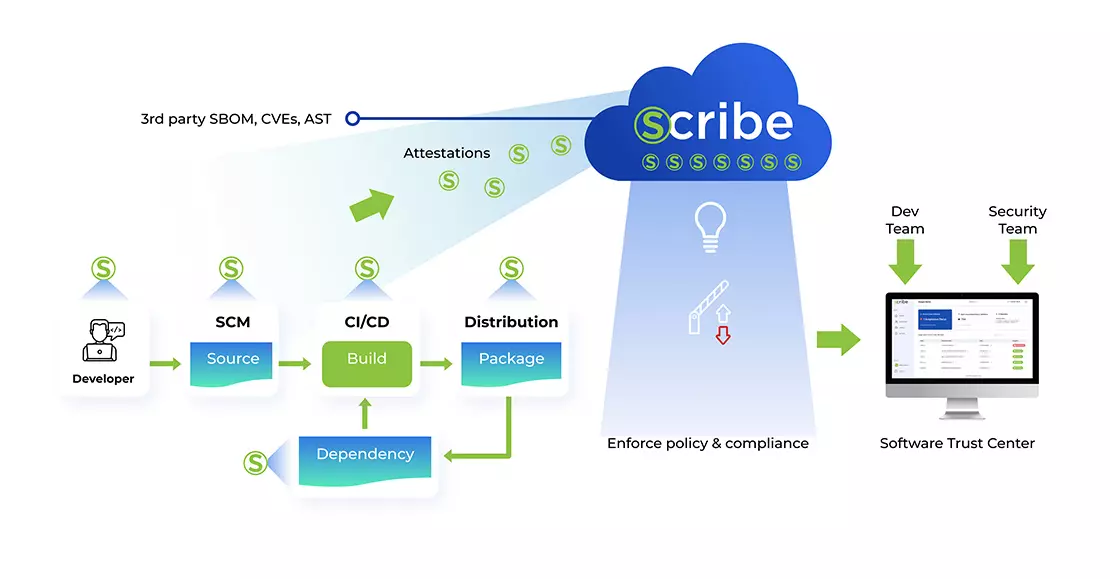

نهج أمن الكاتب

سكرايب هبصُممت منصة الضمان المستمر من Scribe Security خصيصًا لسد هذه الفجوات. فهي توفر حلاً موحدًا وشاملاً لسلامة دورة حياة تطوير البرمجيات (SDLC) ومصدرها وتطبيق سياساتها عبر بيئات معقدة ومتعددة المنصات.

اكتشاف دورة حياة تطوير البرمجيات (SDLC) ورسم خرائط الأصول

يقوم تلقائيًا بتعيين نظامك البيئي للبرمجيات عبر أنظمة SCM وأنظمة CI/CD وسجلات القطع الأثرية ومجموعات Kubernetes - دون تكوين يدوي.

الرسم البياني الموحد للأدلة

ينشئ سلسلة كاملة من التعليمات البرمجية إلى الإنتاج تربط بين الالتزامات، وSBOMs، وصور الحاويات، ونتائج المسح، وقرارات السياسة، وأحمال العمل وقت التشغيل.

متجر التصديق المركزي

يقوم بجمع وتخزين الأدلة الموقعة مثل مصدر البناء، وSBOMs، وعمليات مسح الثغرات الأمنية، واستشارات VEX، وتقييمات السياسات في مستودع أدلة مقاوم للتلاعب.

إنفاذ السياسات كقانون

يتيح لك تأليف السياسات ككود، والتحقق منها وتطبيقها عند نقاط تفتيش SDLC الرئيسية—بما في ذلك التحكم في المصدر، وأنابيب CI/CD، وبوابات نشر Kubernetes.

سلسلة الحراسة الآمنة

يستخدم PKI المؤسسي أو Sigstore لتوقيع كل خطوة من خطوات SDLC تشفيريًا، وحظر القطع الأثرية غير الموقعة أو التي تم العبث بها عبر عمليات التحقق التلقائية من السلامة.

أتمتة الامتثال

يقوم بربط الأدلة بأطر عمل مثل SLSA، وNIST SSDF، وCIS Benchmarks، وOWASP SAMM، وDORA - مما يؤدي إلى إنشاء تقارير جاهزة للتدقيق تلقائيًا لكل إصدار.

معًا، توفر هذه القدرات طريقة قابلة للتحقق وقابلة للتطوير وخالية من الاحتكاك لتشغيل أمن سلسلة توريد البرمجيات والامتثال لها.

ScribeHub مقابل GitHub وGitLab: مقارنة المنصات

| القدرات | سكرايب هب | GitHub جيثب: | GitLab |

| التكامل مع ماسحات AppSec وSCA المدمجة | ✔️ Scribe المدمج SCA + جميع الماسحات الضوئية السرية SAST وSCA وDAST التابعة لجهات خارجية؛ | ✔️ الماسحات الضوئية الأصلية + السوقية | ✔️ الماسحات الضوئية الأصلية + السوقية |

| البوابات القائمة على السياسات | ✔️ بوابات سياسة الكود التي يتم نشرها بمرونة من دفع الكود، من خلال البناء، إلى التحكم في القبول بناءً على مسار الأدلة الكامل | دفع الكود والبناء فقط؛ يتطلب نصوصًا مخصصة | دفع الكود والبناء فقط؛ يتطلب نصوصًا مخصصة |

| الاكتشاف ورسم الخرائط | ✔️ يكتشف تلقائيًا ويرسم الخرائط عبر أنظمة إدارة سلسلة التوريد (SCMs)، وCI/CD، والسجلات، وKubernetes (قبل الإنتاج والإنتاج) | ⚠️ يقتصر على نظام GitHub البيئي؛ يتطلب نصوصًا مخصصة | ⚠️ يقتصر على نظام GitLab البيئي؛ يتطلب وحدات تحكم مخصصة للقبول |

| رسم بياني لدورة حياة تطوير البرمجيات من البداية إلى النهاية | ✔️ رسم بياني موحد لسلالة الكود إلى الإصدار يربط بين الالتزامات وSBOMs والصور وأحمال العمل | ❌ غير مدعوم | ❌ غير مدعوم |

| إدارة دورة حياة SBOM والمخزون | ✔️ إنشاء SBOM تلقائيًا، والاستهلاك، والتصدير، ومستندات VEX، والمخزون، واكتشاف الانجراف | ❌ إنشاء SBOM على مستوى المستودع فقط | ❌ إنشاء SBOM على مستوى المشروع (المستودع) فقط |

| الوعي بشجرة المنتجات متعددة المشاريع | ✔️ شجرة المنتج المنطقية التي تمتد عبر مستودعات متعددة وتحف وإصدارات | ❌ غير مدعوم | ❌ غير مدعوم |

| ضوابط مكافحة العبث (التوقيع، وشهادة SLSA.) | ✔️ لوحة معلومات مركزية للتوقيع، وشهادات SLSA (L1، 2، 3)، والتحقق من السلامة | ⚠️ شهادات Sigstore عبر الإجراءات؛ لا يوجد عرض موحد لمكافحة العبث | ⚠️ يركز على Sigstore؛ دعم SLSA محدود ولا يوجد عرض مركزي |

| أتمتة الامتثال | ✔️ تعيينات جاهزة للاستخدام: SLSA L1، 2، 3، SSDF، CIS، SAMM، مصممة خصيصًا، مع تقارير جاهزة للتدقيق | ⚠️ تنبيهات على مستوى المستودع؛ التجميع اليدوي لأدلة SBOM/SLSA | ⚠️ تقارير الامتثال الجزئية؛ مطلوب جمع البيانات يدويًا |

| قدرات التصديق | ✔️ شهادات SDLC كاملة (SBOMs، والتوقيعات، والمنشأ، ونتائج المسح، وقرارات سياسة SDLV) | ⚠️ شهادات Sigstore الأساسية؛ سياق وتخزين محدود | ⚠️ بيانات خط الأنابيب والمصدر البسيط فقط |

خلاصة

في حين توفر منصات DevOps التقليدية أسسًا متينةً للتكامل المستمر/التسليم المستمر (CI/CD) والأمن في المراحل المبكرة، إلا أنها تترك مخاطر سلسلة توريد البرمجيات الرئيسية دون معالجة. وتُضطر الفرق إلى تجميع النصوص البرمجية والأدوات معًا لتغطية ما يلي:

- النسب الأثرية

- التحقق من البداية إلى النهاية

- التكامل متعدد المنصات

- إنفاذ السياسات في الوقت الحقيقي

- أدلة التدقيق من الدرجة التنظيمية

يملأ Scribe Security هذه الفجوة.

مع ScribeHub، يمكنك الحصول على الاكتشاف الآلي, شهادات مقاومة للتلاعبو إنفاذ السياسة كرمز من مرحلة الالتزام وحتى مرحلة الإنتاج - عبر نظام التطوير بأكمله. مصدر واحد للحقيقة لضمان حوكمة التنمية الآمنة والنزاهة والامتثال.

نريد أن نرى أنه في العمل؟ احصل على عرض توضيحي مباشر وتعلم كيفية تحويل تعقيد DevSecOps إلى ثقة آمنة وقابلة للتحقق.