المقالات

بالتعاون مع فيكتور كارتاشوف، يُقدم معيار NIST SP 800–190 إرشاداتٍ مُنظمة لتأمين التطبيقات المُدارة بالحاويات، تغطي كل شيء بدءًا من مصدر الصورة ووصولًا إلى عناصر التحكم في وقت التشغيل. مع ازدياد استخدام الحاويات في بيئات DevOps سريعة التطور، يُصبح التوافق مع هذه المتطلبات أمرًا أساسيًا وتحديًا في آنٍ واحد. لكن SP 800–190 هنا مجرد حالة استخدام. الفكرة الأهم هي [...]

اقراء المزيد

ما هو "إن-تو" (in-toto) وكيف يحمي سلسلة توريد البرمجيات؟ سلّطت هجمات سلسلة توريد البرمجيات، كتلك التي شُهدت في السنوات الأخيرة - 3CX وCodecov وSolarwinds - الضوء على هشاشة مسارات التطوير التقليدية. واستجابةً لذلك، طوّر مجتمع المصادر المفتوحة "إن-تو"، وهو إطار عمل لضمان النزاهة في كل خطوة من خطوات تسليم البرمجيات. [...]

اقراء المزيد

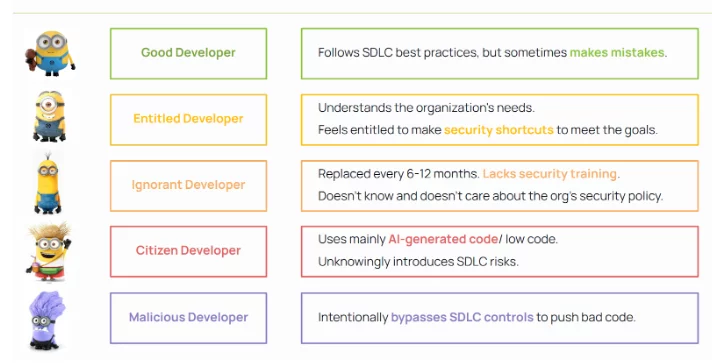

في مشهد تطوير البرمجيات اليوم، يُعدّ تنوع ملفات تعريف المطورين نقطة قوة ونقطة ضعف في آنٍ واحد. يُسلّط التصنيف المرفق - الذي يتراوح بين "المطورين الجيدين" ذوي النوايا الحسنة ولكن غير الكاملين، و"المطورين المواطنين" الذين يستخدمون أكوادًا مُولّدة بالذكاء الاصطناعي، وحتى "المطورين الخبيثين" - الضوء على كيف يُمكن لمستويات الخبرة والنوايا والسلوك المتفاوتة أن تُشكّل مخاطر كبيرة على دورة حياة تطوير البرمجيات (SDLC). تُعالج شركة Scribe Security [...]

اقراء المزيد

في شركة سكرايب سيكيوريتي، نؤمن بأن مستقبل الأمن السيبراني يعتمد على تأمين سلاسل توريد البرمجيات من الداخل والخارج. ولذلك، نفخر بالتعاون مع المركز الوطني للتميز في الأمن السيبراني (NCCoE) في مشروعه "ممارسات أمن سلسلة توريد البرمجيات وعمليات التطوير والتشغيل". تجمع هذه المبادرة نخبة من الخبراء في مجال التكنولوجيا من القطاعين العام والخاص لاستكشاف كيفية [...]

اقراء المزيد

تستخدم معظم مؤسسات البرمجيات منصات متعددة لإدارة التعليمات البرمجية والبناء والتسجيل والتسليم والنشر. تتطلب إدارة أمان SDLC وسلسلة توريد البرمجيات منصة موحدة تمتد إلى ما هو أبعد من قدرات GitHub الأصلية. تتطلب إدارة المخاطر الفعّالة إمكانية تتبع واضحة وحوكمة من التعليمات البرمجية إلى السحابة - مما يضمن ربط كل صورة حاوية وقطعة أثرية تم إصدارها بـ […]

اقراء المزيد

يخضع مشهد أمن البرمجيات الفيدرالية لتحول كبير. في يناير 2025، أصدر البيت الأبيض أمرًا تنفيذيًا جديدًا يركز على تعزيز أمن وشفافية سلاسل توريد البرمجيات التابعة لجهات خارجية والتي تستخدمها الوكالات الفيدرالية. يقدم هذا الأمر تغييرات حاسمة يتعين على مزودي البرامج فهمها والاستعداد لها، خاصة في ظل […]

اقراء المزيد

في مشهد تطوير البرمجيات سريع التطور اليوم، أصبحت الأمان والامتثال أمرًا بالغ الأهمية. ومع اعتماد المؤسسات بشكل متزايد على مكونات الجهات الخارجية والبرمجيات مفتوحة المصدر، لم يكن فهم ما بداخل برنامجك أكثر أهمية من أي وقت مضى. أدخل قائمة مواد البرنامج (SBOM) - وهي قائمة مفصلة بجميع المكونات والمكتبات والتبعيات التي يتكون منها برنامجك. يؤدي دمج قوائم مواد البرنامج (SBOM) إلى تحسين جودة البرنامج.

اقراء المزيد

في السنوات الأخيرة، برزت هجمات سلسلة توريد البرمجيات كتهديد كبير للأمن السيبراني، حيث استهدفت الشبكات المعقدة للعلاقات بين المنظمات ومورديها. تتعمق هذه المقالة في هجمات سلسلة التوريد الأخيرة البارزة، وتفحص كيف حدثت وتناقش استراتيجيات الوقاية والتخفيف. من الخروقات التي تعرض البيانات الحساسة للخطر إلى الهجمات التي تستغل […]

اقراء المزيد

يبدأ تأمين سلسلة توريد البرامج الخاصة بك باكتشاف وإدارة "مصنع البرامج" الخاص بك. في بيئة تطوير البرامج اليوم، تتعامل الفرق مع الأصول اللامركزية مثل مستودعات التعليمات البرمجية وخطوط أنابيب البناء وصور الحاويات. وفي حين يوفر هذا النموذج الموزع المرونة ويسرع الإنتاج، فإنه يؤدي أيضًا إلى تجزئة الأصول وتعقيد الحوكمة والإشراف الأمني، وخاصة مع […]

اقراء المزيد

مع زيادة تعقيد سلاسل توريد البرمجيات، أصبحت إدارة وتأمين مكونات البرمجيات أكثر تحديًا. لمعالجة هذه المشكلة، ظهرت قائمة مواد البرمجيات (SBOM) كأداة أساسية لضمان الأمان والشفافية والامتثال في دورة حياة تطوير البرمجيات. قائمة مواد البرمجيات هي سجل شامل لجميع المكونات المستخدمة في إنشاء […]

اقراء المزيد