شارك في كتابته مع فيكتور كارتاشوف.

يوفر معيار NIST SP 800–190 إرشاداتٍ مُنظَّمة لتأمين التطبيقات المُستخدَمة في حاويات، تغطي كل شيء بدءًا من مصدر الصورة ووصولًا إلى ضوابط وقت التشغيل. ومع ازدياد استخدام الحاويات في بيئات DevOps سريعة التطور، أصبح التوافق مع هذه المتطلبات أمرًا بالغ الأهمية وتحديًا في آنٍ واحد.

لكن SP 800–190 هنا مجرد حالة استخدام. الفكرة الأكبر هي جلب التحقق المستمر والموقّع والتحقق من صحة السياسة ككود في خطوط أنابيب CI/CD الخاصة بك، بغض النظر عن إطار الأمان.

لا تزال معظم الفرق تتعامل مع الامتثال كنشاط في المرحلة النهائية - متأخر، هش، ومنفصل عن التطوير. ولكن ماذا لو تم التحقق باستمرار من صحة كل صورة، وكل طلب علاقات عامة، وكل علامة وفقًا لسياسات الأمان؟

التحدي: الامتثال المتسق في دورة حياة تطوير البرامج السريعة

التحدي هو أنه في حين أن SP 800–190 يخبرك بما يجب تأمينه - إنه يوفر إرشادات واضحة وفئات مثل إجراءات مكافحة الصور، والعقبة الحقيقية هي كيفية ترجمة هذه المبادئ التوجيهية رفيعة المستوى إلى عمليات تحقق ملموسة وقابلة للتنفيذ، كيفية فرضها بشكل متسق، و كيف تثبت ذلك؟ هذا هو المكان بالتحديد أدوات حوكمة SDLC والامتثال المستمرة لدينا يأتي ذلك في إطار تحويل الامتثال من عبء يدوي إلى عملية آلية يمكن التحقق منها.

بدلاً من الاعتماد على البرامج النصية الهشة أو عمليات المسح الضوئي في مرحلة متأخرة بعد النشر، نهج الكاتب يُدخل ضوابط أمنية منظمة وقابلة للتنفيذ مباشرةً إلى قلب دورة حياة تطوير البرمجيات (SDLC) لديك. نقوم بذلك بسلاسة باستخدام إجراءات GitHub وValint وSigstore، مما يتيح لك:

- قم بتحديد سياسات الأمان الخاصة بك على شكل كود، جعلها قابلة للإدارة.

- أتمتة عمليات الفحص مباشرة ضمن سير عمل التطوير لديك.

- التوقيع على جميع الأدلة الأمنية وتخزينها بشكل آمن.

- تحقيق إمكانية التتبع الكامل والقدرة على التدقيق لكل قطعة أثرية، من طلب السحب إلى الإنتاج.

جوهر حلنا: السياسة كرمز مع Valint

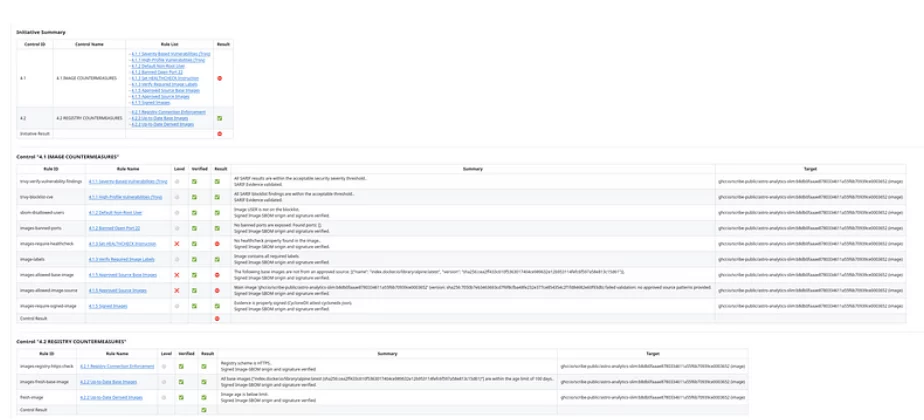

في قلب حل الكاتب القوي ملف مبادرة إعلانية. يُطابق هذا الملف إرشادات وضوابط SP 800-190 المجردة (مثل تلك الموجودة في "تدابير مكافحة الصور") بشكل رائع مع قواعد ملموسة وقابلة للتنفيذ. هنا، تتحول سياسات الأمان الخاصة بك إلى شيفرة برمجية، تُنفذ بواسطة فالينتللحصول على نظرة أعمق حول كيفية قيام محركات السياسات مثل Valint بتنظيم جهودك المتعلقة بالامتثال، نشجعك على قراءة منشورنا السابق، من الفوضى إلى الوضوح: استخدام محرك السياسات لتحقيق الامتثال.

على سبيل المثال: فيما يلي كيفية تعريف تدابير مكافحة الصور المحددة ضمن مبادرة Valint الخاصة بك:

ضوابط:

– الاسم: "4.1 إجراءات مكافحة الصور"

قواعد:

– الاستخدامات: sarif/trivy/blocklist-cve@v2/rules

الاسم: "4.1.1 الثغرات الأمنية البارزة"

– الاستخدامات: images/verify-labels@v2/rules

الاسم: "4.1.3 تسميات الصور المطلوبة"

– الاستخدامات: images/allowed-base-image@v2/rules

الاسم: "4.1.5 الصور الأساسية المعتمدة"

المرونة هنا هائلة: بينما يستخدم العرض التوضيحي الخاص بنا sp-800-190.yaml, يتيح لك Valint استبداله بسهولة أو تخصيصه أو إضافة مبادراتك الخاصةسواء كان ذلك يعتمد على معايير CIS، أو المبادئ التوجيهية التنظيمية الداخلية، أو السياسات المصممة خصيصًا.

لمزيد من المعلومات التفصيلية عن تحديد واستخدام المبادرات المحددة، يرجى الرجوع إلى وثائقنا. يمكنك أيضًا استكشاف دليل رفيع المستوى حول تنفيذ مبادرات دورة حياة تطوير البرمجيات هنا.

قصة مطور: الامتثال في الوقت الفعلي لطلبات السحب

إذًا، كيف يبدو هذا للمطورين؟ في اللحظة التي... تم فتح طلب السحبيبدأ خط أنابيب CI في العمل تلقائيًا، ويقوم بتنسيق سلسلة من عمليات التحقق الأمنية الحيوية.

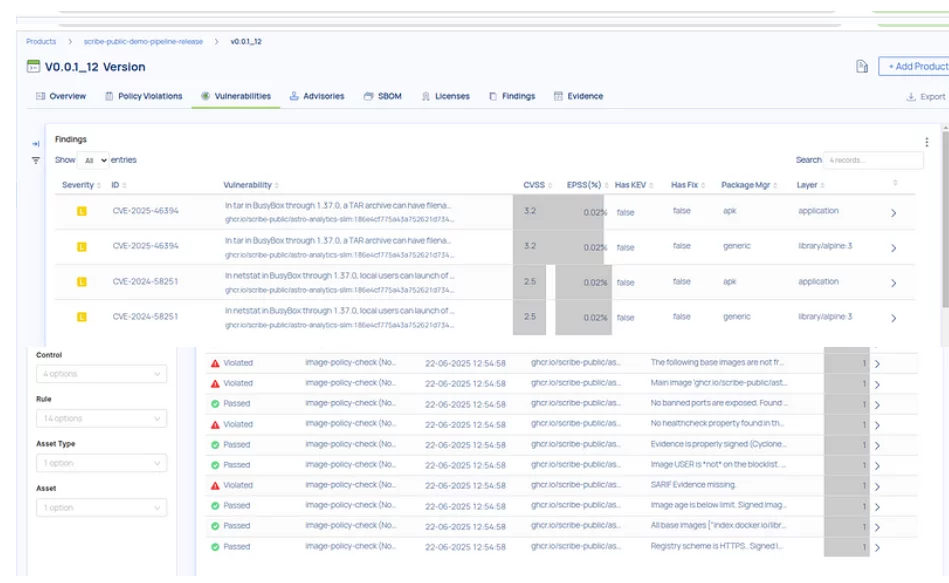

أولا، مرحلة البناء تبدأ عملية بناء الصورة وجمع البيانات الوصفية المهمة مباشرةً من ملف Dockerfile. بعد ذلك، جيل سبوم الخطوة تخلق تفصيلا CycloneDX SBOM، تتبع الحزم وطبقات الصورة الأساسية بدقة لضمان الشفافية الكاملة. بعد ذلك، مسح الضعف يتم تنفيذه لإنتاج تقرير شامل بتنسيق SARIF. وأخيرًا، تقييم السياسات يأخذ مركز الصدارة كـ فالينت يقوم بفحص كل الأدلة المتراكمة بدقة ضد مبادرتك SP 800–190 المحددة مسبقًا.

إذا تم الكشف عن أي انتهاكات - ربما ثغرة أمنية شائعة (CVE) ذات خطورة تتجاوز 8.5 - فسيتم إعداد خط الأنابيب الخاص بك إما لحظر طلب السحب مباشرةً أو إصدار تحذير واضح. والأفضل من ذلك؟ يُرفق ملخص موجز للنتائج مباشرةً بعرض طلب السحب على GitHub. تزويد المطورين بملاحظات فورية وقابلة للتنفيذوهذا يمكّنهم من معالجة المخاوف الأمنية بشكل استباقي، في مكان عملهم.

واجهة مستخدم Scribe: مسح عرض انتهاكات السياسة

مثال: ملخص فحص العلاقات العامة على GitHub: ملاحظات فورية للمطورين

- الاسم: جمع الأدلة وتقييم السياسة

الاستخدامات: scribe-security/action-verify@master

مع:

الهدف: my_company/my-image:v1.0.0

bom: true # إنشاء SBOM للهدف

الإدخال: trivy:trivy-report.json # إنشاء دليل لتقرير trivy

base-image: Dockerfile # إنشاء دليل الصورة الأساسية

المبادرة: sp-800-190@v2 # تقييم المبادرة

تنسيق الإدخال: الإثبات

الصيغة: تشهد

يمكن بالطبع الاحتفاظ بشكل اختياري بالقطع الأثرية مثل SBOMs ونتائج المسح ومخرجات السياسة كقطع أثرية للخطوط الأنابيب من أجل إجراء فحص أعمق أو أرشفة الامتثال.

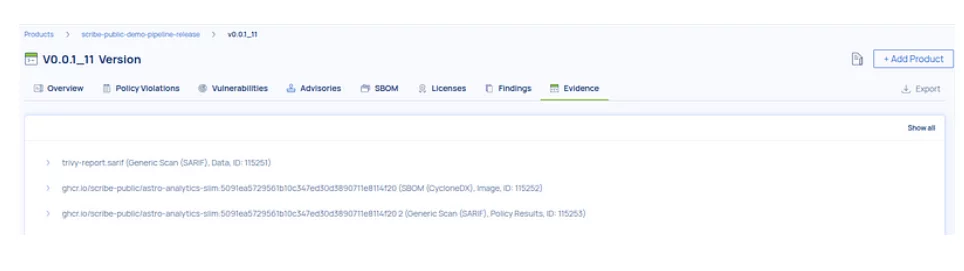

بوابة الإصدار: الامتثال القابل للتحقق من خلال الأدلة الموقعة

بعد دمج طلب السحب بنجاح، تستمر الرحلة إلى خط أنابيب الإصدارحيث تخضع الصورة للتحقق النهائي والدقيق وفقًا لنفس قواعد SP 800-190. هذه ليست مجرد إعادة تشغيل؛ بل هي بوابة النشر. في هذه المرحلة الحاسمة، منصة ScribeHub يركز على خلق دليل قابل للتحقق من الامتثال، مما يضمن أن كل إصدار ليس آمنًا فحسب، بل يمكن إثبات موثوقيته من خلال أدلة شاملة وموقعة.

سواء كان النجاح أو الفشل يحافظ ScribeHub على الشفافية الكاملة وإمكانية التتبع. بشكل حاسم ، يتم تحميل جميع الأدلة - بما في ذلك نتيجة السياسة التفصيلية - إلى متجر آمن وتوقيعها تشفيريًا (على سبيل المثال، عبر Sigstore أو x.509 أو KMS). ويضمن هذا أن تكون كل نتيجة غير قابلة للتغيير وقابلة للتحقق، مما يوفر سجلاً كاملاً للتدقيق والثقة، بغض النظر عما يظهره التقييم.

تصبح نتائج سياسة SARIF الموقعة، وSBOMs، ومخرجات المسح أصولاً لا تقدر بثمن لـ:

- مسارات التدقيق القوية: توفير دليل لا يمكن إنكاره على الامتثال.

- شهادة الإصدار الموثوقة: تأكيد الوضع الأمني للقطع الأثرية المنشورة لديك.

- تكاملات التحكم في القبول في Kubernetes بسلاسة: تمكين البوابات الآلية قبل تشغيل الصور في مجموعاتك.

داخل واجهة مستخدم ScribeHub، تُحدَّد أي انتهاكات بوضوح، ويمكن تتبع كل دليل مُوَقَّع بدقة، وربطه مباشرةً بنتيجة المبادرة التي أدت إليه. هذا يوفر وضوحًا وثقةً لا مثيل لهما في أمن سلسلة التوريد الخاصة بك.

الثغرات المجمعة من SBOM وScan

واجهة مستخدم Scribe: الأدلة القابلة للتتبع والموقعة

شاهد حلنا في العمل: خط أنابيب العرض التوضيحي

لقد قرأت كيف أدوات الامتثال المستمرة لدينا يُضفي طابعًا واقعيًا على SP 800–190. الآن، شاهد بنفسك! لقد أنشأنا تجربة عملية مستودع تجريبي الذي يوضح بالضبط كيف فالنت وسيجستور العمل معًا في سير عمل العلاقات العامة والإصدار.

استكشف كود العرض التوضيحي هنا: كاتب عام/خط أنابيب تجريبي

يحتوي هذا المستودع على سيرتي عمل أساسيتين لـ GitHub Actions، sp800-190-policy-pr.yml و sp800-190-policy-release.yml, والتي توضح بصريًا ردود الفعل الفورية للمطورين والأدلة الموقعة تشفيريًا للإصدار، كما هو موضح في جميع أنحاء هذا المنشور.

يتم تقديم هذا المحتوى إليك بواسطة Scribe Security، وهي شركة رائدة في مجال توفير حلول أمان سلسلة توريد البرامج الشاملة - حيث توفر أحدث الأمان لعناصر التعليمات البرمجية وعمليات تطوير التعليمات البرمجية وتسليمها عبر سلاسل توريد البرامج. تعرف على المزيد.