يركز النهج التقليدي لتأمين منتجات البرمجيات على إزالة نقاط الضعف في التعليمات البرمجية المخصصة وحماية التطبيقات من المخاطر المعروفة في تبعيات الطرف الثالث. ومع ذلك، فإن هذه الطريقة غير كافية وتفشل في معالجة النطاق الكامل للتهديدات التي تشكلها سلسلة توريد البرامج. إن إهمال تأمين كل جانب من جوانب هذه السلسلة، بدءًا من الإنتاج وحتى التوزيع والنشر، يعرض المؤسسات لهجمات مثل البرامج الضارة وانتهاكات البيانات وسرقة الملكية الفكرية. إن تجاهل هذه الخطوة الحاسمة يعد تجاهلًا خطيرًا لأمن المنظمة.

في هذه المقالة، سندرس الاتجاه المتزايد للهجمات السيبرانية الموجهة إلى سلسلة توريد البرمجيات، بالإضافة إلى التطورات التنظيمية الحديثة وأطر أفضل الممارسات التي نشأت استجابة لهذا الخطر المتزايد. وسنسلط الضوء أيضًا على الحاجة إلى استراتيجية جديدة لتأمين سلسلة توريد البرامج لديك، وهي استراتيجية تتجاوز التدابير الأمنية الحالية للتطبيقات. سنوضح لماذا توفر الاستثمارات الحالية في أمن التطبيقات بعض الحماية، ولكنها لا تخفف بشكل كامل من مخاطر الأمن السيبراني في هذا المجال. وأخيرًا، سنحدد ما هو ضروري لاستكمالها للحصول على الحماية الكاملة.

للحصول على الورقة البيضاء الكاملة اضغط هنا >>>

لماذا يعد تأمين سلسلة توريد البرمجيات أمرًا مهمًا

يؤدي استخدام أدوات الطرف الثالث والمكتبات والبرامج مفتوحة المصدر في تطوير البرامج إلى زيادة تعقيد سلسلة توريد البرامج ومخاطر نقاط الضعف والهجمات المحتملة. يمكن للمهاجمين استهداف رابط محدد في سلسلة التوريد للوصول إلى المعلومات الحساسة أو تعطيل العمليات. يمكن أن يكون لهذه الهجمات تأثير كبير على المؤسسات وشركائها في سلسلة التوريد.

تداعيات من عدة هجمات سلسلة توريد البرمجيات تصدرت عناوين الأخبار في السنوات الأخيرة. نتيجة، توقع جارتنر ومؤخرًا، بحلول عام 2025، ستتعرض 45% من المؤسسات في جميع أنحاء العالم لهجمات على سلاسل توريد البرمجيات الخاصة بها، أي بزيادة قدرها ثلاثة أضعاف عن عام 2021.

مع تزايد الاهتمام بأمن سلسلة توريد البرامج، يقوم العديد من بائعي حلول أمان التطبيقات بإعادة تسمية أنفسهم لتقديم حلول في هذا المجال. ولكن هل يعد أمن سلسلة توريد البرمجيات مجرد مصطلح جديد لأمن التطبيقات التقليدية، أم أنه قطاع متميز من السوق يتمتع بخصائص وتقنيات فريدة؟ هل يكفي وجود برنامج أمان التطبيقات (AppSec) لمعالجة أمان سلسلة توريد البرامج، أو هل تحتاج المؤسسات إلى اعتماد معايير وتقنيات منفصلة لضمان أمان برامجها وسلسلة التوريد الخاصة بها؟ سيتم استكشاف هذا السؤال بشكل أكبر في المقالة.

أطر التنظيم الناشئة وأفضل الممارسات

ال الأمر التنفيذي الأمريكي بشأن الأمن السيبراني واللوائح المماثلة الأخرى تعكس الأهمية المتزايدة لأمن سلسلة توريد البرمجيات وحاجة المؤسسات إلى اتخاذ التدابير المناسبة لحماية برامجها وسلسلة التوريد الخاصة بها. إن الاهتمام المتزايد الذي يبديه اللاعبون الرئيسيون في اتخاذ تدابير جماعية لمكافحة التهديد هو تطور إيجابي ويشير إلى الاعتراف المتزايد بالحاجة إلى نهج منسق على مستوى الصناعة لمعالجة التهديد المتزايد.

تتضمن بعض المبادرات الرئيسية لمعالجة أمن سلسلة توريد البرمجيات ما يلي: تعزيز ممارسات تطوير البرمجيات؛ وتحسين رؤية سلسلة التوريد؛ وتنفيذ ممارسات شراء البرمجيات الآمنة؛ وتطوير قدرات استخبارات التهديدات. بشكل عام، تهدف هذه المبادرات إلى زيادة أمان البرامج وسلسلة التوريد من خلال تقليل مخاطر الهجمات وضمان خلو البرامج من نقاط الضعف والأكواد الضارة.

وفيما يلي لمحة موجزة عن المبادرات الرئيسية:

- نيست 800-21 يهدف إطار تطوير البرمجيات الآمنة (SSDF) إلى تعزيز أمان سلسلة توريد البرمجيات للموردين الحكوميين والأمريكيين. وهو يوفر ممارسات تطوير آمنة لـ SDLC الخاصة بالمؤسسات لتقليل نقاط الضعف والتهديدات المستقبلية. المبادئ التوجيهية قابلة للتخصيص وحيادية القطاع. اقرا هذا المستند التقني لمعرفة المزيد عن تأثير SSDF على صناعة البرمجيات.

- أصدر مكتب الإدارة والميزانية (OMB) بالولايات المتحدة، في عام 2022، مذكرتين حول أمن سلسلة توريد البرمجيات ودور SBOMs في ضمان أمن وسلامة سلسلة توريد البرمجيات. يجب أن تمتثل المؤسسات بحلول عام 2024 وتضمن أمان برامجها وسلسلة التوريد الخاصة بها. يجب على الوكالات الفيدرالية تنفيذ المبادئ التوجيهية، بما في ذلك تبادل المعلومات والحصول على القطع الأثرية من البائعين.

- مستويات سلسلة التوريد للعناصر البرمجية (SLSA) الإطار عبارة عن مجموعة شاملة من الضوابط والمعايير الأمنية المصممة لضمان سلامة سلاسل توريد البرامج. تم تطويره بواسطة OpenSSF وGoogle وغيرهم من أصحاب المصلحة في مجال الأمن السيبراني. ومن خلال اتباع هذا الإطار الشامل، يمكن منع التغييرات غير المصرح بها على حزم البرامج. يمكن أن يساعد اعتماد SLSA في الحماية من هجمات سلسلة التوريد الشائعة.

- قانون المرونة السيبرانية للاتحاد الأوروبي يهدف إلى تحسين المرونة السيبرانية للمؤسسات في الاتحاد الأوروبي. يتطلب الأمر من المؤسسات إتاحة SBOMs لجميع منتجات البرامج التي تستخدمها لمساعدتهم على تحديد الثغرات الأمنية المحتملة ومعالجتها في وقت مبكر. ويتطلب القانون أيضًا من المنظمات الإبلاغ عن نقاط الضعف إنيسا/سيرت-الاتحاد الأوروبي.

- مركز أمن الإنترنت (CIS) قام بتطوير دليل أمان سلسلة توريد البرمجيات لـ CIS، والذي يغطي مراحل سلسلة توريد البرمجيات، بدءًا من المساهمة بالكود وحتى التسليم إلى المستهلكين النهائيين. ويقدم الدليل أفضل الممارسات لتأمين سلسلة توريد البرمجيات، بما في ذلك إنشاء برنامج أمان، وتنفيذ ممارسات التطوير الآمنة، وإجراء تقييمات أمنية منتظمة للموردين، وتنفيذ ضوابط الأمان للتوزيع والنشر، والمراقبة المستمرة لنقاط الضعف والهجمات.

- سيجستور هو مشروع مفتوح المصدر يركز على تأمين سلاسل توريد البرمجيات. فهو يوفر طريقة لتأمين سلاسل توريد البرامج بشكل أفضل بطريقة مفتوحة وشفافة ويمكن الوصول إليها. إن مفتاح تأمين سلاسل توريد البرامج هو التوقيع رقميًا على العناصر المختلفة التي تتكون منها التطبيقات. يهدف Sigstore إلى جعل توقيع البرامج في كل مكان وأسهل من خلال توفير حل مبسط وأسرع، مقارنة بحلول التوقيع الرقمي التقليدية. يقوم المشروع أيضًا بإنشاء سجل أنشطة مفتوح وغير قابل للتغيير.

هدف ومهام نظام AppSec

يركز فريق AppSec في مؤسسات إنتاج البرامج الناضجة على تأمين البرامج من خلال تدريب المطورين ومراجعة التعليمات البرمجية والمسح التلقائي ومراقبة التبعيات. الأدوات الأكثر شيوعًا هي اختبار برامج التطبيقات الثابتة والديناميكية (SAST وDAST) لاختبار التطبيقات، وتحليل تكوين البرامج (SCA) لاكتشاف نقاط الضعف المعروفة في التبعيات مفتوحة المصدر.

ولمواجهة مشهد التهديدات المتطور، تم ابتكار واعتماد العديد من الحلول الأحدث. أحد هذه الحلول هو استخدام أدوات الكشف السرية، التي تساعد المؤسسات في تحديد الأسرار مثل بيانات الاعتماد ومفاتيح واجهة برمجة التطبيقات (API) والبيانات الحساسة التي ربما تم الكشف عنها عن غير قصد في التعليمات البرمجية. بالإضافة إلى ذلك، تم إنشاء أدوات فحص جديدة للكشف عن نقاط الضعف في الحاويات والبنية التحتية كرمز (IaC) في بيئات الحوسبة السحابية، مما يسمح للمؤسسات بضمان أمان تطبيقاتها أثناء انتقالها إلى السحابة.

لإدارة مجموعة واسعة من أدوات الأمان، ظهرت حلول التنسيق لتوفير رؤية موحدة للأمان عبر SDLC. تعمل هذه الحلول على مركزية إدارة الأدوات والسياسات الأمنية، وتبسيط العملية الأمنية وتقليل مخاطر الثغرات الأمنية المفقودة.

يعد فرز التنبيهات الأمنية وإلغاء البيانات المكررة وتحديد أولوياتها من بين التحديات الرئيسية التي يواجهها مالكو AppSec. قد يكون من الصعب إدارة حجم التنبيهات وتحديد التنبيهات التي تتطلب اهتمامًا فوريًا وتلك التي يمكن تجاهلها. بالإضافة إلى ذلك، يحتاج مالكو AppSec إلى تقييم تأثير الثغرات الأمنية على أنظمتهم المحددة، الأمر الذي يتطلب فهمًا عميقًا لمجموعة التكنولوجيا والتطبيقات.

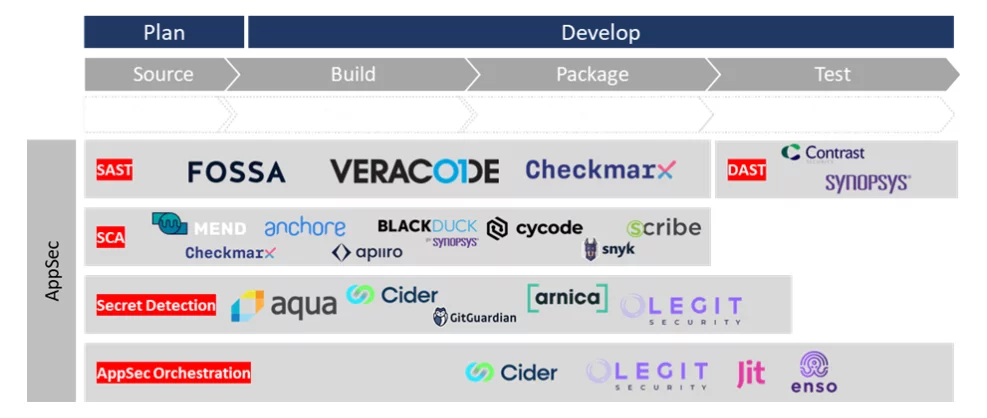

يغطي نهج AppSec SDLC بدءًا من كتابة التعليمات البرمجية وحتى البناء والتعبئة والاختبار، وهو أمر بالغ الأهمية في تقليل نقاط الضعف في كل من التعليمات البرمجية المخصصة والمكونات مفتوحة المصدر، وبالتالي تخفيف المسؤولية عن منتجي البرامج ومشغليها. من بين البائعين الرائدين في هذا المجال Veracode وCheckmarx وSnyk وSynopsis وFosa.

يقدم الرسم البياني أدناه نظرة عامة مبسطة على سوق AppSec، ويعرض العديد من اللاعبين الرئيسيين.

عرض مبسط لمشهد سوق AppSec

على الرغم من أن حلول AppSec يمكن أن تكون فعالة في اكتشاف الثغرات الأمنية المعروفة وأنماط التعليمات البرمجية غير الآمنة، إلا أنها تميل إلى أن تكون تفاعلية وليست استباقية؛ فهي لا تقلل بشكل استباقي من سطح الهجوم. علاوة على ذلك، فإن الحجم الكبير من التنبيهات الإيجابية الكاذبة الناتجة عن الماسحات الضوئية يمكن أن يجعل من الصعب على المطورين التركيز على المشكلات الأمنية الأكثر أهمية. يمكن أن تستغرق عملية المسح أيضًا وقتًا طويلاً وتؤدي إلى تعطيل الجدول الزمني للتطوير، مما يزيد من الاحتكاك بعملية التطوير ويبطئ إصدار البرامج الجديدة.

الدور الناشئ لأمن سلسلة توريد البرمجيات

تتجاهل حلول AppSec مناطق SDLC التي قد تكون عرضة للهجوم والتي تؤثر على سلسلة توريد البرامج. تتضمن هذه المجالات أدوات التطوير، ومستودعات التعليمات البرمجية، وأنظمة إدارة التعليمات البرمجية المصدر، وبناء الخوادم، وأنظمة تسجيل القطع الأثرية، والتي قد تحتوي على نقاط ضعف وتكوينات خاطئة.

من ناحية أخرى، من وجهة نظر مستهلكي البرامج، فإن القلق الشائع هو أن برامج الطرف الثالث يمكن أن تسبب ثغرات أمنية يصعب اكتشافها والتخفيف منها. من المهم بالنسبة للمستهلكين إجراء تقييم دقيق للبرامج التي يستخدمونها وفحصها، بالإضافة إلى مراقبتها وتحديثها بانتظام لتقليل هذه المخاطر.

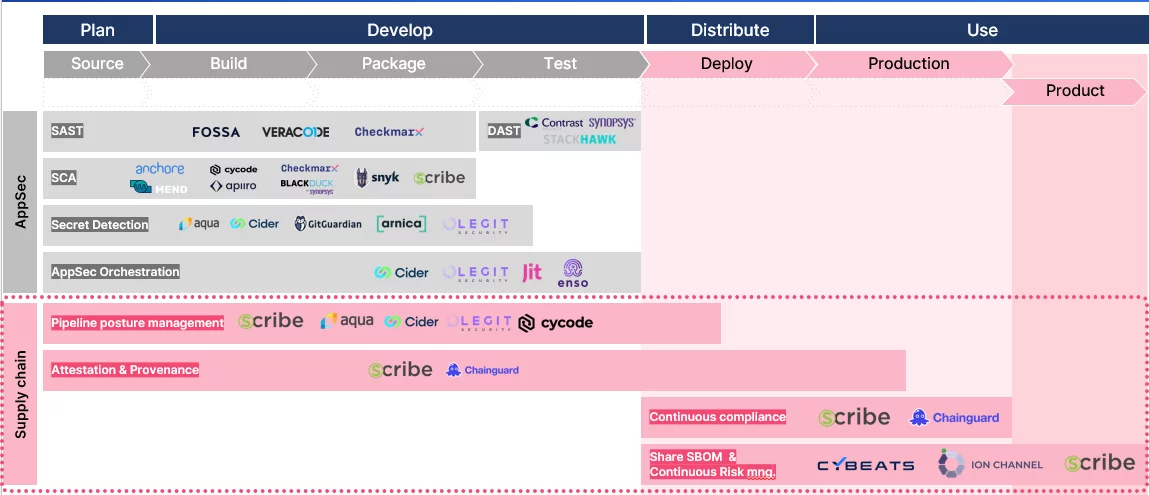

وللتغلب على هذه التحديات، يحتاج كل من منتجي البرمجيات ومستهلكيها إلى اعتماد نهج أوسع. يجب على منتجي البرامج الاندماج في جميع مراحل SDLC والاستفادة من الأدوات الآلية لمعالجة التهديدات الأمنية.

- إدارة وضعية CI/CD - لتأمين سلسلة توريد البرامج، يعد تأمين SDLC أمرًا بالغ الأهمية. تعمل إدارة وضعية CI/CD على أتمتة الاكتشاف وفرض ممارسات الأمان. تمثل الرؤية في SDLC واستخدام البنية التحتية الآمنة في بيئات التطوير تحديًا للمؤسسات هذه الأيام. يجب أن تتضمن إدارة وضع CI/CD مصادقة الخادم، والقيود المفروضة على عمليات إعادة الشراء/المستودعات العامة، وانتهاء صلاحية المفتاح. يؤدي الحد من ممارسات التطوير المحفوفة بالمخاطر، مثل تنفيذ الموارد التي لم يتم التحقق منها والإشارة إلى الصور التي تم تعديلها خارجيًا، إلى تحسين أمان البرامج وتقليل مخاطر هجمات سلسلة التوريد.

- الشهادة والمصدر - يتطلب الحفاظ على أمان سلسلة توريد البرامج التصديق (التحقق من صحة البرنامج) وتتبع المصدر (الأصل والملكية والحضانة). يساعد التصديق والمصدر على اتخاذ قرارات الثقة، مما يقلل من مخاطر التلاعب ونقاط الضعف وعدم كفاية الأمان في التطوير مع ضمان الامتثال لمعايير الصناعة.

لتنفيذ التصديق والمصدر بشكل فعال، يجب جمع الأدلة من مصادر مثل مديري كود المصدر وأدوات CI وخوادم البناء وما إلى ذلك وتوقيعها تشفيرًا. تتضمن الأدلة هوية المطور وإثبات مراجعة التعليمات البرمجية وتجزئة الملف/المنتج والوضع الأمني للأدوات. تضمن السياسات المتعلقة بالشهادات التطوير والبناء الآمنين والتحقق من صحة التلاعب والامتثال لمعايير مثل SSDF وSLSA.

لا يمكن لواجهات برمجة التطبيقات وحلول المراقبة الحالية جمع الأدلة وتوقيع الشهادات وإنشاء آثار المصدر. يجب تطوير عوامل جديدة لتتبع البيانات التي تم إنشاؤها خلال SDLC وتوقيع الأدلة للتأكد من النزاهة والأصالة.

ولتحقيق نفس الغاية، وبعيدًا عن SDLC، يحتاج كل من منتجي البرمجيات ومستهلكيها إلى البحث عن وسائل لتحقيق ما يلي:

- الامتثال المستمر – يساعد التحقق المستمر في الحفاظ على الامتثال والحماية من الثغرات الأمنية حتى بعد النشر. يتضمن ذلك المراقبة المستمرة والتحقق من أمان مكونات البرامج طوال عملية تطوير البرامج ونشرها بالكامل. يعد SBOM أداة مهمة للتحقق المستمر الذي يسرد مكونات البرامج وإصداراتها المستخدمة في المشروع. تعمل وحدات SBOM على تسهيل عمليات فحص الثغرات الأمنية، ومساعدة المؤسسات على البقاء في صدارة التهديدات الأمنية المحتملة، وضمان الامتثال للوائح والمعايير مثل SSDF.

- مشاركة SBOMs والشهادات ومراقبة المخاطر بشكل مستمر – يعد وجود SBOMs والمراقبة المستمرة للمخاطر المحتملة أمرًا ضروريًا للحفاظ على أمان البرامج والامتثال لها. توفر SBOMs للمستهلكين طريقة لإدارة المخاطر، واكتشاف نقاط الضعف، ورفض المكونات ذات السمعة المنخفضة، وضمان أمان سلسلة التوريد من خلال التصديق.

النقاط الأربع المذكورة أعلاه هي الأركان الأربعة لأمن سلسلة توريد البرمجيات ومعايير اختيار الحل في هذا المجال.

مشهد سوق أمان سلسلة توريد البرمجيات حول AppSec

الخاتمة

مع استمرار التوسع في تطوير البرمجيات واستخدام مكونات الطرف الثالث، أصبحت الحاجة إلى نهج شامل ومتكامل لأمن سلسلة توريد البرمجيات ذات أهمية متزايدة. لا تزال تدابير AppSec التقليدية مهمة ولكنها لم تعد كافية لتوفير الحماية الكاملة ضد مشهد التهديدات المتطور، ويجب على المؤسسات اعتماد نهج أكثر شمولية لضمان أمان سلسلة توريد البرامج الخاصة بها.

للتغلب على التحديات الأمنية المتطورة، نشهد حاليًا تطور أمان التطبيقات إلى أمان سلسلة توريد البرامج. ويتضمن جيلاً جديدًا من التقنيات والأدوات الجديدة التي تحاول مواجهة هذه التحديات. يحتاج منتجو البرمجيات إلى دمج تقنيات الأمان الجديدة التي تستفيد من أطر العمل والأدوات الحديثة، ويجب عليهم القيام بذلك في جميع مراحل SDLC واستخدام الأدوات الآلية، مثل إدارة وضع CI/CD، وتقنية التصديق والمصدر، والتوقيع المستمر للتعليمات البرمجية، الامتثال المستمر، والحوكمة، وSBOMs دقيقة وعالية الدقة. يجب أن يطلب مستهلكو البرامج SBOMs والمزيد من الشهادات المبنية على الأدلة لجميع الجوانب الأمنية للبرنامج الذي يستهلكونه بشكل مستمر، قبل وبعد نشر البرنامج في الإنتاج خلال دورة حياته بأكملها.

الأدوات والحلول الآلية مثل كاتب مساعدة المؤسسات على تحقيق مستوى جديد من الأمان من خلال توفير منصة ضمان أمان التعليمات البرمجية المستمرة القائمة على الأدلة والتي يمكن أن تشهد على موثوقية دورة حياة تطوير البرامج ومكونات البرامج.

للحصول على الورقة البيضاء الكاملة اضغط هنا >>>

يتم تقديم هذا المحتوى إليك بواسطة Scribe Security، وهي شركة رائدة في مجال توفير حلول أمان سلسلة توريد البرامج الشاملة - حيث توفر أحدث الأمان لعناصر التعليمات البرمجية وعمليات تطوير التعليمات البرمجية وتسليمها عبر سلاسل توريد البرامج. تعرف على المزيد.