ما هو الباب الخلفي XZ Utils (CVE-2024-3094)؟

CVE-2024-3094، الذي تم نشره في بداية أبريل 2024، عبارة عن باب خلفي تم إدخاله بشكل ضار في إحدى أدوات Linux المساعدة. تم اكتشافه بواسطة Andres Freund، وهو مهندس برمجيات Microsoft فضولي ومدرك للأمور الأمنية، وكان على وشك الاندماج في توزيعات Linux الرئيسية. ولو نجح ذلك، لكان عدد لا يمكن تصوره من الخوادم تحت السيطرة الكاملة للجهات الخبيثة.

يمكن العثور بسهولة على تفاصيل حول هذا الباب الخلفي؛ أ تقرير على مستوى الأخبار بواسطة الجارديان، و التحليل الفني بواسطة Akamai، إلى جانب النسخة الأصلية تنبيه البريد بواسطة أندريس فرويند هي بعض الأمثلة.

الرد على CVE-2024-3094 باستخدام SBOMs وScribeHub

يمكن للمؤسسات التي تدير SBOMs الخاصة بها باستخدام أدوات إدارة SBOM أن تستجيب بسرعة لهذا وما شابه من الأبواب الخلفية ونقاط الضعف؛ سأشرح بالتفصيل كيفية الاستجابة باستخدام ScribeHub، منصة إدارة مخاطر البرامج الخاصة بـ Scribe والتي تتضمن إمكانات إدارة SBOM المتقدمة، من خلال الإجابة على بعض الأسئلة التي من المحتمل أن تطرحها أنت أو مديرك على نفسك.

الخطوة 1: أي من أنظمتي معرضة للخطر؟

- تنبيهات الكاتب بشأن نقاط الضعف الحرجة والعالية الجديدة. إذا تم إنشاء SBOMs الخاصة بأنظمتك وتحميلها إلى ScribeHub، فستتلقى تنبيهًا بإشعار الدفع إلى صندوق البريد الخاص بك حول المنتجات المعرضة للثغرة الأمنية الجديدة.

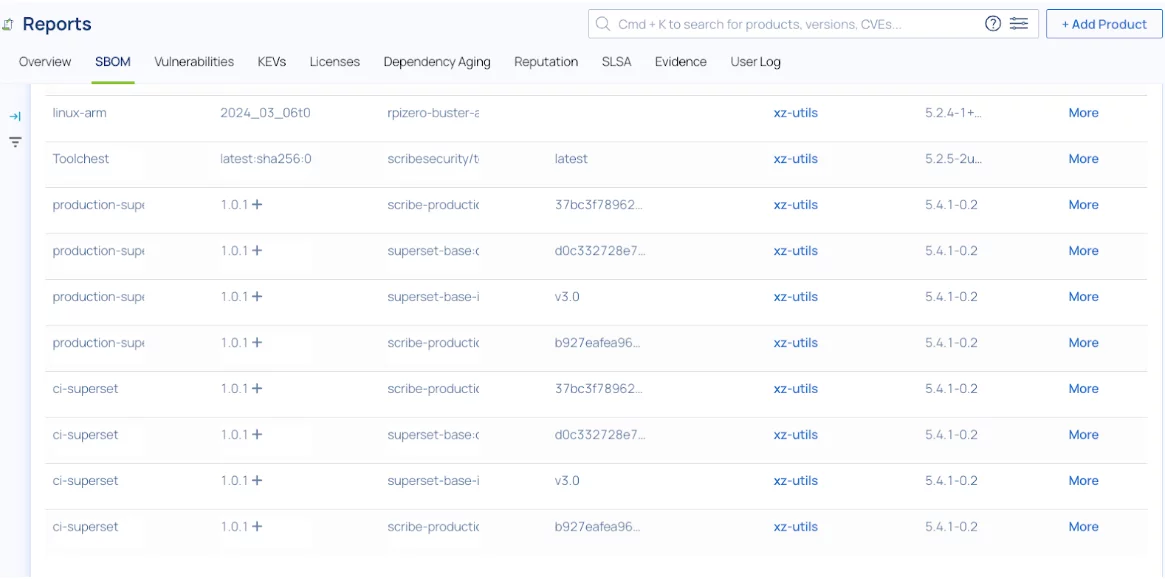

- يمكّنك Scribe من البحث عن حزم محددة عبر مجموعة المنتجات الخاصة بك. مع ScribeHub، يمكنك البحث عن هذه الحزمة مباشرة. فيما يلي لقطة لكيفية ظهورها على لوحة معلومات ScribeHub:

- يمكّنك هذا العرض من فهم المنتجات المعرضة للخطر على الفور. يمكنك استخدام هذه المعلومات لتحديد أولويات الإجراءات (على سبيل المثال، تعيين أولوية عالية لتطبيق المدفوعات وأولوية منخفضة لتطبيق طلبات الغداء الداخلية).

الخطوة 2: كيف أتأكد من عدم دخول الحاوية المعرضة للخطر إلى أنظمة الإنتاج الخاصة بي؟

من الصعب نشر جيل SBOM في مؤسسة كبيرة لتطوير البرمجيات؛ هناك العديد من المشاريع والعديد من المهام العاجلة والاحتياجات العاجلة لدمج حاويات الطرف الثالث.

تعمل وحدة التحكم في قبول Kubernetes الخاصة بـ Scribe كحارس بوابة للمجموعات التشغيلية. يمكّنك محرك سياسة Scribe من نشر سياسة بثلاث قواعد بسيطة:

- تنبيه أو حظر نشر الصور بدون SBOM. تضمن هذه القاعدة أنه سيكون لديك قدرات الاستجابة لمثل هذه الأحداث من الآن فصاعدًا.

- منع نشر الصور باستخدام إصدارات xz-utils 5.6.0 أو 5.6.1. تضمن هذه القاعدة عدم إنشاء الحاويات المعرضة للخطر في مجموعتك.

- منع نشر الصور التي تحتوي على ثغرات أمنية باستخدام CWE-506 (علامة الضعف الخاصة بالباب الخلفي). تدور هذه القاعدة حول "تعلم الدرس" - قم بحظر أي صورة تحتوي على ثغرة أمنية حددها NVD على أنها تعليمات برمجية ضارة.

الخطوة 3: كيف أتأكد من عدم إخفاء أي صور بها هذه الثغرة الأمنية حول أنظمتي؟

ربما تم بالفعل نشر الصور أو دفعها إلى سجلات الصور. يمكّنك Scribe Scanner من الحصول على رؤية لجميع صورك. قم بإعداد مهمة المسح الضوئي واحصل على رؤية فورية لجميع الصور الموجودة في سجل الصور الخاص بك ومجموعات Kubernetes الخاصة بك. بعد المسح الضوئي، سيتم تخزين SBOM لجميع صورك في ScribeHub؛ سوف تحصل على تنبيه بالغ الأهمية بشأن الثغرات الأمنية وتكتسب القدرة على البحث في SBOMs هذه. بالإضافة إلى ذلك، يمكنك إجراء تقييم للسياسة على جميع صورك.

الخطوة 4: كيف يمكنني تقليل مخاطر حالة XZ التالية؟

إحدى الطرق لتقليل مثل هذه المخاطر هي أن تقرر ألا تكون أول من يتبنى الإصدارات الجديدة من حزم البرامج، خاصة إذا كانت الإصدارات القديمة غير معرضة للخطر. يمكّنك Scribe من تحقيق ذلك بطريقتين:

- باستخدام إمكانيات ScribeHub BI، يمكنك الحصول على تقرير بالحزم التي تمت ترقيتها بين إصدارات المنتج.

- يمكّنك ScribeHub من تعيين سياسة للحظر أو التنبيه بشأن استخدام إصدارات البرامج هذه.

هل أنت مهتم بمعرفة المزيد عن إمكانيات ScribeHub المذهلة؟ تواصل معنا

يتم تقديم هذا المحتوى إليك بواسطة Scribe Security، وهي شركة رائدة في مجال توفير حلول أمان سلسلة توريد البرامج الشاملة - حيث توفر أحدث الأمان لعناصر التعليمات البرمجية وعمليات تطوير التعليمات البرمجية وتسليمها عبر سلاسل توريد البرامج. تعرف على المزيد.