يبدأ تأمين سلسلة توريد البرامج الخاصة بك باكتشاف وإدارة "مصنع البرامج" الخاص بك

في بيئة تطوير البرمجيات الحالية، تتعامل الفرق مع الأصول اللامركزية مثل مستودعات التعليمات البرمجية وخطوط الأنابيب الخاصة بالبناء وصور الحاويات. وفي حين يوفر هذا النموذج الموزع المرونة ويسرع الإنتاج، فإنه يؤدي أيضًا إلى تجزئة الأصول وتعقيد الحوكمة والإشراف الأمني، خاصة مع انتشار التطبيقات السحابية على نطاق أوسع.

ونتيجة لذلك، غالبًا ما تفقد فرق الأمن وقتًا ثمينًا في تعقب مالكي التعليمات البرمجية لأحمال العمل الإنتاجية اليتيمة عندما تنشأ مشكلات أمنية أو عندما تصل قطع أثرية برمجية غير مصرح بها إلى الإنتاج. أصبحت سلسلة توريد البرامج سطح هجوم حرج، ومن الضروري جمع إشارات الأمان في وقت مبكر - من مرحلة التطوير إلى مراحل البناء - لتجنب النقاط العمياء وضمان مراقبة جميع الأصول عبر دورة حياة تطوير البرامج (SDLC).

تفتقر فرق DevSecOps عادةً إلى الأدوات الآلية اللازمة لرسم خريطة مستمرة لمشهد التطوير المتغير هذا، حيث يتم تقديم مسارات وأدوات جديدة بشكل متكرر. غالبًا ما تظل المعلومات معزولة عبر منصات مختلفة، مما يجعل من الصعب الوصول إليها لأغراض أمنية. غالبًا ما تختلف منصات وأدوات التطوير عبر التطوير والتكامل والنشر مع ترقية البرامج عبر المراحل.

على الرغم من أن بائعي إدارة وضع أمان التطبيقات (ASPM) وإمكانية المراقبة يقومون بتجميع عمليات مسح الأمان، إلا أنهم غالبًا ما يفشلون في توفير رؤية كاملة تربط مسارات التعليمات البرمجية بالإنتاج.

إن وجود أصول قديمة يزيد من تعقيد المشكلة. إن تحديد المستودعات التي لا تزال نشطة في الإنتاج قد يكون أمرًا شاقًا، وخاصة بالنسبة للمؤسسات الكبيرة. كما أن عمليات الدمج والاستحواذ تزيد من تعقيد هذه المهمة من خلال إضافة منصات ومعايير تطوير متنوعة.

غالبًا ما تلجأ فرق DevSecOps إلى العمليات اليدوية - مثل ملء البيانات أو وضع العلامات على الحاويات - وهي عمليات مملة وعرضة للخطأ وغالبًا ما يتم تهميشها لصالح أولويات أكثر إلحاحًا.

فكر في الأمر كما لو كنت تدافع عن ساحة معركة متغيرة باستمرار، حيث تحتاج فرق الأمن إلى خريطة دقيقة لحماية أصولها. هذه الأصول تتحرك دائمًا أثناء التطوير، ويجب تحديد أهداف جديدة وتأمينها. ولمعالجة هذا، يلزم وجود آلية اكتشاف مستمرة لرسم خريطة للتغييرات أثناء حدوثها.

وتدعم أفضل الممارسات والأطر هذا النهج. على سبيل المثال، وكالة الأمن السيبراني وأمن البنية التحتية (CISA) يفرض على المنظمات التحقق من مصدر مكونات البرامج والحفاظ على جرد شامل كجزء من عملية التصديق الذاتي. وبالمثل ، فإن إطار عمل تطوير البرمجيات الآمنة NIST (SSDF) و نموذج نضج DevSecOps الخاص بـ OWASP (DSOMM) التأكيد على أهمية الاكتشاف المستمر والرؤية.

وفي بقية هذه التدوينة، سنوضح مخططًا للتعامل مع هذه التحديات ونستكشف كيف يساعد Scribe Security المؤسسات على تنفيذ هذه القدرات بشكل فعال.

مخطط الكاتب للاكتشاف الفعال

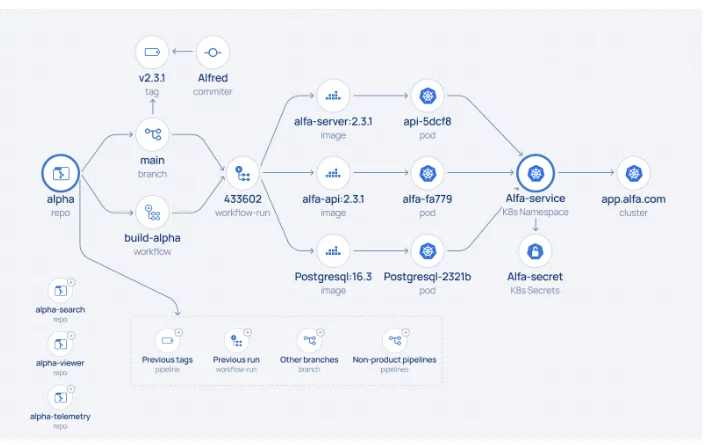

يقوم Discovery بإنشاء خريطة تم تصميمها على شكل رسم بياني، مما يوفر عرضًا للأصول والعلاقات والوضع الأمني لمصنعك. يتيح هذا ما يلي:

- الرؤية الكاملة والتحكم في الملكية.

- تم تحسين إمكانيات الاستعلام.

- مراقبة مؤشرات الأداء الرئيسية ومقاييس نضج الأمان.

- التعرف بشكل أسرع على عوامل الخطر وإعطاء الأولوية لها.

- المسح الأولي

تهدف عملية الفحص الأولية إلى إنشاء خريطة عالية المستوى للأصول، مع التركيز على تحديد الأصول التي تتطلب تحليلاً إضافيًا. قد يستغرق الفحص العميق الكامل وقتًا طويلاً، وقد تكون العديد من الأصول، مثل تلك غير المرتبطة بالإنتاج أو التي عفا عليها الزمن، غير ذات صلة. تجمع عملية الفحص الأولية هذه عادةً تفاصيل أساسية مثل أسماء المستودعات ومعرفاتها وإحصائيات النشاط، لكنها لا تتضمن قائمة كاملة بالالتزامات أو المساهمين.

إحدى الطرق هي المسح من "اليمين إلى اليسار". من خلال الوصول إلى بيئات الإنتاج (على سبيل المثال، عبر واجهة برمجة تطبيقات مجموعة K8s)، يمكن للمسح تحديد صور الحاويات قيد التشغيل - الأصول المهمة التي تعكس القيمة التجارية. من هناك، يتتبع المسح إلى سجل الحاويات والمستودعات ذات الصلة. يتوقف المسح عادةً عند هذا الحد، حيث لا يوجد عادةً اتصال مباشر بين السجل وخط أنابيب SDLC السابق.

يمكن إجراء عمليات مسح تكميلية "من اليسار إلى اليمين"، لتحديد مستودعات التعليمات البرمجية، وأنابيب البناء، والسجلات عبر مراحل SDLC المختلفة (على سبيل المثال، التطوير، والتكامل، والاختبار).

النتيجة هي قائمة أولويات للأصول عبر المنصات، جاهزة للفحص العميق لتتبع النسب من الكود إلى الإنتاج وتقييم وضع أمن SDLC. يعتمد تحديد الأولويات على عوامل مثل الصلة بالإنتاج ومستوى النشاط والحداثة. في بعض الأحيان، تساعد المعرفة المؤسسية بأهمية الأصول في توجيه هذه العملية.

يمكن جدولة الفحص الأولي بشكل دوري أو تشغيله بواسطة أحداث مثل دفع التعليمات البرمجية. يمكن للفحوصات اللاحقة تطبيق معايير اختيار تلقائية، مثل استخدام العناصر الكلية للفحص العميق للأصول المكتشفة حديثًا.

- تفحص بعمق

بمجرد تحديد أولويات الأصول ذات الصلة، يجمع الفحص العميق السمات التفصيلية التي تنشئ علاقات بين الأصول، مثل معرفات الفروع ومعرفات الالتزام والملتزم ومعرفات تشغيل خط الأنابيب. يمكن أن تختلف مدة هذا الفحص وفقًا لنطاق الأصول وحدود معدل واجهة برمجة التطبيقات.

بحلول نهاية هذه المرحلة، يبدأ رسم بياني لعلاقة الأصول في التبلور، مع مجموعات من الأصول المتصلة حول مستودعات التعليمات البرمجية (التي تحتوي على معلومات البناء) وبيئات وقت التشغيل (مع أصول التسجيل). ومع ذلك، لا يزال السلالة الكاملة غير مكتملة، حيث لا تخزن السجلات عادةً معلومات حول خطوط الأنابيب التي دفعت عناصر البناء.

- ربط المجموعات

بمجرد إنشاء المخزون، يمكن إكمال النسب من خلال تجهيز أداة CLI في خط الأنابيب لالتقاط تفاصيل مصدر البناء أو من خلال معالجة سجلات CI. تعد التجهيز هي الطريقة الأكثر موثوقية، حيث تسجل السمات الرئيسية مثل معرفات مستودع التعليمات البرمجية ومعرفات خط الأنابيب والتشغيل ومعرفات الصور. إنها تربط مجموعات معزولة سابقًا بشكل فعال وتنشئ سلالة كاملة من البداية إلى النهاية من التعليمات البرمجية إلى الإنتاج.

إن النهج التكميلي هو معالجة سجلات CI، والتي تسترجع السمات ذات الصلة ولكنها تتطلب المزيد من الموارد وتعتمد على التسجيل الحالي. وفي حين توفر هذه الطريقة تنفيذًا أسرع، فإن الجمع بين النهجين يؤدي إلى أفضل النتائج - تجهيز خطوط الأنابيب الحرجة واستخدام تحليل السجلات للخطوط المكتشفة حديثًا، والتي يمكن بعد ذلك تقييمها لمزيد من التجهيز.

يأخذ نهج التجميع هذا أيضًا في الاعتبار تجميع الأنساب المنفصلة في بنية موحدة للمنتجات المعقدة، مثل تطبيقات الويب المكونة من مكونات متعددة، مثل الخدمات المصغرة.

- قائمة مواد البرمجيات (SBOM)

حتى هذه النقطة، كان التركيز منصبًّا على ربط أصول التطوير عبر المنصات، مما يؤسس لتسلسل واضح من الكود إلى الإنتاج للأصول ذات الصلة. والآن، يتحول الاهتمام إلى تكوين القطع الأثرية البرمجية نفسها. في هذه الخطوة، يتم إنشاء SBOM من تلك القطع الأثرية ومستودعات الكود المرتبطة بها، وإضافتها إلى المخزون الحالي.

من خلال تجميع مستودع التعليمات البرمجية وعناصر SBOM في SBOM واحد، مع منطق لربط التبعيات واستبعاد تلك غير ذات الصلة - مثل مكتبات التطوير والاختبار - فإن النتيجة هي SBOM أكثر دقة وشاملة مما يمكن لأي مصدر تقديمه بمفرده.

- وضع الأمان ومؤشرات الأداء الرئيسية لـ DevSecOPs

إن رسم خريطة مستمرة لمخزون الأصول وعلاقاتها يوفر أفضل فرصة لتقييم الوضع الأمني لهذه الأصول. وتشمل العوامل الرئيسية أذونات الوصول للهويات البشرية وغير البشرية، والتحقق من توقيع التعليمات البرمجية، والتبعيات الخطرة أو المعرضة للخطر، وإعدادات الأمان عبر منصات وحسابات مختلفة.

يمكن تجميع هذه البيانات في أبعاد مختلفة لقياس مؤشرات الأداء الرئيسية لإصدارات المنتجات، وأوقات النشر في الإنتاج، ونضج DevSecOps. وبشكل أكثر تحديدًا، تسمح هذه البيانات للفرق بتقييم تبني عناصر التحكم في الأمان، مثل توقيع التعليمات البرمجية والالتزام بإعدادات الأمان، مما يساعد في تتبع التقدم وضمان ممارسات الأمان القوية.

- تصور واستعلام عن دورة حياة تطوير البرمجيات ورسم سلسلة توريد البرمجيات

تتمثل إحدى الفوائد الرئيسية لعملية الاكتشاف في القدرة على تصور دورة حياة تطوير البرمجيات وسلسلة توريد البرامج على هيئة رسم بياني ديناميكي أو "خريطة معركة". يوفر هذا التصور رؤية شاملة لدورة حياة التطوير بأكملها، مما يجعل تتبع الأصول وعلاقاتها أسهل.

القوة الحقيقية تأتي من القدرة على الاستعلام عن الرسم البياني، مما يتيح للفرق طرح أسئلة بالغة الأهمية، مثل:

- "أي مكون فشل في اجتياز فحص الأمان أثناء بنائه أو نشره؟"

- "ما هي أحمال العمل اليتيمة في الإنتاج؟"

- "من الذي أجرى التغيير الذي أدى إلى ظهور الثغرة؟"

- من يملك الأصول التي تحتاج إلى التصحيح؟

يساعد الاستعلام عن النسب الفرق على تحديد السبب الجذري للمشاكل، وهو ما يمثل ميزة واضحة مقارنة بالوثائق اليدوية. سرعان ما تصبح تعيينات الملكية التي يتم صيانتها يدويًا قديمة، مما يؤدي غالبًا إلى قيام فرق DevSecOps بعمليات بحث غير فعّالة عن أصحاب المصلحة المناسبين. وعلى النقيض من ذلك، يضمن الرسم البياني القابل للاستعلام تحديث الملكية والمساءلة دائمًا، مما يقلل من الوقت الضائع في تعقب المسؤولية عن التعليمات البرمجية أو البنية الأساسية.

- خيارات النشر لأدوات الاكتشاف

تختلف احتياجات المؤسسات فيما يتعلق بنشر أدوات الاكتشاف، كما أن تقديم خيارات نشر مرنة أمر ضروري لتلبية متطلبات الأمان المختلفة. تفضل بعض الفرق الوصول عن بُعد عبر منصة SaaS، مما يبسط الإدارة والتوسع. من ناحية أخرى، قد تختار الفرق ذات بروتوكولات الأمان الأكثر صرامة نشر الماسح الضوئي المحلي للحفاظ على سيطرة أكثر صرامة على بيانات الاعتماد الحساسة، مثل رموز واجهة برمجة تطبيقات منصة التطوير. يعتمد الاختيار بين SaaS والنشر المحلي على عوامل مثل وضع المؤسسة الأمني واحتياجات الامتثال والتحكم في البيانات.

الخاتمة

إن تأمين سلسلة توريد البرامج الخاصة بك هو معركة مستمرة؛ ولا ينبغي لأي منظمة أن تخوضها دون خريطة واضحة. من خلال تنفيذ عملية اكتشاف قوية، يمكنك الحصول على رؤية شاملة عبر SDLC وسلسلة التوريد الخاصة بك، مما يضمن مراعاة كل أصل، من التطوير إلى الإنتاج. باستخدام أدوات مثل مخطط Scribe Security، يمكنك بناء سلالة متصلة، وإنشاء SBOMs دقيقة، وتقييم وضعك الأمني، وتصور العلاقات الحرجة داخل نظام التطوير الخاص بك. هذا المستوى من البصيرة يمكّن فرق DevSecOps من تحديد نقاط الضعف بسرعة، وتتبع أصولها، والحفاظ على فهم محدث لمشهد البرامج الخاص بهم - وهو أمر ضروري للبقاء في المقدمة في بيئة التطوير السريعة والمعقدة اليوم.

كاتب يقدم حلاً شاملاً للاكتشاف والحوكمة كعامل تمكين أساسي لتأمين سلسلة توريد البرامج الخاصة بك:

- المسح الأولي والعميق - تحديد أولويات الأصول مثل مستودعات التعليمات البرمجية وخطوط الأنابيب وصور الحاويات عبر البيئات، وبناء مخزون للمكونات ذات الصلة.

- سلسلة من النهاية إلى النهاية - يربط مجموعات الأصول المعزولة باستخدام أدوات CLI وسجلات CI، مما يشكل سلالة كاملة من الكود إلى الإنتاج.

- قائمة مواد البرمجيات (SBOM) - إنشاء نماذج SBOM دقيقة من خلال تجميع البيانات الأثرية والمستودعية، مع استبعاد التبعيات غير ذات الصلة.

- تقييم الوضع الأمني - تقييم عناصر التحكم في الوصول وتوقيعات التعليمات البرمجية والتبعيات المعرضة للخطر بشكل مستمر لقياس مؤشرات الأداء الرئيسية للأمان.

- التصور والاستعلام - يعرض SDLC بالكامل ويتيح الاستعلامات لتتبع الثغرات الأمنية وأحمال العمل اليتيمة وملكية الأصول.

- نشر مرن - يدعم كل من SaaS والنشر المحلي لتلبية احتياجات الأمان المتنوعة والتحكم في البيانات الحساسة.

يتم تقديم هذا المحتوى إليك بواسطة Scribe Security، وهي شركة رائدة في مجال توفير حلول أمان سلسلة توريد البرامج الشاملة - حيث توفر أحدث الأمان لعناصر التعليمات البرمجية وعمليات تطوير التعليمات البرمجية وتسليمها عبر سلاسل توريد البرامج. تعرف على المزيد.