مع ازدياد وعي الجميع تدريجيًا، حماية سلاسل توريد البرامج الخاصة بك يجب أن يكون جزءًا حيويًا من استراتيجية الأمن السيبراني لكل منظمة.

إحدى الصعوبات الرئيسية في إنشاء استراتيجية شاملة للتخفيف من تهديدات سلسلة توريد البرمجيات هي تعقيد وتنوع سلاسل التوريد. كل سلسلة توريد فريدة من نوعها، والعناصر المعنية تتغير باستمرار، مما يجعل من الصعب الثقة في سلسلة التوريد الخاصة بك، ناهيك عن البرامج التي تنتجها.

في هذه المقالة، سنصف نظامًا أساسيًا للامتثال المستمر يمكّن مستهلكي البرامج ومنتجيها من إظهار الثقة والامتثال بشفافية لتأمين SDLC، وتعزيز أفضل ممارسات الأمان، وتلبية المتطلبات التنظيمية، والتخفيف من وطأة المخاطر. مخاطر الإنترنت استخدام aالشهادات.

يتكون نموذجنا المقترح من مجموعات يمكن توسيعها ودمجها بسهولة في مجموعتك، بغض النظر عن النظام الأساسي المفضل لديك أو حالات الاستخدام. سننتهي بإظهار سياسة التحقق الأساسية باستخدام أداة الكاتب فالينت لإظهار أن هذه العملية ليست معقدة كما قد تخشى في البداية.

نظرية الفوضى في سلسلة التوريد

أحد التحديات الرئيسية في تأمين سلاسل التوريد هو التعقيد الهائل للأنظمة المعنية. تتضمن سلسلة توريد البرامج الخاصة بك كل جزء من البرامج المشاركة في إنشاء منتجك النهائي، إما كجزء من البيئة أو كجزء من برنامج مدمج في قاعدة التعليمات البرمجية الخاصة بك. يمكنك معرفة من خلال هذا الوصف أن سلاسل التوريد هذه واسعة النطاق وتتضمن كل شيء بدءًا من اللحظة التي يبدأ فيها المطور في كتابة التعليمات البرمجية طوال الطريق مروراً بالتجميع والاختبار والتكامل وحتى النقطة التي يتم فيها تشغيل المنتج النهائي ودمج كل قطعة من المنتج. البرامج والمكتبة المستخدمة على طول الطريق.

يتطلب تحديد نموذج الأمان لمثل هذه الأنظمة فهم مجموعة واسعة من البرمجة اللغات، ومديرو الحزم، والمنتجات، ومكدسات التكنولوجيا، وخدمات CI، وموفري السحابة، وواردات التبعية، وأجهزة VM، وأنظمة التشغيل، والمكونات الأخرى التي قد يتم تضمينها في سلسلة توريد معينة. من الضروري النظر في مجموعة واسعة من الأصول التي قد تكون معرضة للخطر داخل مثل هذا النظام، بما في ذلك التطبيقات والرموز المميزة والمفاتيح والأشكال الأخرى من أذونات الوصول.

نظرة عامة على نموذج التحقق من السياسة

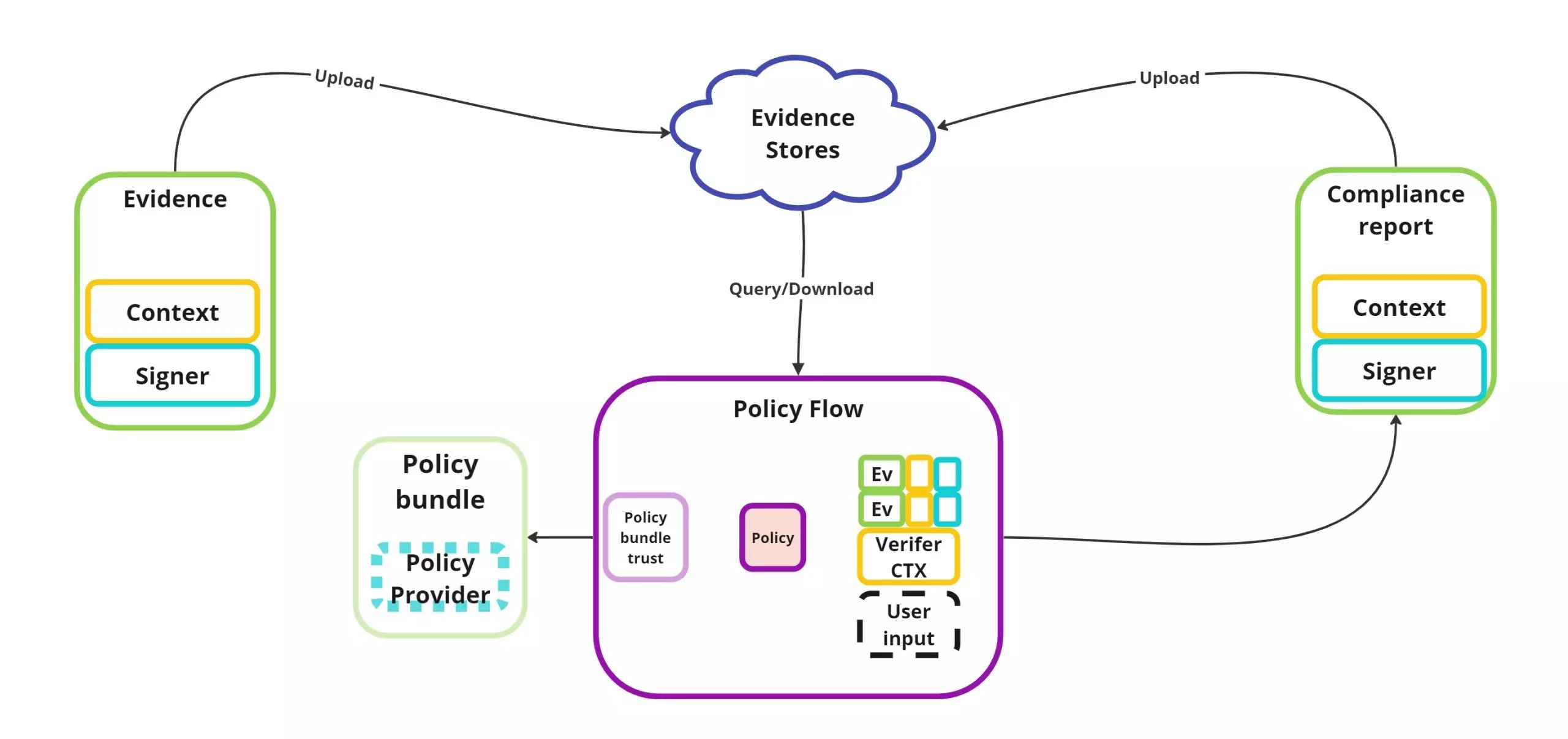

يتضمن نموذجنا المقترح العديد من العناصر الأساسية التي تعمل معًا لضمان الأمان والامتثال لسلسلة التوريد. هذه العناصر الأساسية ضرورية للتحقق المستمر من جوانب أمان البرامج والامتثال لتنظيم سلسلة توريد البرامج.

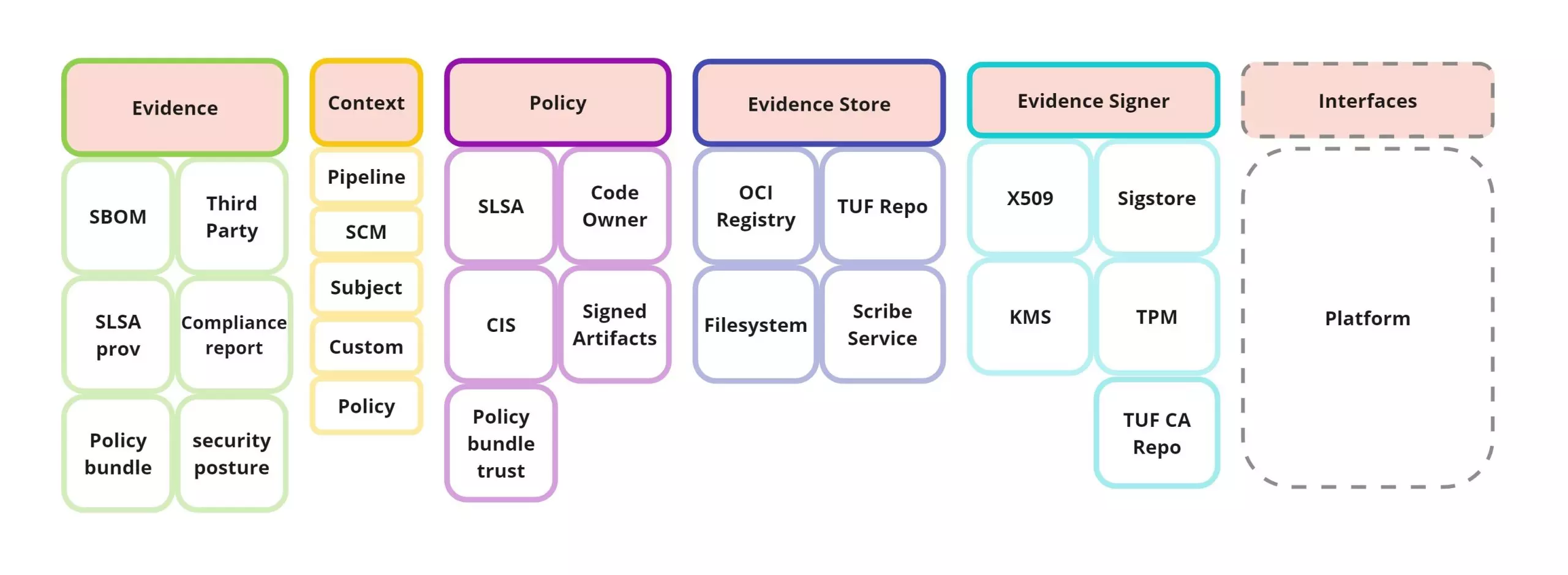

- دليل: الكائنات غير القابلة للتغيير والمخصصة للاستهلاك تلقائيًا بواسطة السياسات. تحتوي هذه الكائنات على بيانات التعريف اللازمة لتمكين فرض السياسة وتلبية متطلبات الامتثال. يتضمن محتوى الدليل بيانات تعريفية حول العناصر والأحداث والإعدادات، ولكن يمكنه أيضًا جمع التقارير أو التكوينات أو عمليات الفحص الفعلية.

دليل قد يأتي في شكل موقع وغير موقع. نقترح اتباع iن توتو مواصفات التصديق باستخدام الموقعة شهادة وغير موقعة بيان التنسيقات على التوالي.- الشهادات (أدلة موقعة يمكن التحقق منها AKA): أدلة يمكن التحقق منها مرتبطة بموضوع محدد السياق البيئينقل الثقة باستخدام شكل من أشكال توقيعات PKI.

- السياق البيئي: المعلومات السياقية تربط النموذج ببعضه البعض.

إنه يجيب على سؤال من أين تأتي الأدلة وما هي المعلومات التي تحتوي عليها. من المهم أن يكون السياق مرتبطًا بالأدلة بدلاً من أن يكون جزءًا منه، حيث يمكن أن يكون لديك عدة أدلة مرتبطة بنفس السياق وهذا النموذج يسمح بالبحث عن الأدلة واسترجاعها بشكل أسهل وأكثر كفاءة.

بعبارات أساسية، السياق البيئي هو نظام وضع العلامات حيث تتم قراءة معظم العلامات من البيئة أو النظام الأساسي أو المصنوعات اليدوية. توفر التسميات وصولاً طبيعيًا إلى العديد من عمليات عملية التطوير وخط أنابيب CI/CD. الجوانب المتعلقة بأصل الدليل مثل مستودعات Git، والعلامات، والالتزامات، ولكن أيضًا أسماء سير العمل، وأسماء الوظائف، ومعرف التشغيل، وما إلى ذلك. يمكن أن يتضمن السياق البيئي أيضًا جوانب من الموضوع، مثل علامات التجزئة والأسماء والعلامات.

يمكن النظر إلى السياق كامتداد للداخل الشامل مواصفات التصديق، مدمجة في الحمولة الموقعة. باستخدام نظام التصنيف، يمكننا أن نوفر لمرحلة تقييم السياسات طريقة للاستعلام عن الأدلة من خلال التصنيفات في مجموعة من الجوانب. بالإضافة إلى ذلك، يمكن استخدام بيانات السياق كجزء من عملية تقييم السياسات، مما يضيف "الوعي الظرفي" إلى الأدلة.

- سياسات: مجموعة من وحدات السياسة التي تم تكوينها بواسطة المستخدم والتي تحدد تقرير الامتثال المطلوب. قد تحدد السياسات الحد الأدنى من معايير الأمان أو مستويات الامتثال المطلوبة لأنواع مختلفة من المنتجات أو الأنظمة المضمنة في مسار الإنشاء أو عملية التطوير الخاصة بك. والأهم من ذلك، أن تقييمات السياسات الناتجة تنشئ تقارير امتثال شهادات أيضًا. وهذا لا يسمح لنا فقط بإدارة تقارير الامتثال - على سبيل المثال، الكشف عن حالة الامتثال الخاصة بك لأصحاب المصلحة - ولكن أيضًا استخدام تقرير الامتثال للسياسات الأكثر تعقيدًا التي قد تتضمن نطاقًا أكبر من لوائح الامتثال للمؤسسة. يمكن تجميع السياسات في وحدات السياسة. هذه هي المكونات الإضافية التي تنفذ مجموعات من قواعد السياسة التي تشترك في بعض الخصائص (على غرار وحدات البرامج). يتم توفير هذه المكونات الإضافية بواسطة موفري السياسات (المزيد حول ذلك لاحقًا).

يوفر تقييم وحدة السياسة نتائج تتضمن التقييمات وتفاصيل الامتثال والأحكام التي تشير إلى لائحة الأمان المعنية. علاوة على ذلك، تتضمن النتائج المسار التاريخي للأدلة اللازمة لتراجع وحدة الأدلة التي تم تقييمها من أجل الامتثال. - فروعنا: الخدمات التي توفر إمكانيات الاستضافة والتحميل/التنزيل والاستعلام عن الأدلة (المزيد حول هذا لاحقًا). ويمكن استخدامها عبر سجلات الصور (OCI كتخزين)، أو الخدمات المخصصة (على سبيل المثال، خدمة Scribe)، أو ببساطة نظام الملفات المحلي.

- مقدمو السياسات: هذه هي الكيانات (الشركات والمؤسسات) المسؤولة عن التوقيع وتوفير وحدات السياسة. ومن خلال توفير السياسات كنوع من التصديق، ينقل مقدمو الخدمة الثقة والشفافية إلى السياسة نفسها. على سبيل المثال، يمكن لتصديق حزمة OPA تمكين الجهات التنظيمية من نشر وتوقيع حزم OPA الرسمية التي تنفذ وحدات السياسة.

ومن خلال الاستفادة من هذه العناصر الأساسية، يمكّن نموذجنا المؤسسات من التحقق من الأمان والامتثال لخطوط البناء ودورة حياة التطوير الخاصة بها بسهولة نسبية.

كيف يعمل

نقطة البداية لسير العمل هذا هي المطور أو النظام، الذي يقوم بإنشاء دليل لمنتج أو مكون برمجي. يتم جمع محتوى الأدلة، بالإضافة إلى المعلومات السياقية والموضوعات والتوقيعات، وتحميلها إلى مخزن الأدلة.

على الجانب الآخر، يتم إنشاء تقارير الامتثال من خلال تقييم السياسات الملائمة للاحتياجات والمتطلبات التنظيمية.

باستخدام المعلومات السياقية، يمكن لتقييمات السياسات الاستعلام عن الأدلة التي تنتجها سلسلة التوريد الخاصة بك والتأكد من أنها تحتوي على جميع المعلومات التي قد تتطلبها اللوائح التنظيمية.

وكميزة إضافية، يمكن الوصول إلى السياسات وتقارير الامتثال في حد ذاتها كدليل، مما يوفر الشفافية والثقة بالإضافة إلى مسار تاريخي يعود إلى جميع الأدلة المعنية. يتيح ذلك للمؤسسات إدارة تقارير الامتثال وأيضًا استخدامها كشهادات موثوقة لنقل الثقة إلى مستهلكي البرامج.

ومن خلال الاستفادة من هذا التدفق، يمكن للمؤسسات وأصحاب المصلحة تقليل المخاطر وتوفير الشفافية وضمان الامتثال داخل سلسلة التوريد الخاصة بهم، مما يقلل من تأثير الفوضى وتحسين الأمن العام والثقة في منتجاتهم.

تقييم السياسة

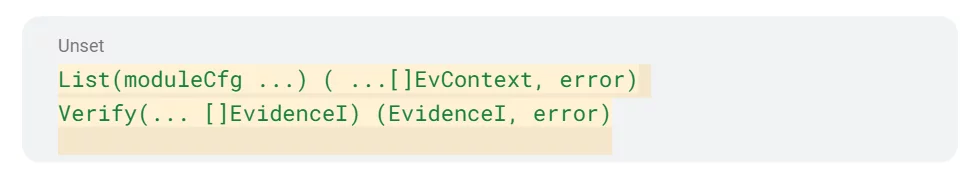

ال تقييم يتم تنفيذ السياسة من خلال التحقق من مجموعة من وحدات السياسة، حيث يدعم كل منها لوائح محددة واحتياجات الامتثال.

يطرح تقييم السياسة سؤالين بسيطين على كل وحدة:

- ما هي الأدلة المطلوبة للامتثال للوحدة؟

- ما هي معايير الأدلة لإثبات الامتثال؟

على سبيل المثال، في سياق إطار عمل SLSA (مستويات سلسلة التوريد للبرامجيات).، قد تحدد وحدات السياسة أن دليل مصدر SLSA الموقع وفحص الوضع الأمني لخط أنابيب البناء مطلوبان للتوافق مع متطلبات الأمان. سيتم بعد ذلك التحقق من الأدلة المقدمة من هذه الوحدات للتأكد من أنها تلبي جميع متطلبات SLSA.

- ما هي الأدلة المطلوبة للامتثال لمتطلبات SLSA؟

- شهادة مصدر SLSA (دليل موقع) لقطعة البناء.

- مسح الوضع الأمني لخط أنابيب CI الذي ينتج القطعة الأثرية.

- ما هي معايير الأدلة لإثبات الامتثال لمتطلبات SLSA؟

- يجب أن يتضمن كلا الدليلين معلومات تلبي جميع متطلبات SLSA.

في هذا المثال، تحتاج شهادة مصدر SLSA إلى وصف عملية إنشاء الصورة بالكامل، بينما تحتاج شهادة الوضع الأمني إلى التحقق من أن SCM الذي قام بتخزين مصدر الصورة يستخدم قواعد حماية الفرع.

- يجب أن يتضمن كلا الدليلين معلومات تلبي جميع متطلبات SLSA.

مثال آخر على وحدة السياسة هو التحقق من وحدة قطعة أثرية، والذي يحدد أن بعض القطع الأثرية يجب أن تكون موقعة من مصدر موثوق به. الاستفادة من الشهادات (أدلة موقعة يمكن التحقق منها) توقيع PKI (البنية التحتية للمفتاح العام)، للامتثال لمتطلبات بعض الأشخاص/الكيانات المحددة التي تحتاج إلى التوقيع على القطع الأثرية وكذلك التصديق على سياق المكان الذي نشأت منه القطع الأثرية.

ال التحقق من وحدة قطعة أثرية يجيب على الأسئلة التالية:

1. ما هي الأدلة المطلوبة لإثبات الالتزام بالمتطلبات الأمنية؟

- دليل يصف قطعة أثرية تتضمن توقيع PKI (شهادة).

2. كيف يمكن التحقق من هذه الأدلة لضمان الامتثال؟

- شهادة توقيع PKI صالح.

- تتوافق هوية شهادة PKI مع متطلبات المستخدم.

- موضوع الأدلة يطابق متطلبات المستخدم.

- يتوافق التنسيق والأصل مع متطلبات المستخدم.

من النظرية إلى الممارسة

دعونا نتعمق في تنفيذ هذا النموذج الذي تدعمه حاليًا أداة Valint.

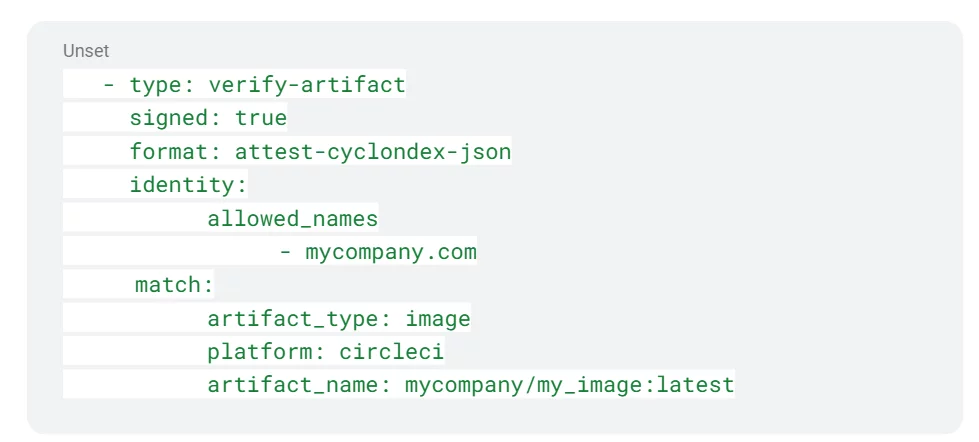

دعونا نلقي نظرة على مثال بسيط لسياسة تحدد كيفية التحقق من توقيعات الصورة وأصلها.

وعلى وجه التحديد، نحتاج إلى التحقق من أن الأدلة تستوفي المعايير التالية:

- نوع الدليل هو شهادة CycloneDX SBOM التي تصف الصورة.

- تم توقيع القطعة الأثرية بواسطة mycompany.com.

- تنشأ الصورة من سير عمل Circle-CI الذي تم تشغيله بواسطة my_image_src الريبو.

سياسة القالب

في المثال السابق، كانت السياسة ثابتة ولم يتم التحقق منها إلا من خلال صورة محددة مسماة mycompany/my_image. ومع ذلك، فمن الأفضل غالبًا أن يكون لديك سياسات تدعم إمكانات القالب/المتغير. يتيح لك هذا تحديد المتطلبات التي يمكن تطبيقها على العديد من العمليات أو العناصر المشابهة في مسار بناء CI/CD الخاص بك.

لتكوين قالب السياسة، يمكنك استخدام متغير بدلاً من قفل السياسة بشكل ثابت لمنتج ما. في المثال أعلاه، يمكنك تغيير artifact_name القيمة إلى `$MY_IMAGE` بدلاً من ذلك، السماح للمقيمين بتكوين سياسة واحدة لعدد كبير من الصور التي تتطلب نفس لوائح الامتثال.

التطلعية

At كاتبهدفنا النهائي هو التخفيف من المخاطر في سلسلة التوريد من خلال نموذج امتثال يمكن التحقق منه ومبني على الأدلة. أحد الأماكن الأولى لتجربة هذا النموذج هو مسار بناء CI/CD الخاص بك. ونحن نعتقد أن نهج التحقق من الأدلة هذا هو المفتاح لضمان الشفافية والمساءلة في سلسلة التوريد، مع تحقيق فوائد لجميع أصحاب المصلحة المعنيين. يلخص نموذجنا العديد من الأفكار الناشئة في مجتمع سلسلة توريد البرمجيات، ويحدد العلاقة بين العديد منها. نحن ملتزمون بابتكار وتحسين شفافية سلسلة توريد البرمجيات. إذا أثار هذا النموذج اهتمامك، فأنا أشجعك على مراجعة موقعنا وثائق Valint CLI حيث نتوسع في إمكانيات الأداة واستخداماتها. لا تتردد في تجربته.

يتم تقديم هذا المحتوى إليك بواسطة Scribe Security، وهي شركة رائدة في مجال توفير حلول أمان سلسلة توريد البرامج الشاملة - حيث توفر أحدث الأمان لعناصر التعليمات البرمجية وعمليات تطوير التعليمات البرمجية وتسليمها عبر سلاسل توريد البرامج. تعرف على المزيد.