وفي أوائل أغسطس، أصدر المعهد الوطني الأمريكي للمعايير والتكنولوجيا (NIST) مسودة 2.0 الإصدار من معالمها إطار الأمن السيبراني، نُشرت لأول مرة في عام 2014. لقد تغير الكثير على مدار السنوات العشر الماضية، وليس أقلها المستوى المتزايد لتهديدات الأمن السيبراني التي حددتها الوثيقة الأصلية لمساعدة البنية التحتية الحيوية في الدفاع ضدها.

على الرغم من أن الهدف منه هو المساعدة في تقليل مخاطر الأمن السيبراني على البنية التحتية الحيوية، فقد شهد إطار الأمن المركزي اعتمادًا واسع النطاق من قبل كيانات القطاعين العام والخاص. وقد ثبت أن الاعتماد فقط على الالتزام الطوعي بإطار الأمن السيبراني غير كاف في وضع تدابير كافية للأمن السيبراني للبنية التحتية الحيوية. ال هجوم رانسوم وير على خط أنابيب المستعمرة وفي عام 2021 كان دليلا صارخا على ذلك. ونتيجة لذلك، استجابت إدارة بايدن من خلال وضع معايير إلزامية للأمن السيبراني داخل قطاعات البنية التحتية الحيوية مثل خطوط أنابيب النفط والغاز, سكة حديدية, طيرانو ماء.

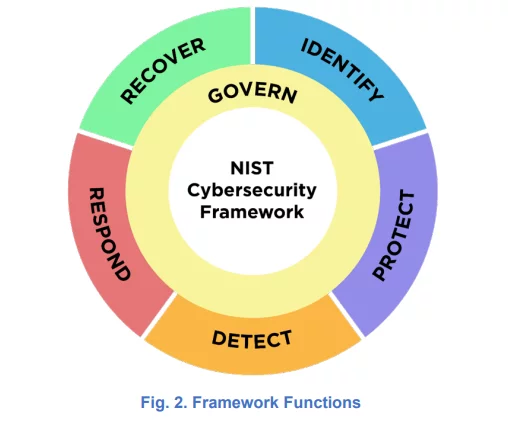

يعمل CSF 2.0 على توسيع نطاق CSF ليشمل جميع منتجي البرامج من أي حجم ومكدس تكنولوجي وقطاع، ويؤكد على حوكمة الأمن السيبراني، ويؤكد على إدارة مخاطر سلسلة التوريد السيبرانية. بالإضافة إلى ذلك، يضيف الإطار الجديد ركيزة أخرى إلى الركائز الخمس الأصلية اللازمة لنجاح برنامج الأمن السيبراني. وكانت الخمسة الأصلية هي: التحديد والحماية والكشف والاستجابة والاسترداد. يقدم CSF 2.0 العنصر السادس: الحكم.

في هذه المقالة، سنحاول تلخيص الإضافات الجديدة إلى إطار العمل ونرى كيف يمكن أن يساعدك إطار العمل في بدء أو تطوير برنامج إدارة مخاطر الأمن السيبراني الحالي لديك. ومن المهم ملاحظة أن هذا الإصدار الجديد ليس نهائيًا بعد. المسودة مفتوحة للتعليقات حتى أوائل نوفمبر ومن المقرر إصدارها في أوائل عام 2024. وهذا يعني أنه إذا كان لديك أي تعليقات أو إضافات ترغب في إضافتها، فلا يزال لديك الوقت لعرضها على NIST للنظر فيها.

التغييرات الرئيسية في CSF 2.0

ال مشروع CSF 2.0 يحافظ على الجوانب الأساسية للإطار الأصلي. يعتبر CSF 2.0 طوعيًا للقطاع الخاص؛ فهو يتبع نهجًا قائمًا على المخاطر في الأمن السيبراني (مع التركيز على نتائج الأمن السيبراني التي تسعى إليها المؤسسات بدلاً من الضوابط المحددة التي يجب تنفيذها)؛ ويحتفظ بالبنية الأساسية للسي إس إف، والتي تتكون من ثلاثة مكونات رئيسية:

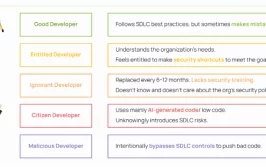

- ركائز - يدمج قلب CSF نتائج الأمن السيبراني المقصودة في خمس "وظائف" أو ركائز: التحديد والحماية والكشف والاستجابة والتعافي. (يقدم CSF 2.0 الوظيفة السادسة: الإدارة.) هذه الوظائف هي المكونات المطلوبة للأمن السيبراني الفعال. حول الركائز الخمس الرئيسية، يتضمن CSF الأصلي 5 فئة و23 فئة فرعية لنتائج الأمن السيبراني المقصودة، بالإضافة إلى مئات من المراجع المفيدة، إلى حد كبير أطر ومعايير صناعية أخرى، متجمعة حولها. تعتبر مسودة الإصدار 108 أكثر شمولاً.

المصدر: CSF 2.0

- طبقات الإطار – تحدد مستويات CSF كيفية إدارة الشركة لمخاطر الأمن السيبراني. تختار المؤسسات المستوى الذي يحقق أهدافها على أفضل وجه، ويقلل من المخاطر السيبرانية إلى درجة مقبولة، ويمكن تنفيذه بسهولة. عرضت المستويات التقدم من 1 إلى 4 ("جزئي" إلى "متكيف") وأظهرت مستوى متزايدًا من التطور.

- ملفات تعريف الإطار – تساعد ملفات تعريف CSF الشركات في العثور على المسار المناسب لها لتقليل مخاطر الأمن السيبراني. وهي تحدد مواقف الأمن السيبراني "الحالية" و"المستهدفة" للمنظمة وتساعدها في الانتقال من وضع إلى آخر.

تتضمن مسودة CSF 2.0 التغييرات الرئيسية التالية:

- مجال – الإطار الجديد مخصص للاستخدام من قبل المؤسسات من جميع الأحجام والصناعات، بما في ذلك الشركات الصغيرة والمتوسطة. تعكس هذه الخطوة حقيقة أنه في عام 2018 طلب الكونجرس صراحةً من NIST معالجة مخاوف الشركات الصغيرة فيما يتعلق بالإطار الأصلي. إن مراجعة لغة الوثيقة لإزالة الإشارات إلى البنية التحتية الحيوية واستبدالها لتشمل جميع المنظمات تعكس النطاق الموسع للإطار.

- ركيزة الحوكمة - يتوسع CSF 2.0 في منهجية الأمن السيبراني القائمة على المخاطر الخاصة بـ CSF. يعترف CSF 2.0 بأن التغييرات الجذرية التي حدثت خلال العقد الماضي قد رفعت الأمن السيبراني إلى مصدر رئيسي لمخاطر المؤسسة (بما في ذلك انقطاع الشركة، وانتهاكات البيانات، والخسائر المالية). ولمعالجة هذه التغييرات، يعمل CSF 2.0 على تعزيز أهمية الحوكمة ويضع المخاطر السيبرانية على نفس مستوى المخاطر القانونية والمالية وغيرها من أشكال المخاطر المؤسسية بالنسبة للقيادة العليا. وظيفة الحوكمة الجديدة تتناول كيفية اتخاذ المنظمة قرارات لدعم استراتيجية الأمن السيبراني الخاصة بها، وهي مصممة لإعلام ودعم الوظائف الخمس الأخرى.

- إدارة مخاطر سلسلة التوريد - يشار إلى الجهود المطلوبة للتحكم في مخاطر الأمن السيبراني المرتبطة بأطراف خارجية باسم إدارة مخاطر سلسلة التوريد (SCRM). سلاسل التوريد تعرض الشركة للمخاطر السيبرانية. هجمات البرامج الضارة (على سبيل المثال، هجوم طروادة 3CX)، وهجمات برامج الفدية، وانتهاكات البيانات (على سبيل المثال، خرق البيانات Equifax)، وانتهاكات الأمن السيبراني كلها مخاطر إلكترونية شائعة في سلسلة التوريد.

تشهد أدوات وأكواد الطرف الثالث استخدامات متزايدة في جميع جوانب إنتاج البرامج تقريبًا، وبالتالي نشهد زيادة مقابلة في مخاطر سلسلة توريد البرمجيات. يمكن لأي طرف ثالث لديه حق الوصول إلى نظام المؤسسة، بما في ذلك شركات إدارة البيانات، وشركات المحاماة، ومقدمي البريد الإلكتروني، وشركات استضافة الويب، والشركات التابعة، والبائعين، والمقاولين من الباطن، وأي برامج أو أجهزة من مصادر خارجية مستخدمة في نظام المؤسسة، شن هجمات على سلسلة التوريد. يعد التلاعب والسرقة والإدخال غير المصرح به للتعليمات البرمجية أو المكونات في البرامج أو الأجهزة وإجراءات التصنيع السيئة كلها مخاطر في سلسلة توريد البرامج. إن المنظمات التي لا تدير مخاطر سلسلة توريد البرمجيات بشكل مناسب هي أكثر عرضة للمعاناة من مثل هذا الهجوم.

يضيف CSF 2.0 مزيدًا من المعلومات حول مخاطر الطرف الثالث، ويدمج إرشادات سلسلة توريد البرامج في وظيفة الحوكمة الجديدة، ويحدد أن مخاطر الأمن السيبراني في سلاسل توريد البرامج يجب أن تؤخذ في الاعتبار أثناء قيام المنظمة بتنفيذ جميع وظائف الإطار (وليس الحوكمة فقط). تعد لغة SCRM الجديدة أحد التغييرات. يسرد CSF 2.0 ما يلي كنتائج SCRM مرغوبة:

- يجب أن يكون الموردون "معروفين ويتم تحديد أولوياتهم حسب الأهمية" (GV.SC-04)

- "يتم إجراء التخطيط والعناية الواجبة لتقليل المخاطر قبل الدخول في علاقات رسمية مع الموردين أو أي علاقات أخرى مع طرف ثالث" (GV.SC-06)

- "يتم دمج ممارسات أمان سلسلة التوريد في برامج الأمن السيبراني وإدارة مخاطر المؤسسات، ويتم مراقبة أدائها طوال دورة حياة المنتج التكنولوجي والخدمة." (GV.SC-09)

وتدعو المسودة أيضًا الشركات إلى استخدام ملفات تعريف إطار عمل CSF "لتحديد معايير وممارسات الأمن السيبراني لدمجها في العقود مع الموردين وتوفير لغة مشتركة لتوصيل هذه المتطلبات إلى الموردين". وفقًا لـ NIST، يمكن للموردين الاستفادة منها ملفات تعريف الإطار (انظر أعلاه) لتوصيل موقف الأمن السيبراني الخاص بهم بالإضافة إلى المعايير والسياسات ذات الصلة المتعلقة بمخاطر سلسلة توريد البرمجيات.

- أمان السحابة – تناول CSF الأصلي الأمن السحابي، ولكن فقط في الظروف التي تقوم فيها المؤسسة بصيانة البنية التحتية السحابية الخاصة بها وحراستها. لم تعد حالة الاستخدام هذه هي الأكثر شيوعًا. تنتقل المؤسسات بسرعة إلى الإعدادات السحابية التي تقوم فيها شركات خارجية بإدارة السحابة بشكل قانوني وتشغيلي. (على سبيل المثال، يتم الاستعانة بمصادر خارجية لإدارة البنية التحتية الأساسية في نماذج الحوسبة السحابية للنظام الأساسي كخدمة والبرمجيات كخدمة.)

ومن خلال أحكام الإدارة المحسنة وإدارة مخاطر سلسلة التوريد، يمكّن CSF 2.0 المؤسسات من استخدام إطار العمل بشكل أفضل لبناء نماذج المسؤولية المشتركة مع مقدمي الخدمات السحابية، ويسهل درجة معينة من التحكم في الإعدادات المستضافة على السحابة.

- توجيهات التنفيذ الموسعة - لمساعدة الشركات في تحقيق نتائج الأمن السيبراني المبينة في الإطار، يوفر CSF 2.0 "" إضافيةأمثلة التنفيذ"و"مراجع إعلامية". على الرغم من أن هذه الموارد تعتبر جزءًا من إطار العمل، إلا أن NIST ستبقيها منفصلة للسماح بإجراء ترقيات أكثر انتظامًا.

توفر أمثلة التنفيذ مزيدًا من المعلومات حول كيفية وضع الإطار موضع التنفيذ. وهي لا تصف جميع الإجراءات التي يمكن اتخاذها لتحقيق هدف محدد، بل هي "أمثلة عملية المنحى" تهدف إلى مساعدة الشركات على فهم النتائج "الأساسية" والأنشطة الأولى التي يمكن اتخاذها لتحقيق هذه النتائج.

باستخدام CSF 2.0

إن CSF، مثل أطر عمل NIST الأخرى، خفيف جدًا في التفاصيل الدقيقة حول كيفية تنفيذ اقتراحاته. لا توجد قائمة مرجعية كاملة أو جزئية يمكنك استخدامها كخطوة أولى في إعداد أو توسيع إدارة مخاطر الأمن السيبراني في مؤسستك. وبعد الاطلاع على القائمة الواسعة من "النتائج المرغوبة"، لا يزال الإطار يترك عبء التنفيذ على عاتق الشركات الفردية. المنطق هو أنه مع كون كل شركة فريدة من نوعها في مجموعة التكنولوجيا الخاصة بها، والتهديدات والمخاطر الحالية، لا توجد طريقة سهلة أو شاملة لتصميم إطار عمل لحلول التهديدات السيبرانية "قائمة واحدة تناسب الجميع".

ومع ذلك، فإن الإطار لا يخلو من الاستخدامات. لسبب واحد، توفر الملفات الشخصية والمستويات المقدمة في إطار العمل طريقة جيدة لبدء التخطيط على الأقل حيث يجب أن تكون خطة استجابة الأمن السيبراني للشركة وإدارة المخاطر. إنه يعطي إدارة الشركة إشارة واضحة إلى أنه ينبغي النظر في المخاطر السيبرانية على قدم المساواة مع أي فئة مخاطر رئيسية أخرى (مثل القانونية أو المالية) والتي ينبغي، من الناحية النظرية، أن تساعد رئيس أمن المعلومات في الحصول على التمويل والقوى العاملة التي يحتاجونها للتعامل مع المخاطر التي يواجهونها. المعينة لمنظمتهم. وأخيرًا، إضافة قسم جديد يتعلق بـ يُظهر SCRM مدى الجدية التي يجب على الشركات النظر بها إلى التهديدات المختلفة المتأصلة في أي هجوم أو اختراق محتمل لسلسلة توريد البرامج.

إن حقيقة أن NIST تعتزم تقديم دليل تنفيذ أكثر قوة ويتم تحديثه بشكل متكرر والذي يتضمن أمثلة هي خطوة في الاتجاه الصحيح. ويبقى أن نرى مدى شمولها ومفيدتها حقًا. لا تزال هناك فرصة كبيرة أنك لن تتمكن من استيعاب وتطبيق هذا الإطار القديم/الجديد دون وجود شخص واحد على الأقل على دراية بالأمن السيبراني.

على الأقل فيما يتعلق بجزء مخاطر سلسلة توريد البرمجيات، منصة الكاتب احصل على تغطيتك. يتمتع Scribe بطبقة مجانية حيث يمكنك البدء في تجربتها الآن بكل إمكانياتنا الواسعة في متناول يدك للعب بها. يتضمن ذلك البدء في إنشاء وتخزين مصدر SLSA والحبيبات الدقيقة SBOMS للبنيات الخاصة بك. إذا كنت مهتمًا بقدرة Scribe على تقديم سياسة مستخدم مخصصة لك للتحكم في عملية SDLC الخاصة بك، فأنا أدعوك للتحقق من ذلك هذا المقال.

وفي كلتا الحالتين، أنا أشجعك على ذلك قم بتجربة منصتنا وفحص مدى فائدة المعلومات الأمنية التي يمكن أن يقدمها Scribe حيث يتم تجميعها وتحليلها بمرور الوقت.

يتم تقديم هذا المحتوى إليك بواسطة Scribe Security، وهي شركة رائدة في مجال توفير حلول أمان سلسلة توريد البرامج الشاملة - حيث توفر أحدث الأمان لعناصر التعليمات البرمجية وعمليات تطوير التعليمات البرمجية وتسليمها عبر سلاسل توريد البرامج. تعرف على المزيد.