في عصر تتزايد فيه التهديدات السيبرانية من حيث التعقيد والحجم، تعتمد المنظمات بشكل متزايد على الذكاء الاصطناعي لتعزيز أطرها الأمنية. ويكتسب هذا الاتجاه أهمية خاصة في مجال أمن سلسلة توريد البرمجيات، حيث أصبح الذكاء الاصطناعي أداة حاسمة في تحديد نقاط الضعف والتنبؤ بالتهديدات الناشئة وتبسيط تطوير ونشر البرامج الآمنة.

مع تزايد وتيرة وتأثير الهجمات التي تستهدف سلاسل توريد البرمجيات، مثل خروقات SolarWinds و3CX الشهيرة، برز تبني أدوات الأمن التي تعتمد على الذكاء الاصطناعي كاستراتيجية حيوية. تستكشف هذه المقالة دور الذكاء الاصطناعي في تعزيز أمن سلسلة توريد البرمجيات وكيف يعمل على تحويل الطريقة التي تحمي بها المؤسسات أصولها الرقمية.

دور الذكاء الاصطناعي في تحديد نقاط الضعف

إن جوهر قيمة الذكاء الاصطناعي لأمن سلسلة توريد البرمجيات يكمن في قدرته على تحديد نقاط الضعف تلقائيًا عبر قواعد بيانات ضخمة ومعقدة. غالبًا ما يعتمد تحديد نقاط الضعف التقليدية على المراجعات اليدوية أو أدوات التحليل الثابتة، والتي قد تغفل عن عيوب أمنية حرجة أو تولد أعدادًا هائلة من الإيجابيات الخاطئة. ومع ذلك، يقدم الذكاء الاصطناعي نهجًا أكثر ديناميكية من خلال:

- أتمتة عملية الكشف: يمكن للذكاء الاصطناعي أن يقوم بشكل مستقل بمسح وتحليل كل من التعليمات البرمجية مفتوحة المصدر والخاصة للكشف عن نقاط الضعف والتكوينات الخاطئة والمخاطر الأمنية المحتملة. لا تقتصر هذه العملية على مجرد اكتشاف نقاط الضعف المعروفة (CVEs) ولكنها يمكن أن تحدد أيضًا التهديدات غير المعروفة أو الناشئة من خلال تحليل الأنماط في سلوك التعليمات البرمجية.

- إدارة الثغرات الأمنية في الوقت الفعلي: تتمثل إحدى نقاط القوة الرئيسية للذكاء الاصطناعي في قدرته على العمل في الوقت الفعلي. من خلال دمج أدوات الذكاء الاصطناعي مباشرة في خطوط أنابيب CI/CD، يتم اكتشاف الثغرات الأمنية بمجرد الالتزام بالكود الجديد. وهذا يقلل بشكل كبير من الفترة الفاصلة بين تحديد الثغرات الأمنية ومعالجتها، مما يجعل تطوير البرامج أسرع وأكثر أمانًا.

- تحديد الأولويات: يمكن للأدوات التي تعتمد على الذكاء الاصطناعي تحديد أولويات الثغرات الأمنية بشكل ذكي استنادًا إلى عوامل مثل قابلية الاستغلال وشدتها والتأثير المحتمل على الأعمال. يتيح هذا لفرق الأمن التركيز على معالجة القضايا الأكثر أهمية أولاً، مما يقلل من احتمالية استغلال الثغرات الأمنية عالية الخطورة.

من خلال دمج الذكاء الاصطناعي، يمكن للمؤسسات البحث بكفاءة عن نقاط الضعف التي قد تتجاهلها الطرق التقليدية، مما يقلل بشكل كبير من مخاطر سلسلة التوريد

التنبؤ بالتهديدات والأمن الاستباقي

بالإضافة إلى تحديد نقاط الضعف، تعمل قدرة الذكاء الاصطناعي على التنبؤ بالتهديدات الناشئة على تحويل كيفية تعامل المؤسسات مع الأمن السيبراني. فبدلاً من الاستجابة للحوادث الأمنية بعد وقوعها، يمكن لنماذج الذكاء الاصطناعي تحليل البيانات التاريخية والتعرف على الأنماط والتنبؤ بالتهديدات المستقبلية، مما يتيح الدفاع الاستباقي.

- الاستخبارات والتنبؤ بالتهديدات: يمكن للذكاء الاصطناعي تحليل كميات هائلة من بيانات الاستخبارات المتعلقة بالتهديدات - والتي تتراوح من توقيعات البرامج الضارة إلى متجهات الهجوم المعروفة - واكتشاف الأنماط التي تشير إلى الهجمات المستقبلية. من خلال ربط البيانات من مصادر مختلفة، يمكن للذكاء الاصطناعي التنبؤ باحتمالية استهداف أنواع معينة من الهجمات لجوانب معينة من سلسلة توريد البرامج. تساعد هذه القدرة التنبؤية المؤسسات على نشر الدفاعات قبل وقوع الهجوم، مما يقلل من فرصة حدوث خرق ناجح.

- التحليل السلوكي: يمكن أيضًا استخدام الذكاء الاصطناعي للكشف عن الشذوذ والسلوك غير المعتاد في أنظمة البرامج التي قد تشير إلى هجوم أو اختراق محتمل. وهذا مفيد بشكل خاص في تحديد تهديدات سلسلة التوريد، حيث يسعى الجهات الخبيثة غالبًا إلى زرع نقاط ضعف في مكونات البرامج الموثوقة. يمكن لأدوات الذكاء الاصطناعي مراقبة الانحرافات عن المعايير السلوكية المعمول بها بشكل مستمر، والإشارة إلى النشاط المشبوه في وقت مبكر من العملية.

- اكتشاف التهديدات التي لم يتم اكتشافها: إن قدرة الذكاء الاصطناعي على اكتشاف الأنماط التي قد تشير إلى وجود ثغرة أمنية جديدة هي ميزة قوية أخرى. وفي حين أن تدابير الأمن التقليدية قد تغفل هذه الأنماط بالكامل، فإن الذكاء الاصطناعي قادر على تحليل تدفق البيانات والسلوك داخل النظام، والتنبؤ بكيفية استغلال ثغرة أمنية لم يتم اكتشافها.

من خلال الاستفادة من قدرات الذكاء الاصطناعي التنبؤية، يمكن للمؤسسات التحول من موقف أمني تفاعلي إلى موقف استباقي، مما يحسن بشكل كبير قدرتها على صد الهجمات قبل وصولها إلى الأنظمة الحرجة.

تحسين دورة حياة تطوير البرمجيات (SDLC)

تعمل الذكاء الاصطناعي على إحداث ثورة في دورة حياة تطوير البرمجيات (SDLC) من خلال تضمين الأمان في كل مرحلة - من التطوير إلى النشر. من خلال دمج تدابير الأمان التي يقودها الذكاء الاصطناعي في SDLC، يمكن للمؤسسات ضمان أمان البرامج من خلال التصميم، بدلاً من تثبيت الأمان على المنتج النهائي.

- تطوير أكواد آمنة: يمكن لأدوات الذكاء الاصطناعي مساعدة المطورين من خلال توفير ملاحظات في الوقت الفعلي حول مشكلات الأمان أثناء كتابة الكود. وهذا لا يحسن الأمان العام للبرنامج فحسب، بل يقلل أيضًا من الحاجة إلى مراجعات الكود المطولة وتصحيحات الأمان في وقت لاحق من عملية التطوير. يمكن للمساعدين المدعومين بالذكاء الاصطناعي تسليط الضوء على أخطاء الترميز، واقتراح أفضل ممارسات الأمان، والإشارة إلى أي أنماط مشبوهة في الوقت الفعلي، مما يضمن تضمين الأمان في وقت مبكر من دورة حياة تطوير البرمجيات.

- الاختبار الآلي: يحرز الذكاء الاصطناعي تقدمًا كبيرًا أيضًا في مجال الاختبار الأمني الآلي. فبدلاً من الاعتماد على طرق الاختبار اليدوية التقليدية التي تستغرق وقتًا طويلاً، يمكن للأدوات التي تعمل بالذكاء الاصطناعي تشغيل اختبارات أمنية آلية في مراحل مختلفة من دورة التطوير. تحاكي هذه الاختبارات الهجمات وتحلل استجابة البرنامج، وتحدد نقاط الضعف التي يمكن للمهاجمين استغلالها. ومن خلال أتمتة هذه العملية، يمكن للمؤسسات إجراء اختبارات أمنية شاملة على أساس مستمر، مما يضمن أمان البرنامج دائمًا، حتى مع طرح تحديثات جديدة.

- تكامل DevSecOps: يمكن للذكاء الاصطناعي أن يلعب دورًا رئيسيًا في DevSecOps (التطوير والأمان والعمليات) من خلال ضمان دمج تدابير الأمان ليس فقط في خط أنابيب التطوير ولكن أيضًا مراقبتها وتعديلها باستمرار حسب الحاجة. يمكن لأدوات الأمان التي تعمل بالذكاء الاصطناعي أن تتكامل بسلاسة مع سير عمل DevOps الحالية، مما يضمن أن يكون الأمان عملية مستمرة وآلية وليس مجرد تفكير لاحق.

فوائد الذكاء الاصطناعي في أمن سلسلة توريد البرمجيات

يقدم تطبيق الذكاء الاصطناعي في مجال أمن سلسلة توريد البرامج فوائد عديدة، بما في ذلك:

- السرعة والكفاءة: يمكن للذكاء الاصطناعي معالجة وتحليل كميات هائلة من البيانات بسرعة أكبر بكثير من الفرق البشرية، مما يسمح بالتعرف السريع على مشكلات الأمان وإصلاحها.

- تقليل الخطأ البشري: من خلال أتمتة العديد من جوانب الأمان، تعمل الذكاء الاصطناعي على تقليل احتمالية الخطأ البشري، والذي يمكن أن يكون عاملاً رئيسياً في حوادث الأمن السيبراني.

- إمكانية التوسع: مع تزايد تعقيد سلاسل توريد البرامج، توفر الذكاء الاصطناعي إمكانية التوسع اللازمة لإدارة الأمان عبر الأنظمة الكبيرة والموزعة.

- رؤى في الوقت الفعلي: توفر الذكاء الاصطناعي رؤى في الوقت الفعلي حول الثغرات الأمنية، مما يجعل من الممكن معالجة المشكلات قبل أن تصبح حرجة.

Heyman، برنامج المحادثة الآلي القائم على الذكاء الاصطناعي من شركة Scribe Security: إحداث ثورة في أمن سلسلة توريد البرمجيات، وAppSec، وDevSecOps

في بيئة اليوم الرقمية سريعة الخطى، لم يعد الأمن السيبراني مجرد أولوية، بل أصبح ضرورة مطلقة. ومع تسارع المنظمات في دورات تطوير البرامج من خلال التكامل والتسليم المستمر (CI/CD)، أصبحت الحاجة إلى تدابير أمنية قوية عبر سلسلة توريد البرامج مهمة بشكل متزايد. أحد أكبر التحديات التي تواجهها المنظمات هو دمج الأمان في هذه العمليات دون تعطيل الإنتاجية. يا رجل، وهو روبوت محادثة يعمل بالذكاء الاصطناعي تم تطويره بواسطة الكاتب الأمن، والذي يهدف إلى تبسيط عمليات الأمان من خلال تحديد نقاط الضعف، وأتمتة الإصلاح، وتوفير ضمان الامتثال المستمر.

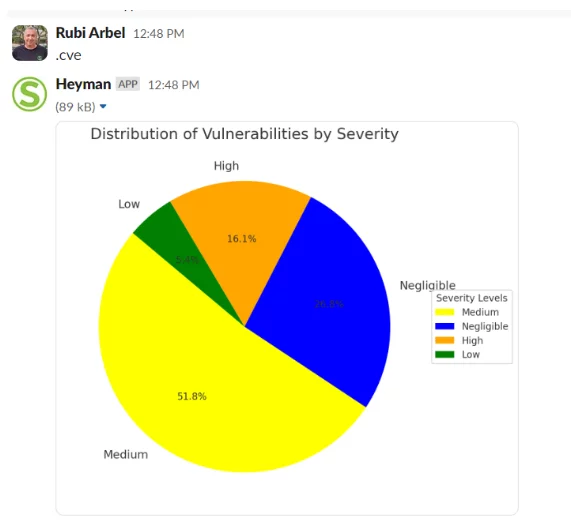

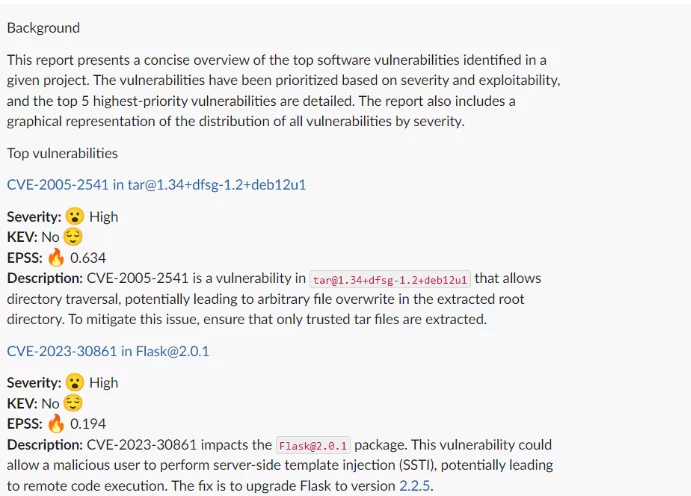

1. الكشف الاستباقي عن الثغرات الأمنية وتحديد أولوياتها

تتمثل أهم قدرة لدى Heyman في قدرتها على تحديد نقاط الضعف وإعطاء الأولوية لها بشكل استباقي عبر سلسلة توريد البرامج الخاصة بالمؤسسة. في عالم التطوير المستمر للبرامج الحديث، يمكن أن تظهر نقاط الضعف في أي مرحلة - من المكونات مفتوحة المصدر إلى الكود الخاص. تتيح قدرات الذكاء الاصطناعي المتقدمة لدى Heyman لها اكتشاف هذه نقاط الضعف تلقائيًا، مما يساعد فرق الأمن في تحديد الثغرات الأمنية الحرجة قبل أن يتم استغلالها.

باستخدام خوارزميات مدعومة بالذكاء الاصطناعي، يقوم هيمان بتقييم شدة نقاط الضعف وقابليتها للاستغلال ويقدم قائمة مرتبة بالأولويات. وهذا يضمن أن تتمكن فرق التطوير من التركيز على معالجة القضايا الأكثر إلحاحًا أولاً. أتمتة اكتشاف الثغرات الأمنية ومن خلال توفير أدوات التحليل والفرز، يساعد هيمان على تقليل مخاطر الاختراقات ويجعل الأمان جزءًا سلسًا من عملية التطوير.

2. تبسيط الإصلاحات وإدارة المهام

بالإضافة إلى تحديد نقاط الضعف، يساعد Heyman في تبسيط عملية الإصلاح. من خلال تكامله مع منصات إدارة المشاريع وتتبع المشكلات الشائعة مثل Jiraيمكن لـ Heyman إنشاء مهام الإصلاح وتتبعها تلقائيًا. وهذا يعني أنه بمجرد تحديد الثغرة الأمنية، يمكن تسجيلها وتعيينها للفريق المناسب وتتبعها حتى اكتمالها، مما يضمن عدم تجاهل أي مشكلات أمنية حرجة.

إن قدرة هيمان على أتمتة هذه العملية تزيل قدرًا كبيرًا من النفقات اليدوية المرتبطة عادةً بإدارة الثغرات الأمنية. وهذا لا يعمل على تسريع عملية الإصلاح فحسب، بل يضمن أيضًا معالجة مشكلات الأمان على الفور دون الوقوع في الفخاخ.

3. تعزيز الوضع الأمني من خلال المراقبة المستمرة

إن الأمن ليس عملية لمرة واحدة؛ بل يتطلب يقظة وانتباهًا مستمرين. ومن أهم ميزات Heyman قدرته على المراقبة المستمرة من خلال التحليل المستمر لبيئة البرامج، يحدد هيمان الثغرات الأمنية المحتملة عند ظهورها، مما يساعد في الحفاظ على حالة آمنة في جميع الأوقات.

يقوم Heyman باستمرار بفحص مستودعات التعليمات البرمجية والتكوينات وضوابط الوصول والتبعيات للكشف عن مشكلات مثل التكوينات الخاطئة والمكتبات القديمة والثغرات الأمنية غير المصححة. يتيح هذا المراقبة في الوقت الفعلي لفرق الأمان معالجة المشكلات بمجرد ظهورها، بدلاً من الاعتماد على عمليات التدقيق أو المسح الدورية. من خلال الحفاظ على الإشراف المستمر، يضمن Heyman أن تظل المؤسسات متقدمة على التهديدات وتحافظ على وضع أمني قوي طوال دورة حياة تطوير البرامج.

4. الأتمتة في الامتثال والضمان المستمر

مع تبني المؤسسات لسلاسل توريد برامج أكثر تعقيدًا وتوزيعًا، يصبح الامتثال التنظيمي أمرًا بالغ الأهمية بشكل متزايد. الأطر مثل المبادئ التوجيهية لوكالة الأمن السيبراني وأمن البنية التحتية (CISA).أطلقت حملة إطار عمل تطوير البرمجيات الآمنة NIST (SSDF)و SBOM (قائمة مواد البرمجيات) تتطلب متطلبات المشاركة ممارسات أمنية قوية وقابلة للتحقق.

يتميز هيمان بالتفوق في ضمان الامتثال من خلال أتمتة جمع الأدلة وتوفير التحقق في الوقت الفعلي من عناصر التحكم الأمنية. وبدلاً من الاعتماد على عمليات التدقيق اليدوية أو المراجعات الدورية، تقدم Heyman ضمانًا مستمرًا للامتثال من خلال إنشاء تقارير وتنبيهات آلية بناءً على أحداث أمنية في الوقت الفعلي. وهذا لا يوفر الوقت فحسب، بل يقلل أيضًا من احتمالية عدم الامتثال للوائح الأمنية.

يضمن هيمان أن المنظمات تحافظ على نهج قائم على الحقائق ومستند إلى الأدلة للامتثال الأمنيمن خلال أتمتة عملية إنشاء وتحليل شهادات الأمان، تساعد Heyman المؤسسات على إثبات استيفائها للمتطلبات التنظيمية، مما يقلل من مخاطر الغرامات أو العقوبات المتعلقة بعدم الامتثال.

5. تحديد أولويات التهديدات الأمنية والتخفيف من حدتها

يعد تحديد المشكلات الأمنية التي يجب معالجتها أولاً أحد أهم التحديات في بيئات DevSecOps، وخاصةً عند مواجهة عدد هائل من نقاط الضعف ومشكلات التكوين. يخفف هيمان من هذا التحدي باستخدام رؤى مدفوعة بالذكاء الاصطناعي إعطاء الأولوية للتهديدات الأكثر خطورة.

من خلال تحليل نقاط الضعف استنادًا إلى عوامل مثل قابلية الاستغلال وشدتها، يقدم هيمان توصيات قابلة للتنفيذ لفريق الأمن، ويرشدهم إلى القضايا التي تتطلب اهتمامًا فوريًا. يضمن هذا الترتيب للأولويات التخفيف من حدة التهديدات الأكثر أهمية أولاً، مما يسمح للمؤسسات باستغلال مواردها على أفضل وجه وتقليل المخاطر الأمنية بكفاءة.

بالإضافة إلى ذلك، يدعم هيمان العلاج الآلي تقدم هذه الإرشادات والاقتراحات لفرق الأمن خطوات واضحة وقابلة للتنفيذ حول كيفية إصلاح الثغرات الأمنية أو تطبيق التصحيحات أو تحديث التكوينات الخاطئة. وتسهل هذه الأولويات والإرشادات الذكية على الفرق التركيز على ما هو أكثر أهمية، دون التورط في مشكلات ذات أولوية منخفضة.

6. تمكين DevSecOps باستخدام الملاحظات في الوقت الفعلي

غالبًا ما يكون دمج الأمان في خط أنابيب DevSecOps أمرًا صعبًا بسبب الحاجة إلى ملاحظات في الوقت الفعلي لا تؤدي إلى إبطاء عملية التطوير. يعالج هيمان هذا الأمر من خلال توفير ردود فعل فورية للمطورين ومهندسي الأمن طوال دورة حياة التطوير.

مع التزام الكود ودفعه عبر خطوط أنابيب CI/CD، يقوم Heyman بتحليل أدلة الأمان الناتجة والشهادات التي تم جمعها للثغرات الأمنية ومشاكل التكوين ومخاطر الامتثال. يتم توفير النتائج للفرق ذات الصلة عند الطلب بطريقة محادثة، مما يسمح لهم بمعالجة أي مشكلات أمنية. تمكن هذه الملاحظات الفرق من معالجة مشكلات الأمان بسرعة وكفاءة دون تعطيل تدفق التطوير.

علاوة على ذلك، هيمان التكامل مع منصات مثل Slack يضمن Heyman سهولة وصول جميع أعضاء الفريق إلى الملاحظات والتنبيهات الأمنية. ومن خلال دمج نفسه ضمن أدوات الاتصال والتعاون الحالية التي تستخدمها الفرق، يصبح Heyman جزءًا سلسًا من العمليات اليومية، مما يقلل من الاحتكاك بين فرق الأمان والتطوير.

7. دعم إطار قوي للحوكمة الأمنية

مع اعتماد المنظمات بشكل متزايد صفر الثقة وتعتمد النماذج على ضمان الأمان المستمر، حيث يقدم هيمان الدعم الحاسم لـ الحوكمة القائمة على الأدلةبدلاً من الاعتماد على العلاقات التقليدية القائمة على الثقة مع البائعين الخارجيين أو الفرق الداخلية، تساعد Heyman المؤسسات على بناء حوكمة أمنية تستند إلى أدلة مستمرة وقابلة للتحقق.

من خلال أتمتة عملية توليد الشهاداتمن خلال المراقبة المستمرة للرموز والتكوينات وجمع الأدلة الأمنية، يوفر هيمان إطارًا قويًا لحوكمة الأمن. وهذا يساعد المؤسسات على إظهار المساءلة والشفافية، سواء داخليًا أو تجاه أصحاب المصلحة الخارجيين مثل العملاء والجهات التنظيمية والمراجعين.

قدرة هيمان على جمع وتحليل والتحقق من صحة البيانات الأمنية في الوقت الحقيقي وهذا يعني أن المؤسسات يمكنها الاستجابة بسرعة للاستفسارات حول وضعها الأمني وإثبات الامتثال للمتطلبات التنظيمية. وهذا يساعد في بناء الثقة مع أصحاب المصلحة وتحسين ثقافة الأمن العامة للمؤسسة.

الخاتمة

يعمل Heyman، وهو روبوت محادثة يعمل بالذكاء الاصطناعي من Scribe Security، على تحويل الطريقة التي تدير بها المؤسسات أمان سلسلة توريد البرامج، وAppSec، وDevSecOps. من خلال المساعدة في تحديد نقاط الضعف وإعطاء الأولوية لها، وأتمتة الإصلاح، وتوفير ضمان الامتثال المستمر، وتقديم ملاحظات في الوقت الفعلي، يساعد Heyman المؤسسات على الحفاظ على خط أنابيب تطوير آمن مع تلبية المتطلبات التنظيمية.

مع استمرار تطور التهديدات الإلكترونية، فإن وجود أداة مثل Heyman مدمجة في Slack وتحليل الشهادات التي تم جمعها من عمليات الأمان الخاصة بك يضمن لك البقاء في صدارة الثغرات الأمنية وتعزيز وضعك الأمني والامتثال لأحدث المعايير. بمساعدة Heyman، يمكن للمؤسسات إنشاء بيئة تطوير برمجيات أكثر أمانًا ومرونة وامتثالًا - دون التضحية بالسرعة أو الكفاءة.

يتم تقديم هذا المحتوى إليك بواسطة Scribe Security، وهي شركة رائدة في مجال توفير حلول أمان سلسلة توريد البرامج الشاملة - حيث توفر أحدث الأمان لعناصر التعليمات البرمجية وعمليات تطوير التعليمات البرمجية وتسليمها عبر سلاسل توريد البرامج. تعرف على المزيد.