تشتمل حزم البرامج الحالية عادةً على عدد كبير من مكونات الجهات الخارجية. يجب على الشركات مراقبة كل واحدة منها وإدارتها بشكل فعال للحفاظ على الأمان والوظائف. SBOMs هي رواية تأخذ فكرة قديمة. لقد استخدم البائعون تاريخياً فواتير المواد لتحديد القطع العديدة التي تشكل منتجاتهم في إدارة سلسلة التوريد. على سبيل المثال، تعتبر قائمة المكونات الموجودة في الطعام الذي تشتريه من متجر البقالة بمثابة قائمة مكونات الصنف فعليًا. من ناحية أخرى، يعد تطبيق فكرة BOM على البرامج أكثر حداثة. ولم يكن معروفًا على نطاق واسع حتى مايو 2021، عندما أصدرت إدارة بايدن بيانًا أمر تنفيذي يؤكد على SBOMs كوسيلة لتعزيز الأمن السيبراني في الولايات المتحدة. يجب على موردي البرامج الذين يبيعون للحكومة الفيدرالية الأمريكية توفير SBOMs لمنتجاتهم وفقًا للتفويض. ولتحقيق هذه الغاية، من الحكمة أن تتحرك المؤسسات نحو الاستخدام المتكرر لقائمة مواد البرامج (SBOM) لتتبع هذه المكونات. تشتمل هذه القائمة المقروءة آليًا على التبعيات والعناصر المختلفة لأي جزء من البرنامج.

- SBOMs في سلسلة توريد البرمجيات: الدروس المستفادة من XZ Utils Backdoor

- تعريف فاتورة المواد البرمجية

- تأمين التطبيقات السحابية الأصلية: قوة SBOMs المحسنة

- فوائد SBOM

- مبادئ SBOM جيدة التكوين

- تنسيقات SBOM مختلفة

- كيف يبدو SBOM؟

- لماذا التوقيع على SBOM الخاص بك؟

- مشاكل مع SBOM غير الموقعة

- استخدام SBOM لتعزيز الأمن السيبراني

- استخدام VEX للحصول على مزيد من سهولة الاستخدام من SBOM الخاص بك

- التغلب على تحديات اعتماد SBOM

- المصنعين

SBOMs في سلسلة توريد البرمجيات: الدروس المستفادة من XZ Utils Backdoor

تتضمن حالة الباب الخلفي XZ Utils، والتي تم تحديدها باسم CVE-2024-3094، بابًا خلفيًا ضارًا تم إدخاله في أداة Linux المساعدة المستخدمة على نطاق واسع. تم اكتشاف هذه الثغرة الأمنية بواسطة Andres Freund قبل دمجها في توزيعات Linux الرئيسية، مما يعرض ملايين الخوادم للخطر. وقد اكتشف الباحث هذه الثغرة الأمنية قبل أن يتم إنتاجها، مما يمنع حدوث أي ضرر فعلي. على الرغم من أن SBOMs لم تلعب دورًا في هذه الحالة المحددة، إلا أنها ستكون حاسمة إذا انتشرت الثغرة الأمنية، كما رأينا مع Log4j في عام 2021. في ثغرة أمنية واسعة النطاق مثل Log4j، يمكن لمنصات SBOM أن تساعد بشكل فعال في فهم نصف قطر الانفجار وإجراء تحليل التأثير. إذا تم نشر ثغرة XZ Utils، فمن الممكن أن تكون أدوات مثل Scribe Hub مفيدة في تنبيه الشركات، وتمكينها من البحث في مخزون برامجها، ومنع نشر الإصدارات المخترقة، وتعزيز وضعها الأمني العام.

تعريف فاتورة المواد البرمجية

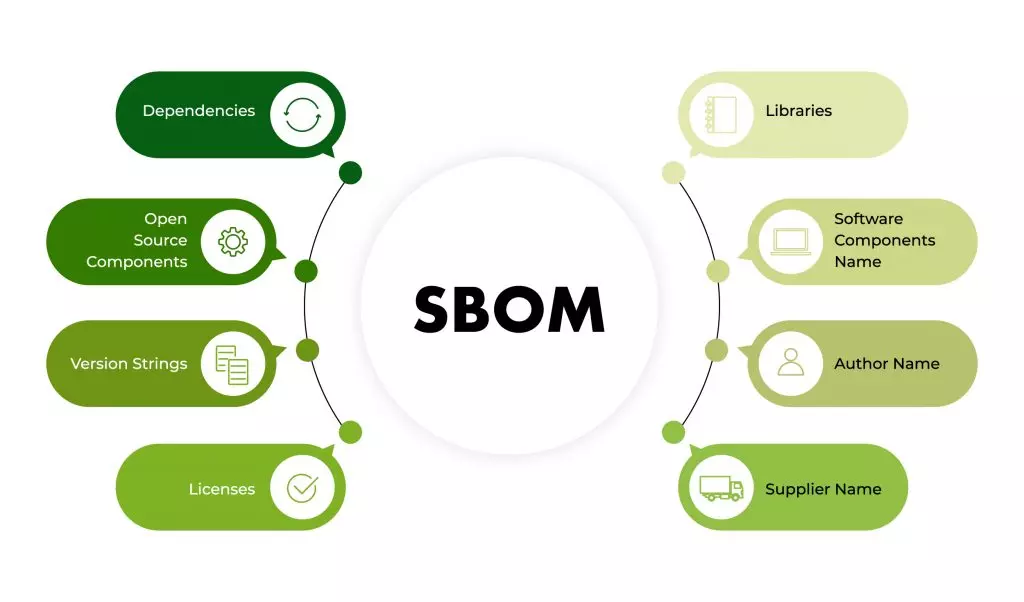

تسرد قائمة مواد البرنامج (SBOM) جميع الأجزاء المكونة وتبعيات البرامج المشاركة في تطوير التطبيق وتقديمه. تشبه SBOMs فاتورة المواد (BOMs) المستخدمة في سلاسل التوريد والتصنيع. لم تكن هناك ميزة مشتركة بين جميع البائعين في صناعة تكنولوجيا المعلومات لوصف مكونات التعليمات البرمجية الأساسية التي تم بناء التطبيق عليها بدقة.

سيتضمن SBOM النموذجي معلومات الترخيص وأرقام الإصدارات وتفاصيل المكونات والبائعين. تعمل القائمة الرسمية لجميع الحقائق على تقليل المخاطر التي يتعرض لها كل من الشركة المصنعة والمستخدم من خلال السماح للآخرين بفهم ما هو موجود في برامجهم والتصرف وفقًا لذلك. إن SBOMs ليست جديدة على صناعة البرمجيات، ولكنها أصبحت حيوية بشكل متزايد حيث أصبح التطوير أكثر تعقيدًا وتكلفة. لقد أصبحت مؤخرًا مطلبًا أساسيًا في عدد من الشركات.

تأمين التطبيقات السحابية الأصلية: قوة SBOMs المحسنة

أدى ظهور التطبيقات السحابية الأصلية إلى زيادة التعقيد في تأمين بيئات البرامج الحديثة. وتتألف هذه التطبيقات، التي تتميز بطبيعتها الديناميكية والموزعة، من خدمات صغيرة مترابطة ومكونات خارجية، مما يزيد من سطح الهجوم. يصبح تعزيز SBOMs أمرًا بالغ الأهمية في هذا السياق، حيث أنه يوفر رؤية تفصيلية لجميع المكونات والتبعيات داخل البنية السحابية الأصلية. يساعد SBOM الفعال في تحديد نقاط الضعف، ويضمن الامتثال لمعايير الأمان، ويسهل الاستجابة السريعة للحوادث. من خلال الاستفادة من SBOMs القوية، يمكن للمؤسسات الاحتفاظ بمخزون شامل لأصول البرامج الخاصة بها، وتتبع التغييرات، واكتشاف المخاطر الأمنية المحتملة مبكرًا. في عصر التطبيقات السحابية الأصلية، يعد تعزيز ممارسات SBOM أمرًا لا غنى عنه لتعزيز الأمن والحفاظ على سلامة الأنظمة البيئية البرمجية المعقدة.

فوائد SBOM

يتعامل مع التهديدات التي تهدد النزاهة

قد تحدث الهجمات في أي وقت في سلسلة توريد البرامج العادية، وقد أصبحت هذه الهجمات أكثر وضوحًا وإزعاجًا وتكلفة في عالم اليوم. يمكن الحفاظ على التكامل باستخدام SBOM من خلال التحقق من أن المكونات والملفات التي تظهر فيه هي نفسها المقصودة. على سبيل المثال، أحد مكونات تنسيق CycloneDX هو قيمة التجزئة التي يمكن استخدامها في المطابقة الدقيقة للملفات والمكونات. نظرًا لأن SBOM ليس مستندًا ثابتًا، فيجب تحديثه في أي وقت يحدث فيه تغيير في البرنامج الموصوف أو مكوناته.

يسمح برؤية مكونات المنتج

يجب على الشركات إنشاء ثقة العملاء لتوليد الولاء وتعزيز عمليات الشراء المتكررة. بدلاً من التأكيدات أو الوعود، توفر SBOMs المشتركة رؤية معززة لجودة التقنيات التي يستخدمونها.

يسمح بمسح الثغرات الأمنية بشكل أسهل

قد تستخدم الشركات SBOMs لتحديد نقاط الضعف والقضاء عليها قبل أن تصل إلى الإنتاج. يمكن إصلاح نقاط الضعف الجديدة في برامج الإنتاج بسرعة. في النهاية، تساعد SBOMs المهندسين في اكتشاف الثغرات الأمنية وحلها بسرعة أكبر.

الاستفادة من حوكمة الترخيص لمنتجك

يمكن أن يساعد اعتماد قائمة مواد البرنامج في تحسين إدارة ترخيص البرامج. يأتي كل جزء من البرامج مزودًا بترخيص يحدد كيفية استخدامه وتوزيعه بشكل قانوني. قد تحتوي المكونات المكونة لسلسلة التوريد والتي تشكل التطبيق الكامل على مجموعة متنوعة من التراخيص المختلفة. أي شركة تستخدم البرنامج ملزمة قانونًا باتباع الترخيص. قد لا تكون هناك طريقة لتحديد ما تحتاجه التراخيص أو كيفية الالتزام بها دون قائمة مواد البرنامج.

مبادئ SBOM جيدة التكوين

يتم تقسيم الحد الأدنى من مكونات SBOM جيدة التكوين إلى ثلاث فئات:

حقول البيانات

الغرض من هذه الحقول هو توفير تعريف مناسب لهذه المكونات. ويتيح لك ذلك مراقبتها عبر سلسلة توريد البرامج وربطها بمصادر البيانات المفيدة الأخرى، مثل قواعد بيانات الثغرات الأمنية أو التراخيص. بعض أمثلة حقول البيانات هي اسم المورد، واسم المكون، وإصدار المكون، والمعرفات الفريدة الأخرى، وعلاقة التبعية، ومؤلف بيانات SBOM، والطابع الزمني.

دعم الأتمتة

ستتطلب المؤسسات التي ترغب في مراقبة بيانات مكون SBOM عن كثب توفيرها بأسلوب متسق وسهل الفهم. يتم تناول ذلك في قسم المتطلبات الأساسية لـ SBOM ضمن "دعم الأتمتة". عند إرسال SBOMs عبر الحدود التنظيمية، هناك ثلاثة معايير للاختيار من بينها:

- تبادل بيانات حزمة البرامج (SPDX)

- سيكلون DX

- علامات تعريف البرامج (SWID).

وستتم مناقشة هذه الأمور لاحقًا في هذه المقالة.

الممارسات والعمليات

أخيرًا، يحدد قسم "الممارسات والعمليات" ستة معايير لكيفية ومتى يجب تحديث وتقديم SBOMs. وهم على النحو التالي:

- إذا تمت ترقية مكون البرنامج ببناء أو إصدار جديد، فيجب إنتاج SBOMs جديدة.

- يجب على مؤلفي SBOMs تضمين مكونات المستوى الأعلى بالإضافة إلى تبعياتهم المتعدية.

- إذا لم يقدم SBOM شجرة تبعية كاملة، فيجب على مؤلف SBOM أن يوضح ما إذا كان هذا بسبب (أ) عدم احتواء المكون على المزيد من التبعيات، أو (ب) وجود التبعيات غير معروف وغير كامل.

- يجب توزيع SBOMs وتسليمها في الوقت المناسب، مع وجود "حقوق وأدوار الوصول المناسبة".

- يجب على الشركات التي ترغب في الاحتفاظ ببعض مكونات سر SBOM أن تحدد معلمات التحكم في الوصول، والتي قد تحتوي على قواعد وإجراءات محددة لدمج المعلومات المتعلقة بـ SBOM في دليل المستخدم وأدواته. وبكل بساطة: إذا كان هناك شيء يجب أن يبقى سراً من أجل المنظمة، فإن عملية الحفاظ عليه سراً محددة في هذا القسم.

- نظرًا لأن المعايير التي تتحكم في إنشاء SBOM جديدة، يُنصح مستخدمو SBOM بالتسامح مع الأخطاء أو السهو (غير المقصود).

تنسيقات SBOM مختلفة

بالطبع، يمكنك إنشاء فاتورة SBOM يدويًا عن طريق سرد المكونات العديدة الموجودة داخل البرنامج الذي قمت بإنتاجه. ومع ذلك، فإن الحفاظ على قواعد تعليمات برمجية ضخمة تحتوي على عشرات أو حتى مئات من التبعيات ومكونات الجهات الخارجية يعد مهمة مرهقة وتستغرق وقتًا طويلاً، خاصة بالنسبة للمطورين الذين يديرون قواعد تعليمات برمجية كبيرة تحتوي على مكونات وتبعيات متعددة تابعة لجهات خارجية. ربما قام بعض المطورين بتضمين مكونات تابعة لجهات خارجية في أحد التطبيقات دون توثيقها. ونتيجة لذلك، قد لا يكون المطورون الحاليون على دراية بقاعدة التعليمات البرمجية بأكملها.

ولجعل التبني حقيقة واقعة، يجب أن تلتزم SBOMs بالمعايير المقبولة في الصناعة والتي تسمح بإمكانية التشغيل البيني بين القطاعات والمنظمات المتنوعة. تمتلك المؤسسات بالفعل البنية اللازمة لتطوير بيانات مكونات البرامج وإدارتها وتوزيعها، وذلك بفضل بعض المعايير.

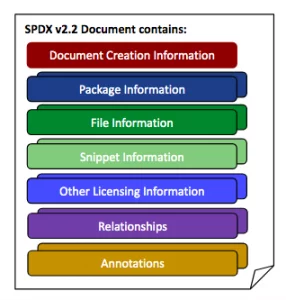

SPDX: تبادل بيانات حزمة البرامج

ال تبادل بيانات حزمة البرامج (SPDX) هو المعيار المفتوح الأساسي لتنسيقات قائمة مواد البرامج التي طورتها مؤسسة Linux في عام 2010. يتم تضمين جميع مكونات البرامج وحقوق النشر والتراخيص ومراجع الأمان في ملفات SPDX. مواصفات SPDX متوافقة مع مقترحات NTIA معايير SBOM الدنيا وحالات الاستخدام. يمكن للمؤسسات استخدام SPDX Lite لتبادل البيانات نظرًا لأنه نسخة مختصرة من معيار SPDX. حصلت SPDX على المعيار الرسمي ISO/IEC 5962 في أغسطس 2021.

SWID: وضع علامات تعريف البرامج

ال المنظمة الدولية للمعايير (ISO) بدأت في وضع معيار لتمييز مكونات البرامج بمعرفات يمكن قراءتها بواسطة الآلة قبل نهاية العقد. علامات SWID، كما تُعرف الآن، عبارة عن بيانات تعريف مضمنة منظمة في البرنامج الذي ينقل معلومات مثل اسم منتج البرنامج والإصدار والمطورين والعلاقات والمزيد. يمكن أن تساعد علامات SWID في أتمتة إدارة التصحيح، والتحقق من سلامة البرامج، واكتشاف الثغرات الأمنية، والسماح أو حظر تثبيتات البرامج، على غرار إدارة أصول البرامج. وفي عام 2012، تم تأكيد المواصفة ISO/IEC 19770-2، وتم تعديلها في عام 2015. هناك أربعة أنواع رئيسية من علامات SWID التي يتم استخدامها في مراحل مختلفة من دورة حياة تطوير البرامج:

- علامات الجسم: يتم استخدامها لتحديد وتوصيف مكونات البرامج غير الجاهزة للتثبيت. تم تصميم علامات Corpus لاستخدامها كمدخلات لأدوات وإجراءات تثبيت البرامج، وفقًا للمعهد الوطني للمعايير والتكنولوجيا.

- العلامات الأساسية: الغرض الأساسي من العلامة هو تحديد عناصر البرنامج ووضعها في سياقها بمجرد تثبيتها.

- علامات التصحيح: تحدد علامات التصحيح التصحيح وتصفه (على عكس المنتج الأساسي نفسه). يمكن لعلامات التصحيح أيضًا، وغالبًا ما تفعل ذلك، أن تتضمن معلومات سياقية حول علاقة التصحيح بالسلع أو التصحيحات الأخرى.

- العلامات التكميلية: تسمح العلامات التكميلية لمستخدمي البرامج وأدوات إدارة البرامج بإضافة معلومات سياق المرافق المحلية المفيدة مثل مفاتيح الترخيص ومعلومات الاتصال للأطراف ذات الصلة.

عندما يتعلق الأمر بتحديد العلامات وأجزاء البيانات الدقيقة التي يجب تقديمها مع منتجاتها، تتمتع الشركات بقدر كبير من الحرية. بالإضافة إلى البيانات الإلزامية، يحدد معيار SWID عددًا من المكونات والخصائص الاختيارية. وأخيرًا، لا يلزم سوى عدد قليل من الخصائص التي تميز منتج البرنامج (مثل الاسم ومعرف العلامة) والكيان الذي قام بإنشائه للحصول على علامة أساسية صالحة ومتوافقة.

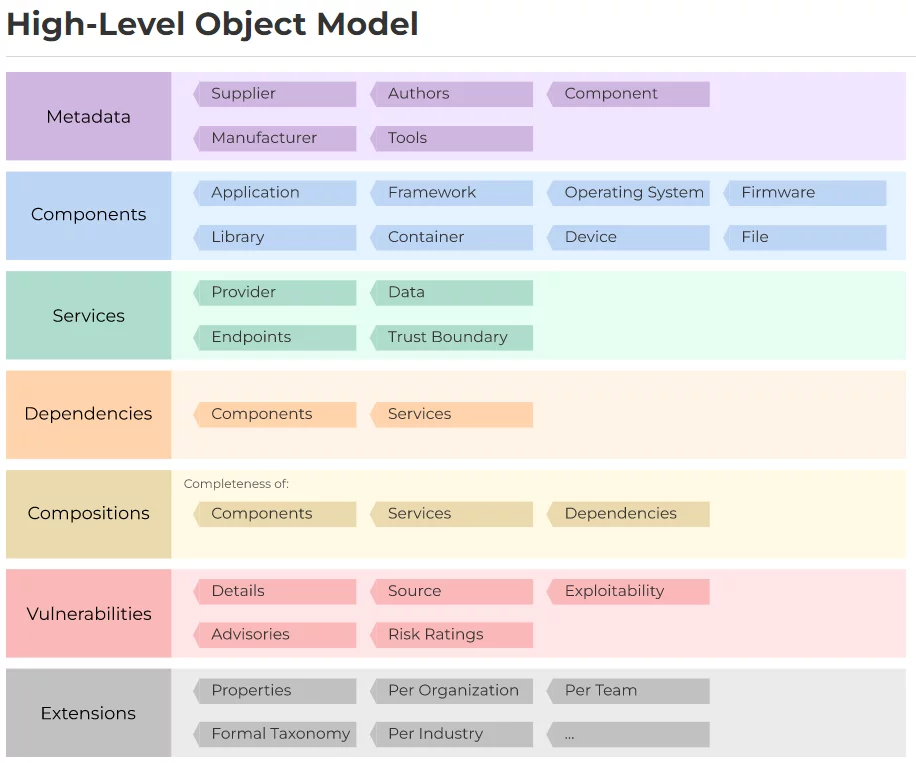

سيكلون DX

في عام 2017، أصدرت مؤسسة OWASP سيكلون DX كجزء من Dependency-Track، وهي أداة تحليل مكونات البرامج مفتوحة المصدر. يعد CycloneDX معيارًا خفيف الوزن للاستخدام في العديد من الصناعات، مع حالات استخدام مثل اكتشاف الثغرات الأمنية والامتثال للترخيص وتقييم المكونات القديمة. تم إطلاق CycloneDX 1.4 في يناير 2022. يستطيع Cyclone DX التعامل مع أربعة أنواع مختلفة من البيانات:

- البيانات الوصفية لمخطط تدفق المواد: ويحتوي على معلومات حول التطبيق/المنتج نفسه، مثل المورد والشركة المصنعة والمكونات الموضحة في SBOM، بالإضافة إلى أي أدوات مستخدمة لإنشاء SBOM.

- المكونات: هذه قائمة شاملة لكل من المكونات الخاصة والمفتوحة المصدر، بالإضافة إلى معلومات الترخيص.

- خدمات: تعد معرفات URI لنقطة النهاية ومتطلبات المصادقة وعمليات اجتياز حدود الثقة كلها أمثلة على واجهات برمجة التطبيقات الخارجية التي يمكن للبرنامج استخدامها.

- تبعيات: تشمل كلا من الاتصالات المباشرة وغير المباشرة.

المصدر سيكلون DX

كيف يبدو SBOM؟

لتحديد المخاطر، يلزم إجراء جرد شامل ودقيق لجميع مكونات الطرف الأول والطرف الثالث. يجب تضمين جميع المكونات المباشرة والانتقالية، بالإضافة إلى التبعيات بينها، في قائمة مكونات الصنف. على سبيل المثال، يمكن وصف الأنواع التالية من المكونات باستخدام CycloneDX:

| نوع المكون | كلاس |

|---|---|

| طلب توظيف جديد | مكون |

| وعاء | مكون |

| الجهاز | مكون |

| المكتبة | مكون |

| قم بتقديم | مكون |

| الثابتة | مكون |

| الإطار | مكون |

| نظام التشغيل | مكون |

| الخدمة | الخدمة |

{ "bomFormat": "CycloneDX"، "specVersion": "1.4"، "serialNumber": "urn:uuid:3e673487-395b-41h8-a30f-a58468a69b79"، "version": 1، "components": [ { " النوع": "library"، "name": "nacl-library"، "الإصدار": "1.0.0" } ] }

تنسيق XML:

مكتبة nacl 1.0

لماذا التوقيع على SBOM الخاص بك؟

ما هو التوقيع الرقمي؟

A توقيع إلكتروني هو بالضبط ما يبدو عليه الأمر: نسخة إلكترونية من التوقيع التقليدي بالورقة والقلم. فهو يتحقق من صحة وسلامة الاتصالات والوثائق الرقمية باستخدام نهج رياضي متطور. فهو يضمن عدم العبث بمحتويات الرسالة أثناء نقلها، مما يساعدنا في التغلب على مشكلة انتحال الشخصية والتلاعب في الاتصالات الرقمية. لقد زاد اعتماد التوقيعات الرقمية بمرور الوقت وأصبحت معيارًا للتشفير.

كيف تعمل التوقيعات الرقمية

يتم إنشاء التوقيعات الرقمية باستخدام تشفير المفتاح العام، المعروف أيضًا باسم التشفير غير المتماثل. نهج المفتاح العام مثل RSA (ريفست-شمير-أدلمان) ينشئ مفتاحين، أحدهما خاص والآخر عام، مما يؤدي إلى زوج من المفاتيح مرتبط رياضيًا. إحدى الآليات الأساسية وراء التوقيعات الرقمية هي التجزئة. فهو يحول البيانات بشكل فعال إلى مخرجات ذات حجم ثابت بغض النظر عن حجم الإدخال. ويتم ذلك من خلال وظائف التجزئة التي هي في الأساس خوارزميات، والمخرجات التي تنتجها تسمى قيمة التجزئة. تولد وظائف التجزئة المشفرة قيمة تجزئة تعمل بمثابة بصمة رقمية، مما يجعلها فريدة للجميع. مثلما تختلف بصمة كل شخص، فإن رسائل الإدخال المختلفة ستولد قيم تجزئة مختلفة. يتم استخدام مفتاحي التشفير الموثقين بشكل متبادل في تشفير المفتاح العام (PKC) بشكل أساسي للتوقيعات الرقمية. يستخدم منشئ التوقيع الرقمي مفتاحًا خاصًا لتشفير البيانات المتعلقة بالتوقيع، ولا يمكن فك تشفير هذه البيانات إلا باستخدام المفتاح العام للموقع. وبهذه الطريقة يعرف المتلقي أن المرسل لم يتم اختراقه وأن البيانات المستلمة صحيحة. في الوقت الحالي، يعد التعامل مع البنية التحتية للمفتاح العام أمرًا مكلفًا ومعقدًا كما هو الحال مع الأشخاص في كثير من الأحيان فقدان مفاتيحهم الخاصة وكأن المرء سيفقد مفاتيحه المادية. تعمل المراجع المصدقة (CAs) كأطراف ثالثة موثوقة وتصدر التوقيعات الرقمية عن طريق قبول الشهادات الرقمية والتحقق منها وإصدارها والحفاظ عليها. تساعد المراجع المصدقة في منع إنشاء الشهادات الرقمية المزيفة. كما أنه يؤكد صحة مزود خدمة الثقة (TSP). TSP هو شخص أو كيان قانوني يقوم بالتحقق من صحة التوقيعات الرقمية نيابة عن الشركة ويبلغ نتائج التحقق من الصحة.

فوائد SBOM الموقعة رقميا

يوفر SBOM الموقع مجموعًا اختباريًا، وهو عبارة عن سلسلة طويلة من الأحرف والأرقام التي تمثل مجموع الأرقام الدقيقة لجزء من البيانات الرقمية ويمكن مقارنتها للعثور على الأخطاء أو التغييرات. المجموع الاختباري يشبه بصمة الإصبع الرقمية. على أساس منتظم، فإنه يتحقق من التكرار (CRC). يتم اكتشاف التغييرات في البيانات الأولية في الشبكات الرقمية وأجهزة التخزين باستخدام رمز اكتشاف الأخطاء ووظيفة التحقق. وبما أن التوقيع الرقمي يهدف إلى أن يكون بمثابة وسيلة معتمدة وآمنة لإثبات صحة المعاملات - أي أنه بمجرد التوقيع، لا يمكن لأي شخص المطالبة بخلاف ذلك - فهو يلزم جميع الموقعين بالإجراءات والإجراءات المنصوص عليها في مشروع القانون.

مشاكل مع SBOM غير الموقعة

نظرًا لأن أحد الأغراض الأساسية للتوقيعات الرقمية هو التحقق، فلا يمكن التحقق من SBOM غير الموقع. فكر في الأمر كعقد: إذا لم يتم توقيع العقد من قبل الأطراف المشاركة، فلا توجد طريقة حقيقية لتنفيذه. وبالمثل، فإن SBOM غير الموقع هو مجرد مستند غير موقع: لا يمكن لعميلك أن يحملك المسؤولية. يمكن أن يؤدي هذا أيضًا إلى مزيد من المشكلات في المستقبل، حيث يمكن أن يشكل SBOM غير الموقع أيضًا مخاطر على أمان مؤسستك. أي شيء كان من الممكن أن يكون محميًا بواسطة SBOM موقع، أصبح الآن غير محمي، وبالتالي يمكن إرسال البيانات والمعلومات أو نسخها في أي مكان. يتم فقدان أحد الأغراض الرئيسية لـ SBOMs الموقعة - المساءلة - عندما تكون SBOM غير موقعة حيث يمكن بعد ذلك إجراء تغييرات عليها دون عواقب من جانب المنشئ أو العميل.

استخدام SBOM لتعزيز الأمن السيبراني

تعد SBOMs من بين أفضل الطرق للمؤسسات للحفاظ على سلامة وصحة بياناتها وإجراءاتها. كما أنها تشكل سابقة في الصناعة من خلال زيادة الانفتاح بين المطورين وموردي البرامج والعملاء. يمكن للمنظمات إخبار الشركاء بأمان بالتفاصيل التشغيلية طوال عملية التعاقد في حالة وجود معايير. ستكون المؤسسات أكثر نجاحًا في تحديد العيوب ونقاط الضعف والتهديدات الفورية مع انتشار SBOMs على نطاق أوسع. يعد اعتماد قائمة المواد البرمجية مكسبًا واضحًا لأمن سلسلة توريد البرامج في جميع أنحاء العالم.

استخدام VEX للحصول على مزيد من سهولة الاستخدام من SBOM الخاص بك

تعد Vulnerability Exploitability eXchange (VEX) بمثابة استشارة أمنية تهدف إلى الكشف عن قابلية استغلال الثغرات الأمنية في سياق المنتج الذي تم العثور عليها فيه. عند إجراء فحص الثغرات الأمنية على معظم التطبيقات الحديثة، يمكن أن تكون النتائج بسهولة مئات أو آلاف الثغرات الأمنية. من إجمالي عدد الثغرات المكتشفة، هناك حوالي 5% فقط قابلة للاستغلال فعليًا. من المهم أيضًا أن تتذكر أن قابلية الاستغلال لا تمثل أبدًا مشكلة قائمة بذاتها. في أغلب الأحيان، تكون حالة استخدام معقدة للمكتبات والوحدات النمطية والتعليمات البرمجية مفتوحة المصدر التي تستخدمها للعمل معًا والتي تحول الثغرة الأمنية إلى مشكلة قابلة للاستغلال فعليًا. حتى تقوم بتغيير التطبيق الخاص بك وتشغيل SBOM جديد لوصفه، سيظل المخزون الموصوف في قائمة مكونات الصنف ثابتًا عادةً. تعد المعلومات المتعلقة بنقاط الضعف أكثر ديناميكية وقابلة للتغيير. إن إتاحة معلومات VEX الخاصة بك كقائمة مستقلة يجعل من الممكن تحديث بيانات VEX دون الحاجة إلى إنشاء قوائم مكونات الصنف الإضافية وإدارتها. توفر CISA قائمة بـ الحد الأدنى الموصى به من عناصر البيانات التي يجب تضمينها في وثيقة أو استشارة VEX مفيدة. هؤلاء هم:

بيانات تعريف VEX: معرف تنسيق VEX، سلسلة معرف مستند VEX، المؤلف، دور المؤلف، الطابع الزمني.

تفاصيل المنتج: معرف (معرفات) المنتج أو معرف عائلة المنتج (على سبيل المثال، المعرف الفريد أو مجموعة من اسم المورد واسم المنتج وسلسلة الإصدار، كما هو منصوص عليه في إرشادات SBOM المعمول بها 3 ).

تفاصيل الضعف: معرف الثغرة الأمنية (CVE أو معرفات أخرى) ووصف الثغرة الأمنية (على سبيل المثال، وصف CVE).

حالة المنتج أيقونة (على سبيل المثال، معلومات الحالة حول الثغرة الأمنية في هذا المنتج):

- غير متأثر - لا يلزم إجراء أي معالجة فيما يتعلق بهذه الثغرة الأمنية.

- متأثرة – يوصى باتخاذ إجراءات لمعالجة هذه الثغرة الأمنية أو معالجتها.

- تم الإصلاح - تحتوي إصدارات المنتج هذه على إصلاح للثغرة الأمنية.

- قيد التحقيق - ليس من المعروف حتى الآن ما إذا كانت إصدارات المنتج هذه قد تأثرت بالثغرة الأمنية. سيتم توفير التحديث في إصدار لاحق.

التغلب على تحديات اعتماد SBOM

يمثل دمج SBOM في دورة حياة تطوير البرامج (SDLC) الخاصة بالمؤسسة العديد من التحديات. أولاً، قد يستغرق إنشاء وصيانة SBOMs وقتًا طويلاً ومكلفًا، ويتطلب استثمارًا كبيرًا في الأدوات والعمليات. تتضمن تحديات SBOM أيضًا دمج إدارة SBOM مع خطوط أنابيب CI/CD الموجودة، والتي قد تتضمن تبسيط تكامل خطوط أنابيب CI/CD. بالإضافة إلى ذلك، يتطلب ضمان اكتمال ودقة SBOMs تتبعًا دقيقًا لجميع مكونات البرامج، بما في ذلك تبعيات الطرف الثالث. وهناك عقبة كبيرة أخرى تتمثل في تعزيز ثقافة الشفافية والوعي الأمني بين فرق التطوير، وهو أمر بالغ الأهمية لنجاح اعتماد ممارسات SBOM. يتطلب التغلب على تحديات SBOM نهجًا استراتيجيًا يجمع بين الأدوات القوية والتدريب الفعال والالتزام التنظيمي القوي لتعزيز أمان سلسلة توريد البرامج.

المصنعين

في الختام، في حين أن SBOMs لا تزال فكرة جديدة لمعظم المنظمات، فمن المتوقع أن تصبح القدرة على إنتاج SBOMs أكثر أهمية في المستقبل. إذا لم تكن قد بدأت بالفعل في دمج إنشاء SBOM في عملية تسليم البرامج الخاصة بك، فهذه لحظة رائعة للقيام بذلك.