De traditionele benadering van het beveiligen van softwareproducten is gericht op het elimineren van kwetsbaarheden in aangepaste code en het beschermen van applicaties tegen bekende risico's in afhankelijkheden van derden. Deze methode is echter ontoereikend en slaagt er niet in om de volledige omvang van de bedreigingen van de softwaretoeleveringsketen aan te pakken. Het nalaten om elk aspect van deze keten, van productie tot distributie en implementatie, te beveiligen, stelt organisaties bloot aan aanvallen zoals malware, datalekken en diefstal van intellectueel eigendom. Het negeren van deze cruciale stap is een ernstige veronachtzaming van de veiligheid van de organisatie.

In dit artikel onderzoeken we de toenemende trend van cyberaanvallen gericht op de softwaretoeleveringsketen, evenals recente ontwikkelingen op regelgevingsgebied en best practice-kaders die zijn ontstaan als reactie op dit groeiende gevaar. We zullen ook licht werpen op de behoefte aan een nieuwe strategie om uw software-toeleveringsketen te beveiligen, een strategie die de huidige beveiligingsmaatregelen voor applicaties overtreft. We zullen illustreren waarom de huidige investeringen in applicatiebeveiliging enige bescherming bieden, maar uw cybersecurityrisico's op dit gebied niet volledig beperken. Ten slotte zullen we schetsen wat nodig is om ze aan te vullen voor volledige bescherming.

Voor het volledige Witboek klik hier >>>

Waarom het beveiligen van de software supply chain belangrijk is

Het gebruik van tools, bibliotheken en open source-software van derden bij de ontwikkeling van software vergroot zowel de complexiteit van de softwaretoeleveringsketen als het risico op potentiële kwetsbaarheden en aanvallen. Aanvallers kunnen zich richten op een specifieke schakel in de toeleveringsketen om toegang te krijgen tot gevoelige informatie of om activiteiten te verstoren. Deze aanvallen kunnen een aanzienlijke impact hebben op organisaties en hun supply chain-partners.

De gevolgen van meerdere software supply chain-aanvallen heeft de afgelopen jaren voorpaginanieuws gehaald. Als gevolg hiervan Gartner heeft voorspeld Onlangs is gebleken dat in 2025 45% van de organisaties wereldwijd te maken zal krijgen met aanvallen op hun softwaretoeleveringsketens, een verdrievoudiging ten opzichte van 2021.

Nu de beveiliging van de toeleveringsketen van software steeds meer aandacht krijgt, veranderen verschillende leveranciers van applicatiebeveiligingsoplossingen zichzelf als aanbieders van oplossingen op dit gebied. Maar is software supply chain security eenvoudigweg een nieuwe term voor traditionele applicatiebeveiliging, of is het een apart marktsegment met unieke kenmerken en technologieën? Is het hebben van een applicatiebeveiligingsprogramma (AppSec) voldoende om de beveiliging van de softwaretoeleveringsketen aan te pakken, of moeten organisaties afzonderlijke standaarden en technologieën adopteren om de veiligheid van hun software en de toeleveringsketen ervan te garanderen? Deze vraag zal verder worden onderzocht in het artikel.

Opkomende regelgeving en kaders voor beste praktijken

Het terrein van Amerikaans uitvoeringsbesluit inzake cyberbeveiliging en andere soortgelijke regelgeving weerspiegelen het groeiende belang van de beveiliging van de softwaretoeleveringsketen en de noodzaak voor organisaties om passende maatregelen te nemen om hun software en de toeleveringsketen ervan te beschermen. De toenemende belangstelling van grote spelers voor het collectief introduceren van maatregelen om de dreiging te bestrijden is een positieve ontwikkeling en duidt op een groeiende erkenning van de noodzaak van een gecoördineerde en sectorbrede aanpak om de groeiende dreiging aan te pakken.

Enkele van de belangrijkste initiatieven om de beveiliging van de softwaretoeleveringsketen aan te pakken zijn: het verbeteren van softwareontwikkelingspraktijken; het verbeteren van de zichtbaarheid van de supply chain; het implementeren van veilige softwareaankooppraktijken; en het ontwikkelen van capaciteiten voor informatie over dreigingen. Over het geheel genomen zijn deze initiatieven erop gericht de veiligheid van software en de toeleveringsketen te vergroten door het risico op aanvallen te verminderen en ervoor te zorgen dat software vrij is van kwetsbaarheden en kwaadaardige code.

Hieronder vindt u een kort overzicht van de belangrijkste initiatieven:

- SP 800-21 van NIST Secure Software Development Framework (SSDF) heeft tot doel de beveiliging van de softwaretoeleveringsketen voor Amerikaanse overheidsleveranciers te vergroten. Het biedt veilige ontwikkelingspraktijken voor de SDLC van organisaties om kwetsbaarheden en toekomstige bedreigingen te minimaliseren. De richtlijnen zijn aanpasbaar en sectoronafhankelijk. Lees dit whitepaper voor meer informatie over de impact van de SSDF op de software-industrie.

- Het Amerikaanse Office of Management and Budget (OMB) heeft in 2022 twee memo's uitgebracht over de beveiliging van de softwaretoeleveringsketen en de rol van SBOM's bij het waarborgen van de veiligheid en integriteit van de softwaretoeleveringsketen. Organisaties moeten tegen 2024 hieraan voldoen en de veiligheid van hun software en de toeleveringsketen garanderen. Federale instanties moeten richtlijnen implementeren, waaronder het delen van informatie en het verkrijgen van artefacten van leveranciers.

- De supply chain-niveaus voor softwareartefacten (SLSA) Framework is een uitgebreide reeks beveiligingscontroles en standaarden die zijn ontworpen om de integriteit van softwaretoeleveringsketens te waarborgen. Het is ontwikkeld door OpenSSF, Google en andere belanghebbenden op het gebied van cyberbeveiliging. Door dit end-to-end raamwerk te volgen, kunnen ongeautoriseerde wijzigingen aan softwarepakketten worden voorkomen. Het adopteren van SLSA kan helpen beschermen tegen veelvoorkomende aanvallen op de toeleveringsketen.

- De EU-cyberweerbaarheidswet heeft tot doel de cyberweerbaarheid van organisaties in de EU te verbeteren. Het vereist dat organisaties SBOM's beschikbaar stellen voor alle softwareproducten die ze gebruiken, zodat ze potentiële beveiligingsproblemen in een vroeg stadium kunnen identificeren en aanpakken. De wet verplicht organisaties ook om kwetsbaarheden aan te melden ENISA/CERT-EU.

- Het Centrum voor Internetbeveiliging (CIS) heeft de CIS Software Supply Chain Security Guide ontwikkeld, die de fasen van de software supply chain bestrijkt, van codebijdrage tot levering aan eindgebruikers. De gids biedt best practices voor het beveiligen van de softwaretoeleveringsketen, inclusief het opzetten van een beveiligingsprogramma, het implementeren van veilige ontwikkelingspraktijken, het regelmatig uitvoeren van beveiligingsbeoordelingen van leveranciers, het implementeren van beveiligingscontroles voor distributie en implementatie, en het voortdurend monitoren op kwetsbaarheden en aanvallen.

- sigstore is een open-sourceproject gericht op het beveiligen van softwaretoeleveringsketens. Het biedt een methode om softwaretoeleveringsketens beter te beveiligen op een open, transparante en toegankelijke manier. De sleutel tot het beveiligen van softwaretoeleveringsketens is het digitaal ondertekenen van de verschillende artefacten waaruit applicaties bestaan. Sigstore heeft tot doel het ondertekenen van software alomtegenwoordig en gemakkelijker te maken door een vereenvoudigde en snellere oplossing te bieden, vergeleken met traditionele oplossingen voor digitale ondertekening. Het project creëert ook een open en onveranderlijk activiteitenlogboek.

Het doel en de taken van de AppSec-discipline

Het AppSec-team in volwassen softwareproducentenorganisaties richt zich op het beveiligen van software door middel van ontwikkelaarstraining, codebeoordeling, automatisch scannen en het monitoren van afhankelijkheden. De meest gebruikelijke tools zijn het statisch en dynamisch testen van applicatiesoftware (SAST en DAST) voor het testen van applicaties, en softwarecompositieanalyse (SCA) om bekende kwetsbaarheden in open-source-afhankelijkheden te detecteren.

Om het zich ontwikkelende dreigingslandschap het hoofd te bieden, zijn er verschillende nieuwere oplossingen bedacht en toegepast. Eén van die oplossingen is het gebruik van geheime detectietools, die organisaties helpen bij het identificeren van geheimen zoals inloggegevens, API-sleutels en gevoelige gegevens die mogelijk onbedoeld in de code zijn onthuld. Daarnaast zijn er nieuwe scantools ontwikkeld om kwetsbaarheden in containers en infrastructure-as-code (IaC) in cloud computing-omgevingen te detecteren, waardoor organisaties de veiligheid van hun applicaties kunnen garanderen terwijl ze overstappen naar de cloud.

Om het brede scala aan beveiligingstools te beheren, zijn er orkestratieoplossingen ontstaan die een uniform beeld van de beveiliging in de SDLC bieden. Deze oplossingen centraliseren het beheer van beveiligingstools en -beleid, stroomlijnen het beveiligingsproces en verminderen het risico op gemiste kwetsbaarheden.

Triaging, deduplicatie en prioritering van beveiligingswaarschuwingen behoren tot de grootste uitdagingen waarmee AppSec-eigenaren worden geconfronteerd. Het kan overweldigend zijn om het aantal waarschuwingen te beheren en te bepalen welke onmiddellijke aandacht vereisen en welke genegeerd kunnen worden. Bovendien moeten AppSec-eigenaren de impact van de kwetsbaarheden op hun specifieke systemen beoordelen, wat een diepgaand inzicht in de technologiestack en applicaties vereist.

De AppSec-aanpak bestrijkt de SDLC vanaf het schrijven van code tot en met het bouwen, verpakken en testen en is van cruciaal belang bij het verminderen van kwetsbaarheden in zowel aangepaste code als open-sourcecomponenten, waardoor de aansprakelijkheid voor softwareproducenten en -exploitanten wordt beperkt. Toonaangevende leveranciers op dit gebied zijn onder meer Veracode, Checkmarx, Snyk, Synopsis en Fossa.

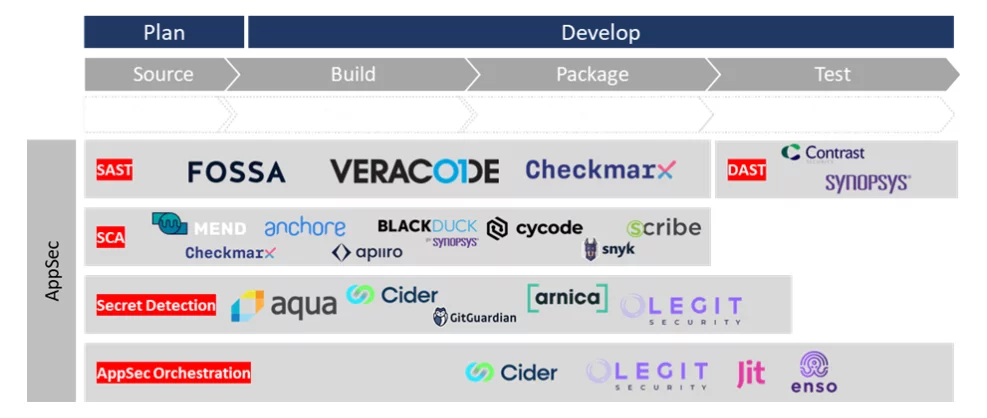

Het onderstaande diagram biedt een vereenvoudigd overzicht van de AppSec-markt, waarin verschillende belangrijke spelers worden getoond.

Een vereenvoudigde weergave van het AppSec-marktlandschap

Hoewel AppSec-oplossingen effectief kunnen zijn bij het detecteren van bekende kwetsbaarheden en onveilige codepatronen, zijn ze eerder reactief dan proactief; ze verkleinen het aanvalsoppervlak niet proactief. Bovendien kan het grote aantal vals-positieve waarschuwingen dat door scanners wordt gegenereerd het voor ontwikkelaars lastig maken om zich te concentreren op de meest kritieke beveiligingsproblemen. Het scanproces kan ook tijdrovend zijn en de ontwikkelingstijdlijn verstoren, waardoor er wrijving ontstaat in het ontwikkelingsproces en de release van nieuwe software wordt vertraagd.

De opkomende rol van software supply chain-beveiliging

AppSec-oplossingen gaan voorbij aan gebieden van de SDLC die mogelijk kwetsbaar zijn voor aanvallen en die van invloed zijn op de softwaretoeleveringsketen. Deze gebieden omvatten ontwikkelingstools, coderepository's, broncodebeheersystemen, buildservers en artefactregistratiesystemen, die kwetsbaarheden en verkeerde configuraties kunnen bevatten.

Aan de andere kant is vanuit het perspectief van de softwareconsument een algemene zorg dat software van derden beveiligingskwetsbaarheden kan introduceren die moeilijk te detecteren en te beperken zijn. Het is belangrijk dat consumenten de software die ze gebruiken grondig beoordelen en onderzoeken, en deze regelmatig controleren en bijwerken om deze risico's te verminderen.

Om deze uitdagingen het hoofd te bieden, moeten zowel softwareproducenten als consumenten een bredere aanpak hanteren. Softwareproducenten moeten integreren in alle fasen van de SDLC en gebruik maken van geautomatiseerde tools om beveiligingsbedreigingen aan te pakken.

- CI/CD-houdingsbeheer – Om de softwaretoeleveringsketen te beveiligen, is veilige SDLC van cruciaal belang. CI/CD-houdingsbeheer automatiseert detectie en dwingt beveiligingspraktijken af. Inzicht in SDLC en veilig infrastructuurgebruik in ontwikkelomgevingen is tegenwoordig een uitdaging voor ondernemingen. CI/CD-houdingsbeheer moet serverauthenticatie, beperkingen op openbare repo's/buckets en het verlopen van sleutels omvatten. Het beperken van risicovolle ontwikkelingspraktijken, zoals het uitvoeren van niet-geverifieerde bronnen en het verwijzen naar extern gewijzigde afbeeldingen, verbetert de softwarebeveiliging en vermindert het risico op aanvallen in de toeleveringsketen.

- Attest en herkomst – Het handhaven van de beveiliging van de toeleveringsketen van software vereist attestatie (het verifiëren van de authenticiteit van de software) en het traceren van de herkomst (oorsprong, eigendom en bewaring). Attestatie en herkomst vormen de basis voor vertrouwensbeslissingen, waardoor het risico op manipulatie, kwetsbaarheden en ontoereikende beveiliging bij de ontwikkeling worden verminderd en tegelijkertijd de naleving van de industrienormen wordt gewaarborgd.

Om attestatie en herkomst effectief te implementeren, moet bewijsmateriaal uit bronnen zoals broncodebeheerders, CI-tools, buildservers, enz. worden verzameld en cryptografisch ondertekend. Bewijsmateriaal omvat de identiteit van de ontwikkelaar, bewijs van codebeoordeling, hashes van bestanden/artefacten en de beveiligingshouding van tools. Beleid ten aanzien van attesten zorgt voor een veilige ontwikkeling en bouw, knoeien met validatie en naleving van standaarden als SSDF en SLSA.

Bestaande API's en observatieoplossingen kunnen geen bewijsmateriaal verzamelen, attesten ondertekenen en herkomstsporen creëren. Er moeten nieuwe agenten worden ontwikkeld om gegevens die tijdens SDLC zijn gegenereerd te traceren en bewijsmateriaal voor integriteit en authenticiteit te ondertekenen.

Om hetzelfde doel te bereiken, buiten de SDLC, moeten zowel softwareproducenten als consumenten middelen zoeken om het volgende te bereiken:

- Voortdurende naleving – Doorlopende verificatie helpt de naleving te handhaven en te beschermen tegen kwetsbaarheden, zelfs na de implementatie. Dit omvat het voortdurend monitoren en verifiëren van de veiligheid van softwarecomponenten gedurende het gehele softwareontwikkelings- en implementatieproces. Een SBOM is een belangrijk hulpmiddel voor continue verificatie waarin softwarecomponenten en hun versies worden vermeld die in een project worden gebruikt. SBOM's vergemakkelijken kwetsbaarheidsscans, helpen organisaties potentiële veiligheidsbedreigingen voor te blijven en zorgen voor naleving van regelgeving en standaarden zoals SSDF.

- Deel SBOM’s en attesten en monitor risico’s continu – Het hebben van SBOM’s en het voortdurend monitoren van potentiële risico’s is van cruciaal belang voor het handhaven van softwarebeveiliging en compliance. SBOM's bieden consumenten een manier om risico's te beheersen, kwetsbaarheden op te sporen, componenten met een lage reputatie af te wijzen en de veiligheid van de toeleveringsketen te garanderen door middel van attesten.

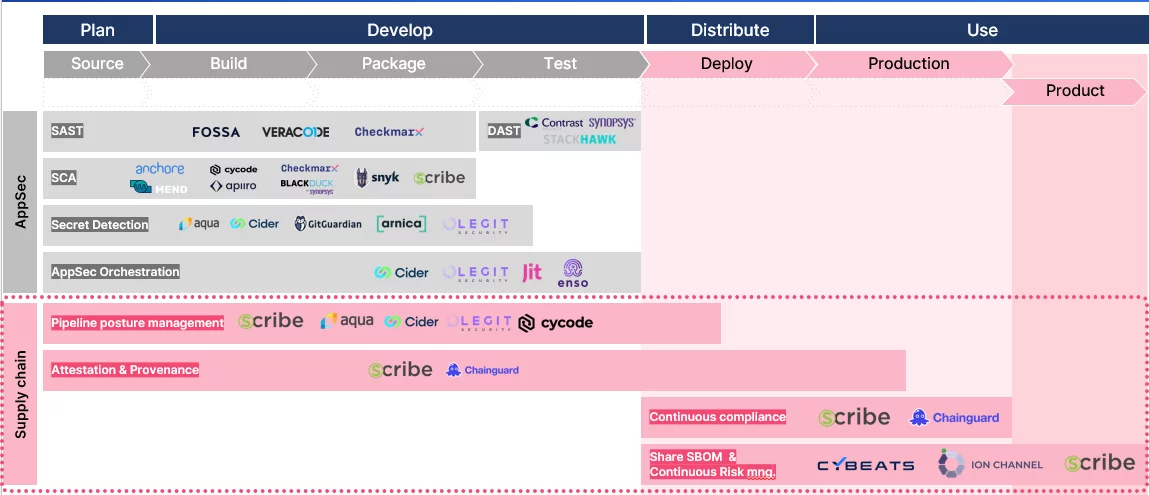

Bovenstaande vier punten zijn de vier hoekstenen van Software Supply Chain Security en de criteria voor het kiezen van een oplossing op dit gebied.

Software Supply Chain Security-marktlandschap over AppSec

Conclusie

Naarmate de softwareontwikkeling en het gebruik van componenten van derden blijven toenemen, is de behoefte aan een alomvattende en geïntegreerde benadering van de beveiliging van de softwaretoeleveringsketen steeds belangrijker geworden. Traditionele AppSec-maatregelen zijn nog steeds belangrijk, maar niet langer voldoende om volledig te beschermen tegen het evoluerende dreigingslandschap. Organisaties moeten een meer holistische aanpak hanteren om de veiligheid van hun softwaretoeleveringsketen te garanderen.

Om de zich ontwikkelende beveiligingsuitdagingen te overwinnen, zijn we momenteel getuige van de evolutie van applicatiebeveiliging naar beveiliging van de softwaretoeleveringsketen. Het omvat een nieuwe generatie technologieën en nieuwe hulpmiddelen die deze uitdagingen proberen aan te pakken. Softwareproducenten moeten nieuwe beveiligingstechnologieën integreren die profiteren van moderne raamwerken en tools, en ze moeten dit doen in alle stadia van de SDLC en geautomatiseerde tools gebruiken, zoals CI/CD-houdingsbeheer, attestatie- en herkomsttechnologie, continue codeondertekening, voortdurende compliance en governance, en nauwkeurige, hoogwaardige SBOM's. Softwareconsumenten zouden SBOM's en verdere, op bewijzen gebaseerde attesten nodig moeten hebben voor alle beveiligingsaspecten van de software die zij voortdurend gebruiken, voor en na de software-implementatie naar productie gedurende de gehele levenscyclus ervan.

Geautomatiseerde tools en oplossingen zoals Schriftgeleerde help organisaties een nieuw beveiligingsniveau te bereiken door een op bewijs gebaseerd platform voor continue codebeveiliging te bieden dat kan getuigen van de betrouwbaarheid van de softwareontwikkelingslevenscyclus en softwarecomponenten.

Voor het volledige Witboek klik hier >>>

Deze inhoud wordt u aangeboden door Scribe Security, een toonaangevende aanbieder van end-to-end software supply chain-beveiligingsoplossingen die state-of-the-art beveiliging levert voor codeartefacten en codeontwikkelings- en leveringsprocessen in de software supply chain. Meer informatie.