SCRIBE vs. ASPM: een uniforme aanpak voor applicatie- en supply chain-beveiliging

Is ASPM voldoende om softwareontwikkeling te beschermen?

Application Security Posture Management (ASPM)-tools zijn primair ontworpen om de beveiliging van applicatielagen te consolideren en beheren door outputs van tools zoals SCA, SAST en DAST te aggregeren. Hoewel ASPM-tools functies kunnen bevatten voor het beveiligen van aspecten van de SDLC, blijft hun focus vaak beperkt tot applicatiezichtbaarheid en statische beleidshandhaving. ASPM-oplossingen breiden hun mogelijkheden zelden uit om de bredere software-toeleveringsketen, inclusief pijplijnen, bouwsystemen en implementatieprocessen, uitgebreid te beschermen.

De uitgebreide aanpak van Scribe Security voor ASPM en beveiliging van de toeleveringsketen

Een end-to-end contextuele en op bewijs gebaseerde aanpak

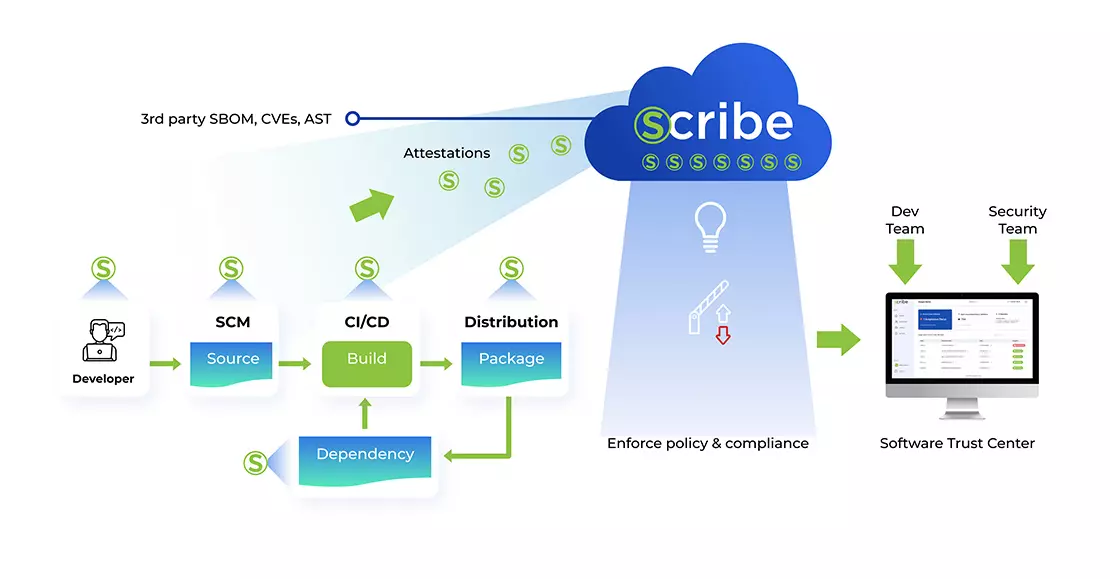

Scribe gebruikt een flexibele reeks sensoren om gedetailleerd beveiligingsbewijs te verzamelen in de SDLC, wat een uitgebreid en contextueel overzicht biedt van productreleases en -implementaties. Elke productrelease en bijbehorende artefacten worden vergezeld door een gedetailleerd dossier met bewijs zoals de productboom, SBOM's van broncoderepositories en containerimages, beveiligingsconfiguraties van ontwikkeltools, resultaten van kwetsbaarheidsscans, bestandshashes en verificaties van code- of artefacthandtekeningen. Organisaties kunnen hun opstelling aanpassen door te kiezen voor lichtgewicht API-gebaseerde sensoren voor inzichten op hoog niveau of diepgaande agents voor meer gedetailleerde analyses, afgestemd op hun volwassenheidsniveau en behoeften.

Beleidsgestuurde SDLC-beveiligingsmaatregelen

Scribe stelt organisaties in staat om aangepaste beveiligingsbeleidsregels te maken en af te dwingen die aansluiten op hun unieke vereisten. Deze beleidsregels kunnen flexibel worden toegepast in verschillende SDLC-fasen, waaronder ontwikkeling, build en implementatie, en functioneren als realtime-poorten om risico's te bewaken en te beperken op basis van cumulatief bewijs. Door GitOps te benutten voor versiebeheer en naadloze integratie, zorgt Scribe voor flexibele, aanpasbare beleidshandhaving die voldoet aan de eisen van complexe, real-world omgevingen.

Naleving als code

Scribe integreert compliance-workflows rechtstreeks in de SDLC als code, waardoor organisaties zich kunnen houden aan frameworks zoals SLSA, SSDF en EO 14028. Deze guardrails zijn ingebed in de SDLC en worden ondersteund door continue attestatie, waardoor teams de voortgang kunnen meten, beleid kunnen aannemen en compliance-initiatieven flexibel kunnen ontwikkelen. Deze iteratieve aanpak zorgt voor een langetermijnafstemming op wettelijke en organisatorische vereisten.

Uitgebreide asset discovery en monitoring

Scribe biedt uitgebreide asset discovery door alle development assets, pipelines, dependencies en hun relaties in de SDLC in kaart te brengen. Deze zichtbaarheid stelt security teams in staat om proactief risico's te beheren, configuraties te volgen, code lineage te monitoren en de integriteit van artefacten te waarborgen van ontwikkeling tot productie. Scribe verbetert situationeel bewustzijn en faciliteert geïnformeerde besluitvorming door een compleet beeld van de software factory te leveren.

Geavanceerd SBOM-beheer en transparantie

De analytics engine van Scribe levert diepgaande, aanpasbare inzichten in softwarerisico's en volgt tegelijkertijd de belangrijkste prestatie-indicatoren (KPI's) voor DevSecOps. Door trends te benadrukken en hiaten in de beveiligingshouding te identificeren, ondersteunen deze analytics continue verbeteringsinspanningen en helpen ze organisaties hun voortgang in de SDLC te benchmarken.

Geavanceerde analyses en prestatie-KPI's

De analytics engine van Scribe houdt DevSecOps-prestaties bij en biedt bruikbare inzichten in beveiligings-KPI's in de SDLC. Deze mogelijkheid helpt organisaties om hun beveiligingshouding continu te verbeteren en tegelijkertijd verbeterpunten te identificeren.

Kwetsbaarheids- en risicomanagement met VEX Advisory Management

Het VEX (Vulnerability Exploitability eXchange) adviesbeheer van Scribe verbetert post-release risicomanagement door contextbewuste adviezen te genereren op basis van SBOM-inventarissen. Het volgt nieuwe kwetsbaarheden en waarschuwt belanghebbenden, waardoor tijdige updates voor risicobeperking worden gegarandeerd. Deze proactieve aanpak overbrugt de kloof tussen softwareproducenten en -consumenten, wat bijdraagt aan transparante communicatie en effectieve afhandeling van kwetsbaarheden.

Anti-manipulatiecontroles en continue codeondertekening

Scribe integreert anti-tampering bescherming, geautomatiseerde code ondertekening en continue attestatie om software-integriteit te beschermen van ontwikkeling tot implementatie. Deze mogelijkheden zorgen ervoor dat elk artefact fraudebestendig en verifieerbaar blijft, wat de betrouwbaarheid van de gehele softwarelevenscyclus vergroot en bescherming biedt tegen kwaadaardige wijzigingen.

Verbeterde ASPM-mogelijkheden van Scribe vergeleken met typische ASPM-tools

| Kenmerk | Scribe Beveiliging | Typische ASPM | Voordeel |

| Een end-to-end contextuele en op bewijs gebaseerde benadering | Verzamelt beveiligingsbewijs in de SDLC met flexibele sensoren, waardoor een contextuele weergave van productreleases ontstaat. Bevat gedetailleerde dossiers met SBOM's, beveiligingsconfiguraties, kwetsbaarheidsscans en artefactverificatie. | Richt zich voornamelijk op het samenvoegen van de uitkomsten van beveiligingstools, zonder een uitgebreide, bewijsrijke context voor releases te creëren. | Biedt organisaties bruikbare, op bewijs gebaseerde inzichten voor beter risicomanagement in de toeleveringsketen en beoordelingen van de productveiligheid. |

| Beleidsgestuurde SDLC-beveiligingsmaatregelen | Maakt aangepaste beveiligingsbeleidsregels mogelijk in alle SDLC-fasen, en fungeert als realtime-gates op basis van cumulatief bewijs. Integreert met GitOps voor naadloos en adaptief beleidsbeheer. | Beperkt tot statische beleidscontroles gericht op kwetsbaarheden op applicatielaag. | Biedt flexibele, realtime beleidshandhaving die kan worden aangepast aan veranderende organisatorische behoeften en complexe omgevingen. |

| Naleving als code | Integreert compliance-workflows als code binnen de SDLC, met ondersteuning voor frameworks zoals SLSA, SSDF en EO 14028. Bevat attestatie voor voortgangsbewaking en iteratieve verbetering. | is gebaseerd op statische nalevingsrapportage zonder iteratieve of flexibele adoptieworkflows. | Ondersteunt de naleving van wet- en regelgeving in de praktijk en de voortdurende ontwikkeling van nalevingsinitiatieven, zodat organisaties effectief aan de wettelijke vereisten voldoen. |

| Uitgebreide asset discovery en monitoring | Brengt alle ontwikkelingsmiddelen, pijplijnen, afhankelijkheden en relaties in kaart en biedt zo een compleet overzicht van de softwarefabriek. | Gericht op zichtbaarheid op applicatielaag met minimale toewijzing van activa in de toeleveringsketen. | Verbetert het situationele bewustzijn, proactief risicomanagement en geïnformeerde besluitvorming door een holistisch beeld van de SDLC te bieden. |

| Geavanceerd SBOM-beheer en transparantie | Genereert, ondertekent en actualiseert SBOM's in elke SDLC-fase, waardoor productbewuste inventarissen worden gecreëerd. Maakt het mogelijk om verifieerbare transparantiegegevens met consumenten te delen. | Biedt statische SBOM-snapshots zonder continue tracking of transparantiemechanismen. | Zorgt voor realtime SBOM-updates en bevordert vertrouwen door naleving en duidelijke communicatie met softwaregebruikers mogelijk te maken. |

| Geavanceerde analyses en prestatie-KPI's | Houdt beveiligings-KPI's en DevSecOps-prestaties bij in de SDLC met bruikbare inzichten voor continue verbetering. | Biedt basisrapporten over kwetsbaarheden zonder uitgebreidere KPI-tracking. | Identificeert trends en hiaten in de beveiliging, zodat organisaties hun DevSecOps-prestaties kunnen benchmarken en verbeteren. |

| Kwetsbaarheids- en risicomanagement met VEX Advisory Management | Genereert contextbewuste VEX-adviezen voor risicobeheer na de release en houdt nieuwe kwetsbaarheden bij aan de hand van SBOM-inventarissen. | Ontbreekt aan mogelijkheden voor risicomanagement en advies na vrijgave. | Beheert en communiceert proactief risico's met belanghebbenden en overbrugt de kloof tussen softwareproducenten en -consumenten. |

| Anti-manipulatiecontroles en codeondertekening | Omvat bescherming tegen manipulatie, geautomatiseerde codeondertekening en continue attestatie om artefacten te beveiligen. | Gericht op het detecteren van kwetsbaarheden zonder manipulatiebeveiliging of functies voor artefactintegriteit. | Zorgt voor de integriteit en herkomst van software in de gehele SDLC, biedt bescherming tegen kwaadaardige wijzigingen en verbetert de betrouwbaarheid. |

ASPM-tools richten zich op beveiliging op applicatielaag en verzamelen de uitvoer van tools zoals SCA en SAST. Vaak ontbreekt echter uitgebreide beveiliging van de toeleveringsketen, inclusief pijplijnen en bouwsystemen.

Scribe Security gaat verder dan applicatiebeveiliging door risico's in de gehele SDLC aan te pakken. Het gebruikt aanpasbare sensoren om contextueel bewijs te verzamelen, zoals SBOM's, scanresultaten en artefacthandtekeningen, en creëert gedetailleerde beveiligingsdossiers voor productreleases.

Scribe ondersteunt beleidsgestuurde SDLC-governance met realtime beveiligingspoorten die zich aanpassen aan organisatorische behoeften met behulp van GitOps. Compliance-workflows zijn geïntegreerd als code, met ondersteuning voor frameworks zoals SLSA en EO 14028, met continue attestatie voor voortgangsbewaking.

De mogelijkheden omvatten asset discovery in de software factory, geavanceerd SBOM-beheer voor transparantie in de levenscyclus, analyses om DevSecOps-prestaties te volgen en VEX-adviesbeheer voor risicocommunicatie na release. Anti-tampering controls, code signing en attestation zorgen voor artefactintegriteit in de SDLC.

Scribe pakt de beperkingen van ASPM aan door de beveiliging van applicaties en toeleveringsketens te verenigen met flexibele, op naleving gerichte workflows.