Mede geschreven met Viktor Kartasjov.

De NIST SP 800-190-standaard biedt gestructureerde richtlijnen voor het beveiligen van containerapplicaties, van image-herkomst tot runtime-controls. Naarmate het gebruik van containers in snel veranderende DevOps-omgevingen toeneemt, wordt het essentieel en uitdagend om aan deze vereisten te voldoen.

Maar SP 800-190 is hier slechts een use case. Het grotere idee is om continue, ondertekende, beleid-als-code validatie in uw CI/CD-pipelines, ongeacht het beveiligingsframework.

De meeste teams behandelen compliance nog steeds als een activiteit in de laatste fase – vertraagd, kwetsbaar en los van de ontwikkeling. Maar wat als elke afbeelding, elke PR, elke tag continu werd gevalideerd aan de hand van het beveiligingsbeleid?

De uitdaging: consistente naleving in een snelle SDLC

De uitdaging is dat terwijl SP 800–190 vertelt je wat je moet beveiligen — het biedt duidelijke richtlijnen en categorieën zoals Beeldtegenmaatregelen, de echte hindernis is hoe deze richtlijnen op hoog niveau kunnen worden vertaald in concrete, uitvoerbare controleshoe deze consequent kunnen worden gehandhaafd, en hoe je kunt bewijzen dat je het wel hebt gedaan. Dit is precies waar onze continue SDLC governance- en compliancetools komt in beeld en transformeert compliance van een handmatige last in een geautomatiseerd, verifieerbaar proces.

In plaats van te vertrouwen op fragiele, eenmalige scripts of scans in de laatste fase na de implementatie, De aanpak van Scribe brengt gestructureerde, afdwingbare beveiligingsmaatregelen rechtstreeks in het hart van uw Software Development Lifecycle (SDLC). We doen dit naadloos met behulp van GitHub Actions, Valint en Sigstore, waardoor u:

- Definieer uw beveiligingsbeleid als code, ze beheersbaar te maken.

- Automatische controles rechtstreeks in uw ontwikkelingsworkflows.

- Onderteken alle beveiligingsbewijzen cryptografisch en sla ze veilig op.

- Bereik volledige traceerbaarheid en controleerbaarheid voor elk artefact, van Pull Request tot productie.

De kern van onze oplossing: beleid als code met Valint

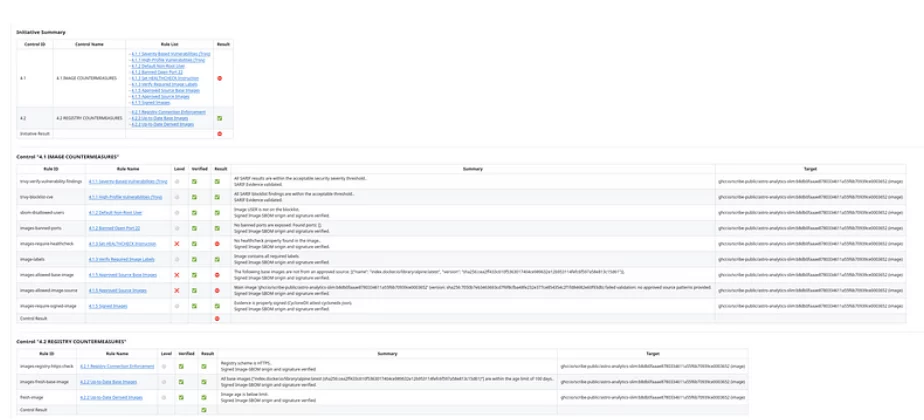

In de kern van De krachtige oplossing van Scribe ligt een declaratief initiatiefbestand. Dit brengt abstracte SP 800-190-richtlijnen en -controles (zoals die in "Image Countermeasures") op een prachtige manier in kaart in concrete, uitvoerbare regels. Dit is waar uw beveiligingsbeleid daadwerkelijk code wordt, afgedwongen door ValintVoor een diepere duik in hoe beleidsengines zoals Valint orde scheppen in uw compliance-inspanningen, raden we u aan onze vorige blog te lezen, Van chaos naar duidelijkheid: navigeren door de beleidsengine voor naleving.

Voorbeeld: Specifieke beeldtegenmaatregelen worden binnen uw Valint-initiatief als volgt gedefinieerd:

controles:

– naam: “4.1 BEELDTEGENMAATREGELEN”

reglement:

– gebruik: sarif/trivy/blocklist-cve@v2/regels

naam: “4.1.1 Hoogprofielkwetsbaarheden”

– gebruik: images/verify-labels@v2/rules

naam: “4.1.3 Vereiste afbeeldinglabels”

– gebruik: images/allowed-base-image@v2/rules

naam: “4.1.5 Goedgekeurde basisafbeeldingen”

De flexibiliteit hier is enorm: terwijl onze demo gebruik maakt van sp-800-190.yaml, Met Valint kunt u het eenvoudig vervangen, aanpassen of uw eigen initiatieven toevoegen, of het nu gebaseerd is op CIS-benchmarks, interne organisatierichtlijnen of volledig op maat gemaakte beleidslijnen.

Voor meer gedetailleerde informatie over het definiëren en gebruiken van specifieke initiatieven, raadpleeg alstublieft onze documentatie. U kunt ook onze gids op hoog niveau voor de handhaving van SDLC-initiatieven hier.

Het verhaal van een ontwikkelaar: realtime naleving van pull-requests

Dus, hoe ziet dit eruit voor ontwikkelaars? Op het moment dat een Pull Request is geopend, komt de CI-pijplijn automatisch in actie en voert een reeks essentiële beveiligingscontroles uit.

Ten eerste, de Bouwfase begint, waar de afbeelding wordt opgebouwd en cruciale metadata rechtstreeks uit de Dockerfile wordt verzameld. Hierna volgt een SBOM-generatie stap creëert een gedetailleerde CycloneDX SBOM, waarbij pakketten en basisafbeeldingslagen nauwkeurig worden getraceerd voor volledige transparantie. Vervolgens een Kwetsbaarheidsscan wordt uitgevoerd om een uitgebreid SARIF-geformatteerd rapport te produceren. Ten slotte, Beleidsevaluatie staat centraal als Valint controleert nauwgezet alle verzamelde bewijzen aan de hand van uw vooraf gedefinieerde SP 800–190-initiatief.

Als er overtredingen worden ontdekt – bijvoorbeeld een CVE met een ernstgraad hoger dan 8.5 – is je pipeline geconfigureerd om de PR direct te blokkeren of een duidelijke waarschuwing te geven. Het beste nieuws? Een beknopte samenvatting van de bevindingen is direct bijgevoegd in de GitHub PR-weergave. ontwikkelaars voorzien van onmiddellijke, bruikbare feedbackHierdoor kunnen ze proactief beveiligingsproblemen aanpakken, waar ze ook werken.

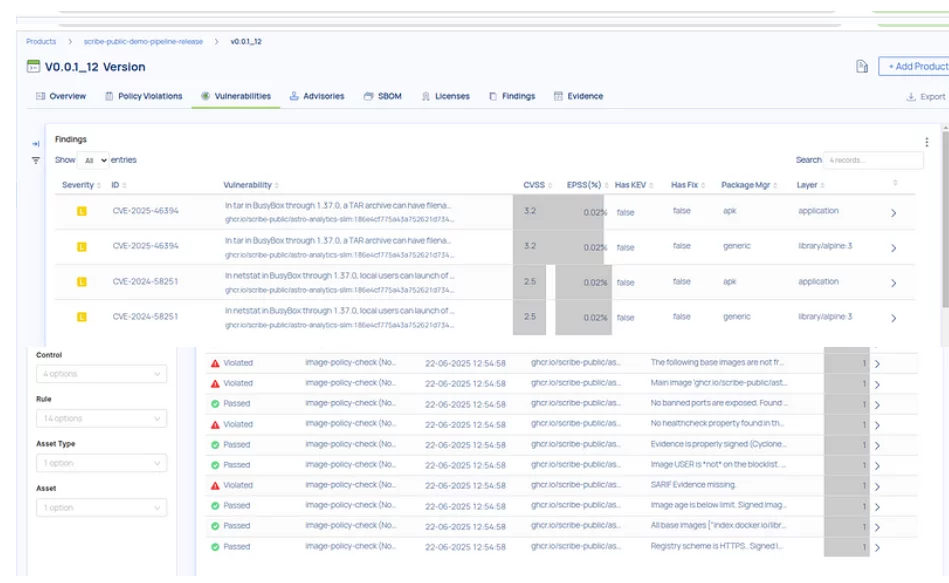

Scribe UI: weergave Beleidsovertredingen wissen

Voorbeeld: Samenvatting van de GitHub PR-controle: directe feedback van ontwikkelaars

– naam: Verzamel bewijsmateriaal en evalueer beleid

gebruik: scribe-security/action-verify@master

met:

doel: mijn_bedrijf/mijn-afbeelding:v1.0.0

bom: true # Genereer SBOM voor doel

input: trivy:trivy-report.json # Genereer bewijs voor trivy-rapport

base-image: Dockerfile # Genereer bewijs van basisafbeelding

initiatief: sp-800-190@v2 # Initiatief evalueren

invoerformaat: attest

formaat: attest

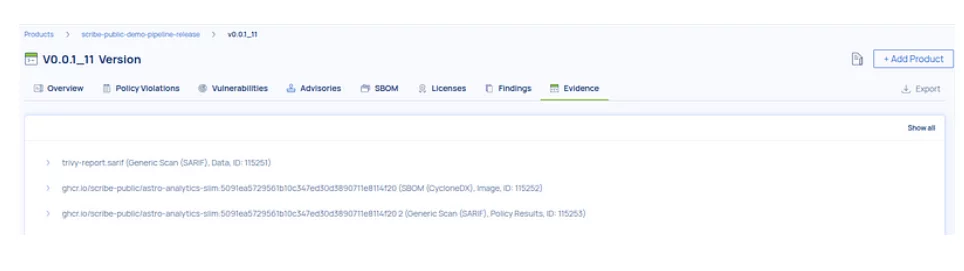

Artefacten zoals SBOM's, scanresultaten en de beleidsuitvoer kunnen uiteraard optioneel worden bewaard als pijplijnartefacten voor een nog grondigere inspectie of nalevingsarchivering.

De Release Gate: Verifieerbare naleving door middel van ondertekend bewijs

Nadat een Pull Request succesvol is samengevoegd, gaat de reis verder naar de releasepijplijn, waar de afbeelding een laatste, kritische validatie ondergaat aan de hand van dezelfde SP 800-190-regels. Dit is niet zomaar een herhaling; het is de poort voor implementatie. In deze cruciale fase, ScribeHub-platform richt zich op creëren verifieerbaar bewijs van naleving, waardoor wordt gewaarborgd dat elke vrijgave niet alleen veilig is, maar ook aantoonbaar betrouwbaar is middels uitgebreid, ondertekend bewijs.

Of het nu een voldoende of een mislukking is, ScribeHub garandeert volledige transparantie en traceerbaarheid. Cruciaal, Alle bewijsstukken, inclusief het gedetailleerde beleidsresultaat, worden geüpload naar een beveiligde opslag en cryptografisch ondertekend (bijvoorbeeld via Sigstore, x.509 of KMS). Hiermee wordt gegarandeerd dat elke uitkomst onveranderlijk en verifieerbaar is, wat een volledig verslag oplevert voor controle en vertrouwen, ongeacht de uitkomsten van de evaluatie.

Deze ondertekende SARIF-beleidsresultaten, SBOM's en scanresultaten worden onschatbare activa voor:

- Robuuste audit trails: Het leveren van onweerlegbaar bewijs van naleving.

- Betrouwbare vrijgaveverklaring: Bevestigen van de beveiligingsstatus van uw geïmplementeerde artefacten.

- Naadloze integraties met Kubernetes Admission Control: Automatische poorten inschakelen voordat afbeeldingen in uw clusters worden uitgevoerd.

In de gebruikersinterface van ScribeHub worden overtredingen duidelijk gemarkeerd en is elk ondertekend bewijsstuk nauwkeurig traceerbaar en direct gekoppeld aan het initiatiefresultaat dat het heeft opgeleverd. Dit biedt ongeëvenaarde duidelijkheid en vertrouwen in de beveiliging van uw toeleveringsketen.

Geaggregeerde kwetsbaarheden van SBOM en scan

Scribe UI: traceerbaar en ondertekend bewijs

Bekijk onze oplossing in actie: de demo-pijplijn

Je hebt gelezen hoe onze continue compliance-tooling brengt SP 800–190 tot leven. Bekijk het nu zelf! We hebben een praktische handleiding gemaakt demo-opslagplaats dat precies laat zien hoe Valint en Sigstore samenwerken in zowel PR- als releaseworkflows.

Bekijk hier de democode: scribe-public/demo-pipeline

Deze repository bevat twee essentiële GitHub Actions-workflows, sp800-190-policy-pr.yml en sp800-190-policy-release.yml, die visueel de directe feedback voor ontwikkelaars en het cryptografisch ondertekende bewijs voor release demonstreren, zoals beschreven in dit bericht.

Deze inhoud wordt u aangeboden door Scribe Security, een toonaangevende aanbieder van end-to-end software supply chain-beveiligingsoplossingen die state-of-the-art beveiliging levert voor codeartefacten en codeontwikkelings- en leveringsprocessen in de software supply chain. Meer informatie.