Cyberrisico

Mede geschreven door Viktor Kartashov. De NIST SP 800-190-standaard biedt gestructureerde richtlijnen voor het beveiligen van containerapplicaties, van image-herkomst tot runtime-controls. Naarmate het gebruik van containers in snelle DevOps-omgevingen toeneemt, wordt het afstemmen op deze vereisten zowel essentieel als uitdagend. Maar SP 800-190 is hier slechts een use case. Het grotere idee is om […]

Lees meer

Wat is in-toto en hoe beschermt het de softwaretoeleveringsketen? Aanvallen op de softwaretoeleveringsketen, zoals die de afgelopen jaren zijn gezien – 3CX, Codecov en Solarwinds – hebben de kwetsbaarheid van traditionele ontwikkelpijplijnen blootgelegd. Als reactie hierop heeft de open-sourcecommunity in-toto ontwikkeld, een framework om integriteit bij elke stap van de softwarelevering te waarborgen. In-toto […]

Lees meer

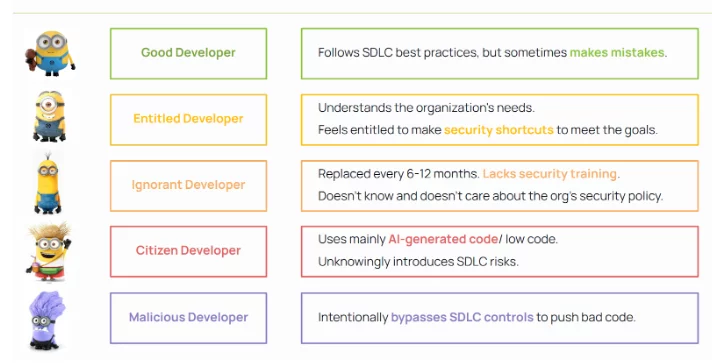

In het huidige softwareontwikkelingslandschap is de diversiteit aan ontwikkelaarsprofielen zowel een kracht als een kwetsbaarheid. De bijgevoegde taxonomie, variërend van goedbedoelende maar imperfecte "Good Developers" tot "Citizen Developers" die AI-gegenereerde code gebruiken, en zelfs "Malicious Developers", benadrukt hoe verschillende niveaus van ervaring, intentie en gedrag aanzienlijke risico's voor de softwareontwikkelingslevenscyclus (SDLC) kunnen vormen. Scribe Security richt zich op […]

Lees meer

De meeste softwareorganisaties gebruiken meerdere platformen voor codebeheer, build, registratie, levering en implementatie. Het beheren van de beveiliging van de SDLC en software-toeleveringsketen vereist een uniform platform dat verder gaat dan de native mogelijkheden van GitHub. Effectief risicobeheer vereist duidelijke traceerbaarheid en governance van code tot cloud, waarbij wordt gewaarborgd dat elke containerimage en vrijgegeven artefact is gekoppeld aan […]

Lees meer

Het landschap van federale softwarebeveiliging ondergaat een significante transformatie. In januari 2025 heeft het Witte Huis een nieuw uitvoerend bevel uitgevaardigd dat zich richt op het versterken van de beveiliging en transparantie van softwareleveringsketens van derden die door federale agentschappen worden gebruikt. Dit mandaat introduceert cruciale veranderingen die softwareleveranciers moeten begrijpen en waar ze zich op moeten voorbereiden, vooral gezien de […]

Lees meer

In het snel veranderende softwareontwikkelingslandschap van vandaag de dag zijn beveiliging en naleving van het grootste belang geworden. Omdat organisaties steeds meer vertrouwen op componenten van derden en open-source software, is het begrijpen van wat er in uw software zit nog nooit zo belangrijk geweest. Maak kennis met de Software Bill of Materials (SBOM): een gedetailleerde lijst van alle componenten, bibliotheken en afhankelijkheden waaruit uw software bestaat. Integratie van SBOM's […]

Lees meer

Het beveiligen van uw software-toeleveringsketen begint met de ontdekking en het beheer van uw 'softwarefabriek' In de huidige softwareontwikkelingsomgeving hanteren teams gedecentraliseerde activa zoals coderepositories, build-pipelines en containerimages. Hoewel dit gedistribueerde model flexibiliteit biedt en de productie versnelt, fragmenteert het ook activa en compliceert het het beheer en het toezicht op de beveiliging, vooral omdat […]

Lees meer

Met de toegenomen complexiteit van software supply chains is het beheren en beveiligen van softwarecomponenten een grotere uitdaging geworden. Om dit aan te pakken, is een Software Bill of Materials (SBOM) een cruciaal hulpmiddel geworden om beveiliging, transparantie en naleving in de softwareontwikkelingscyclus te garanderen. Een SBOM is een uitgebreid overzicht van alle componenten die worden gebruikt bij het maken van […]

Lees meer

Op 20 juni 2024 publiceerde Gartner zijn invloedrijke Leader's Guide to Software Supply Chain Security, waarin de groeiende behoefte aan verdediging tegen software supply chain-aanvallen werd benadrukt. Met de toenemende frequentie en verfijning van deze aanvallen worden organisaties geconfronteerd met aanzienlijke risico's die ze effectief moeten beheren. Dit bericht interpreteert de kritische bevindingen uit het rapport van Gartner. Het legt uit hoe Scribe […]

Lees meer

In een tijdperk waarin cyberdreigingen toenemen in zowel verfijning als omvang, vertrouwen organisaties steeds meer op kunstmatige intelligentie (AI) om hun beveiligingskaders te versterken. Deze trend is met name significant in de beveiliging van de softwaretoeleveringsketen, waar AI een cruciaal hulpmiddel wordt bij het identificeren van kwetsbaarheden, het voorspellen van opkomende bedreigingen en het stroomlijnen van de ontwikkeling en implementatie […]

Lees meer