Wat is de XZ Utils (CVE-2024-3094) achterdeur?

CVE-2024-3094, gepubliceerd begin april 2024, is een achterdeur die kwaadwillig in een Linux-hulpprogramma is ingevoegd. Het werd ontdekt door Andres Freund, een nieuwsgierige en veiligheidsbewuste Microsoft-software-ingenieur, die op het punt stond geïntegreerd te worden in de belangrijkste Linux-distributies. Als dit zou lukken, zou een onvoorstelbaar aantal servers onder volledige controle van kwaadwillende actoren kunnen staan.

Details over deze achterdeur zijn gemakkelijk te vinden; A rapport op nieuwsniveau door de Guardian, en technische analyse van Akamai, naast het origineel alert-mail van Andres Freund zijn enkele voorbeelden.

Reageren op CVE-2024-3094 met behulp van SBOM's en ScribeHub

Organisaties die hun SBOM’s beheren met SBOM-beheertools kunnen snel reageren op deze en soortgelijke achterdeurtjes en kwetsbaarheden; Ik zal dieper ingaan op de antwoorden met behulp van ScribeHub, het softwarerisicobeheerplatform van Scribe dat geavanceerde SBOM-beheermogelijkheden omvat, door een paar vragen te beantwoorden die u of uw manager zich waarschijnlijk stelt.

Stap 1: Welke van mijn systemen zijn kwetsbaar?

- Schrijfwaarschuwingen over nieuwe kritieke en hoge kwetsbaarheden. Als de SBOM's van uw systemen zouden worden gegenereerd en geüpload naar ScribeHub, ontvangt u een pushmelding in uw mailbox over de producten die vatbaar zijn voor de nieuwe kwetsbaarheid.

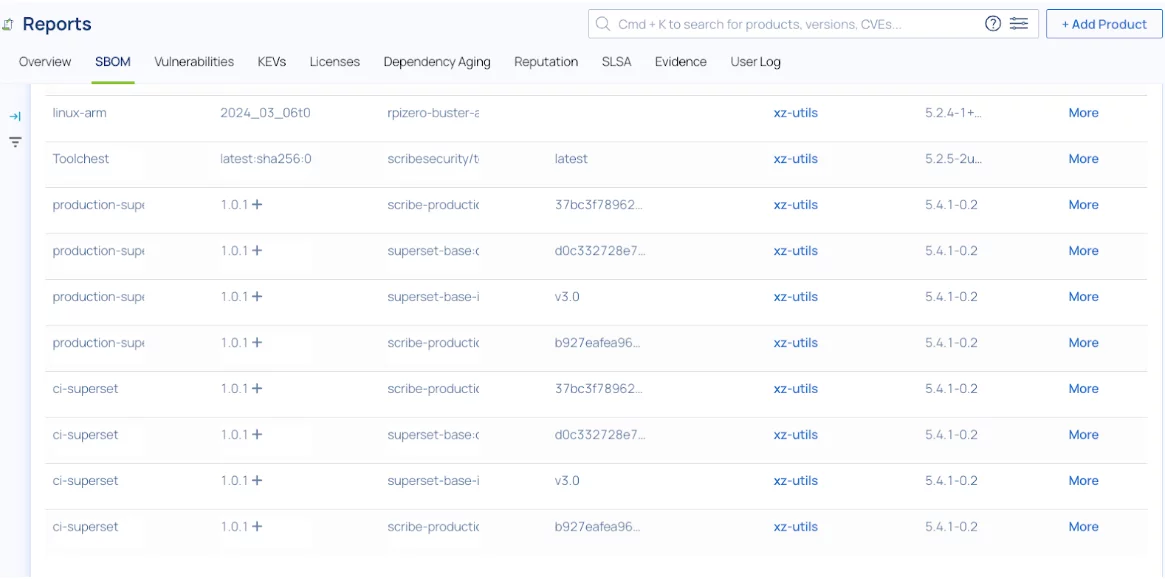

- Met Scribe kunt u zoeken naar specifieke pakketten in uw productportfolio. Met ScribeHub kunt u direct naar dit pakket zoeken. Hier is een momentopname van hoe het eruit zou zien op het ScribeHub Dashboard:

- Met dit overzicht krijgt u direct inzicht in welke producten kwetsbaar zijn. U kunt deze informatie gebruiken om acties te prioriteren (bijvoorbeeld een hoge prioriteit toekennen aan de toepassing Betalingen en een lage prioriteit aan de toepassing Interne lunchbestellingen).

Stap 2: Hoe zorg ik ervoor dat een kwetsbare container niet in mijn productiesystemen terechtkomt?

Het is moeilijk om SBOM-generatie in te zetten in een grote softwareontwikkelingsorganisatie; er zijn veel projecten, veel dringende taken en dringende behoeften om containers van derden te integreren.

De Kubernetes-toegangscontroller van Scribe fungeert als poortwachter van de operationele clusters. Met de Scribe-beleidsengine kunt u beleid implementeren met drie eenvoudige regels:

- Waarschuw of blokkeer de inzet van afbeeldingen zonder SBOM. Deze regel zorgt ervoor dat u voortaan op dergelijke gebeurtenissen kunt reageren.

- Blokkeer de implementatie van images met xz-utils versie 5.6.0 of 5.6.1. Deze regel zorgt ervoor dat er geen kwetsbare containers in uw cluster worden aangemaakt.

- Blokkeer de implementatie van afbeeldingen met kwetsbaarheden met CWE-506 (de zwaktetag van een achterdeur). Deze regel gaat over “je les leren” – blokkeer elke afbeelding die een kwetsbaarheid bevat die NVD heeft gemarkeerd als kwaadaardige code.

Stap 3: Hoe zorg ik ervoor dat er geen afbeeldingen met dit beveiligingslek zich op mijn systemen verbergen?

Afbeeldingen zijn mogelijk al geïmplementeerd of gepusht naar afbeeldingsregisters. Met Scribe Scanner krijgt u inzicht in al uw afbeeldingen. Stel een scantaak in en krijg direct inzicht in alle images in uw imageregister en uw Kubernetes-clusters. Na het scannen wordt de SBOM van al uw afbeeldingen opgeslagen op ScribeHub; u krijgt een waarschuwing over een kritieke kwetsbaarheid en krijgt de mogelijkheid om deze SBOM's te doorzoeken. Bovendien kunt u een beleidsevaluatie uitvoeren op al uw afbeeldingen.

Stap 4: Hoe verklein ik het risico op het volgende XZ-geval?

Eén manier om een dergelijk risico te verkleinen is door te besluiten geen eerste gebruiker te zijn van nieuwe versies van softwarepakketten, vooral als de oude versies niet kwetsbaar zijn. Met Scribe kunt u dit op twee manieren bereiken:

- Met behulp van ScribeHub BI-mogelijkheden kunt u een rapport krijgen van pakketten die tussen productversies zijn geüpgraded.

- Met ScribeHub kunt u een beleid instellen om het gebruik van dergelijke softwareversies te blokkeren of ervoor te waarschuwen.

Wilt u meer weten over de geweldige mogelijkheden van ScribeHub? Contacteer ons

Deze inhoud wordt u aangeboden door Scribe Security, een toonaangevende aanbieder van end-to-end software supply chain-beveiligingsoplossingen die state-of-the-art beveiliging levert voor codeartefacten en codeontwikkelings- en leveringsprocessen in de software supply chain. Meer informatie.