Op 20 juni 2024 publiceerde Gartner zijn invloedrijke LLezersgids voor beveiliging van de softwaretoeleveringsketen, benadrukt de groeiende behoefte om zich te verdedigen tegen aanvallen op de software-aanvoerketen. Met de toenemende frequentie en verfijning van deze aanvallen, worden organisaties geconfronteerd met aanzienlijke risico's die ze effectief moeten beheren. Dit bericht interpreteert de kritische bevindingen uit het rapport van Gartner. Het legt uit hoe de oplossingen van Scribe Security aansluiten bij en deze aanbevelingen ondersteunen, waardoor organisaties beveiliging van de toeleveringsketen van software (SSCS) strategisch.

Belangrijkste bevindingen uit de Gartner-gids

De gids van Gartner biedt een strategische routekaart voor organisaties om hun SSCS te beveiligen. Het benadrukt de noodzaak van uniforme strategieën, effectieve informatie-uitwisseling en geïntegreerde beveiligingspraktijken in de gehele softwareontwikkelingscyclus in plaats van te focussen op specifieke bedreigingsvectoren. Het rapport suggereert een brede benadering van SSCS die de volgende gebieden omvat:

- Kwetsbare open-sourcecode: Veel organisaties vertrouwen op open-source software (OSS), die kwetsbaarheden kan introduceren als deze niet goed wordt beheerd en bewaakt.

- Wetboek van Koophandel: Naast de risico's van open source kan propriëtaire software kwetsbaarheden bevatten die aanvallers kunnen misbruiken.

- Ontwikkelingsinfrastructuur: Zwakke punten in de ontwikkelomgeving, zoals onveilige ontwikkelpijplijnen of onvoldoende toegangscontrole, kunnen leiden tot beveiligingsinbreuken.

- Kwaadaardige code in open-sourcepakketten: Aanvallers kunnen schadelijke code in populaire open-sourcepakketten plaatsen, die ontwikkelaars onbewust kunnen overnemen.

- Kwetsbaarheden in propriëtaire code: Zelfs op maat gemaakte software kan bugs en kwetsbaarheden bevatten die, als ze worden misbruikt, tot ernstige beveiligingsincidenten kunnen leiden.

Door dit brede aanvalsoppervlak te benadrukken, moedigt Gartner organisaties aan om een uitgebreide strategie te ontwikkelen die open-source- en bedrijfseigen risico's en kwetsbaarheden in de ontwikkelingsinfrastructuur aanpakt.

De stijgende kosten van aanvallen op de softwaretoeleveringsketen

Gartner beschrijft het snel toenemende aantal en de kosten van aanvallen op de software supply chain. Volgens een rapport van Cybersecurity Ventures/Snyk uit oktober 2023 zouden de wereldwijde kosten van deze aanvallen tegen 138 bijna $ 2031 miljard kunnen bedragen, vergeleken met bijna $ 46 miljard in 2023. Deze cijfers onderstrepen de aanzienlijke financiële impact van deze aanvallen op bedrijven wereldwijd en het belang van investeren in SSCS.

Lacunes in huidige implementatie-inspanningen

Hoewel de meeste organisaties het belang van beveiliging van de software-supply chain erkennen, geven de bevindingen van Gartner aan dat implementatie-inspanningen vaak gefragmenteerd en ongecoördineerd zijn, zoals bleek uit een Gartner-enquête uit 2023. In de enquête werkte tweederde van de organisaties aan SSCS-initiatieven, maar hun inspanningen waren meestal gebrekkig. Veelvoorkomende problemen zijn onder meer de focus op applicatiebeveiliging zonder de beveiliging van de ontwikkelomgeving aan te pakken, wat leidt tot hiaten die aanvallers kunnen misbruiken.

De toekomst van SSCS-adoptie

Gartner beveelt als planningsveronderstelling aan dat tegen 2027 80% van de organisaties gespecialiseerde processen en tools in de hele onderneming zal implementeren om SSCS-risico's te beperken, tegenover 50% in 2023. Deze toename weerspiegelt een groeiend bewustzijn van het cruciale belang van een SSCS-strategie en de behoefte aan oplossingen die beveiliging integreren in de gehele softwareontwikkelingscyclus.

Belang van coördinatie en automatisering

Om effectieve SSCS te creëren, bespreekt Gartner de noodzaak van organisatiebrede coördinatie en informatiedeling. Automatisering speelt een belangrijke rol in deze strategie, waardoor consistente handhaving van beveiligingsbeleid en tijdige beveiligingsbeoordelingen mogelijk zijn gedurende de hele softwareontwikkelingscyclus. Geautomatiseerde processen verminderen de afhankelijkheid van handmatige interventie, minimaliseren menselijke fouten en zorgen voor consistente toepassing van beveiligingsmaatregelen in alle fasen van de ontwikkeling, van codecreatie tot implementatie.

Het platform van Scribe Security sluit aan bij deze principes door geautomatiseerde processen te integreren die realtime bedreigingsdetectie, nalevingsbewaking en beleidshandhaving verbeteren. Het aanbieden van automatisering als onderdeel van de SSCS-oplossing zorgt voor proactief en efficiënt risicobeheer, waardoor organisaties opkomende bedreigingen kunnen vermijden.

Coördinatie van belanghebbenden

Effectieve SSCS vereist samenwerking tussen verschillende belanghebbenden, waaronder beveiligingsteams, software engineering, procurement, vendor risk management en operationele beveiliging. Elke groep speelt een rol in het onderhouden van een veilige software supply chain, en coördinatie tussen deze belanghebbenden helpt om een consistente SSCS-standaard en -praktijken te garanderen.

Het collaboratieve platform van Scribe Security faciliteert cross-organisationele coördinatie door communicatie en informatiedeling mogelijk te maken en een uniforme weergave van beveiligingsgegevens te bieden. Dit helpt bijvoorbeeld bij het snel reageren op potentiële bedreigingen en het handhaven van een consistente benadering van SSCS.

Hulpmiddelen en technologie

Gezien de complexiteit van moderne software supply chains, raadt Gartner aan om gespecialiseerde tools te gebruiken die zijn afgestemd op de ondersteuning van verschillende fasen van de SSCS-levenscyclus. Organisaties moeten beginnen met het beoordelen van kritieke fasen om prioriteit te geven aan de tools en functionaliteit die het beste aansluiten bij hun behoeften. Scribe Security biedt een uitgebreide reeks tools die zijn ontworpen om risico's te beheren gedurende de gehele softwarelevenscyclus, van ontwikkeling tot implementatie en daarna.

De drie pijlers van software supply chain-beveiliging en hoe Scribe deze aanpakt

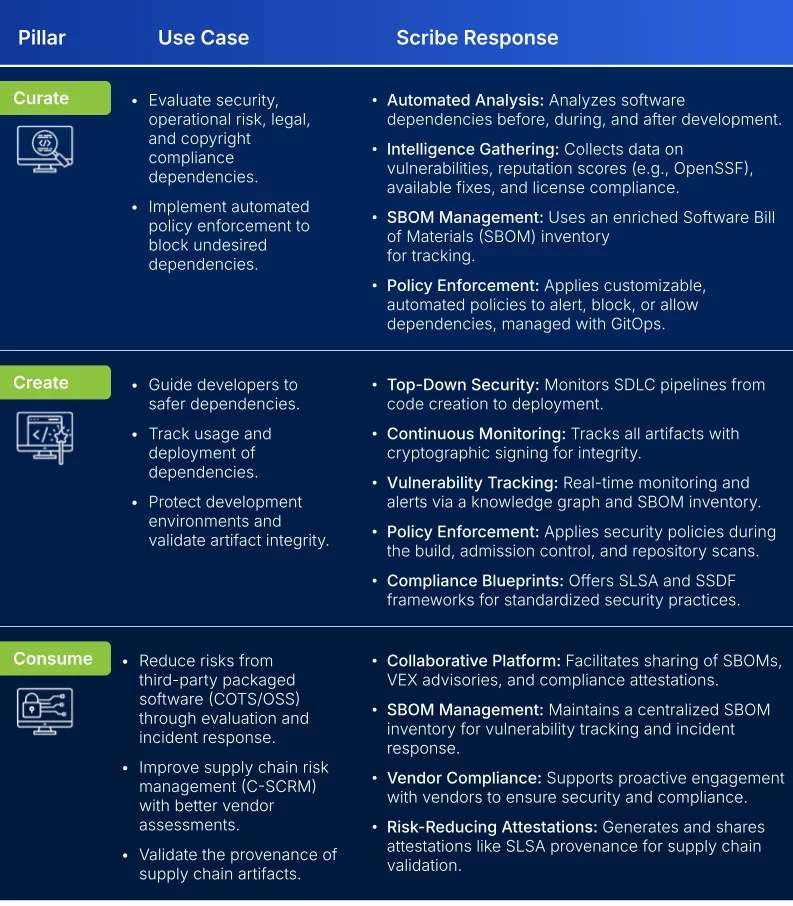

Gartner identificeert drie cruciale pijlers voor het bereiken van adequate software supply chain security: Curate, Create en Consume. Deze pijlers vormen een raamwerk voor organisaties om een effectieve SSCS-strategie te ontwikkelen. Scribe Security biedt mogelijkheden die aansluiten bij elk van deze pijlers om alle aspecten van de software supply chain te beschermen.

1. Curaat

Curatie omvat het beheren van risico's die verband houden met externe bibliotheken die als afhankelijkheden worden gebruikt tijdens de levenscyclus van softwareontwikkeling. Componenten van derden kunnen kwetsbaarheden introduceren als ze niet goed worden gecontroleerd en bewaakt. Gartner raadt aan om processen en tools te implementeren om afhankelijkheden te evalueren op beveiliging, operationeel risico, naleving van wetgeving en geautomatiseerde beleidshandhaving om het gebruik van riskante of niet-goedgekeurde afhankelijkheden te voorkomen.

Hoe Scribe aansluit bij de Curate-pijler:

- Geautomatiseerde analyse van afhankelijkheden: Scribe analyseert automatisch softwareafhankelijkheden voor, tijdens en na de ontwikkeling. Deze continue monitoring evalueert automatisch wijzigingen in afhankelijkheden op mogelijke beveiligingsrisico's.

- Uitgebreide inlichtingenverzameling: Scribe verzamelt gedetailleerde informatie over elke dependency, inclusief informatie over bekende kwetsbaarheden, reputatiescores (zoals die van OpenSSF), beschikbare oplossingen en licentie-informatie. Deze gegevens helpen organisaties om weloverwogen beslissingen te nemen over welke dependencies ze moeten gebruiken.

- Verrijkte software-stuklijst (SBOM)-inventaris: Scribe beheert alle afhankelijkheidsinformatie in een verrijkte SBOM-inventaris. Deze inventaris biedt een helder en uitgebreid overzicht van alle softwarecomponenten, waardoor het volgen en beheren van risico's eenvoudiger wordt.

- Geautomatiseerde beleidshandhaving: Scribe past geautomatiseerde beleidsregels toe om externe afhankelijkheden te waarschuwen, blokkeren of toestaan op basis van vooraf gedefinieerde criteria. Deze beleidsregels kunnen beveiligings-, operationele, juridische en nalevingsrisico's aan, zijn zeer aanpasbaar als code en worden native beheerd met GitOps. Deze aanpak promoot het gebruik van alleen veilige en goedgekeurde afhankelijkheden.

2. creëren

De Create-pijler richt zich op het beschermen van software tegen kwaadaardige code-injecties in verschillende stadia van het ontwikkelingsproces. Hiervoor is het volgen van afhankelijkheden, het beveiligen van ontwikkelomgevingen, het verzekeren van de herkomst en integriteit van artefacten en het implementeren van strikte beveiligingscontroles en -beleidsregels vereist.

Hoe Scribe aansluit bij de Create-pijler:

- Top-down beveiligingsaanpak: Scribe gebruikt een top-downbenadering om software te beschermen gedurende de gehele ontwikkelingscyclus. Deze benadering omvat het ontdekken van alle software development lifecycle (SDLC)-pijplijnen in de organisatie, van codecreatie tot cloudimplementatie of release.

- Continue bewaking: Scribe bewaakt de gehele ontwikkelingscyclus, inclusief de pre- en post-implementatiefases. Deze voortdurende monitoring helpt beveiligingsrisico's in elke ontwikkelingsfase te identificeren en te beperken.

- Cryptografische ondertekening van artefacten: Scribe zorgt ervoor dat bewijs en alle hashes van interim- en final-artefacten cryptografisch ondertekend zijn. Deze praktijk biedt out-of-the-box-herkomst voor elk gebouwd artefact, wat de integriteit en authenticiteit van softwarecomponenten garandeert.

- Kennisgrafiek en SBOM-inventaris: De bewijsopslag van Scribe fungeert als een knowledge graph en SBOM-inventaris, waarbij alle componenten die in projecten en productie worden gebruikt, met context worden bijgehouden. Deze tracking maakt realtime waarschuwingen mogelijk over de aanwezigheid van kwetsbare artefacten wanneer nieuwe kwetsbaarheden worden gepubliceerd.

- Beleidshandhaving: Scribe past beveiligingsbeleid toe tijdens buildprocessen, admission control en offline repositoryscans. Deze beleidsregels worden beheerd als code met GitOps, waardoor ze een integraal onderdeel van de SDLC worden en ervoor zorgen dat beveiligingscontroles consistent worden toegepast.

- Compliance-blauwdrukken: Scribe biedt framework-blauwdrukken zoals Supply Chain Levels for Software Artifacts (SLSA) en Secure Software Development Framework (SSDF) om naleving af te dwingen of te controleren op een product-voor-product en versie-voor-versie basis. Deze blauwdrukken bieden een gestandaardiseerde benadering van beveiliging en naleving, waarmee organisaties kunnen voldoen aan industrienormen.

3. Consumeer

De Consume-pijler vermindert de risico's die samenhangen met softwarepakketten van derden, of het nu commercieel kant-en-klaar (COTS) of OSS is. Dit omvat het evalueren van software vóór aanschaf, het waarborgen van transparantie in softwarecompositie, het uitvoeren van gespecialiseerde tests en het implementeren van robuuste processen voor SBOM's en andere beveiligingsartefacten.

Hoe Scribe aansluit bij de Consume-pijler:

- Samenwerkingsplatform voor SSCS-belanghebbenden: Scribe biedt een collaboratief platform dat communicatie en informatiedeling tussen SSCS-belanghebbenden binnen en buiten de organisatie faciliteert. Scribe-leveranciers kunnen SBOM's, Vulnerability Exchange (VEX)-adviezen en nalevingsverklaringen, zoals SLSA-herkomst, delen met hun klanten.

- Geünificeerde Bron van Waarheid: Scribe stelt verschillende interne stakeholders in staat om een uniforme bron van waarheid te bekijken, zoals ontwikkelaars, Security Operations Centers (SOC), Governance, Risk en Compliance (GRC) teams en juridische afdelingen. Deze gecentraliseerde weergave dwingt acceptabele risicobeleidsregels af gedurende de hele levenscyclus van het softwareproduct.

- Proactieve leveranciersbetrokkenheid: Scribe helpt organisaties proactief contact te leggen met hun leveranciers om naleving en beveiliging te garanderen. Dit komt overeen met Gartner's nadruk op transparantie en grondige beoordeling. Het platform van Scribe stelt organisaties in staat om beveiligingspraktijken van leveranciers te volgen en ervoor te zorgen dat software van derden voldoet aan hun beveiligingsnormen.

- SBOM-generatie en -beheer: Met Scribe kunnen softwareconsumenten SBOM's genereren voor ontvangen softwareartefacten of SBOM's en VEX-gegevens die leveranciers leveren, opnemen. Met deze functionaliteit kunnen consumenten een up-to-date inventaris bijhouden van alle componenten die in verpakte producten worden gebruikt, toezicht houden op nieuwe kwetsbaarheden en tijdig actie ondernemen om risico's te beperken.

- Ondersteuning bij incidentrespons: Het verzamelde bewijs en de in kaart gebrachte afstamming voor vrijgegeven software-artefacten creëren verantwoording en leveren kritieke forensische informatie voor incidentrespons. Deze mogelijkheid verbetert het vermogen van de organisatie om snel en effectief te reageren op beveiligingsincidenten.

Waarom kiezen voor Scribe Security?

Scribe Security biedt een brede en geïntegreerde aanpak voor software supply chain security, in lijn met Gartner's nadruk op automatisering, coördinatie en proactief risicomanagement. Scribe's oplossing is ingebed in de SDLC van de organisatie, automatiseert het genereren van beveiligingsbewijs, past integriteits- en herkomstcontroles toe en handhaaft beleid als vangrails gedurende de hele softwarelevenscyclus.

Belangrijkste voordelen van Scribe Security:

- End-to-end automatisering: Scribe automatiseert beveiligingsprocessen, waardoor de noodzaak voor handmatig toezicht afneemt en nalevingscontroles worden versneld. Dit omvat geautomatiseerde nalevingscontroles tijdens de bouw- en implementatiefases, artefactondertekening, codebeoordeling, implementatie van beveiligingsscanners en herstel van ernstige kwetsbaarheden.

- Samenwerking tussen belanghebbenden: Het platform van Scribe verbetert de samenwerking tussen belanghebbenden en fungeert als een enkele bron van waarheid die context, supply chain intelligence en software-artefacttracking biedt. Dit ondersteunt gecoördineerde inspanningen om beveiliging te beheren in verschillende afdelingen en met externe partners.

- Leveranciersrisicobeheer: Scribe verbetert leveranciersrisicobeheer door organisaties in staat te stellen kritieke supply chain-bewijzen te evalueren en beheren, zoals SBOM's, SLSA-herkomst en nalevingsattesten. Deze mogelijkheid helpt producenten en consumenten ervoor te zorgen dat hun software-supply chains voldoen aan beveiligings- en regelgevingsnormen.

- Integratie met Application Security Scanners: Scribe integreert met populaire applicatiebeveiligingsscanners, waardoor organisaties beveiligingsbeleid kunnen toepassen op bevindingen en een uniform beeld kunnen behouden van hun algehele beveiligingsstatus.

Bent u klaar om uw aanpak van software-toeleveringsketenbeveiliging te transformeren?

Gartner's Leidersgids voor beveiliging van de softwaretoeleveringsketen benadrukt de cruciale noodzaak voor organisaties om uitgebreide en gecoördineerde SSCS-strategieën te implementeren. Organisaties kunnen effectief risico's beheren, de beveiliging verbeteren en naleving van wettelijke vereisten garanderen door een raamwerk met drie pijlers te implementeren: Curate, Create en Consume, en geavanceerde tools en processen te benutten zoals die worden aangeboden door Scribe Security. De toenemende financiële impact van aanvallen op de softwaretoeleveringsketen en veranderende regelgevingslandschappen zorgen ervoor dat organisaties prioriteit moeten geven aan SSCS-inspanningen.

Hier is een klein spiekbriefje dat samenvat hoe u het Scribe Security-platform kunt gebruiken. Als u meer wilt weten een demo plannen om het in actie te zien.

Deze inhoud wordt u aangeboden door Scribe Security, een toonaangevende aanbieder van end-to-end software supply chain-beveiligingsoplossingen die state-of-the-art beveiliging levert voor codeartefacten en codeontwikkelings- en leveringsprocessen in de software supply chain. Meer informatie.