Het raamwerk voor veilige softwareontwikkeling (SSDF), AKA NIST SP800-218, is een reeks richtlijnen ontwikkeld door NIST als reactie op Executive Order 14028, die zich richt op het verbeteren van de cyberbeveiligingspositie van de Verenigde Staten, met name wat betreft de beveiliging van de softwaretoeleveringsketen.

SSDF is een best practices-framework, geen standaard. Hoewel het bijzonder relevant is voor organisaties die software ontwikkelen voor de Amerikaanse overheid, komt SSDF ten goede aan elke softwareontwikkelingsorganisatie.

Dit artikel bespreekt de vier SSDF-praktijken en legt uit hoe u deze kunt gebruiken Scribe Beveiliging om deze te helpen implementeren door hulpmiddelen aan te bieden waarmee mensen en processen de beveiligingsnormen in de SDLC kunnen handhaven.

Scribe Security is een platform voor het beveiligen van softwaretoeleveringsketens.

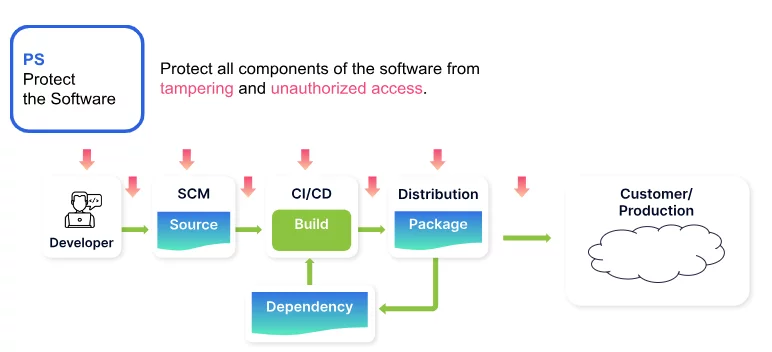

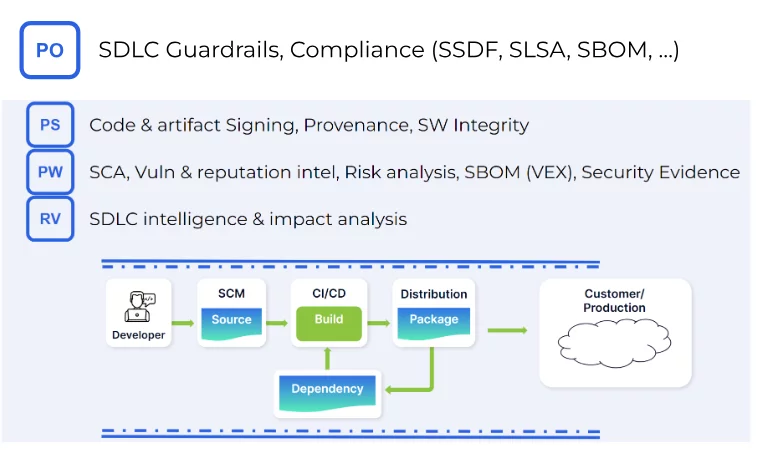

Bescherm de software (PS)

De PS-praktijk richt zich op de dreiging van manipulatie en ongeoorloofde toegang voor alle softwarecomponenten. PS-controles zijn bedoeld om de veiligheid van software gedurende de gehele ontwikkelingslevenscyclus te garanderen. Deze omvatten het beschermen van alle vormen van code, het verifiëren van de integriteit van softwarereleases en het archiveren en beschermen van elke softwarerelease.

Scribe helpt de PS-besturing aan te pakken met de volgende functies:

- Ondertekening van broncode en build-artefacten: Dit helpt de integriteit en authenticiteit van de code te garanderen en artefacten te bouwen, in lijn met de nadruk van de SSDF op het beschermen van code tegen ongeoorloofde toegang en manipulatie. Doorlopende codeondertekening gedurende het hele ontwikkelingsproces zorgt ervoor dat er niet met de integriteit van softwarereleases is geknoeid.

- Traceren van herkomst: het monitoren van de oorsprong en geschiedenis van softwarecomponenten voor veilige inkoop, waardoor de software wordt beschermd tegen kwetsbaarheden die voortkomen uit gecompromitteerde componenten.

- Software-integriteit bewaken tijdens SDLC: Continue controles op integriteit gedurende de SDLC belemmeren potentiële aanvallers in de ontwikkeltools en pijplijnen.

- Geautomatiseerde beveiligingstoolchains: het implementeren van toolchains die aspecten van het beveiligingsproces automatiseren, kan menselijke fouten verminderen en een consistente toepassing van beveiligingspraktijken garanderen.

- Criteria voor softwarebeveiligingscontroles: Het definiëren en gebruiken van criteria om de veiligheid van software tijdens de ontwikkeling ervan te controleren, is van cruciaal belang om naleving van organisatorische standaarden te garanderen en potentiële kwetsbaarheden te identificeren.

- Veilige ontwikkelomgevingen: Het onderhouden van veilige ontwikkel-, bouw- en testomgevingen is van cruciaal belang om kwetsbaarheden te voorkomen en het softwareontwikkelingsproces te beveiligen.

- Pas beleid toe op toegangscontroles tot broncode, ontwikkelaarstools en registers van softwareartefacten: het beperken van de toegang tot geautoriseerde gebruikers kan ongeoorloofd gebruik en geknoei voorkomen.

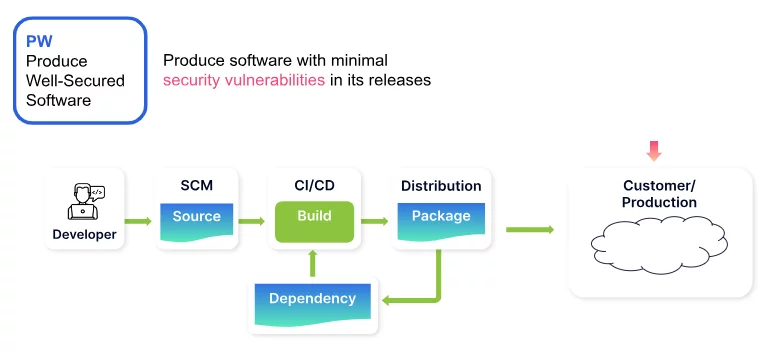

Produceer goed beveiligde software (PW)

De PW-praktijk pakt kwetsbaarheden aan die tijdens de SDLC in de software zijn geïntroduceerd. Het omvat het ontwerpen van software om aan de beveiligingsvereisten te voldoen, het beoordelen van ontwerpen op naleving, het hergebruiken van veilige code, het configureren van bouwprocessen voor beveiliging en het testen van uitvoerbare code op kwetsbaarheden.

Scribe helpt bij het aanpakken van PW-controles via de volgende functies:

- Software Composition Analysis (SCA): Identificatie en beheer van open-sourcecomponenten en componenten van derden om de risico's die verband houden met softwareafhankelijkheden te beperken.

- Kwetsbaarheids- en reputatie-informatie: Continue monitoring op kwetsbaarheden en beoordeling van de reputatie van softwarecomponenten om de betrouwbaarheid te garanderen.

- Risicoanalyse: evalueren en bewaken van potentiële beveiligings- en licentierisico's die verband houden met open-source-afhankelijkheden, beheren van de softwarestuklijst (SBOM's) en Vulnerability Exploitability eXchange (VEX)-adviezen.

- Beveiligingsgerelateerd bewijsmateriaal verzamelen via SDLC: het analyseren van gegevens in de SDLC voor geïnformeerd risicobeheer.

- Beleid voor veilige ontwikkeling: het codificeren van richtlijnen voor softwareontwikkelingsprocessen en -procedures en het meten van KPI's voor teams en softwareontwikkelingsprojecten.

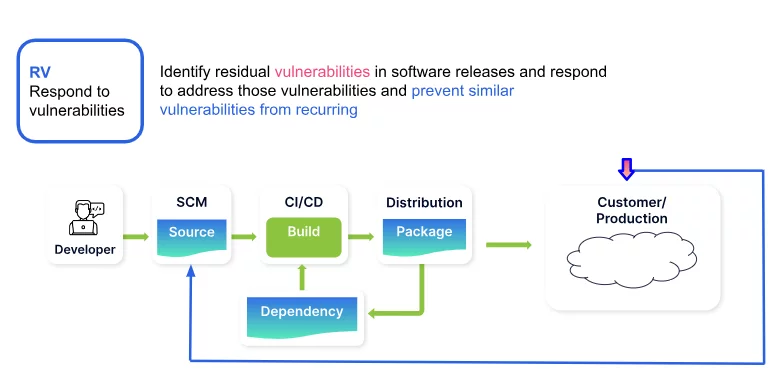

Reageren op kwetsbaarheden (RV)

De RV-praktijk omvat het identificeren van resterende kwetsbaarheden in softwarereleases en het adequaat reageren. RV omvat het oplossen van kwetsbaarheden, het beperken ervan of het verstrekken van advies aan belanghebbenden.

Scribe helpt bij het aanpakken van RV-bedieningen via de volgende functies:

- Bewijsmateriaal verzamelen uit de SDLC: het verzamelen van metagegevens in de SDLC die een momentopname creëren van alle assets, tools, afhankelijkheden en processtappen voor elke softwarerelease in de hele organisatie.

- Kennisgrafiek voor SDLC Intelligence: analyse mogelijk maken van de impact van nieuwe kwetsbaarheden, problematische afhankelijkheden of problematische codebijdragers in het gehele projectportfolio met behulp van kennisgrafieken.

- Voortdurende identificatie en prioritering van kwetsbaarheden: geautomatiseerde tools voor het identificeren en prioriteren van kwetsbaarheden.

- Continue monitoring en verbetering: continue monitoringmechanismen om nieuw gepubliceerde kwetsbaarheden na de release in het softwareportfolio van de organisatie te detecteren.

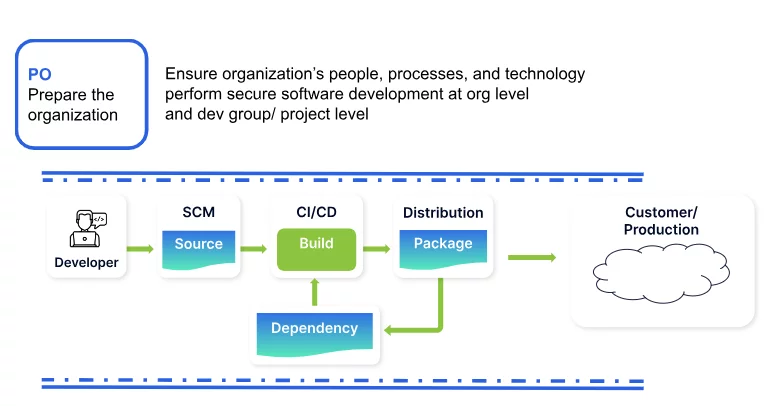

Bereid de organisatie voor (PO)

De PO-praktijk richt zich op het organisatieniveau. Mensen, processen en technologie zijn voorbereid om veilige softwareontwikkeling uit te voeren.

Scribe helpt bij het aanpakken van PO-controles via de volgende functies:

- Beleid als code (GitOps): Het implementeren van beveiligingsbeleid als code zorgt voor consistente vangrails voor beveiliging in de hele SDLC. Dit sluit aan bij de nadruk van de SSDF op het inbedden van beveiliging in elke fase van softwareontwikkeling.

- Naleving van raamwerken zoals SLSA, SSDF PS en aangepaste initiatieven: het afdwingen van naleving van deze raamwerken zorgt ervoor dat de softwareontwikkeling in lijn is met erkende beveiligingsstandaarden, waardoor de toewijding van de organisatie aan veilige softwareontwikkeling verder wordt versterkt.

- Verbeterde communicatie: Het faciliteren van effectieve communicatie en samenwerking tussen teams op basis van echte bewijsgegevens en KPI's als een gemeenschappelijke waarheid om ervoor te zorgen dat beveiligingsvereisten goed worden begrepen en geïntegreerd in het ontwikkelingsproces.

- Continue monitoring en auditing: continue monitoring- en auditmechanismen om voortdurende naleving van beveiligingspraktijken en -beleid te garanderen.

Conclusie

Scribe Security is een platform voor het beveiligen van softwaretoeleveringsketens. Het is ontworpen om alle beveiligingsaspecten van de bescherming van de softwareartefacten en de softwarefabriek aan te pakken. Het maakt alomvattend en holistisch risicobeheer van softwareproducten binnen en tussen organisaties mogelijk en kan fungeren als een softwarevertrouwenscentrum tussen softwareproducenten en consumenten.

Scribe is ook een middel tot naleving en ondersteunt het SSDF-framework. Het maakt naleving van andere best practices mogelijk, zoals SLSA, specifieke industriestandaarden en initiatieven van aangepaste organisaties.

Deze inhoud wordt u aangeboden door Scribe Security, een toonaangevende aanbieder van end-to-end software supply chain-beveiligingsoplossingen die state-of-the-art beveiliging levert voor codeartefacten en codeontwikkelings- en leveringsprocessen in de software supply chain. Meer informatie.