Begin augustus bracht het Amerikaanse National Institute of Standards and Technology (NIST) een concept uit 2.0 versie van zijn herkenningspunt Cyberbeveiligingskader, voor het eerst gepubliceerd in 2014. Er is de afgelopen tien jaar veel veranderd, niet in de laatste plaats het stijgende niveau van cyberveiligheidsbedreigingen waartegen het oorspronkelijke document de kritieke infrastructuur moest helpen verdedigen.

Hoewel het CSF bedoeld was om de cyberveiligheidsrisico's voor kritieke infrastructuur te helpen verminderen, werd het op grote schaal toegepast door entiteiten uit zowel de particuliere als de publieke sector. Het uitsluitend vertrouwen op de vrijwillige naleving van het CSF is ontoereikend gebleken bij het vaststellen van voldoende cyberbeveiligingsmaatregelen voor kritieke infrastructuur. De ransomware-aanval op Colonial Pipeline in 2021 was daar een treffend bewijs van. Bijgevolg reageerde de regering-Biden door verplichte cyberbeveiligingsnormen in te stellen binnen kritieke infrastructuursectoren zoals olie- en gaspijpleidingen, rail, luchtvaarten water.

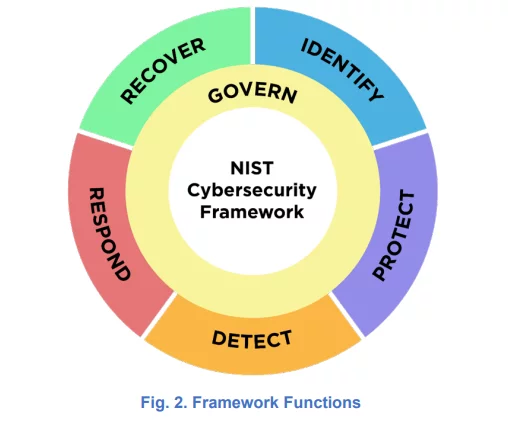

CSF 2.0 breidt het bereik van het CSF uit naar alle softwareproducenten van elke omvang, technologische stack en sector, legt de nadruk op cyberbeveiligingsbeheer en legt de nadruk op het risicobeheer van de cybertoeleveringsketen. Bovendien voegt het nieuwe raamwerk nog een pijler toe aan de oorspronkelijke vijf die nodig zijn voor een succesvol cyberbeveiligingsprogramma. De oorspronkelijke vijf waren: identificeren, beschermen, detecteren, reageren en herstellen. CSF 2.0 introduceert een zesde: Regeren.

In dit artikel proberen we de nieuwe toevoegingen aan het raamwerk samen te vatten en te zien hoe het raamwerk u kan helpen bij het starten of bevorderen van uw bestaande cyberbeveiligingsrisicobeheerprogramma. Het is belangrijk op te merken dat deze nieuwe versie nog niet definitief is. Het concept staat tot begin november open voor commentaar en zal naar verwachting begin 2024 worden vrijgegeven. Dat betekent dat als u opmerkingen of aanvullingen heeft die u graag toegevoegd wilt zien, u nog tijd heeft om deze ter overweging aan NIST aan te bieden.

Belangrijkste veranderingen in CSF 2.0

Ocuco's Medewerkers CSF 2.0-concept behoudt de essentiële aspecten van het oorspronkelijke raamwerk. CSF 2.0 is vrijwillig voor de particuliere sector; er is een op risico's gebaseerde benadering van cyberbeveiliging nodig (waarbij de nadruk ligt op de cyberbeveiligingsresultaten die organisaties nastreven in plaats van op de specifieke controles die moeten worden geïmplementeerd); en het behoudt de essentiële structuur van het CB, die uit drie hoofdcomponenten bestaat:

- Pijlers – Het hart van het CSF integreert de beoogde resultaten op het gebied van cyberbeveiliging in vijf “functies” of pijlers: identificeren, beschermen, detecteren, reageren en herstellen. (CSF 2.0 introduceert een zesde: regeren.) Deze functies zijn de noodzakelijke componenten voor effectieve cyberbeveiliging. Rond de vijf belangrijkste pijlers omvat het oorspronkelijke CSF 5 categorieën en 23 subcategorieën van beoogde cyberbeveiligingsresultaten, evenals honderden nuttige referenties, grotendeels andere raamwerken en industriestandaarden, die daaromheen zijn geclusterd. Het conceptversie 108 is nog uitgebreider.

Bron: CSF 2.0

- Framework-lagen – De CSF-niveaus bepalen hoe een bedrijf cyberveiligheidsrisico’s beheert. Organisaties selecteren het niveau dat het beste aansluit bij hun doelstellingen, het cyberrisico in aanvaardbare mate verkleint en eenvoudig kan worden geïmplementeerd. De niveaus boden vooruitgang van 1 tot 4 ('Gedeeltelijk' tot 'Adaptief') en vertonen een toenemend niveau van verfijning.

- Kaderprofielen – De CSF-profielen helpen bedrijven bij het vinden van een pad dat voor hen geschikt is om het cyberveiligheidsrisico te verminderen. Ze definiëren de ‘huidige’ en ‘doelmatige’ cyberbeveiligingsposities van een organisatie en helpen hen bij de overgang van de ene naar de andere.

Het concept van het CSF 2.0 bevat de volgende belangrijke wijzigingen:

- strekking – Het nieuwe raamwerk is bedoeld voor gebruik door organisaties van elke omvang en in alle sectoren, inclusief het MKB. Deze stap weerspiegelt het feit dat in 2018 Het Congres vroeg NIST expliciet om de problemen van kleine bedrijven aan te pakken in verband met het oorspronkelijke raamwerk. Het herzien van de taal van het document om verwijzingen naar kritieke infrastructuur te verwijderen en deze te vervangen zodat alle organisaties erbij betrokken zijn, weerspiegelt de uitgebreide reikwijdte van het raamwerk.

- De Governance-pijler - CSF 2.0 bouwt voort op de risicogebaseerde cyberbeveiligingsmethodologie van het CSF. CSF 2.0 erkent dat dramatische veranderingen in de afgelopen tien jaar cyberbeveiliging hebben verheven tot een belangrijke bron van bedrijfsrisico’s (waaronder bedrijfsonderbrekingen, datalekken en financiële verliezen). Om deze veranderingen aan te pakken vergroot CSF 2.0 de relevantie van bestuur en plaatst het cyberrisico op hetzelfde niveau als juridische, financiële en andere vormen van ondernemingsrisico voor senior leiderschap. De nieuwe bestuursfunctie gaat over de manier waarop een organisatie beslissingen neemt ter ondersteuning van haar cyberbeveiligingsstrategie, en is ontworpen om de andere vijf functies te informeren en te ondersteunen.

- Risicobeheer van de toeleveringsketen – De inspanningen die nodig zijn om de cybersecurityrisico’s die verband houden met externe partijen te beheersen, worden supply chain risk management (SCRM) genoemd. Toeleveringsketens stellen een bedrijf bloot aan cyberrisico’s. Malware-aanvallen (bijvoorbeeld de 3CX trojan-aanval), ransomware-aanvallen, datalekken (bijvoorbeeld de Equifax-datalek), en inbreuken op de cyberbeveiliging zijn allemaal veelvoorkomende cybergevaren in de toeleveringsketen.

Tools en code van derden worden steeds vaker gebruikt in bijna alle aspecten van de softwareproductie en dus zien we een overeenkomstige stijging in het aantal risico's in de toeleveringsketen van software. Elke derde partij met toegang tot het systeem van een organisatie, inclusief gegevensbeheerbedrijven, advocatenkantoren, e-mailproviders, webhostingbedrijven, dochterondernemingen, leveranciers, onderaannemers en alle externe software of hardware die in het systeem van de organisatie wordt gebruikt, kan aanvallen op de toeleveringsketen lanceren. Knoeien, diefstal, ongeoorloofde introductie van code of componenten in software of hardware, en slechte productieprocedures zijn allemaal risico's voor de toeleveringsketen van software. Organisaties die de risico’s van de softwaretoeleveringsketen niet adequaat beheersen, lopen een groter risico om met een dergelijke aanval te worden geconfronteerd.

CSF 2.0 voegt meer informatie toe over risico's van derden, door richtlijnen voor de softwaretoeleveringsketen op te nemen in de nieuwe bestuursfunctie, en specificeert dat cyberbeveiligingsrisico's in softwaretoeleveringsketens in aanmerking moeten worden genomen terwijl een organisatie alle raamwerkfuncties uitvoert (niet alleen bestuur). De nieuwe SCRM-taal is een van de veranderingen. CSF 2.0 noemt het volgende als wenselijke SCRM-resultaten:

- Leveranciers moeten “bekend zijn en geprioriteerd worden op basis van hun kriticiteit” (GV.SC-04)

- “Planning en due diligence worden uitgevoerd om risico’s te verminderen voordat formele relaties met leveranciers of andere derden worden aangegaan” (GV.SC-06)

- “Beveiligingspraktijken voor de toeleveringsketen zijn geïntegreerd in programma’s voor cyberbeveiliging en ondernemingsrisicobeheer, en hun prestaties worden gedurende de hele levenscyclus van technologische producten en diensten gemonitord.” (GV.SC-09)

Het ontwerp nodigt bedrijven ook uit om de Framework Profiles van het CSF te gebruiken “om cyberbeveiligingsnormen en -praktijken af te bakenen die in contracten met leveranciers kunnen worden opgenomen en om een gemeenschappelijke taal te bieden om deze vereisten aan leveranciers te communiceren.” Volgens NIST kunnen leveranciers hiervan gebruik maken Kaderprofielen (zie hierboven) om hun cyberbeveiligingspositie te communiceren, evenals relevante normen en beleid met betrekking tot risico's in de toeleveringsketen van software.

- Cloudbeveiliging – De oorspronkelijke CSF richtte zich op cloudbeveiliging, maar alleen in omstandigheden waarin een onderneming haar eigen cloudinfrastructuur onderhield en bewaakte. Deze use case is niet langer de meest voorkomende. Organisaties maken snel de overstap naar cloudomgevingen waarin externe bedrijven de cloud juridisch en operationeel beheren. (Het beheer van de onderliggende infrastructuur wordt bijvoorbeeld uitbesteed in platform-as-a-service en software-as-a-service cloud computing-modellen.)

Door de verbeterde governance- en supply chain-risicobeheervoorzieningen stelt CSF 2.0 ondernemingen in staat het raamwerk beter te gebruiken om modellen voor gedeelde verantwoordelijkheid op te bouwen met cloudserviceproviders, en vergemakkelijkt het een zekere mate van controle in door de cloud gehoste omgevingen.

- Uitgebreide implementatiebegeleiding – Om bedrijven te helpen bij het bereiken van de cyberbeveiligingsresultaten die in het raamwerk zijn geschetst, biedt CSF 2.0 aanvullende “voorbeelden van implementaties"En"informatieve referenties.” Hoewel deze bronnen als onderdeel van het raamwerk worden beschouwd, zal NIST ze gescheiden houden om meer regelmatige upgrades mogelijk te maken.

Implementatievoorbeelden bieden meer informatie over hoe het raamwerk in praktijk kan worden gebracht. Ze beschrijven niet alle acties die kunnen worden ondernomen om een specifiek doel te bereiken. Het zijn eerder ‘actiegerichte voorbeelden’ die bedoeld zijn om bedrijven te helpen bij het begrijpen van ‘kern’-resultaten en de eerste activiteiten die kunnen worden ondernomen om dergelijke resultaten te bereiken.

Het gebruik van de CSF 2.0

Het CSF is, net als de andere raamwerken van NIST, erg licht in de exacte details over hoe de suggesties geïmplementeerd moeten worden. Er bestaat geen volledige of gedeeltelijke checklist die u kunt gebruiken als eerste stap bij het opzetten of uitbreiden van het cybersecurityrisicobeheer van uw organisatie. Na de uitgebreide lijst met 'gewenste resultaten' te hebben doorgenomen, laat het raamwerk de implementatielast nog steeds bij de individuele bedrijven. De logica is dat, aangezien elk bedrijf uniek is in zijn technologiepakket, zijn bestaande bedreigingen en risico's, er geen gemakkelijke of alomvattende manier is om een raamwerk voor cyberdreigingen op maat te maken dat voor iedereen geschikt is.

Toch is het raamwerk niet zonder toepassingen. Om te beginnen bieden de profielen en niveaus die in het raamwerk worden aangeboden een goede manier om op zijn minst te beginnen met plannen waar het cyberbeveiligingsresponsplan en het risicobeheer van het bedrijf zouden moeten zijn. Het geeft het management van het bedrijf een duidelijke indicatie dat cyberrisico’s op gelijke voet moeten worden beschouwd met elke andere grote risicocategorie (zoals juridisch of financieel), wat de CISO in theorie zou moeten helpen de financiering en mankracht te krijgen die ze nodig hebben om de risico’s aan te pakken. in kaart gebracht voor hun organisatie. Ten slotte is er een nieuw toegevoegd gedeelte over SCRM laat zien hoe serieus bedrijven de verschillende bedreigingen moeten overwegen die inherent zijn aan een mogelijke aanval of inbreuk op de softwaretoeleveringsketen.

Het feit dat NIST van plan is een robuustere en vaker bijgewerkte implementatiegids aan te bieden, die voorbeelden bevat, is een stap in de goede richting. Het valt nog te bezien hoe uitgebreid en nuttig het werkelijk is. Er is nog steeds een grote kans dat u dit oude/nieuwe raamwerk niet kunt verwerken en toepassen zonder ten minste één persoon met kennis van cyberbeveiliging.

Tenminste wat betreft het risicogedeelte van de softwaretoeleveringsketen: Het platform van Scribe zorg dat je gedekt bent. Scribe heeft een gratis laag waar je het nu kunt proberen, met al onze uitgebreide mogelijkheden binnen handbereik om mee te spelen. Dit omvat het starten met het genereren en opslaan van SLSA-herkomst en fijnkorreligheid SBOM's voor uw bouwwerken. Als u geïnteresseerd bent in de mogelijkheid van Scribe om u op maat gemaakt gebruikersbeleid aan te bieden om uw SDLC-proces te beheren, nodig ik u uit om eens te kijken dit artikel.

Hoe dan ook, ik moedig je aan om dat te doen probeer ons platform eens en onderzoek het nut van de beveiligingsinformatie die Scribe kan bieden, aangezien deze in de loop van de tijd wordt verzameld en geanalyseerd.

Deze inhoud wordt u aangeboden door Scribe Security, een toonaangevende aanbieder van end-to-end software supply chain-beveiligingsoplossingen die state-of-the-art beveiliging levert voor codeartefacten en codeontwikkelings- en leveringsprocessen in de software supply chain. Meer informatie.