Dit artikel is geschreven in samenwerking met Viktor Kartashov en Daniel Nebenzahl.

De lakmoesproef van de auditor: kunt u uw builds bewijzen?

“Kunt u definitief bewijzen dat elke containerafbeelding die u verzendt, precies zo is gebouwd als u beweert?”

De meeste auditors verwachten een snel en overtuigend antwoord – geen wekenlange hectische YAML-refactoring. Het SLSA-framework (Supply-chain Levels for Software Artifacts) biedt de blauwdruk voor dat bewijs: gestructureerde, fraudebestendige herkomst.

Maar hier zit hem de crux: traditioneel gezien ontaardt het integreren van een provenancegenerator in elke CI-workflow al snel in een spelletje whack-a-mole:

- Tientallen opslagplaatsen? Dat betekent dat er talloze PR's beoordeeld en samengevoegd moeten worden.

- Wijzigingen in de pijpleiding? Constant, handmatig onderhoud.

- Historische bouwwerken? Er is geen eenvoudige manier om bewijs voor eerdere releases te reproduceren.

Scribe Security lost dit probleem op met SLSA on Scale. Aangedreven door onze hogere-niveau Platforms CLIverzamelt het op intelligente wijze uw bestaande CI-logs, detecteert automatisch elke image-build en geeft een uitgebreide in-toto-herkomst weer (niet ondertekend voor SLSA-niveau 1 of ondertekend voor SLSA-niveau 2) – allemaal via één opdracht waarvoor geen voorafgaande instellingen nodig zijn.

Platforms CLI: de no-touch paradigmaverschuiving in herkomst

| Traditionele benadering | Scribe Platforms CLI |

| Integreer een generatorstap in elke CI-taak | Nul pijplijnbewerkingen — analyseert logs na de bouw is voltooid |

| Moeilijk om oude gebouwen op te vullen | Creëert met terugwerkende kracht herkomst van eerdere workflow-runs |

| Lineaire inspanning per repository | Eén commando schaalt naar 10 → 1,000+ opslagplaatsen |

Hoe de magie ontstaat: vertrouwen automatiseren

Scribe Platforms CLI voert een geavanceerde dans uit achter de schermen om geautomatiseerde SLSA-herkomst te leveren, zonder dat dit uw bestaande builds verstoort:

- Het oogst boomstammen: Scribe maakt verbinding met uw CI/CD-systeem (momenteel GitHub Actions, binnenkort ook ondersteuning voor GitLab en Jenkins) om build-logs op te halen.

- Het detecteert elke build: Zonder dat u speciale instellingen in uw pijplijnen hoeft in te stellen, identificeert Scribe op intelligente wijze Docker-, Podman- of Buildah-opdrachten om elke gemaakte afbeelding te lokaliseren.

- Het extraheert belangrijke metadata: Belangrijke gegevens, zoals afbeeldingstags, cryptografische samenvattingen, runner-ID's, build-argumenten en tijdstempels, worden rechtstreeks uit deze logboeken gehaald.

- Het genereert gekoppelde SBOM's: Voor volledige traceerbaarheid creëert Scribe automatisch zowel bron Software Bill of Materials (SBOM's) en beeld SBOM's, die direct aan de herkomst van de build worden gekoppeld.

- Het ambacht SLSA Herkomst: Met deze uitgebreide gegevens maakt Scribe vervolgens voor elke afbeelding een volledig conforme SLSA-herkomstverklaring.

- Het tekent (optioneel) voor niveau 2: Door simpelweg een vlag toe te voegen, integreert Scribe met uw ondertekeningsmogelijkheden (X509, Pub-Priv, Sigstore of uw favoriete KMS) om de herkomst cryptografisch te ondertekenen en deze te verhogen naar SLSA Level 2.

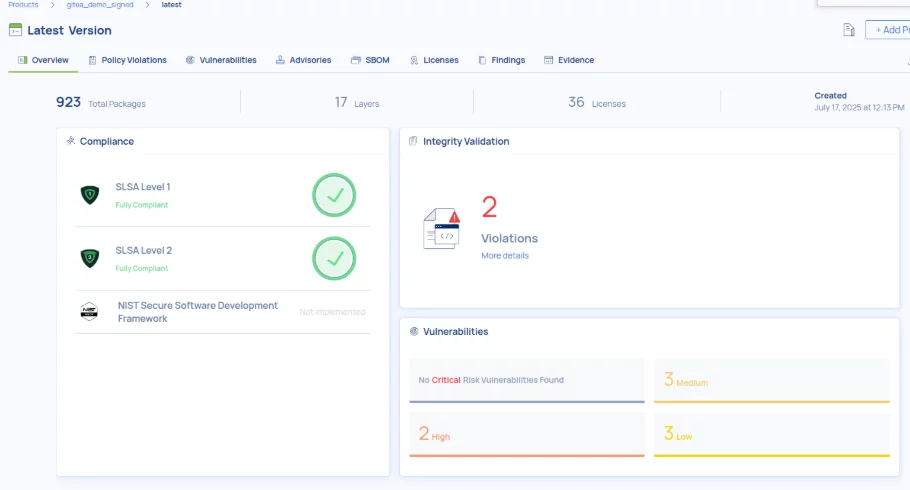

- Het valideert en rapporteert: Cruciaal is dat Scribe automatisch vooraf gedefinieerde SLSA.l1 or SLSA.l2 Initiatieven tegen het bewijsmateriaal. Dit valideert de integriteit ervan en levert een uitgebreid SARIF-rapport op, dat tevens is ondertekend voor Level 2-naleving.

Alle gegenereerde artefacten kunnen lokaal blijven of veilig worden geüpload naar Scribe Hub voor langdurige, manipulatiebestendige opslag.

Beyond Generation: bewijs van naleving van beleid als code

Het genereren van de herkomst is fundamenteel, maar het aantonen van de naleving ervan is wat auditors echt tevreden stelt. Direct nadat Scribe de SLSA-herkomst heeft gegenereerd, voert het automatisch initiatieven uit op basis van dat bewijs.

Deze initiatieven fungeren als geautomatiseerde auditors die onder andere het volgende controleren:

- Is de herkomst goed onderbouwd en volledig?

- Zijn alle benodigde velden aanwezig en correct?

- Zijn de gekoppelde SBOM's geldig en toegankelijk?

- Is de herkomst cryptografisch ondertekend door de verwachte identiteiten?

Het resultaat? Een uitgebreid SARIF-rapport met details over uw compliancestatus. Voor niveau 2 is dit rapport zelf ook ondertekend, wat een kristalhelder, machinaal leesbaar en verifieerbaar antwoord biedt voor elke auditor.

Een snel voorbeeld: SLSA-herkomst bereiken met Scribe-Security 🚀

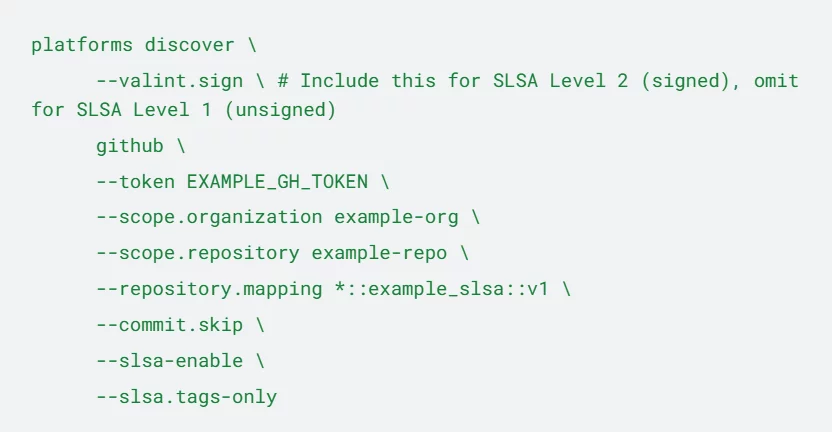

De Platforms CLI van Scribe-Security stroomlijnt het genereren van SLSA-provenance voor uw builds en biedt een uniforme opdracht om zowel Level 1 (niet-ondertekend) als Level 2 (ondertekend) assurance te bereiken. Het cruciale verschil is de aanwezigheid van het argument –valint.sign.

Om de SLSA-herkomst voor alle tag-gebaseerde builds in uw scribe-security/valint-repository op GitHub te verkrijgen, voert u de volgende opdracht uit:

Slaan

Vervolgens komt Scribe in actie: het scant recente GitHub-workflows, detecteert op intelligente wijze uw image-builds, verzamelt alle benodigde gegevens en schrijft een uitgebreide in-toto SLSA-herkomst met gekoppelde SBOM's.

–valint.sign: Uw overstap naar SLSA niveau 1 of 2 🔑

Ocuco's Medewerkers –valint.sign vlag fungeert als een eenvoudige schakelaar:

- weglaten –valint.sign voor SLSA niveau 1 (niet ondertekend): Scribe genereert fundamentele, niet-ondertekende herkomstgegevens voor basistraceerbaarheid.

- omvatten –valint.sign voor SLSA niveau 2 (ondertekend): Scribe ondertekent herkomstbestanden en het SARIF-nalevingsrapport cryptografisch, waardoor een hogere mate van verifieerbare zekerheid ontstaat.

Met deze uniforme opdracht, aangestuurd door één enkele vlag, kunt u op eenvoudige wijze robuuste SLSA-naleving op schaal realiseren zonder dat u uw bestaande CI/CD-pijplijnen hoeft aan te passen.

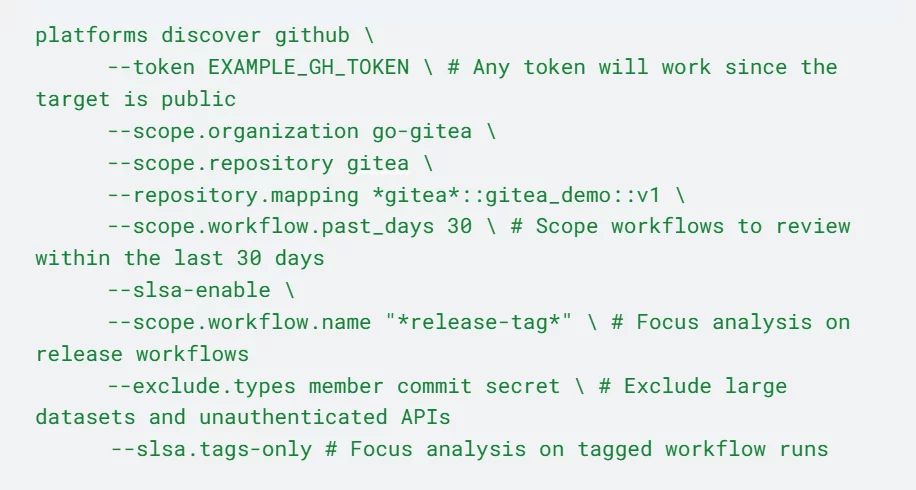

Open-source SLSA-herkomstgeneratie

Het genereren van SLSA-herkomst is niet beperkt tot privé-repositories. Veel open-sourceprojecten hebben openbare CI/CD-logs, waardoor het mogelijk wordt om de herkomst van hun builds te genereren. Hoewel deze herkomstgegevens in eerste instantie mogelijk minder uitgebreide informatie bevatten (zoals repository- en organisatiegeheimen), kunnen toekomstige verbeteringen, mogelijk via de Bron SBOM, zou dit kunnen aanpakken.

U kunt bijvoorbeeld eenvoudig SLSA Level 1-herkomst genereren voor de go-gitea/gitea project met behulp van de platforms ontdekken opdracht:

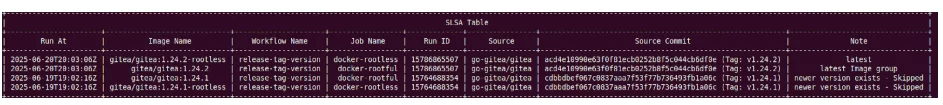

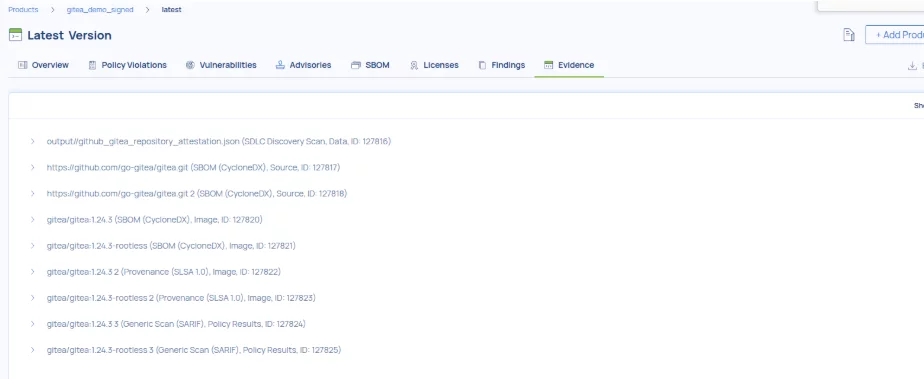

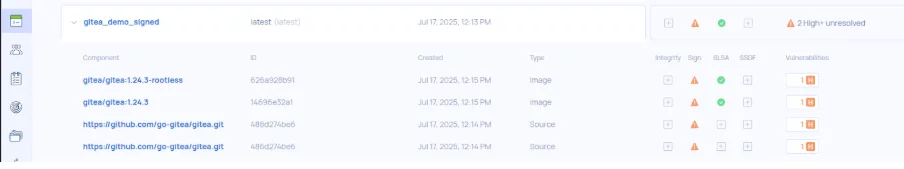

Nadat u deze opdracht hebt uitgevoerd, ziet u een logboek met de SLSA-aanvraag en een tabel met een samenvatting van de gedetecteerde image-builds en hun bijbehorende herkomst:

Zoals u kunt zien, was de laatst gevonden versie van `gitea/gitea` ten tijde van dit schrijven **v1.24.2**. De twee afbeeldingen waarvoor de SLSA-herkomst en het bijbehorende bewijsmateriaal zijn vrijgegeven, zijn `gitea/gitea:1.24.2` en `gitea/gitea:1.24.2-rootless`. De SLSA-herkomst kan bijvoorbeeld worden vermeld in het volgende: link,

Met onze service beheren we de levenscyclus van het raamwerk en de bewijsvoering, zodat u een duidelijk overzicht krijgt van uw producten en activa.

Deze inhoud wordt u aangeboden door Scribe Security, een toonaangevende aanbieder van end-to-end software supply chain-beveiligingsoplossingen die state-of-the-art beveiliging levert voor codeartefacten en codeontwikkelings- en leveringsprocessen in de software supply chain. Meer informatie.