Door het toenemende gebruik van componenten van derden en de lange toeleveringsketens van software kunnen aanvallers nu via één enkele exploit veel softwarepakketten tegelijk in gevaar brengen. Als reactie op deze nieuwe aanvalsvector willen steeds meer ontwikkelings- en DevOps-teams, evenals beveiligingsprofessionals, een Software Bill of Materials (SBOM) integreren.

De softwaretoeleveringsketen omvat alles wat nodig is om de applicatie te maken, van de unieke code-ingenieurs die schrijven tot de ontwikkeltools die ze gebruiken, en tot alle componenten van derden (eigen en open source) in de codebasis. Terwijl ontwikkelaars de verantwoordelijkheid nemen voor hun eigen code, een SBOM houdt de informatie bij die nodig is om de veiligheid van elk onderdeel van derden te garanderen. Dit bevat:

- Waar het vandaan kwam

- De specifieke versie die wordt gebruikt

- Eventuele bekende kwetsbaarheden en patchstatus

- Waar en wanneer het in de applicatie wordt gebruikt

- Licentie-informatie

En alle andere relevante beveiligingsinformatie.

Door elke coderegel in het eindproduct te begrijpen, kunnen organisaties veilige ontwikkelpraktijken demonstreren en hun klanten zekerheid bieden.

Nu SBOM's een aanzienlijk breder gebruik vinden, IT-onderzoeks- en adviesbureau Gartner heeft onlangs ‘Innovation Insight for SBOMs”, een rapport waarin het concept, de voordelen ervan, de verschillende gebruikte standaarden en aanbevelingen worden beschreven voor organisaties die SBOM's implementeren.

Omdat veel mensen geen toegang zullen hebben tot het volledige rapport van Gartner, presenteren we enkele van de belangrijkste bevindingen, evenals onze eigen kijk op waar organisaties rekening mee moeten houden voor succesvol SBOM-gebruik. Maar laten we eerst de huidige stand van zaken bespreken software supply chain-aanvallen.

De toenemende risico's voor softwaretoeleveringsketens

Hoewel softwarepakketten zich proberen te onderscheiden van de concurrentie en zich richten op wat hen anders maakt, zal er altijd enige overlap zijn in termen van basisfunctionaliteit. Elke organisatie zal bijvoorbeeld gebruikersgegevens moeten versleutelen, en de meeste moeten overwegen om deze op meerdere apparaten te synchroniseren.

Hoewel ontwikkelaars veel tijd en moeite kunnen besteden aan het schrijven van code om deze algemene functies uit te voeren, is het veel eenvoudiger om kant-en-klare componenten op te nemen die al in gebruik zijn. Of het nu gekocht of open source is, code van derden vereenvoudigt het ontwikkelingsproces en verkort de time-to-market aanzienlijk.

Het introduceert echter ook kwetsbaarheden. Software is tegenwoordig slechts zo veilig als de zwakste schakel in de toeleveringsketen. Aanvallers maken misbruik van dit feit en richten zich steeds vaker op veelgebruikte of verouderde componenten in de softwaretoeleveringsketen.

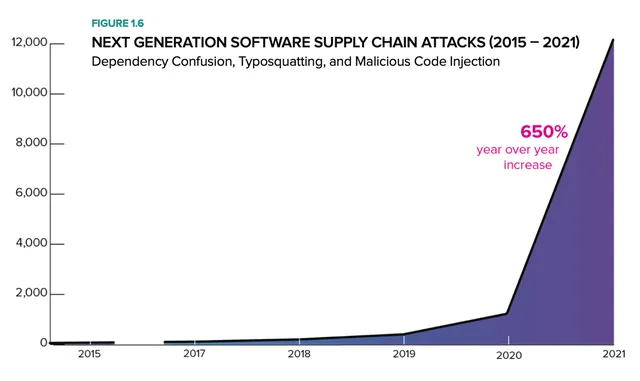

Een recent rapport tussen februari 216 en juni 2015 slechts 2019 aanvallen op de softwaretoeleveringsketen gevonden. Dit aantal is tussen juli 929 en mei 2019 aanzienlijk gestegen naar 2020 aanvallen, gevolgd door een explosie met meer dan 12,000 aanvallen op de toeleveringsketen van software in 2021, jaar-op-jaar stijging van 650%.

Bron: Donkere lezing

Een 2021 Forrester-enquête van de 530 besluitvormers op het gebied van cyberbeveiliging ontdekten dat 33% van de externe aanvallen nu afkomstig is van services van derden of softwarekwetsbaarheden.

Gezien de recente versnelling van de aanvallen is het niet verrassend dat de Amerikaanse regering dit heeft gedaan beveiliging van de toeleveringsketen van software een nieuwe prioriteit. Dit omvat de vrijgave van de Beveiligd softwareontwikkelingskader (SSDF) en een september 2022 OMB-memo het stellen van cyberinvesteringsprioriteiten voor het begrotingsjaar 2024, die beide ruimschoots aandacht besteden aan het beperken van de risico’s in de toeleveringsketen.

Met torenhoge aanvallen, beroemde voorbeelden in het nieuws (bijv. SolarWinds, Log4J, etc.) en de Amerikaanse overheid die aan de alarmbel luidt, moeten organisaties de zichtbaarheid van hun software-toeleveringsketen vergroten en een uitgebreide Software Bill of Materials bijhouden voor elk van hen. hun producten.

SBOM's schieten te hulp! Het vergroten van de zichtbaarheid, het vertrouwen en de veiligheid in de softwaretoeleveringsketens

Noodzaak is de moeder van de uitvinding, en een bedreiging die zo groot is als aanvallen op de toeleveringsketen vereist zeker een oplossing. Gelukkig betekent de uitvinding van SBOM’s dat we nu over de middelen beschikken om terug te vechten, zodat alleen veilige en vertrouwde componenten in de codebase terechtkomen.

SBOM is gebaseerd op de fysieke stuklijsten (BOM's) die vaak voorkomen in de productie- of constructiesector. Autofabrikanten gebruiken bijvoorbeeld een stuklijst om elk onderdeel dat in elk voertuig wordt gebruikt te inventariseren, ongeacht of het door de OEM of door een derde partij is gebouwd. Als zich een probleem voordoet met een bepaald onderdeel, kunnen fabrikanten met stuklijsten elk betrokken voertuig identificeren en de eigenaar informeren.

SBOM's zijn het equivalent van de software-industrie. Fungeren als inventaris voor alle softwarecomponenten die in elk product aanwezig zijn. Als blijkt dat een component een kwetsbaarheid vertoont, kunnen organisaties snel vaststellen welke gebruikers getroffen zijn en plannen maken om het risico te informeren en te beperken.

Met complexe softwarestacks die een groot aantal open-sourcecomponenten en andere componenten van derden bevatten, kan het een uitdaging zijn om elk risico waaraan een product wordt blootgesteld, bij te houden. Met SBOM's kunnen ontwikkelings-, DevOps- en beveiligingsteams, en zelfs klanten, dit risico begrijpen en snel kijken of een nieuw geïdentificeerde kwetsbaarheid gevolgen voor hen heeft.

SBOM’s helpen ook om:

- Voorkom licentievergiftiging: wanneer open source-componenten uw intellectuele eigendom openen, waardoor uw product voor iedereen zichtbaar is.

- Identificeer risico's in verouderde code: het opsplitsen van bestaande codebases om elke bibliotheek van derden, open source-repository's, ontwikkeltools en meer te identificeren om mogelijk verouderde componenten of andere aanwezige risico's te identificeren.

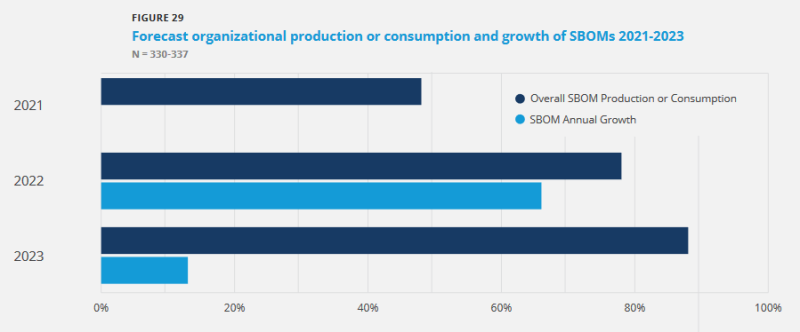

Omdat er veel voordelen worden aangeboden, zien SBOM's een aanzienlijke acceptatie. Echter een recente verslag ontdekte dat hoewel 76% van de organisaties een zekere mate van SBOM-gereedheid heeft, in 47 slechts 2021% actief gebruik maakte van SBOM’s. Er wordt voorspeld dat dit cijfer zal stijgen tot meer dan driekwart van de organisaties in 2022 (78%) en bijna 90% van de organisaties in XNUMX. het volgende jaar.

Bron: VentureBeat

Gartner's Innovation Insight-rapport voor SBOM's: samenvatting op hoog niveau

Gartners Innovation Insight Report on SBOMs 2022 biedt cruciale informatie over het belang en de implementatie van Software Bill of Materials:

“Software stuklijsten verbeteren de zichtbaarheid, transparantie, veiligheid en integriteit van propriëtaire en open-sourcecode in softwaretoeleveringsketens. Om deze voordelen te realiseren, moeten leiders op het gebied van software-engineering SBOM’s integreren gedurende de gehele levenscyclus van de softwarelevering.”

Organisaties hebben vaak moeite om de zichtbaarheid van propriëtaire en open-source afhankelijkheden te behouden, wat aanzienlijke gevolgen heeft veiligheidsrisico's voor de toeleveringsketen van software en mogelijke nalevingsproblemen. Dit komt omdat ze geen adequate tools hebben of er niet in slagen veilige ontwikkelingspraktijken en -standaarden te implementeren.

Met een SBOM kunnen ontwikkelaars beveiligingsdetails ontdekken en compileren voor elk stukje code van derden in hun softwarepakket. De opkomst van aanvallen op de toeleveringsketen van software toont aan dat het niet lukt om open source of commerciële code als een luchtdichte, veilige ‘black box’ te behandelen.

Zonder te weten wat er in de “doos” zit, kunt u nooit echt begrijpen aan welke risico's uw software wordt blootgesteld. Daarom is de beste oplossing het nauwgezet volgen van elke “box” die u gebruikt om te controleren op bekende kwetsbaarheden.

Gartner raadt iedere organisatie aan:

- Genereer een SBOM voor elk softwarepakket dat ze produceren

- SBOM's verifiëren voor alle gebruikte software (open source of commercieel)

- Beoordeel SBOM-gegevens voortdurend opnieuw om nieuwe beveiligingsrisico's te begrijpen (zowel vóór als na de implementatie)

Gezien het steeds bedreigender wordende landschap van de softwaretoeleveringsketen voorspelt Gartner dat 60% van de organisaties die software voor kritieke infrastructuur bouwen of kopen, SBOM's verplicht zullen stellen. Dat is het drievoudige van het huidige aantal (20%) in 2022.

“SBOM's zijn een essentieel hulpmiddel in uw toolbox voor beveiliging en compliance. Ze helpen bij het voortdurend verifiëren van de software-integriteit en waarschuwen belanghebbenden voor beveiligingsproblemen en beleidsschendingen.”

Welke invloed heeft het allemaal op jou?

Wat betekent dit allemaal voor u en uw organisatie? Gartner raadt organisaties aan:

- Gebruik SBOM's om afhankelijkheden in de gehele softwaretoeleveringsketen te volgen, waarbij rekening wordt gehouden met elk onderdeel in de levenscyclus van softwareontwikkeling

- Automatiseer het genereren van SBOM's met behulp van tools om uw producten systematisch te scannen en te verifiëren

- Reageer snel op getroffen componenten in de softwaretoeleveringsketen

- Update SBOM's bij elk nieuw software-artefact, dwz maak SBOM's tijdens het bouwproces in plaats van alleen aan het begin van een project

- Hergebruik alleen modules met geverifieerde en veilige SBOM's

- Implementeer een op standaarden gebaseerd SBOM-proces op basis van breed ondersteunde formaten, zoals Software Package Data Exchange (SPDX), Software Identification (SWID) of CycloneDX

- Zorg ervoor dat alle commerciële softwareleveranciers waarmee u samenwerkt, ook SBOM's gebruiken met een op standaarden gebaseerde aanpak

- Deel SBOM's en herkomstgegevens met belanghebbenden, zodat ze zich bewust worden van de betrokken componenten en risicogerelateerde gegevens

SBOM's zijn cruciale hulpmiddelen voor moderne softwarebeveiliging. Maar om de situatie in de hele sector te verbeteren, moeten ze zowel binnen als buiten de organisatie toegankelijk worden gemaakt. Het delen van kwetsbaarheidsgegevens in de vorm van een SBOM vergroot ook het vertrouwen van belanghebbenden, waardoor ze weten dat er geen bekende kwetsbaarheden aanwezig zijn in de software die ze gebruiken.

Scribe Security biedt een gehost SBOM-beheerplatform met deelmogelijkheden. Organisaties helpen de containerintegriteit te garanderen en bruikbare inzichten te bieden over de software die ze produceren. Ga gratis aan de slag door u aan te melden voor vroege toegang tot de Schrijversplatform.

De Scribe Security-versie van het rapport van Gartner: transparantie en bewijs zijn essentieel

At Scribe Beveiligingzijn wij van mening dat SBOM's van cruciaal belang zijn voor de bescherming van moderne softwarepakketten die bovenop groeiende toeleveringsketens zijn gebouwd. SBOM's documenteren het ontwikkelingsproces uitgebreid om end-to-end zichtbaarheid van de gehele supply chain te garanderen. Ons platform combineert de zichtbaarheid van een SBOM met transparantie, dankzij het delen van functies tussen teams en organisaties.

Scribe biedt een hub waar zowel softwareproducenten als consumenten samen kunnen komen om getuigenissen over de betrouwbaarheid van verschillende softwarepakketten of -componenten te delen. We gebruiken cryptografische technieken om digitale handtekeningen te verzamelen en veranderingen tijdens de ontwikkeling bij te houden. Deze handtekeningen zorgen voor een bewijsbasis die de geldigheid en veiligheid van de toeleveringsketen van software garandeert.

Zelfs kleinere bedrijven die op dit moment misschien niet overwegen om SBOM’s te genereren, kunnen profiteren van inzicht in het proces. Scribe biedt continue scans, zelfs als u een stabiele versie in productie heeft, zodat u kunt controleren op nieuwe kwetsbaarheden en trends kunt identificeren gedurende de gehele levenscyclus van uw softwareontwikkeling.

Samenvatting

Met de ongelooflijke groei van het aantal software-supply chain-aanvallen moeten organisaties nieuwe methoden overwegen om de veiligheid te garanderen van de softwareproducten die ze bouwen en de softwareproducten die ze gebruiken.

De eerste stap is het genereren van een Software Bill of Materials waarin alle componenten aanwezig in de codebases van softwarepakketten worden beschreven. Door te begrijpen wat er draait, kunnen organisaties kwetsbaarheden voorblijven en de integriteit van applicatiebuilds delen.

Het recente rapport van Gartner over SBOMs vat de situatie goed samen:

“SBOM's helpen organisaties te bepalen of ze vatbaar zijn voor eerder geïdentificeerde beveiligingsproblemen in softwarecomponenten. Deze componenten kunnen intern ontwikkelde, commercieel aangeschafte of open-source softwarebibliotheken zijn. SBOM's genereren en verifiëren informatie over de herkomst van code en relaties tussen componenten, waardoor software-engineeringteams kwaadaardige aanvallen kunnen detecteren tijdens de ontwikkeling (bijvoorbeeld code-injectie) en implementatie (bijvoorbeeld binaire manipulatie).

Deze inhoud wordt u aangeboden door Scribe Security, een toonaangevende aanbieder van end-to-end software supply chain-beveiligingsoplossingen die state-of-the-art beveiliging levert voor codeartefacten en codeontwikkelings- en leveringsprocessen in de software supply chain. Meer informatie.