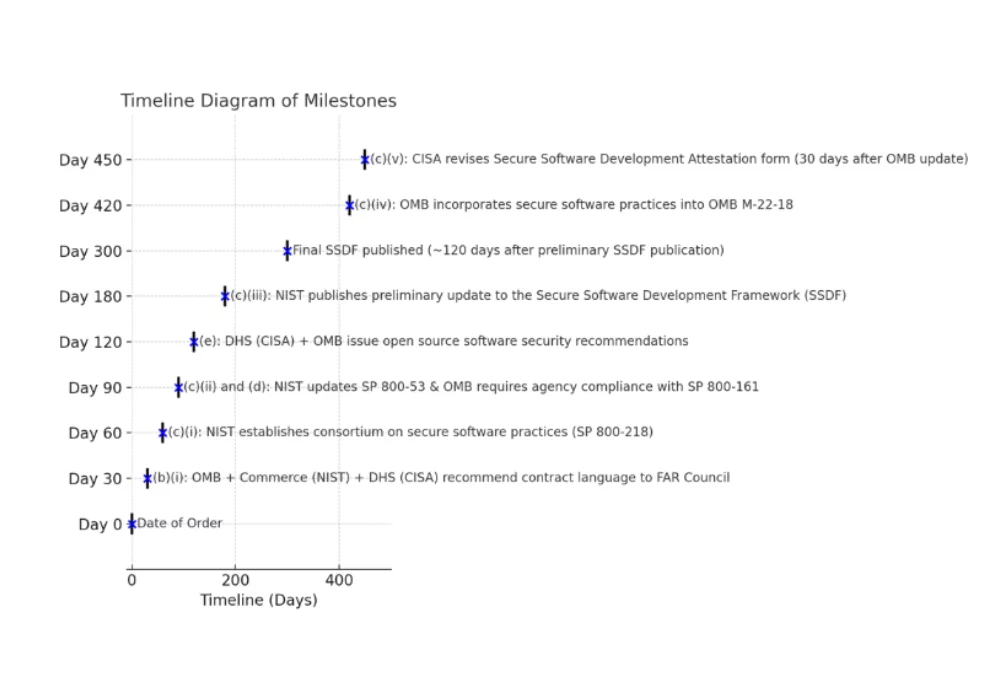

De afgelopen jaren hebben spraakmakende software supply chain-aanvallen aanzienlijke schade aan organisaties toegebracht, waardoor de Amerikaanse overheid is gaan aandringen op nieuwe cyberregelgeving en -normen. Dit leidde tot de ontwikkeling van belangrijke frameworks zoals SLSA en SSDF, naast de FedRAMP Authorization Act, die de gezaghebbende aanpak werd voor cloud computing-beveiliging in federale informatieverwerking.

Deze frameworks pakken softwarebeveiliging uitgebreid aan via vulnerability management, code-integriteit, herkomstvalidatie, incidentrespons en veilige SDLC-processen. Hoewel de implementatie ervan een uitdaging kan zijn, vooral voor organisaties met beperkte middelen, vindt u gedetailleerde informatie over elk framework en de specifieke vereisten als u naar beneden scrolt op deze pagina.

Het platform van Scribe fungeert als een veilige haven voor softwareproducenten. Het maakt eenvoudige naleving van SLSA- en SSDF-frameworks mogelijk, zelfs met beperkte middelen

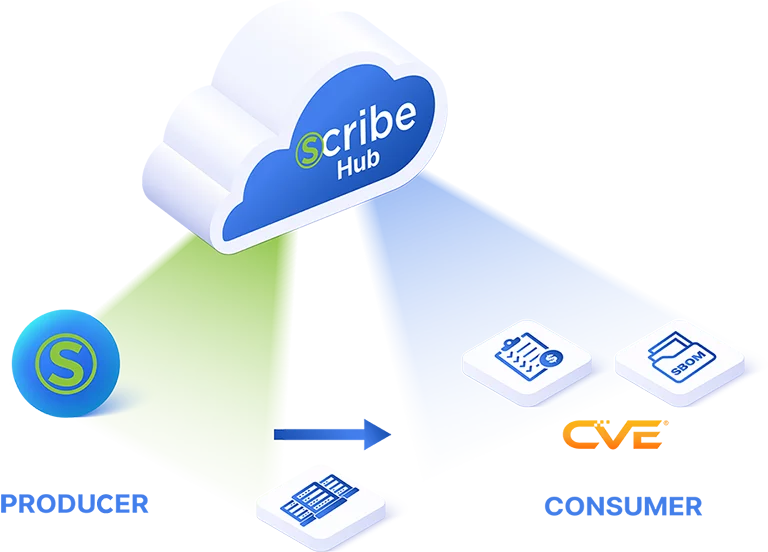

Met Scribe kunnen klanten voldoen aan de SSDF-framework en SLSA door transparantie te bevorderen via een op bewijzen gebaseerde hub die ervoor zorgt dat er niet met de software is geknoeid.

Oplossingsoverzicht ophalen

Voldoen aan NIST SP 800-218 (SSDF)

Het SSDF heeft tot doel het volume en de impact van kwetsbaarheden die zich in de gehele SDLC voordoen, te verminderen. Verkopers die in de VS actief zijn of van plan zijn actief te worden, moeten snel reageren en leren hoe ze aan de SSDF kunnen voldoen.

De SSDF is geen checklist die u moet volgen, maar eerder een routekaart voor het plannen en implementeren van een op risico gebaseerde aanpak voor veilige softwareontwikkeling. Dit omvat het bevorderen van transparantie en het gebruik van een op bewijs gebaseerde strategie om software te beschermen tegen manipulatie door ongeautoriseerde gebruikers.

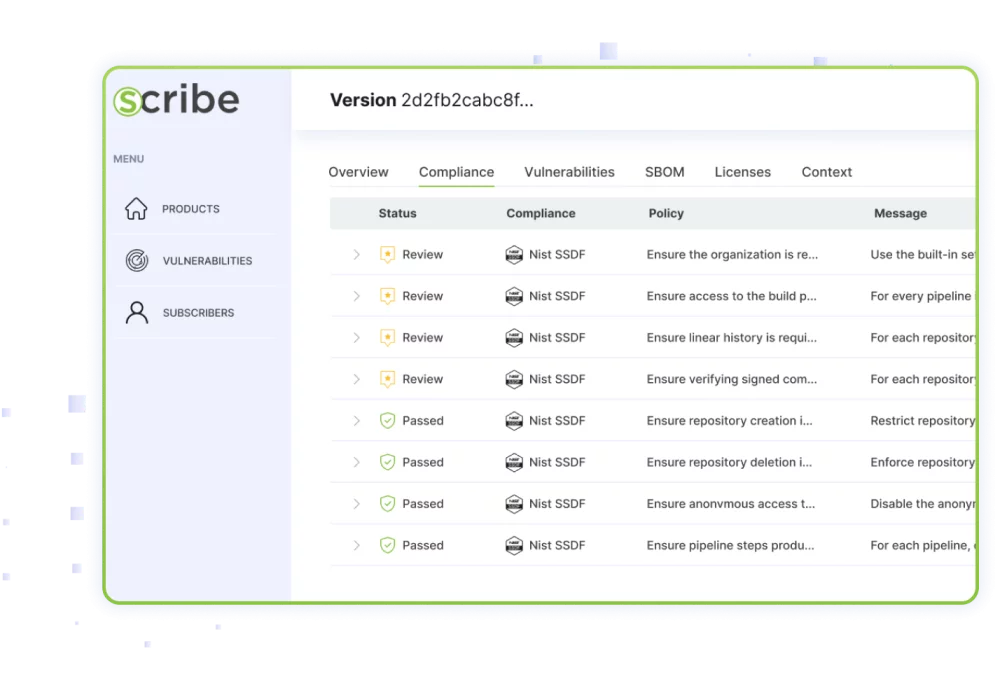

Scribe-gebruikers kunnen niet alleen een beleid ten aanzien van attesten toepassen om veilige ontwikkelings- en bouwprocessen te garanderen of om te valideren dat er niet is geknoeid, maar ze kunnen ook de naleving van de SSDF meten – de basis voor de nieuwe Amerikaanse cyberregelgeving

Download de volledige SSDF-gids

Scribe is de eerste oplossing die zich richt op de PS-groep (Protect the Software) binnen de SSDF

Scribe voert een op regels gebaseerde evaluatie uit om het beveiligingsniveau van de broncode te bepalen, gebaseerd op de bekende CIS Software Supply Chain Security benchmark, gecombineerd met enkele elementen uit SLSA.

Gebruiksvoorbeeld lezen

Voldoe aan het SLSA-framework

SLSA is een uitgebreide checklist met beveiligingscontroles en standaarden die de software-integriteit garanderen. Naast het helpen van ontwikkelaars, organisaties en bedrijven bij het maken van weloverwogen keuzes over het bouwen en gebruiken van veilige software, stelt het vier escalerende reeksen stappen voor om de gehele levenscyclus van softwareontwikkeling te beveiligen.

Met Scribe kunnen gebruikers de nalevingsvalidatie met SLSA automatiseren. Bovendien biedt Scribe op de specifieke gebieden waar ze niet voldoen een reeks uitvoerbare aanbevelingen om de kloof te dichten. Dit lost een enorm probleem op voor softwareproducenten die tegen 2024 moeten voldoen aan de nieuwe, door de VS geleide regelgeving.

Gebruiksvoorbeeld lezen

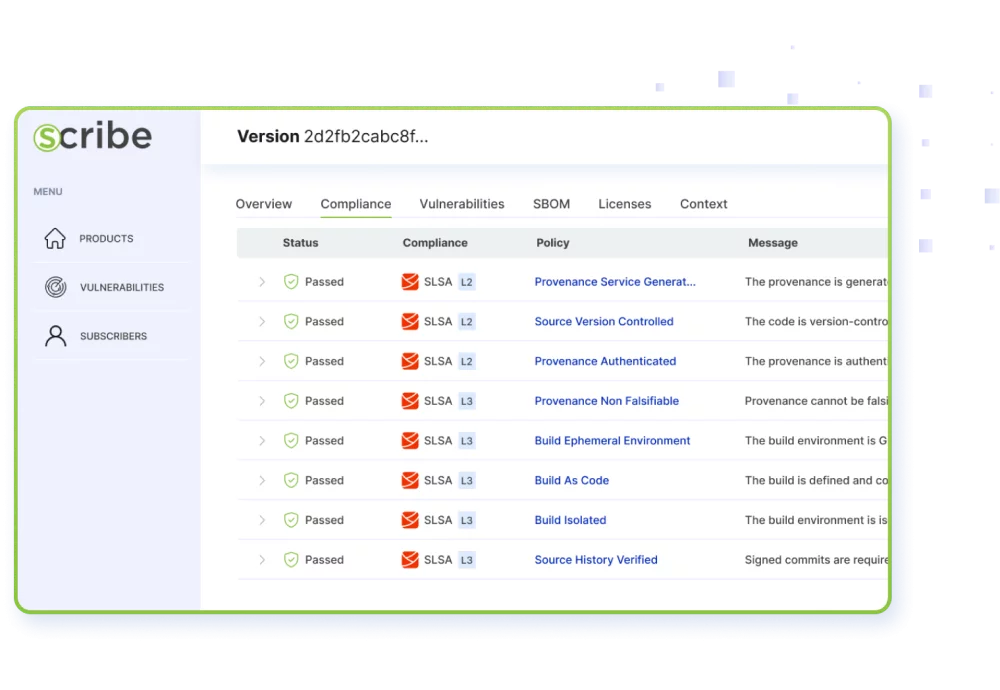

Controleer eenvoudig of SW-builds voldoen aan de vereisten van SLSA niveau 2 of niveau 3

Met Scribe kunt u SLSA-herkomst creëren als onderdeel van de pijplijn van elk van uw builds, precies zien welke SLSA-vereiste is geslaagd of mislukt, en snel eventuele problemen oplossen en de build in overeenstemming brengen.

Vervolgens kunt u het verzamelde bewijsmateriaal eenvoudig delen met relevante belanghebbenden, waarmee u vol vertrouwen kunt aantonen dat uw build of product voldoet.

Bereik sneller FedRAMP-naleving, met minder middelen, terwijl u uw ontwikkelingssnelheid behoudt

Het platform van Scribe Security biedt essentiële functies om nalevingsprocessen te stroomlijnen en automatiseren, waardoor de time-to-certificatie met minimale handmatige inspanning wordt versneld:

- Geautomatiseerd SBOM-beheer

- Guardrails-as-Code voor SDLC-bestuur

- Continue zekerheid: codeondertekening en herkomstverificatie

- Kwetsbaarheidsscanning en risicobeheer

- Op bewijs gebaseerde naleving en rapportage

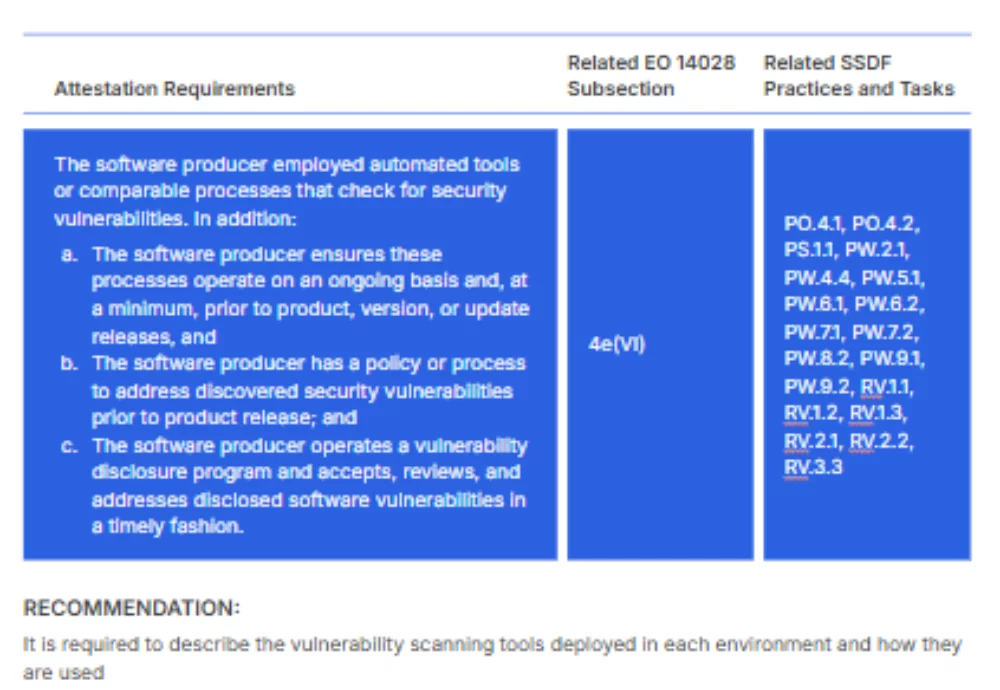

Navigeren door de vereisten van het Secure Software Development-Attestation Form van CISA

Wij staan voor u klaar:

- Scribe genereert bewijsmateriaal, ondertekent dat bewijsmateriaal cryptografisch in een attestatie en verifieert dat bewijsmateriaal als onderdeel van welk beleid dan ook dat nodig is om af te dwingen in het softwareproductieproces.

- Wij adviseren u over welke bewijsstukken u nodig heeft, zoals logbestanden, schermafbeeldingen, configuratiebestanden, enzovoort.

- Wij weten hoe we bewijsmateriaal uit tools van derden kunnen verzamelen en dit kunnen toevoegen aan de rest van het bewijsmateriaal voor SDLC en hoe we pijplijnen kunnen bouwen.

- Wij helpen u dit bewijsmateriaal te verzamelen en om te zetten in onweerlegbare, onveranderlijke verklaringen die op een veilige plek worden opgeslagen.

Voldoen aan de nieuwe federale softwarebeveiligingsrichtlijn EO 14144

Het op attestatie gebaseerde platform van Scribe garandeert volledige naleving van de beveiliging van de softwaretoeleveringsketen met het nieuwe federale mandaat. Het belangrijkste voordeel van Scribe is het continue assurance-model, dat het volgende omvat:

- Naadloze integratie in CI/CD-workflows (on-premise of cloud).

- Realtime beveiligingscontroles, waaronder kwetsbaarheidsscans, licentienaleving en beleidshandhaving.

- Onveranderlijk, ondertekend bewijs voor elke verificatiestap, dat een veilige keten van bevestigingen vormt.

- Geautomatiseerde beleidshandhaving om niet-conforme builds te blokkeren en zo de implementatie van risicovolle software te voorkomen.

Voldoen aan DORA - Digitale operationele veerkracht in financiële dienstverlening versterken

Scribe Security biedt een holistische oplossing door beveiligingscontroles in de gehele SDLC te automatiseren. Zo wordt gegarandeerd dat elke release voldoet aan strenge beveiligingsnormen en wordt verifieerbaar, machinaal leesbaar bewijs van naleving geleverd.

Scribe Security helpt organisaties in de financiële sector niet alleen om te voldoen aan DORA, maar ook om een veerkrachtige, veilige softwarebasis te bouwen.

Ontvang nu het volledige whitepaper

Cybersecurity-naleving voor fabrikanten van medische apparatuur mogelijk maken

Ocuco's Medewerkers Richtlijnen van de FDA voor cyberbeveiliging in medische hulpmiddelen bevatten strenge vereisten voor risicomanagement, veilige softwareontwikkeling en voortdurende waakzaamheid gedurende de levenscyclus van een apparaat.

Het platform van Scribe Security genereert SBOM en beheert de bijbehorende risico's in de gehele SDLC, integreert beveiliging rechtstreeks in de SDLC, automatiseert doorlopende attestaties en genereert verifieerbaar bewijs. Zo krijgen fabrikanten van medische apparatuur de tools die ze nodig hebben om te voldoen aan de FDA-vereisten en hun producten te beschermen.

Ontvang nu het volledige whitepaper

Softwareproducenten in staat stellen te voldoen aan de EU Cyber Resilience Act

Ocuco's Medewerkers EU-wet inzake cyberweerbaarheid (EU CRA) stelt uitgebreide cyberbeveiligingsvereisten vast voor digitale producten. Softwareproducenten moeten veilige praktijken invoeren en een strikte beveiliging van de toeleveringsketen handhaven.

Het holistische platform van Scribe Security automatiseert en handhaaft beveiliging gedurende de gehele Software Development Lifecycle (SDLC) en zorgt ervoor dat software wordt ontwikkeld, uitgebracht en onderhouden in overeenstemming met de EU CRA.

Ontvang nu het volledige whitepaperHet voordeel van Scribe ten opzichte van andere tools

Evalueert het gehele beleid in plaats van alleen een herkomstdocument op te stellen

Producenten kunnen relevante SLSA-informatie over hun pijpleidingen verzamelen in de vorm van een reeks beleidsmaatregelen

Producenten kunnen ervoor kiezen dit beleid in hun pijplijn door te voeren en te controleren of het beleid is geslaagd of mislukt

Als u alle polissen goedkeurt, betekent dit dat u voldoet aan SLSA-niveau 3.

De SSDF- en SLSA-frameworks bestrijken een breed scala aan gebieden, waaronder kwetsbaarheidsbeheer, code-integriteit, herkomstvalidatie en handhaving van veilige SDLC-processen. De implementatie ervan kan echter een hele klus zijn, vooral voor organisaties met beperkte middelen. Bovendien is de noodzaak om naleving op een ondubbelzinnige manier aan te tonen als reactie op de nieuwe federale regelgeving of de eisen van klanten verre van triviaal.

Met Scribe kunt u:

Genereer, beheer en deel SBOM's

Met Scribe kunnen commerciële softwareleveranciers en integrators kwetsbaarheden opsporen, SBOM's genereren, beheren en delen met downstream-consumenten en andere belanghebbenden in de softwaretoeleveringsketen.

Beheer SBOM-toegang

Scribe staat contractuele verplichtingen toe om toegang tot SBOM's toe te staan. Het communiceert ook het kwetsbaarheidsrisico via VEX (een CISA-standaard).

Bepaal het beschermingsniveau

Op basis van CIS Software Supply Chain Security benchmarking en enkele elementen uit SLSA voert Scribe een op regels gebaseerde evaluatie uit om het beschermingsniveau van de build-pijplijn te bepalen.