В начале августа Национальный институт стандартов и технологий США (NIST) опубликовал проект 2.0 версия своей достопримечательности Структура кибербезопасности, впервые опубликованный в 2014 году. За последние 10 лет многое изменилось, не последним из которых является растущий уровень угроз кибербезопасности, от которых в исходном документе было указано, как помочь защитить критическую инфраструктуру.

Несмотря на то, что CSF призван помочь снизить риск кибербезопасности для критически важной инфраструктуры, он получил широкое распространение как в частном, так и в государственном секторе. Полагаться исключительно на добровольное соблюдение CSF оказалось недостаточно для установления достаточных мер кибербезопасности для критически важной инфраструктуры. атака программ-вымогателей на Colonial Pipeline 2021 год стал ярким тому подтверждением. В результате администрация Байдена отреагировала введением обязательных стандартов кибербезопасности в критически важных секторах инфраструктуры, таких как нефте- и газопроводы, рельс, авиация и Водяные.

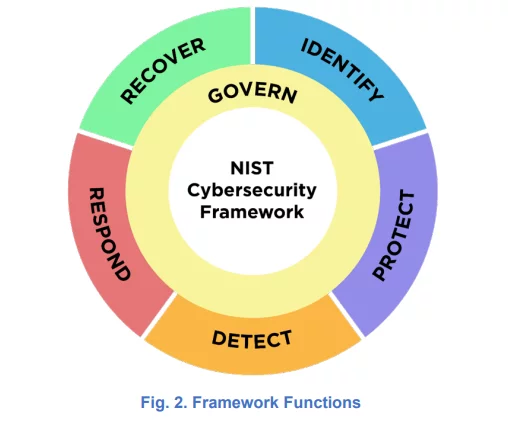

CSF 2.0 расширяет охват CSF всех производителей программного обеспечения любого размера, технологического стека и сектора, делает упор на управление кибербезопасностью и уделяет особое внимание управлению рисками в цепочке поставок в киберпространстве. Кроме того, новая структура добавляет еще один столп к первоначальным пяти, необходимым для успешной программы кибербезопасности. Первоначальными пятью были следующие: выявление, защита, обнаружение, реагирование и восстановление. CSF 2.0 представляет шестую функцию: Управление.

В этой статье мы попытаемся обобщить новые дополнения к платформе и посмотреть, как она может помочь вам в запуске или развитии существующей программы управления рисками кибербезопасности. Важно отметить, что эта новая версия еще не является окончательной. Проект открыт для комментариев до начала ноября, а его выпуск запланирован на начало 2024 года. Это означает, что если у вас есть какие-либо комментарии или дополнения, которые вы хотели бы видеть добавленными, у вас еще есть время предложить их на рассмотрение NIST.

Основные изменения в CSF 2.0

Команда Проект CSF 2.0 сохраняет основные аспекты исходной структуры. CSF 2.0 является добровольным для частного сектора; он использует подход к кибербезопасности, основанный на оценке рисков (концентрируясь на результатах кибербезопасности, которых добиваются организации, а не на конкретных мерах контроля, которые необходимо внедрить); и он сохраняет основную структуру CSF, которая состоит из трех основных компонентов:

- Столпы – Сердце CSF объединяет намеченные результаты кибербезопасности в пять «функций» или столпов: выявление, защита, обнаружение, реагирование и восстановление. (CSF 2.0 представляет шестую функцию: управление.) Эти функции являются необходимыми компонентами эффективной кибербезопасности. Вокруг пяти основных столпов первоначальный CSF включает 5 категории и 23 подкатегорий предполагаемых результатов кибербезопасности, а также сотни полезных ссылок, в основном других структур и отраслевых стандартов, сгруппированных вокруг них. Черновой вариант версии 108 еще более обширен.

Источник: CSF 2.0.

- Уровни платформы – Уровни CSF определяют, как компания управляет рисками кибербезопасности. Организации выбирают уровень, который лучше всего соответствует их целям, снижает киберриски до приемлемой степени и легко реализуется. Уровни предлагали прогресс от 1 до 4 («Частичный» к «Адаптивному») и демонстрируют возрастающий уровень сложности.

- Профили фреймворка – Профили CSF помогают компаниям найти подходящий для них путь снижения риска кибербезопасности. Они определяют «текущее» и «целевое» состояние кибербезопасности организации и помогают ей перейти от одного к другому.

Проект CSF 2.0 включает следующие ключевые изменения:

- Объем – Новая структура предназначена для использования организациями всех размеров и отраслей, включая малый и средний бизнес. Этот шаг отражает тот факт, что в 2018 г. Конгресс прямо попросил NIST решить проблемы малого бизнеса в связи с первоначальной структурой.. Пересмотр формулировки документа с целью удаления ссылок на критическую инфраструктуру и замены их включением всех организаций отражает расширение сферы действия структуры.

- Компонент управления – CSF 2.0 расширяет методологию кибербезопасности CSF, основанную на оценке рисков. CSF 2.0 признает, что драматические изменения, произошедшие за последнее десятилетие, превратили кибербезопасность в ключевой источник корпоративных рисков (включая перерывы в работе компании, утечку данных и финансовые потери). Чтобы справиться с этими изменениями, CSF 2.0 повышает актуальность управления и ставит киберриски на тот же уровень, что и юридические, финансовые и другие формы корпоративных рисков для высшего руководства. Новая функция управления рассматривает то, как организация принимает решения для поддержки своей стратегии кибербезопасности, и предназначен для информирования и поддержки остальных пяти функций.

- Управление рисками цепочки поставок – Усилия, необходимые для контроля рисков кибербезопасности, связанных с внешними сторонами, называются управлением рисками цепочки поставок (SCRM). Цепочки поставок подвергают компанию киберриску. Вредоносные атаки (например, Троянская атака 3CX), атаки программ-вымогателей, утечка данных (например, Эквифаксное нарушение данных), а нарушения кибербезопасности являются распространенными киберопасностями в цепочке поставок.

Сторонние инструменты и код все чаще используются практически во всех аспектах производства программного обеспечения, поэтому мы видим соответствующий рост риски цепочки поставок программного обеспечения. Любая третья сторона, имеющая доступ к системе организации, в том числе компании по управлению данными, юридические фирмы, провайдеры электронной почты, компании веб-хостинга, дочерние компании, поставщики, субподрядчики, а также любое стороннее программное или аппаратное обеспечение, используемое в системе организации, может начать атаки на цепочку поставок. Вмешательство, кража, несанкционированное внедрение кода или компонентов в программное или аппаратное обеспечение, а также неправильные производственные процедуры — все это опасности в цепочке поставок программного обеспечения. Организации, которые не управляют должным образом рисками цепочки поставок программного обеспечения, с большей вероятностью пострадают от такой атаки.

CSF 2.0 добавляет больше информации о сторонних рисках, включая рекомендации по цепочке поставок программного обеспечения в новую функцию управления, и указывает, что риск кибербезопасности в цепочках поставок программного обеспечения должен учитываться при выполнении организацией всех функций структуры (а не только управления). Новый язык SCRM — одно из изменений. CSF 2.0 перечисляет следующие желательные результаты SCRM:

- Поставщики должны быть «известны и иметь приоритет по критичности» (GV.SC-04).

- «Планирование и комплексная проверка проводятся для снижения рисков перед вступлением в официальные отношения с поставщиком или другими третьими сторонами» (GV.SC-06).

- «Практика обеспечения безопасности цепочки поставок интегрирована в программы кибербезопасности и управления корпоративными рисками, а их эффективность контролируется на протяжении всего жизненного цикла технологических продуктов и услуг». (ГВ.SC-09)

Проект также предлагает компаниям использовать рамочные профили CSF, «чтобы определить стандарты и методы кибербезопасности для включения в контракты с поставщиками, а также обеспечить общий язык для передачи этих требований поставщикам». Согласно NIST, поставщики могут использовать Профили фреймворка (см. выше), чтобы сообщить о своей позиции в области кибербезопасности, а также о соответствующих стандартах и политиках, касающихся рисков в цепочке поставок программного обеспечения.

- Облачная безопасность – Первоначальный CSF рассматривал облачную безопасность, но только в тех случаях, когда предприятие обслуживало и защищало свою собственную облачную инфраструктуру. Этот вариант использования уже не является самым распространенным. Организации быстро переходят к облачным средам, в которых сторонние корпорации управляют облаком на законных и операционных основаниях. (Например, в моделях облачных вычислений «платформа как услуга» и «программное обеспечение как услуга» администрирование базовой инфраструктуры передается на аутсорсинг.)

Благодаря улучшенным положениям по управлению и управлению рисками в цепочке поставок CSF 2.0 позволяет предприятиям лучше использовать эту структуру для построения моделей совместной ответственности с поставщиками облачных услуг, а также облегчает некоторую степень контроля в облачных средах.

- Расширенное руководство по внедрению – Чтобы помочь компаниям в достижении результатов кибербезопасности, изложенных в рамках, CSF 2.0 предоставляет дополнительные «примеры реализации(Основной ключ) и информативные ссылки». Хотя эти ресурсы считаются частью структуры, NIST будет хранить их отдельно, чтобы обеспечить более регулярные обновления.

Примеры реализации предоставляют дополнительную информацию о том, как внедрить структуру в действие. Они не описывают все действия, которые можно предпринять для достижения конкретной цели, а скорее представляют собой «примеры, ориентированные на действия», призванные помочь предприятиям понять «основные» результаты и первые действия, которые можно предпринять для достижения таких результатов.

Использование CSF 2.0

CSF, как и другие структуры NIST, очень скуп на точные детали того, как реализовать свои предложения. Не существует полного или частичного контрольного списка, который вы могли бы использовать в качестве первого шага в настройке или расширении управления рисками кибербезопасности вашей организации. Несмотря на обширный список «желаемых результатов», бремя реализации по-прежнему остается на плечах отдельных компаний. Логика заключается в том, что, поскольку каждая компания уникальна в своем технологическом наборе, существующих угрозах и рисках, не существует простого и комплексного способа адаптировать систему решений киберугроз по принципу «один список подходит всем».

Тем не менее, фреймворк не лишен своего применения. Во-первых, профили и уровни, предлагаемые в рамках, предлагают хороший способ, по крайней мере, начать планировать, каким должен быть план реагирования компании на кибербезопасность и управление рисками. Это дает руководству компании четкое указание на то, что киберриски следует рассматривать наравне с любой другой серьезной категорией рисков (например, юридических или финансовых), что теоретически должно помочь директору по информационной безопасности получить финансирование и рабочую силу, необходимые для управления имеющимися у него рисками. нанесено на карту для их организации. Наконец, наличие недавно добавленного раздела, посвященного SCRM показывает, насколько серьезно компании должны относиться к различным угрозам, которые присущи потенциальной атаке или взлому цепочки поставок программного обеспечения.

Тот факт, что NIST намерен предложить более надежное и часто обновляемое руководство по внедрению, включающее примеры, является шагом в правильном направлении. Еще неизвестно, насколько обширна и полезна эта информация на самом деле. По-прежнему существует большая вероятность, что вы не сможете принять и применить эту старую/новую структуру без хотя бы одного человека, обладающего знаниями в области кибербезопасности.

По крайней мере, что касается риска в цепочке поставок программного обеспечения, Платформа Писца тебя прикрыть. У Scribe есть бесплатный уровень, где вы можете начать пробовать его прямо сейчас, используя все наши обширные возможности. Это включает в себя начало создания и хранения информации о происхождении SLSA и детальной информации. SBOM для ваших сборок. Если вы заинтересованы в возможности Scribe предложить вам пользовательскую политику для управления вашим процессом SDLC, я приглашаю вас проверить этой статье.

В любом случае, я призываю вас попробуйте нашу платформу и изучить полезность информации о безопасности, которую Scribe может предложить, по мере ее накопления и анализа с течением времени.

Этот контент предоставлен вам Scribe Security, ведущим поставщиком комплексных решений для обеспечения безопасности цепочки поставок программного обеспечения, обеспечивающим современную безопасность артефактов кода, а также процессов разработки и доставки кода по всей цепочке поставок программного обеспечения. Подробнее.