SCRIBE против ASPM: унифицированный подход к безопасности приложений и цепочек поставок

Достаточно ли ASPM для защиты разработки программного обеспечения?

Инструменты Application Security Posture Management (ASPM) в первую очередь предназначены для консолидации и управления безопасностью на уровне приложений путем агрегирования выходных данных таких инструментов, как SCA, SAST и DAST. Хотя инструменты ASPM могут включать функции для защиты аспектов SDLC, их фокус часто остается ограниченным видимостью приложений и применением статической политики. Решения ASPM редко расширяют свои возможности для комплексной защиты более широкой цепочки поставок программного обеспечения, включая конвейеры, системы сборки и процессы развертывания.

Комплексный подход Scribe Security к ASPM и безопасности цепочки поставок

Сквозной контекстный и основанный на доказательствах подход

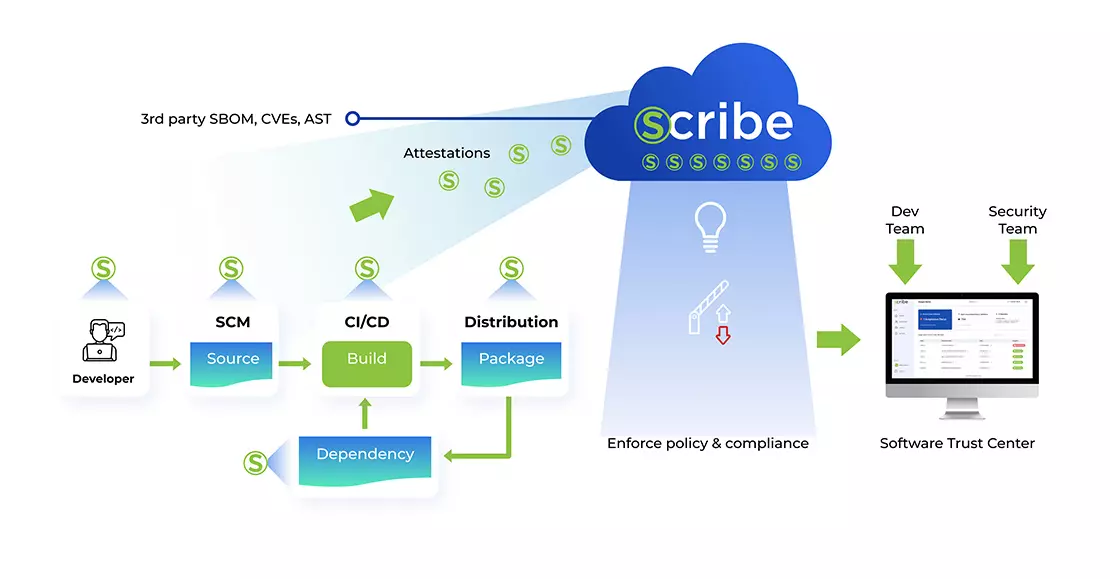

Scribe использует гибкий массив датчиков для сбора подробных доказательств безопасности по всему SDLC, обеспечивая всеобъемлющее и контекстное представление о выпусках и развертываниях продуктов. Каждый выпуск продукта и связанные с ним артефакты сопровождаются подробным досье, содержащим доказательства, такие как дерево продукта, SBOM репозиториев исходного кода и образов контейнеров, конфигурации безопасности инструментов разработки, результаты сканирования уязвимостей, хэши файлов и проверки подписей кода или артефактов. Организации могут адаптировать свою настройку, выбрав легкие датчики на основе API для высокоуровневых идей или углубленные агенты для более подробного анализа, в соответствии с их уровнем зрелости и потребностями.

Защитные ограждения SDLC на основе политик

Scribe позволяет организациям создавать и применять индивидуальные политики безопасности, соответствующие их уникальным требованиям. Эти политики можно гибко применять на различных этапах SDLC, включая разработку, сборку и развертывание, функционируя как шлюзы в реальном времени для мониторинга и снижения рисков на основе кумулятивных доказательств. Используя GitOps для управления версиями и бесшовной интеграции, Scribe обеспечивает гибкое, адаптивное применение политик, которое соответствует требованиям сложных реальных сред.

Соответствие как кодекс

Scribe интегрирует рабочие процессы соответствия непосредственно в SDLC как код, позволяя организациям придерживаться таких фреймворков, как SLSA, SSDF и EO 14028. Эти ограничения встроены в SDLC и поддерживаются непрерывной аттестацией, что позволяет командам измерять прогресс, принимать политики и гибко развивать инициативы по обеспечению соответствия. Этот итеративный подход обеспечивает долгосрочное соответствие нормативным и организационным требованиям.

Комплексное обнаружение и мониторинг активов

Scribe обеспечивает комплексное обнаружение активов, отображая все активы разработки, конвейеры, зависимости и их отношения по всему SDLC. Эта видимость позволяет группам безопасности проактивно управлять рисками, отслеживать конфигурации, контролировать происхождение кода и обеспечивать целостность артефактов от разработки до производства. Scribe повышает ситуационную осведомленность и облегчает принятие обоснованных решений, предоставляя полную картину фабрики программного обеспечения.

Расширенное управление SBOM и прозрачность

Аналитический движок Scribe обеспечивает глубокое, настраиваемое понимание рисков программного обеспечения, отслеживая ключевые показатели эффективности (KPI) для DevSecOps. Выделяя тенденции и выявляя пробелы в состоянии безопасности, эта аналитика поддерживает непрерывные усилия по улучшению и помогает организациям оценивать свой прогресс в рамках SDLC.

Расширенная аналитика и ключевые показатели эффективности

Аналитический движок Scribe отслеживает производительность DevSecOps и предоставляет действенные сведения о KPI безопасности по всему SDLC. Эта возможность помогает организациям постоянно улучшать свою позицию безопасности, одновременно выявляя области для улучшения.

Управление уязвимостями и рисками с помощью VEX Advisory Management

Управление рекомендациями VEX (Vulnerability Exploitability eXchange) от Scribe улучшает управление рисками после релиза, генерируя контекстно-зависимые рекомендации на основе инвентаризаций SBOM. Оно отслеживает новые уязвимости и оповещает заинтересованные стороны, обеспечивая своевременные обновления для снижения рисков. Этот проактивный подход устраняет разрыв между производителями и потребителями программного обеспечения, способствуя прозрачной коммуникации и эффективному управлению уязвимостями.

Контроль за несанкционированным доступом и непрерывное подписание кода

Scribe интегрирует защиту от несанкционированного доступа, автоматическую подпись кода и непрерывную аттестацию для защиты целостности программного обеспечения от разработки до развертывания. Эти возможности гарантируют, что каждый артефакт остается защищенным от несанкционированного доступа и проверяемым, повышая надежность всего жизненного цикла программного обеспечения и защищая от вредоносных изменений

Расширенные возможности ASPM Scribe по сравнению с типичными инструментами ASPM

| Особенность | Писец безопасности | Типичный ASPM | Преимущества |

| Сквозной контекстный и основанный на доказательствах подход | Собирает доказательства безопасности по всему SDLC с помощью гибких датчиков, создавая контекстное представление о выпусках продуктов. Включает подробные досье с SBOM, конфигурациями безопасности, сканированиями уязвимостей и проверкой артефактов. | Основное внимание уделяется агрегированию результатов работы инструментов безопасности без создания всеобъемлющего, богатого доказательствами контекста для релизов. | Предоставляет организациям действенные, подкрепленные фактами сведения для более эффективного управления рисками в цепочке поставок и оценки безопасности продукции. |

| Защитные ограждения SDLC на основе политик | Позволяет использовать пользовательские политики безопасности на всех этапах SDLC, выступая в качестве шлюзов в реальном времени на основе кумулятивных доказательств. Интегрируется с GitOps для бесшовного и адаптивного управления политиками. | Ограничено статическими проверками политики, ориентированными на уязвимости уровня приложений. | Обеспечивает гибкое применение политик в режиме реального времени, адаптируемое к меняющимся потребностям организации и сложным условиям. |

| Соответствие как кодекс | Интегрирует рабочие процессы соответствия в виде кода в SDLC, поддерживая такие фреймворки, как SLSA, SSDF и EO 14028. Включает аттестацию для отслеживания прогресса и итеративного улучшения. | полагается на статическую отчетность о соответствии без итеративных или гибких рабочих процессов внедрения. | Поддерживает соответствие реальным требованиям и постоянное развитие инициатив по обеспечению соответствия, гарантируя организациям эффективное выполнение нормативных требований. |

| Комплексное обнаружение и мониторинг активов | Составляет карту всех активов разработки, конвейеров, зависимостей и взаимосвязей, предоставляя полное представление о фабрике программного обеспечения. | Основное внимание уделяется прозрачности на уровне приложений с минимальным отображением активов цепочки поставок. | Улучшает ситуационную осведомленность, упреждающее управление рисками и принятие обоснованных решений, предоставляя целостное представление о SDLC. |

| Расширенное управление SBOM и прозрачность | Генерирует, подписывает и обновляет SBOM на каждом этапе SDLC, создавая инвентаризации с учетом продукта. Позволяет делиться проверяемыми данными прозрачности с потребителями. | Предоставляет статические снимки SBOM без механизмов непрерывного отслеживания или прозрачности. | Обеспечивает обновления SBOM в режиме реального времени и укрепляет доверие, обеспечивая соответствие требованиям и четкую коммуникацию с потребителями программного обеспечения. |

| Расширенная аналитика и ключевые показатели эффективности | Отслеживает ключевые показатели эффективности безопасности и производительность DevSecOps по всему SDLC с получением полезной информации для постоянного совершенствования. | Предоставляет базовые отчеты об уязвимостях без более широкого отслеживания KPI. | Выявляет тенденции и пробелы в состоянии безопасности, помогая организациям оценивать и повышать производительность DevSecOps. |

| Управление уязвимостями и рисками с помощью VEX Advisory Management | Создает контекстно-зависимые рекомендации VEX для управления рисками после релиза и отслеживает новые уязвимости в инвентарях SBOM. | Отсутствуют возможности управления рисками и консультирования после релиза. | Проактивно управляет рисками и информирует о них заинтересованных лиц, сокращая разрывы между производителями и потребителями программного обеспечения. |

| Средства защиты от несанкционированного доступа и подпись кода | Включает в себя защиту от несанкционированного доступа, автоматическое подписание кода и непрерывную аттестацию для защиты артефактов. | Основное внимание уделяется обнаружению уязвимостей без защиты от несанкционированного доступа или функций целостности артефактов. | Обеспечивает целостность и происхождение программного обеспечения на всем протяжении SDLC, защищая от вредоносных модификаций и повышая надежность. |

Инструменты ASPM ориентированы на безопасность на уровне приложений, объединяя результаты работы таких инструментов, как SCA и SAST, но зачастую не обеспечивают комплексной безопасности цепочки поставок, включая конвейеры и системы сборки.

Scribe Security выходит за рамки безопасности приложений, устраняя риски по всему SDLC. Он использует настраиваемые датчики для сбора контекстных доказательств, таких как SBOM, результаты сканирования и сигнатуры артефактов, создавая подробные досье безопасности для выпусков продуктов.

Scribe поддерживает управление SDLC на основе политик с шлюзами безопасности в реальном времени, которые адаптируются к организационным потребностям с помощью GitOps. Рабочие процессы соответствия интегрированы как код, поддерживающий такие фреймворки, как SLSA и EO 14028, с постоянной аттестацией для отслеживания прогресса.

Его возможности включают обнаружение активов по всей фабрике программного обеспечения, расширенное управление SBOM для прозрачности жизненного цикла, аналитику для отслеживания производительности DevSecOps и управление рекомендациями VEX для сообщения о рисках после выпуска. Средства контроля за несанкционированным доступом, подпись кода и аттестация обеспечивают целостность артефактов по всему SDLC.

Scribe устраняет ограничения ASPM, объединяя безопасность приложений и цепочки поставок с гибкими рабочими процессами, ориентированными на соблюдение нормативных требований.