В соавторстве с Виктор Карташов.

Стандарт NIST SP 800–190 содержит структурированные рекомендации по защите контейнерных приложений, охватывающие все: от происхождения образа до контроля времени выполнения. Поскольку использование контейнеров в быстро меняющихся средах DevOps стремительно растет, соответствие этим требованиям становится одновременно и необходимым, и сложным.

Но SP 800–190 здесь просто вариант использования. Более масштабная идея заключается в том, чтобы принести непрерывная, подписанная, проверка политики как кода в ваши конвейеры CI/CD, независимо от структуры безопасности.

Большинство команд по-прежнему рассматривают соответствие как финальную стадию деятельности — отложенную, хрупкую и оторванную от разработки. Но что, если бы каждое изображение, каждый PR, каждый тег постоянно проверялись на соответствие политикам безопасности?

Задача: последовательное соответствие требованиям в рамках быстрого SDLC

Проблема в том, что хотя SP 800–190 говорит вам, что нужно защитить — он дает четкие указания и категории, такие как меры противодействия имиджу, реальная проблема — как преобразовать эти руководящие принципы высокого уровня в конкретные, выполнимые проверки, как обеспечить их последовательное соблюдение, и как доказать, что вы это сделали. Это как раз то, где наши инструменты для непрерывного управления и обеспечения соответствия требованиям SDLC приходит время, превращая соблюдение требований из ручного труда в автоматизированный, поддающийся проверке процесс.

Вместо того чтобы полагаться на хрупкие одноразовые сценарии или сканирование на поздних этапах после развертывания, Подход писца Приносит структурированные, реализуемые элементы управления безопасностью прямо в сердце вашего жизненного цикла разработки программного обеспечения (SDLC). Мы делаем это бесшовно, используя Действия GitHub, Valint и Sigstore, что позволяет вам:

- Определите свою политику безопасности как код, делая их управляемыми.

- Автоматизировать проверки непосредственно в ваших рабочих процессах разработки.

- Криптографически подписывайте и надежно храните все доказательства безопасности.

- Достичь полной прослеживаемости и проверяемости для каждого артефакта, от запроса на извлечение до производства.

Суть нашего решения: политика как код с Valint

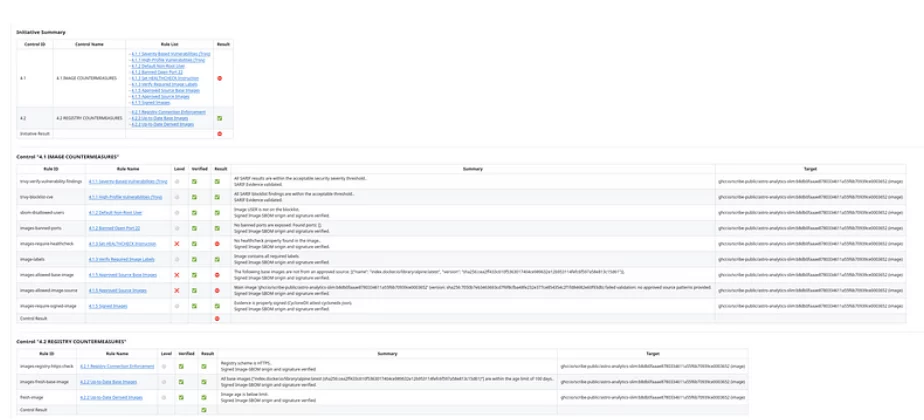

В основе Мощное решение Scribe лежит декларативный файл инициативы. Он прекрасно отображает абстрактные руководящие принципы и элементы управления SP 800–190 (например, в «Image Countermeasures») в конкретные, исполняемые правила. Здесь ваши политики безопасности действительно становятся кодом, реализуемым Валинт. Для более глубокого погружения в то, как политические механизмы, такие как Valint, упорядочивают ваши усилия по обеспечению соответствия, мы рекомендуем вам прочитать нашу предыдущую публикацию, «От хаоса к ясности: управление механизмом политики для обеспечения соответствия».

Пример: Вот как определяются конкретные меры противодействия имиджу в рамках вашей инициативы Valint:

управления:

– название: «4.1 МЕРЫ ПРОТИВОДЕЙСТВИЯ ИЗОБРАЖЕНИЮ»

правила:

– использует: sarif/trivy/blocklist-cve@v2/rules

название: «4.1.1 Уязвимости высокого уровня»

– использует: images/verify-labels@v2/rules

название: «4.1.3 Требуемые метки изображений»

– использует: images/allowed-base-image@v2/rules

название: «4.1.5 Одобренные базовые изображения»

Гибкость здесь колоссальна: в то время как наша демонстрация использует sp-800-190.yaml, Valint позволяет вам легко заменить его, настроить или добавить собственные инициативы., будь то на основе контрольных показателей CIS, внутренних организационных рекомендаций или полностью индивидуальных политик.

Для получения более подробной информации о определение и использование конкретных инициатив, пожалуйста, обратитесь к наша документация. Вы также можете изучить наши общее руководство по реализации инициатив SDLC здесь.

История разработчика: соответствие требованиям в режиме реального времени в запросах на включение изменений

Итак, как это выглядит для разработчиков? В тот момент, когда Запрос на извлечение открытконвейер непрерывной интеграции автоматически включается в работу, организуя ряд важных проверок безопасности.

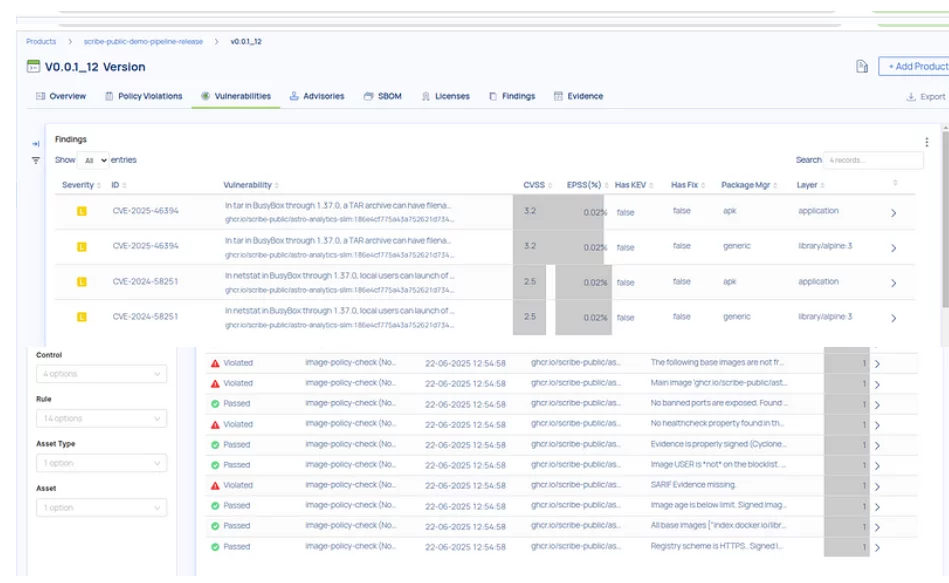

Во-первых, Фаза сборки начинается, где создается образ и собираются важные метаданные непосредственно из Dockerfile. После этого Генерация СБОМ шаг создает подробный CycloneDX SBOM, тщательно прослеживая пакеты и базовые слои изображения для полной прозрачности. Далее, Сканирование уязвимостей выполняется для создания комплексного отчета в формате SARIF. Наконец, Оценка политики занимает центральное место как Валинт тщательно проверяет все накопленные доказательства на предмет соответствия вашей предопределенной инициативе SP 800–190.

Если будут обнаружены какие-либо нарушения — возможно, CVE с уровнем серьезности, превышающим 8.5 — ваш конвейер настроен либо на прямую блокировку PR, либо на выдачу заметного предупреждения. Лучшая часть? Краткое резюме результатов прилагается непосредственно к представлению PR на GitHub, предоставление разработчикам немедленной и действенной обратной связи. Это дает им возможность заблаговременно решать проблемы безопасности прямо на рабочем месте.

Интерфейс Scribe: просмотр сведений о нарушениях политики

Пример: Резюме проверки PR на GitHub: немедленная обратная связь от разработчиков

– название: Сбор доказательств и оценка политики

использует: scribe-security/action-verify@master

с:

цель: моя_компания/мое-изображение:v1.0.0

bom: true # Генерация SBOM для цели

ввод: trivy:trivy-report.json # Генерация доказательств для trivy report

base-image: Dockerfile # Генерация доказательства базового образа

инициатива: sp-800-190@v2 # Оценить инициативу

формат ввода: подтверждение

формат: свидетельство

Конечно, такие артефакты, как SBOM, результаты сканирования и выходные данные политики, могут быть дополнительно сохранены в качестве артефактов конвейера для еще более глубокой проверки или архивирования соответствия.

The Release Gate: проверяемое соответствие посредством подписанных доказательств

После успешного слияния запроса на извлечение путешествие продолжается выпускной трубопровод, где изображение проходит окончательную критическую проверку по тем же правилам SP 800–190. Это не просто повторный запуск; это ворота для развертывания. На этом решающем этапе Платформа ScribeHub фокусируется на создании проверяемое доказательство соответствия, гарантируя, что каждый релиз не только безопасен, но и заслуживает доверия благодаря всеобъемлющим подписанным доказательствам.

Будь то успех или неудача, ScribeHub обеспечивает полную прозрачность и отслеживаемость. Кардинально, все доказательства, включая подробный результат политики, загружаются в защищенное хранилище и подписываются криптографически (например, через Sigstore, x.509 или KMS). Это гарантирует неизменность и проверяемость каждого результата, предоставляя полную информацию для аудита и доверия, независимо от того, что показывает оценка.

Эти подписанные результаты политики SARIF, SBOM и результаты сканирования становятся бесценными активами для:

- Надежные аудиторские следы: Предоставление неоспоримых доказательств соответствия.

- Надежное подтверждение выпуска: Подтверждение уровня безопасности ваших развернутых артефактов.

- Простая интеграция контроля доступа Kubernetes: Включение автоматических шлюзов перед запуском изображений в кластерах.

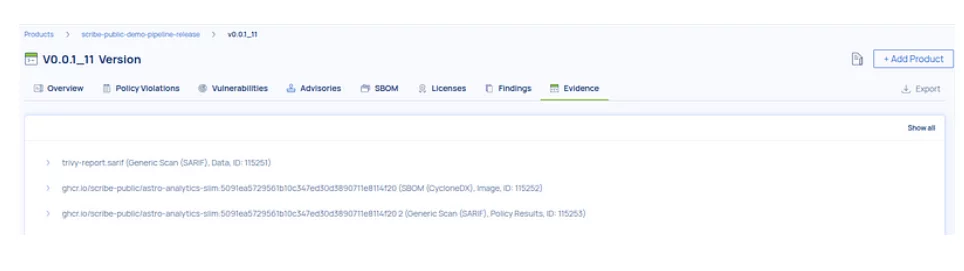

В пользовательском интерфейсе ScribeHub любые нарушения четко обозначены, и каждое подписанное доказательство тщательно отслеживается, напрямую связано с результатом инициативы, которая его создала. Это обеспечивает непревзойденную ясность и уверенность в безопасности вашей цепочки поставок.

Агрегированные уязвимости от SBOM и сканирования

Пользовательский интерфейс Scribe: отслеживаемые и подписанные доказательства

Посмотрите на наше решение в действии: демонстрационный конвейер

Вы прочитали, как наши инструменты для обеспечения непрерывного соответствия оживляет SP 800–190. Теперь посмотрите сами! Мы создали практический демо репозиторий который демонстрирует, как именно Валинт и Сигстор работать вместе в процессах PR и релизов.

Ознакомьтесь с демо-кодом здесь: scribe-public/demo-pipeline

Этот репозиторий содержит два основных рабочих процесса GitHub Actions: sp800-190-policy-pr.yml и sp800-190-policy-release.yml, которые наглядно демонстрируют немедленную обратную связь для разработчиков и криптографически подписанное доказательство выпуска, как описано в этом посте.

Этот контент предоставлен вам Scribe Security, ведущим поставщиком комплексных решений для обеспечения безопасности цепочки поставок программного обеспечения, обеспечивающим современную безопасность артефактов кода, а также процессов разработки и доставки кода по всей цепочке поставок программного обеспечения. Подробнее.