Кибер Риск

Эта статья написана совместно с Виктором Карташовым и Дэниелом Небензалем. Лакмусовая бумажка аудитора: можете ли вы доказать свои сборки? «Можете ли вы однозначно доказать, что каждый отправленный вами образ контейнера был собран именно так, как вы заявляете?» Большинство аудиторов ожидают быстрого и уверенного ответа, а не недель лихорадочного рефакторинга YAML. Уровни цепочки поставок для […]

Читать далее

Написано совместно с Виктором Карташовым. Стандарт NIST SP 800–190 содержит структурированные рекомендации по защите контейнерных приложений, охватывающие все: от происхождения образов до элементов управления временем выполнения. Поскольку использование контейнеров в быстро меняющихся средах DevOps стремительно растет, соответствие этим требованиям становится одновременно и необходимым, и сложным. Но SP 800–190 здесь — всего лишь пример использования. Более масштабная идея заключается в том, чтобы […]

Читать далее

Что такое in-toto и как он защищает цепочку поставок ПО? Атаки на цепочку поставок ПО, подобные тем, что наблюдались в последние годы — 3CX, Codecov и Solarwinds — выявили хрупкость традиционных конвейеров разработки. В ответ сообщество разработчиков ПО с открытым исходным кодом разработало in-toto — фреймворк для обеспечения целостности на каждом этапе поставки ПО. In-toto […]

Читать далее

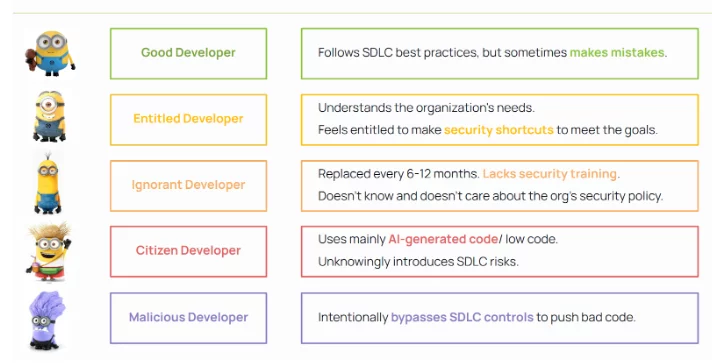

В сегодняшнем ландшафте разработки ПО разнообразие профилей разработчиков является как силой, так и уязвимостью. Прилагаемая таксономия — от благонамеренных, но несовершенных «хороших разработчиков» до «гражданских разработчиков», использующих код, сгенерированный ИИ, и даже «злонамеренных разработчиков» — подчеркивает, как различные уровни опыта, намерений и поведения могут представлять значительные риски жизненного цикла разработки ПО (SDLC). Scribe Security решает […]

Читать далее

Большинство организаций, занимающихся разработкой ПО, используют несколько платформ для управления кодом, сборки, регистрации, доставки и развертывания. Управление безопасностью SDLC и цепочки поставок ПО требует единой платформы, которая выходит за рамки собственных возможностей GitHub. Эффективное управление рисками требует четкой прослеживаемости и управления от кода до облака, обеспечивая привязку каждого образа контейнера и выпущенного артефакта к […]

Читать далее

Ландшафт безопасности федерального программного обеспечения претерпевает существенные изменения. В январе 2025 года Белый дом издал новый указ, направленный на укрепление безопасности и прозрачности цепочек поставок стороннего программного обеспечения, используемых федеральными агентствами. Этот мандат вводит важные изменения, которые поставщики программного обеспечения должны понимать и к которым должны быть готовы, особенно с учетом […]

Читать далее

В сегодняшнем быстро развивающемся ландшафте разработки ПО безопасность и соответствие стали первостепенными. Поскольку организации все больше полагаются на сторонние компоненты и программное обеспечение с открытым исходным кодом, понимание того, что находится внутри вашего ПО, никогда не было более важным. Введите спецификацию программного обеспечения (SBOM) — подробный список всех компонентов, библиотек и зависимостей, которые составляют ваше ПО. Интеграция SBOM […]

Читать далее

Обеспечение безопасности вашей цепочки поставок ПО начинается с обнаружения и управления вашей «фабрикой ПО» В сегодняшней среде разработки ПО команды работают с децентрализованными активами, такими как репозитории кода, конвейеры сборки и образы контейнеров. Хотя эта распределенная модель обеспечивает гибкость и ускоряет производство, она также фрагментирует активы и усложняет управление и надзор за безопасностью, особенно […]

Читать далее

С ростом сложности цепочек поставок программного обеспечения управление и обеспечение безопасности компонентов программного обеспечения стало более сложным. Чтобы справиться с этим, Software Bill of Materials (SBOM) стал важнейшим инструментом для обеспечения безопасности, прозрачности и соответствия жизненному циклу разработки программного обеспечения. SBOM — это всеобъемлющая запись всех компонентов, используемых при создании […]

Читать далее

20 июня 2024 года Gartner выпустила свое влиятельное Руководство по безопасности цепочки поставок программного обеспечения, в котором подчеркивается растущая необходимость защиты от атак на цепочки поставок программного обеспечения. С ростом частоты и сложности этих атак организации сталкиваются со значительными рисками, с которыми они должны эффективно справляться. В этой статье интерпретируются критические выводы из отчета Gartner. В ней объясняется, как Scribe […]

Читать далее