Структура безопасной разработки программного обеспечения (SSDF), AKA NIST SP800-218, представляет собой набор руководящих принципов, разработанных NIST в ответ на Исполнительный указ 14028, который направлен на повышение уровня кибербезопасности Соединенных Штатов, особенно в отношении безопасности цепочки поставок программного обеспечения.

SSDF — это фреймворк передового опыта, а не стандарт. Хотя SSDF особенно актуален для организаций, разрабатывающих программное обеспечение для правительства США, он приносит пользу любой организации, занимающейся разработкой программного обеспечения.

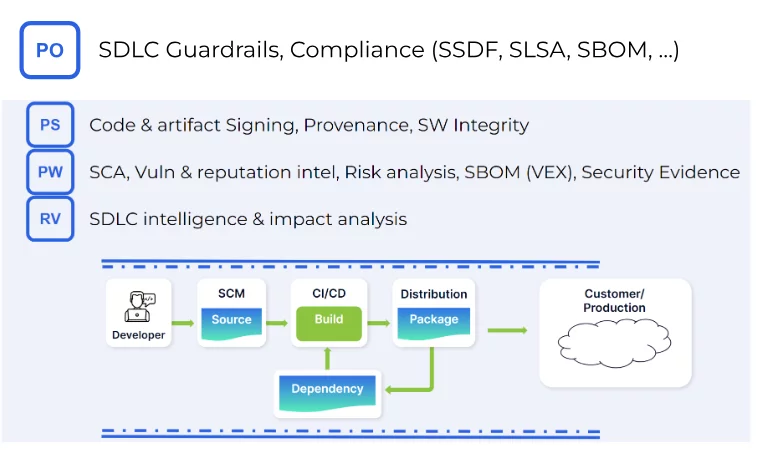

В этом документе рассматриваются четыре практики SSDF и объясняется, как их использовать. Писец безопасности чтобы помочь реализовать их, предоставляя инструменты, позволяющие людям и процессам поддерживать стандарты безопасности в SDLC.

Scribe Security — это платформа для обеспечения безопасности цепочек поставок программного обеспечения.

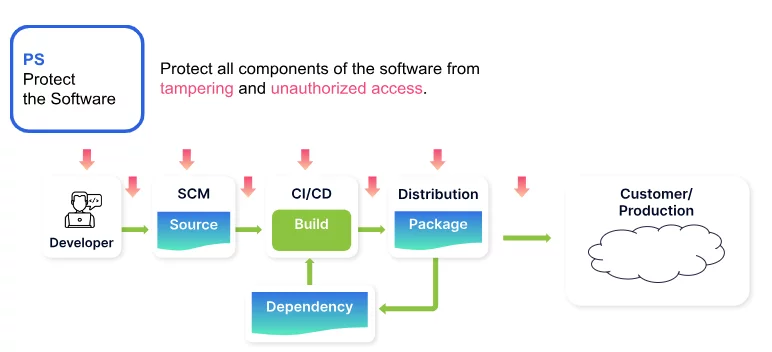

Защитите программное обеспечение (PS)

Практика PS направлена на устранение угрозы взлома и несанкционированного доступа для всех компонентов программного обеспечения. Средства контроля PS направлены на обеспечение безопасности программного обеспечения на протяжении всего жизненного цикла его разработки. К ним относятся защита всех форм кода, проверка целостности выпуска программного обеспечения, а также архивирование и защита каждого выпуска программного обеспечения.

Scribe помогает решать проблемы управления PS с помощью следующих функций:

- Подписание исходного кода и артефактов сборки. Это помогает обеспечить целостность и подлинность кода и артефактов сборки, что соответствует акценту SSDF на защите кода от несанкционированного доступа и взлома. Непрерывное подписание кода на протяжении всего процесса разработки помогает гарантировать, что целостность выпусков программного обеспечения не будет нарушена.

- Отслеживание происхождения: мониторинг происхождения и истории компонентов программного обеспечения для обеспечения безопасного поиска, помогающий защитить программное обеспечение от уязвимостей, возникающих из-за скомпрометированных компонентов.

- Мониторинг целостности программного обеспечения во время SDLC. Непрерывные проверки целостности по всему SDLC препятствуют потенциальным злоумышленникам использовать инструменты разработки и конвейеры.

- Автоматизированные цепочки инструментов безопасности. Внедрение цепочек инструментов, которые автоматизируют аспекты процесса обеспечения безопасности, может уменьшить количество человеческих ошибок и обеспечить последовательное применение методов обеспечения безопасности.

- Критерии проверки безопасности программного обеспечения. Определение и использование критериев проверки безопасности программного обеспечения во время его разработки имеет решающее значение для обеспечения соответствия организационным стандартам и выявления потенциальных уязвимостей.

- Безопасные среды разработки. Поддержание безопасных сред разработки, сборки и тестирования жизненно важно для предотвращения уязвимостей и защиты процесса разработки программного обеспечения.

- Примените политику для контроля доступа к исходному коду, инструментам разработки и реестрам артефактов программного обеспечения. Ограничение доступа авторизованным пользователям может предотвратить несанкционированное использование и вмешательство.

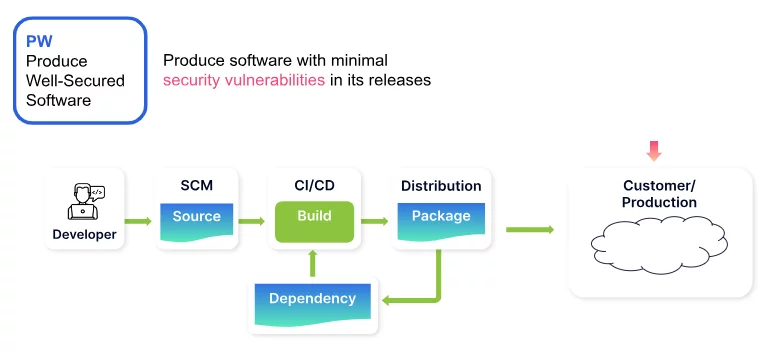

Производите хорошо защищенное программное обеспечение (PW)

Практика PW устраняет уязвимости, появившиеся в программном обеспечении в рамках SDLC. Сюда входит разработка программного обеспечения, отвечающего требованиям безопасности, проверка проектов на соответствие требованиям, повторное использование безопасного кода, настройка процессов сборки для обеспечения безопасности и тестирование исполняемого кода на наличие уязвимостей.

Scribe помогает контролировать PW с помощью следующих функций:

- Анализ состава программного обеспечения (SCA): выявление и управление компонентами с открытым исходным кодом и сторонними компонентами для снижения рисков, связанных с зависимостями программного обеспечения.

- Анализ уязвимостей и репутации: непрерывный мониторинг уязвимостей и оценка репутации программных компонентов для обеспечения надежности.

- Анализ рисков: оценка и мониторинг потенциальных рисков безопасности и лицензий, связанных с зависимостями с открытым исходным кодом, управление спецификациями программного обеспечения (SBOM) и рекомендации по использованию уязвимостей eXchange (VEX).

- Сбор доказательств, связанных с безопасностью, из SDLC: анализ данных по всему SDLC для информированного управления рисками.

- Политика безопасной разработки: кодификация руководящих принципов для процессов и процедур разработки программного обеспечения и измерение ключевых показателей эффективности для команд и проектов разработки программного обеспечения.

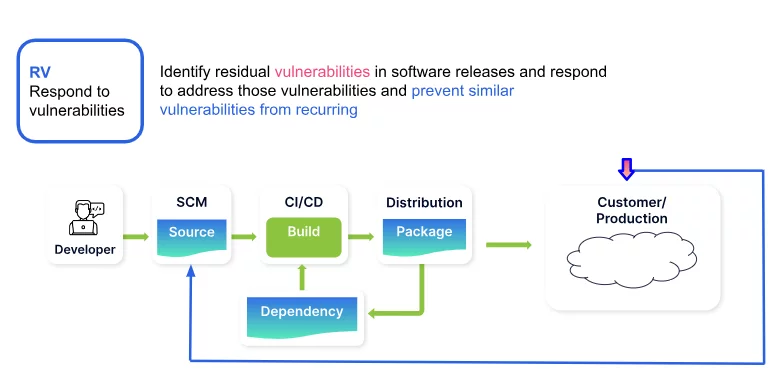

Реагирование на уязвимости (RV)

Практика RV предполагает выявление остаточных уязвимостей в выпусках программного обеспечения и соответствующее реагирование. RV предполагает либо устранение уязвимостей, их смягчение, либо предоставление рекомендаций заинтересованным сторонам.

Scribe помогает решать проблемы контроля RV с помощью следующих функций:

- Сбор данных из SDLC: сбор метаданных по всему SDLC, который создает моментальный снимок всех активов, инструментов, зависимостей и этапов процесса для каждой версии программного обеспечения в организации.

- График знаний для SDLC Intelligence: позволяет анализировать влияние новых уязвимостей, проблемных зависимостей или проблемных участников кода по всему портфелю проектов с помощью графиков знаний.

- Постоянная идентификация и приоритезация уязвимостей: автоматизированные инструменты для выявления и определения приоритетности уязвимостей.

- Непрерывный мониторинг и улучшение: механизмы непрерывного мониторинга для обнаружения вновь опубликованных уязвимостей после выпуска в портфеле программного обеспечения организации.

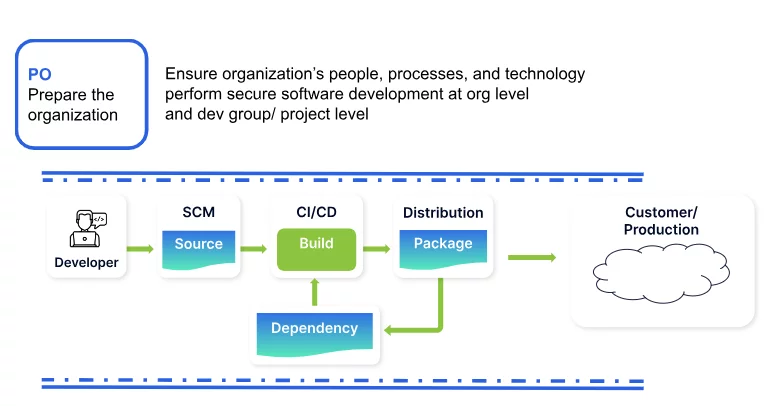

Подготовьте организацию (PO)

Практика ПО направлена на организационный уровень. Люди, процессы и технологии подготовлены к безопасной разработке программного обеспечения.

Scribe помогает контролировать заказы на покупку с помощью следующих функций:

- Политика как код (GitOps). Реализация политик безопасности в виде кода позволяет обеспечить согласованные меры безопасности во всем SDLC. Это согласуется с акцентом SSDF на внедрении безопасности на каждом этапе разработки программного обеспечения.

- Соответствие таким платформам, как SLSA, SSDF PS и пользовательские инициативы. Обеспечение соответствия этим платформам гарантирует, что разработка программного обеспечения соответствует признанным стандартам безопасности, что еще больше укрепляет приверженность организации обеспечению безопасности разработки программного обеспечения.

- Улучшенная коммуникация: содействие эффективному общению и сотрудничеству между командами на основе реальных фактических данных и ключевых показателей эффективности как общей истины для обеспечения четкого понимания и интеграции требований безопасности в процесс разработки.

- Непрерывный мониторинг и аудит: механизмы непрерывного мониторинга и аудита для обеспечения постоянного соблюдения практик и политик безопасности.

Заключение

Scribe Security — это платформа для обеспечения безопасности цепочек поставок программного обеспечения. Он предназначен для решения всех аспектов безопасности, связанных с защитой артефактов программного обеспечения и фабрики программного обеспечения. Он обеспечивает комплексное и целостное управление рисками программных продуктов внутри и между организациями и может выступать в качестве центра доверия к программному обеспечению между производителями и потребителями программного обеспечения.

Писец также является средством соблюдения и поддерживает структуру SSDF. Это обеспечивает соответствие другим передовым практикам, таким как SLSA, конкретным отраслевым стандартам и инициативам специализированных организаций.

Этот контент предоставлен вам Scribe Security, ведущим поставщиком комплексных решений для обеспечения безопасности цепочки поставок программного обеспечения, обеспечивающим современную безопасность артефактов кода, а также процессов разработки и доставки кода по всей цепочке поставок программного обеспечения. Подробнее.