Благодаря растущему использованию сторонних компонентов и длинным цепочкам поставок программного обеспечения злоумышленники теперь могут скомпрометировать множество программных пакетов одновременно с помощью одного эксплойта. В ответ на этот новый вектор атаки все больше команд разработчиков и DevOps, а также специалистов по безопасности стремятся включить спецификацию программного обеспечения (SBOM).

Цепочка поставок программного обеспечения включает в себя все, что используется для создания приложения: от уникального кода, написанного инженерами, до используемых ими инструментов разработки и любых сторонних компонентов (собственных и с открытым исходным кодом) в базе кода. Хотя разработчики берут на себя ответственность за свой код, СБОМ отслеживает информацию, необходимую для обеспечения безопасности каждого стороннего компонента. Это включает в себя:

- Откуда он был получен

- Конкретная используемая версия

- Любые известные уязвимости и статус исправлений.

- Где и когда он используется в приложении

- Информация о лицензировании

И любую другую соответствующую информацию о безопасности.

Понимая каждую строку кода, входящего в конечный продукт, организации могут продемонстрировать методы безопасной разработки и предоставить гарантии своим клиентам.

Поскольку SBOM находят значительно более широкое применение, исследовательская и консалтинговая фирма в области ИТ Компания Gartner недавно опубликовала «Инновационный анализ для SBOM».», отчет, описывающий концепцию, ее преимущества, различные используемые стандарты и рекомендации для организаций, внедряющих SBOM.

Поскольку многие люди не будут иметь доступа к полному отчету Gartner, мы представляем некоторые ключевые выводы, а также наш собственный взгляд на то, что организациям необходимо учитывать для успешного использования SBOM. Но сначала давайте обсудим нынешнее состояние атаки на цепочку поставок программного обеспечения.

Растущие риски для цепочек поставок программного обеспечения

Хотя пакеты программного обеспечения пытаются выделиться среди конкурентов и сосредоточиться на том, что их отличает, всегда будет некоторое совпадение с точки зрения базовой функциональности. Например, каждой организации потребуется шифровать пользовательские данные, и большинству из них необходимо рассмотреть возможность синхронизации между несколькими устройствами.

Хотя разработчики могут потратить значительное время и усилия на написание кода для выполнения этих общих функций, гораздо проще включить уже используемые готовые компоненты. Сторонний код, приобретенный или открытый, упрощает процесс разработки и значительно сокращает время выхода на рынок.

Однако это также создает уязвимости. Программное обеспечение сегодня настолько безопасно, насколько безопасно самое слабое звено в цепочке поставок. Злоумышленники используют этот факт, все чаще нацеливаясь на часто используемые или устаревшие компоненты в цепочке поставок программного обеспечения.

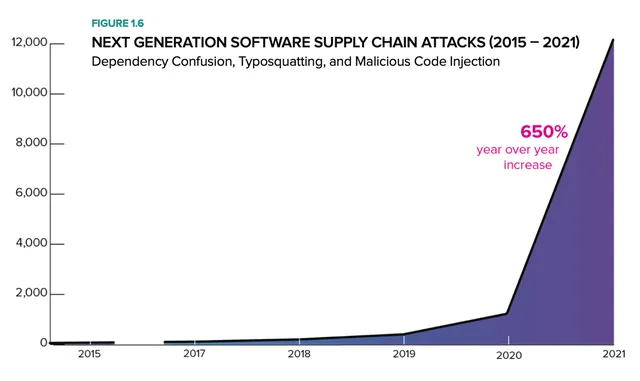

Недавний отчет обнаружили только 216 атак на цепочки поставок программного обеспечения в период с февраля 2015 года по июнь 2019 года. Это число значительно возросло до 929 атак в период с июля 2019 года по май 2020 года, после чего последовал взрыв с более чем 12,000 2021 атак на цепочки поставок программного обеспечения в 650 году, что больше, чем в прошлом году. рост на XNUMX%.

Источник: Темное Чтение

В 2021 опрос Форрестера из 530 лиц, принимающих решения в области кибербезопасности, обнаружили, что 33% внешних атак в настоящее время исходят от сторонних сервисов или уязвимостей программного обеспечения.

Учитывая недавнее увеличение числа нападений, неудивительно, что правительство США предприняло такие действия. безопасность цепочки поставок программного обеспечения новый приоритет. Сюда входит выпуск Платформа безопасной разработки программного обеспечения (SSDF) и сентябрь 2022 Памятка OMB определение приоритетов киберинвестиций на 2024 финансовый год, в обоих из которых уделяется достаточно внимания снижению рисков в цепочке поставок.

В условиях стремительного роста числа атак, известных примеров в новостях (например, SolarWinds, Log4J и т. д.) и тревоги правительства США, организациям необходимо повысить прозрачность своей цепочки поставок программного обеспечения и вести полную спецификацию программного обеспечения для каждого из них. их продукты.

СБОМы в помощь! Повышение прозрачности, доверия и безопасности в цепочках поставок программного обеспечения.

Необходимость — мать изобретений, и такая серьезная угроза, как атаки на цепочки поставок, безусловно, требует решения. К счастью, изобретение SBOM означает, что теперь у нас есть инструменты для борьбы, гарантирующие попадание в базу кода только безопасных и надежных компонентов.

SBOM основан на физических спецификациях материалов (BOM), которые обычно встречаются в производстве или строительстве. Например, производители автомобилей используют спецификацию для инвентаризации каждого компонента, используемого в каждом автомобиле, независимо от того, был ли он изготовлен OEM-производителем или третьей стороной. Если возникает проблема с определенной деталью, спецификации позволяют производителям идентифицировать каждое затронутое транспортное средство и сообщить об этом владельцу.

SBOM являются эквивалентом индустрии программного обеспечения. Выполняет функцию инвентаризации каждого программного компонента, присутствующего в каждом продукте. Если в компоненте обнаружена уязвимость, организации могут быстро определить затронутых пользователей и составить планы по информированию и снижению риска.

Из-за сложных стеков программного обеспечения, включающих огромное количество компонентов с открытым исходным кодом и других сторонних компонентов, может быть сложно отслеживать каждый риск, которому подвергается продукт. SBOM позволяют командам разработчиков, DevOps, безопасности и даже клиентам понять этот риск, быстро проверяя, влияет ли на них недавно обнаруженная уязвимость.

SBOM также помогают:

- Предотвратите отравление лицензий. Когда компоненты с открытым исходным кодом открывают вашу интеллектуальную собственность, выставляя ваш продукт на всеобщее обозрение.

- Выявление рисков в устаревшем коде. Анализ существующих баз кода для выявления всех сторонних библиотек, репозиториев с открытым исходным кодом, инструментов разработки и т. д. для определения потенциально устаревших компонентов или любых других присутствующих рисков.

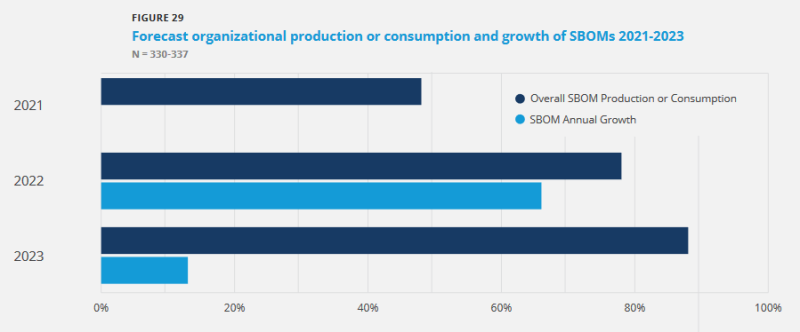

Благодаря множеству предлагаемых преимуществ SBOM получают значительный спрос. Однако недавнее докладе обнаружили, что, хотя 76% организаций имеют определенную степень «готовности» к SBOM, только 47% активно использовали SBOM в 2021 году. Прогнозируется, что эта цифра вырастет до более чем трех четвертей организаций в 2022 году (78%) и почти 90% следующий год.

Источник: VentureBeat

Отчет Gartner Innovation Insight для SBOM — общий обзор

В отчете Gartner об инновациях SBOM за 2022 год содержится важная информация о важности и реализации спецификации программного обеспечения:

«Спецификации программного обеспечения улучшают видимость, прозрачность, безопасность и целостность проприетарного и открытого кода в цепочках поставок программного обеспечения. Чтобы реализовать эти преимущества, лидеры разработчиков программного обеспечения должны интегрировать SBOM на протяжении всего жизненного цикла поставки программного обеспечения».

Организации часто испытывают трудности с сохранением видимости проприетарных зависимостей и зависимостей с открытым исходным кодом, создавая значительные риски безопасности цепочки поставок программного обеспечения и потенциальные проблемы с соблюдением требований. Это происходит потому, что им не хватает адекватных инструментов или они не могут внедрить методы и стандарты безопасной разработки.

С помощью SBOM разработчики могут обнаруживать и собирать сведения о безопасности для каждого фрагмента стороннего кода в своем программном пакете. Рост атак на цепочки поставок программного обеспечения демонстрирует неспособность рассматривать открытый или коммерческий код как герметичный и безопасный «черный ящик».

Не зная, что находится внутри «коробки», вы никогда не сможете по-настоящему понять, каким рискам подвергается ваше программное обеспечение. Поэтому лучшее решение — тщательно отслеживать каждый «ящик», который вы используете для проверки на известные уязвимости.

Gartner рекомендует каждой организации:

- Создавайте SBOM для каждого выпускаемого ими пакета программного обеспечения.

- Проверьте SBOM для всего используемого программного обеспечения (с открытым исходным кодом или коммерческого).

- Постоянно переоценивайте данные SBOM, чтобы понять новые риски безопасности (как до, так и после развертывания).

Учитывая все более угрожающую ситуацию в цепочке поставок программного обеспечения, Gartner прогнозирует, что 60% организаций, создающих или покупающих программное обеспечение для критической инфраструктуры, потребуют SBOM. Это втрое превышает нынешний показатель (20%) в 2022 году.

«SBOM — это важный инструмент в вашем наборе инструментов безопасности и соответствия требованиям. Они помогают постоянно проверять целостность программного обеспечения и предупреждать заинтересованные стороны об уязвимостях безопасности и нарушениях политик».

Как все это влияет на вас?

Итак, что все это значит для вас и вашей организации? Gartner рекомендует организациям:

- Используйте SBOM для отслеживания зависимостей по всей цепочке поставок программного обеспечения, принимая во внимание каждый компонент жизненного цикла разработки программного обеспечения.

- Автоматизируйте создание SBOM с помощью инструментов для систематического сканирования и проверки ваших продуктов.

- Быстро реагировать на любые затронутые компоненты, обнаруженные в цепочке поставок программного обеспечения.

- Обновляйте SBOM с каждым новым программным артефактом, т. е. создавая SBOM во время процесса сборки, а не только в начале проекта.

- Повторно используйте только модули с проверенными и безопасными SBOM.

- Внедрить основанный на стандартах процесс SBOM на основе широко поддерживаемых форматов, таких как обмен данными пакетов программного обеспечения (SPDX), идентификация программного обеспечения (SWID) или CycloneDX.

- Убедитесь, что все поставщики коммерческого программного обеспечения, с которыми вы работаете, также используют SBOM на основе стандартизованного подхода.

- Делитесь SBOM и данными о происхождении с заинтересованными сторонами, информируя их о затронутых компонентах и данных, связанных с рисками.

SBOM являются важнейшими инструментами для обеспечения безопасности современного программного обеспечения. Но чтобы улучшить ситуацию во всей отрасли, их необходимо сделать доступными внутри организации и за ее пределами. Обмен данными об уязвимостях в форме SBOM также повышает уверенность и доверие заинтересованных сторон, давая им понять, что в используемом ими программном обеспечении нет известных уязвимостей.

Scribe Security предлагает размещенную платформу управления SBOM с возможностями совместного использования. Помогаем организациям гарантировать целостность контейнеров и предоставлять полезную информацию о программном обеспечении, которое они производят. Начните бесплатно, зарегистрировавшись для раннего доступа к Платформа Писца.

Взгляд Scribe Security на отчет Gartner: прозрачность и доказательства являются ключевыми факторами

At Писец безопасности, мы считаем, что SBOM являются ключом к защите современных пакетов программного обеспечения, созданных на базе расширяющихся цепочек поставок. SBOM всесторонне документируют процесс разработки, чтобы гарантировать сквозную прозрачность всей цепочки поставок. Наша платформа сочетает в себе наглядность SBOM с прозрачностью благодаря совместному использованию функций между командами и организациями.

Scribe представляет собой центр, где производители и потребители программного обеспечения могут собраться вместе, чтобы поделиться сертификатами надежности различных пакетов или компонентов программного обеспечения. Мы используем криптографические методы для сбора цифровых подписей, отслеживающих изменения во время разработки. Эти подписи обеспечивают доказательную базу, гарантирующую достоверность и безопасность цепочки поставок программного обеспечения.

Даже более мелкие операции, которые в данный момент не рассматривают создание SBOM, могут получить выгоду от понимания этого процесса. Scribe предлагает непрерывное сканирование, даже если у вас есть стабильная версия в производстве, поэтому вы можете проверять наличие новых уязвимостей и выявлять тенденции на протяжении всего жизненного цикла разработки программного обеспечения.

Резюме

В условиях невероятного роста атак на цепочки поставок программного обеспечения организациям необходимо рассматривать новые методы обеспечения безопасности программных продуктов, которые они создают, и программных продуктов, которые они используют.

Первым шагом является создание спецификации программного обеспечения с подробным описанием всех компонентов, присутствующих в кодовых базах программного пакета. Понимание того, что работает, позволяет организациям опережать уязвимости и обеспечивать целостность сборок приложений.

Недавний отчет Gartner по SBOM хорошо резюмирует ситуацию:

«SBOM помогают организациям определить, подвержены ли они уязвимостям безопасности, ранее обнаруженным в компонентах программного обеспечения. Эти компоненты могут быть разработаны внутри компании, приобретены на коммерческой основе или являются библиотеками программного обеспечения с открытым исходным кодом. SBOM генерируют и проверяют информацию о происхождении кода и взаимосвязях между компонентами, что помогает командам разработчиков программного обеспечения обнаруживать вредоносные атаки во время разработки (например, внедрение кода) и развертывания (например, подделка двоичных файлов)».

Этот контент предоставлен вам Scribe Security, ведущим поставщиком комплексных решений для обеспечения безопасности цепочки поставок программного обеспечения, обеспечивающим современную безопасность артефактов кода, а также процессов разработки и доставки кода по всей цепочке поставок программного обеспечения. Подробнее.