Scribe против платформ DevOps

Чем Scribe отличается от платформ DevOps?

Ведущие платформы DevOps, такие как GitHub, GitLab, Harness, Bitbucket и Azure DevOps, обеспечивают надежный контроль исходного кода, конвейеры CI/CD, встроенное сканирование уязвимостей и бесшовную интеграцию со сторонними инструментами. Эти возможности позволяют командам AppSec обнаруживать, приоритизировать и устранять уязвимости на ранних этапах процесса разработки.

Однако настоящий DevSecOps требуется больше, чем это. Современные фабрики программного обеспечения охватывают десятки репозиториев, конвейеров, реестров и сред, простирающихся от разработки до производства. Эта сложность создает значительные проблемы с прозрачностью, управлением, соответствием, подвергая команды риску вмешательства в цепочку поставок.

Многие организации работают с разнородная смесь инструментов и платформ, сформированный лучшими в своем классе стратегиями, устаревшими системами или слияниями и поглощениями. В этих фрагментированных средах лидеры DevSecOps часто испытывают трудности с ответами на фундаментальные вопросы:

- Откуда взялся этот контейнер?

- Какой репозиторий кода создает каждый производственный артефакт и кому принадлежат выводы по его состоянию безопасности?

- Все ли артефакты прошли необходимые проверки безопасности?

Им также необходимо применять и демонстрировать основные элементы управления разработкой, Таких как:

- Подписание и проверка кода и артефактов в SDLC

- Отслеживание происхождения всех производственных артефактов

- Обеспечение запуска всех необходимых сканеров и завершение проверок кода

- Применение шлюзов «политика как код» в CI/CD и при развертывании

Обеспечение контроля допуска в производство на основе аттестаций SDLC

Попытка вручную сопоставить эту информацию из разрозненных систем требует больших трудозатрат, подвержена ошибкам и создает слепые зоны, которыми могут воспользоваться злоумышленники.

Чего не хватает?

Чего часто не хватает, так это надежного, проверяемая структура аттестации — тот, который фиксирует доказательства несанкционированного доступа каждого контроля безопасности, применяемого на каждом этапе жизненного цикла программного обеспечения. Эта структура должна служить единственный источник истины для управления программным обеспечением, его целостности, происхождения и соответствия требованиям.

Хотя платформы DevOps, такие как GitHub и GitLab, предоставляют ценные возможности, им не хватает некоторых ключевых областей:

- Они не предоставляют сквозное покрытие SDLC

- У них нет родного языка контроль за соблюдением правил допуска

Они не решают многоинструментальные, многосредовые реальности заводов корпоративного программного обеспечения

Подход Scribe к безопасности

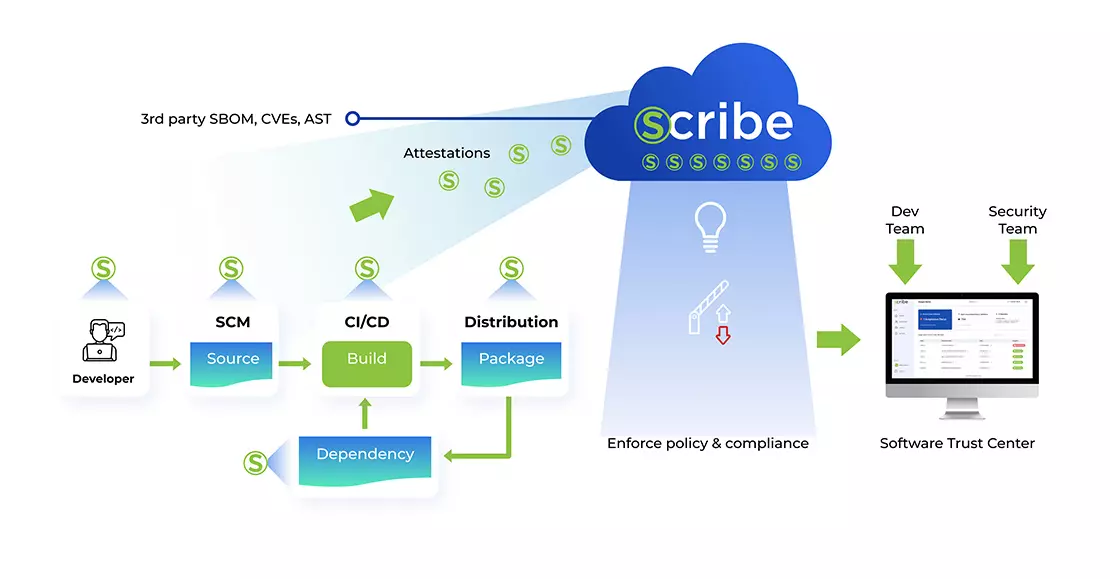

ScribeHub, платформа непрерывной гарантии Scribe Security, специально создана для устранения этих пробелов. Она предлагает унифицированное, сквозное решение для целостности SDLC, происхождения и применения политик в сложных многоплатформенных средах.

Обнаружение SDLC и сопоставление активов

Автоматически сопоставляет вашу программную экосистему с SCM, системами CI/CD, реестрами артефактов и кластерами Kubernetes — без ручной настройки.

Единый график доказательств

Создает полную родословную «от кода до производства», связывающую коммиты, SBOM, образы контейнеров, результаты сканирования, решения политик и рабочие нагрузки времени выполнения.

Централизованное хранилище аттестаций

Собирает и хранит подписанные доказательства, такие как происхождение сборки, SBOM, сканирование уязвимостей, рекомендации VEX и оценки политик, в защищенном от несанкционированного доступа хранилище доказательств.

Обеспечение соблюдения политики как кодекса

Позволяет создавать политики в виде кода, проверять и применять их на ключевых контрольных точках SDLC, включая контроль исходного кода, конвейеры CI/CD и шлюзы развертывания Kubernetes.

Безопасная цепочка поставок

Использует корпоративную PKI или Sigstore для криптографического подписания каждого шага SDLC, блокируя неподписанные или поддельные артефакты с помощью автоматизированных проверок целостности.

Автоматизация соответствия

Сопоставляет доказательства с такими фреймворками, как SLSA, NIST SSDF, CIS Benchmarks, OWASP SAMM и DORA, автоматически создавая готовые к аудиту отчеты для каждого выпуска.

Вместе эти возможности предлагают проверяемый, масштабируемый и беспроблемный способ для обеспечения безопасности и соответствия требованиям цепочки поставок программного обеспечения.

ScribeHub против GitHub и GitLab: сравнение платформ

| Возможности | ScribeHub | GitHub | GitLab |

| Интеграция со сканерами AppSec и встроенным SCA | ✔️ Встроенный SCA Scribe + Все распространенные сторонние SAST, SCA, DAST, секретные сканеры; | ✔️ Собственные сканеры + сканеры маркетплейсов | ✔️ Собственные сканеры + сканеры маркетплейсов |

| Политика шлюзования | ✔️ Гибко развертываемые шлюзы политики как кода от отправки кода через сборку до контроля допуска на основе полного следа доказательств | Только отправка и сборка кода; требуются специальные скрипты | Только отправка и сборка кода; требуются специальные скрипты |

| Открытие и картографирование | ✔️ Автоматическое обнаружение и сопоставление в SCM, CI/CD, реестрах и Kubernetes (предварительная и окончательная версии) | ⚠️ Ограничено экосистемой GitHub; требуются специальные скрипты | ⚠️ Ограничено экосистемой GitLab; требуются специальные контроллеры допуска |

| Сквозной график SDLC | ✔️ Унифицированный график линейки кода для релиза, связывающий коммиты, SBOM, образы и рабочие нагрузки | ❌ Не поддерживается | ❌ Не поддерживается |

| Жизненный цикл SBOM и управление запасами | ✔️ Автоматизированная генерация SBOM, потребление, экспорт, документы VEX, инвентаризация и обнаружение дрейфа | ❌ Генерация SBOM только на уровне репо | ❌ Генерация SBOM только на уровне проекта (репозитория) |

| Осведомленность о дереве продуктов для нескольких проектов | ✔️ Логическое дерево продукта, охватывающее несколько репозиториев, артефактов и версий | ❌ Не поддерживается | ❌ Не поддерживается |

| Контроль за несанкционированным доступом (подписание, сертификат SLSA). | ✔️ Центральная панель управления для подписания, подтверждения SLSA (L1, 2, 3) и проверки целостности | ⚠️ Подтверждения Sigstore через Действия; нет единого представления защиты от несанкционированного доступа | ⚠️ Ориентирован на Sigstore; ограниченная поддержка SLSA и отсутствие централизованного представления |

| Автоматизация соответствия | ✔️ Готовые сопоставления: SLSA L1, 2, 3, SSDF, CIS, SAMM, индивидуальные, с готовыми к аудиту отчетами | ⚠️ Оповещения на уровне репо; ручная агрегация для доказательств SBOM/SLSA | ⚠️ Отчеты о частичном соответствии; требуется ручной сбор данных |

| Возможности аттестации | ✔️ Полные подтверждения SDLC (SBOM, подписи, происхождение, результаты сканирования и решения политики SDLV) | ⚠️ Базовые подтверждения Sigstore; ограниченный контекст и хранилище | ⚠️ Только метаданные конвейера и простое происхождение |

Заключение

Хотя традиционные платформы DevOps предлагают надежную основу для CI/CD и безопасности на ранних стадиях, они оставляют ключевые риски цепочки поставок ПО без внимания. Командам остается сшивать скрипты и инструменты для покрытия:

- Происхождение артефакта

- Сквозная проверка

- Мультиплатформенная интеграция

- Применение политики в режиме реального времени

- Аудиторские доказательства нормативного уровня

Scribe Security заполняет этот пробел.

С ScribeHub вы получаете автоматизированное обнаружение, подтверждения защиты от несанкционированного доступа и обеспечение соблюдения политики как кодекса от фиксации до производства — по всей экосистеме разработки. Это ваш единственный источник истины для безопасного управления разработкой, целостности и соответствия.

Хотите увидеть это в действии? Воспользуйтесь живой демонстрацией и узнайте, как превратить сложность DevSecOps в надежную и проверяемую уверенность.