与合写 维克托·卡尔塔绍夫.

NIST SP 800–190 标准提供了结构化的指南,用于保护容器化应用程序,涵盖从镜像来源到运行时控制的方方面面。随着容器在快节奏的 DevOps 环境中的使用激增,满足这些要求变得至关重要,同时也充满挑战。

但 SP 800–190 只是一个用例。更大的想法是 持续、签名、策略即代码验证 进入您的 CI/CD 管道,无论安全框架如何。

大多数团队仍然将合规性视为最后阶段的活动——拖延、脆弱,并且与开发脱节。但是,如果每个镜像、每个 PR、每个标签都根据安全策略进行持续验证,情况会怎样呢?

挑战:快速 SDLC 中的一致性合规性

挑战在于,虽然 SP 800–190 告诉您需要保护什么 — 它提供了明确的指导和类别,如图像对策,真正的障碍是 如何将这些高层指导方针转化为具体的、可操作的检查如何始终如一地执行这些规定, 和 如何证明你确实这么做了。这正是 我们持续的 SDLC 治理和合规工具 将合规性从手动负担转变为自动化、可验证的过程。

无需依赖脆弱的一次性脚本或后期部署扫描, 抄写员的方法 将结构化、可执行的安全控制直接融入软件开发生命周期 (SDLC) 的核心。我们无缝地使用 GitHub Actions、Valint 和 Sigstore,使您能够:

- 将您的安全策略定义为代码, 使它们易于管理。

- 自动检查 直接在您的开发工作流程中。

- 对所有安全证据进行加密签名并安全存储。

- 实现完全的可追溯性和可审计性 对于每个工件,从 Pull Request 到生产。

我们的解决方案的核心:Valint 的策略即代码

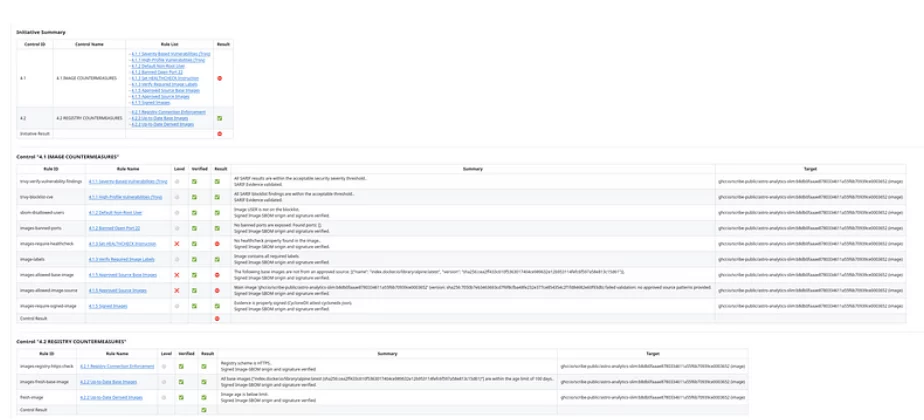

核心是 Scribe 的强大解决方案 包含一个声明式的倡议文件。它完美地将 SP 800-190 中的抽象准则和控制(例如“图像对策”中的准则和控制)映射到具体的可执行规则。在这里,您的安全策略真正转化为代码,并由……执行。 瓦林特。为了深入了解 Valint 等策略引擎如何使您的合规工作井然有序,我们建议您阅读我们之前的文章, “从混乱到清晰:导航政策引擎以实现合规性”.

计费示例: 以下是 Valint 计划中具体图像对策的定义:

控制项:

– 名称:“4.1 图像对策”

规则:

– 使用:sarif/trivy/blocklist-cve@v2/rules

名称:“4.1.1 备受关注的漏洞”

– 使用:images/verify-labels@v2/rules

名称:“4.1.3 必需的图像标签”

– 使用:images/allowed-base-image@v2/rules

名称:“4.1.5 批准的基础图像”

这里的灵活性是巨大的:虽然我们的演示使用 sp-800-190.yaml, Valint 允许您轻松替换、自定义它或添加您自己的计划,无论它基于 CIS 基准、内部组织指南还是完全定制的政策。

有关更多详细信息 定义和使用具体举措, 请参阅 我们的文件. 您也可以探索我们的 执行 SDLC 计划的高级指南 点击这里.

开发人员的故事:拉取请求的实时合规性

那么,对于开发者来说,这意味着什么呢? 拉取请求已开启,CI 管道自动开始运行,协调一系列重要的安全检查。

首先, 构建阶段 开始构建镜像,并从 Dockerfile 中直接收集关键元数据。之后, SBOM生成 步骤创建详细的 CycloneDX SBOM,细致地追踪包裹和基础图像层,以实现完全透明。接下来, 漏洞扫描 生成一份全面的 SARIF 格式报告。最后, 政策评估 成为焦点 瓦林特 严格检查所有积累的证据是否符合您预先定义的 SP 800–190 计划。

如果发现任何违规行为(例如严重性超过 8.5 的 CVE),您的管道将配置为直接阻止 PR 或发出醒目的警告。最棒的是?GitHub PR 视图中直接附有调查结果的简明摘要。 为开发人员提供即时、可操作的反馈。这使他们能够在工作场所主动解决安全问题。

Scribe UI:清除策略违规视图

例如:: GitHub PR 检查摘要:立即获得开发者反馈

– 名称:收集证据并评估政策

用途:scribe-security/action-verify@master

使用:

目标:my_company/my-image:v1.0.0

bom: true # 为目标生成 SBOM

输入:trivy:trivy-report.json#生成trivy报告的证据

base-image: Dockerfile # 生成基础镜像证据

倡议:sp-800-190@v2 # 评估倡议

输入格式:证明

格式:证明

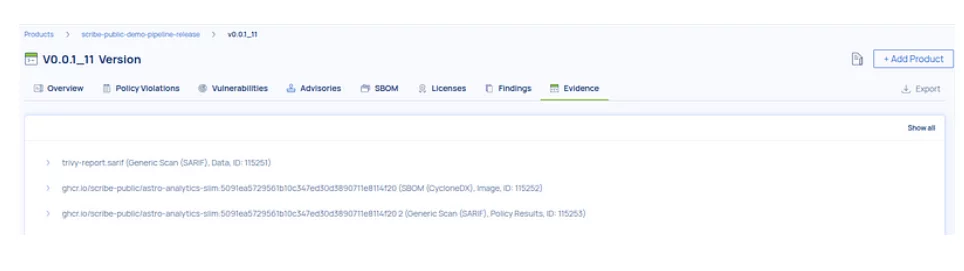

当然,SBOM、扫描结果和策略输出等工件可以选择保留为管道工件,以便进行更深入的检查或合规性存档。

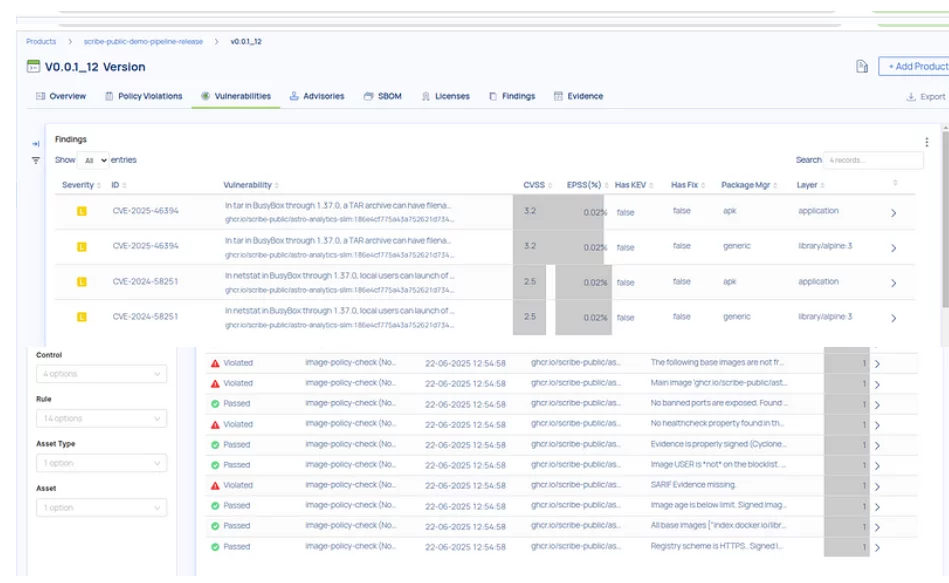

发布门:通过签名证据验证合规性

拉取请求成功合并后,旅程将继续 发布管道,镜像将根据相同的 SP 800-190 规则进行最终的关键验证。这不仅仅是一次重演;这是部署的门槛。在这个关键阶段, ScribeHub平台 专注于创造 可验证的合规证明确保每次发布不仅安全,而且通过全面的签名证据证明其可信度。

无论通过还是失败, ScribeHub 保持完全的透明度和可追溯性。 至关重要的是 所有证据(包括详细的政策结果)都上传到安全存储并进行加密签名(例如,通过 Sigstore、x.509 或 KMS)。 这确保了每个结果都是不可变且可验证的,无论评估结果如何,都能为审计和信任提供完整的记录。

这些签署的 SARIF 政策结果、SBOM 和扫描输出将成为以下方面的宝贵资产:

- 强大的审计跟踪: 提供无可否认的合规证明。

- 可靠发布证明: 确认已部署工件的安全态势。

- 无缝 Kubernetes 准入控制集成: 在集群中运行图像之前启用自动门控。

在 ScribeHub 用户界面中,所有违规行为均清晰标记,每条签名证据均可精准追溯,并直接关联到产生该证据的计划结果。这为您的供应链安全提供了无与伦比的清晰度和信心。

SBOM 和扫描的汇总漏洞

Scribe UI:可追踪和签名的证据

查看我们的实际解决方案:演示管道

你已经读过 我们的持续合规工具 让 SP 800–190 焕然一新。现在,亲眼见证它!我们创建了一个动手 演示资料库 这恰恰展示了 Valint和Sigstore 在 PR 和发布工作流程中协同工作。

在此处探索演示代码: scribe-public/demo-pipeline

此存储库包含两个基本的 GitHub Actions 工作流程, sp800-190-policy-pr.yml 和 sp800-190-policy-release.yml, 它直观地展示了对开发人员的即时反馈和发布的加密签名证据,正如本文所述。

此内容由领先的端到端软件供应链安全解决方案提供商 Scribe Security 为您提供 - 为整个软件供应链中的代码工件以及代码开发和交付流程提供最先进的安全性。 了解更多