Scrive 与 DevOps 平台有何不同?

领先的 DevOps 平台(例如 GitHub、GitLab、Harness、Bitbucket 和 Azure DevOps)提供强大的源代码控制、CI/CD 流水线、内置漏洞扫描以及与第三方工具的无缝集成。这些功能使 AppSec 团队能够在开发过程的早期检测、确定漏洞优先级并进行修复。

然而, 真正的 DevSecOps 需要的远不止这些。现代软件工厂涵盖数十个存储库、管道、注册中心和环境,从开发到生产,无所不包。这种复杂性在可见性、治理、合规性方面带来了重大挑战,并使团队面临供应链篡改的风险。

许多组织都采用 异构的工具和平台组合受最佳策略、遗留系统或并购的影响。在这些碎片化的环境中,DevSecOps 领导者常常难以回答一些基本问题:

- 这个容器来自哪里?

- 哪个代码存储库生成每个生产工件,谁拥有其安全态势调查结果?

- 所有工件是否都通过了所需的安全检查?

他们还需要 执行并展示核心开发控制,如:

- 在整个 SDLC 中签名并验证代码和工件

- 追踪所有生产工件的来源

- 确保所有必需的扫描仪都已运行并且代码审查已完成

- 在 CI/CD 和部署中应用策略即代码门

根据 SDLC 证明在生产中实施准入控制

尝试在不同的系统之间手动关联这些信息需要大量劳动力,容易出错,并且会产生攻击者可以利用的盲点。

少了什么东西?

通常缺乏的是强大的, 可验证证明框架 ——一个能够捕获软件生命周期各个阶段应用的每项安全控制措施的防篡改证据的框架。该框架应作为 单一事实来源 用于软件治理、完整性、来源和合规性。

虽然 GitHub 和 GitLab 等 DevOps 平台提供了宝贵的功能,但它们在关键领域存在不足:

- 他们不提供 端到端 SDLC 覆盖

- 他们缺乏本土 准入控制执行

他们没有解决 多工具、多环境的现实 企业软件工厂

Scribe 安全方法

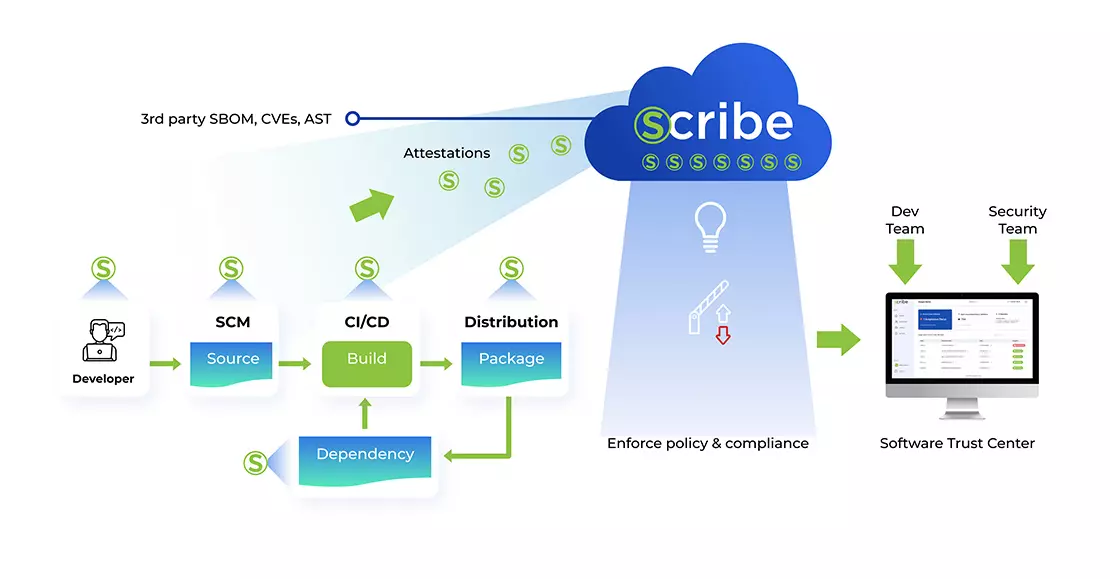

ScribeHubScribe Security 的持续保障平台专为弥补这些差距而构建。它为复杂的多平台环境中的 SDLC 完整性、来源和策略执行提供了统一的端到端解决方案。

SDLC 发现和资产映射

自动将您的软件生态系统映射到 SCM、CI/CD 系统、工件注册表和 Kubernetes 集群之间,无需手动配置。

统一证据图

创建完整的代码到生产谱系,链接提交、SBOM、容器映像、扫描结果、策略决策和运行时工作负载。

集中式证明存储

在防篡改证据库中收集和存储签名证据,例如构建来源、SBOM、漏洞扫描、VEX 公告和策略评估。

策略即代码执行

允许您将策略编写为代码,并在关键 SDLC 检查点(包括源代码控制、CI/CD 管道和 Kubernetes 部署门)验证和执行它们。

安全监管链

使用企业 PKI 或 Sigstore 对每个 SDLC 步骤进行加密签名,通过自动完整性检查阻止未签名或被篡改的工件。

合规自动化

根据 SLSA、NIST SSDF、CIS Benchmarks、OWASP SAMM 和 DORA 等框架映射证据——为每个版本自动生成可供审计的报告。

这些功能共同提供了 可验证、可扩展且无摩擦的方式 实现软件供应链安全性和合规性。

ScribeHub 与 GitHub 和 GitLab:平台比较

| 能力 | ScribeHub | GitHub上 | GitLab |

| 与 AppSec 扫描器和内置 SCA 集成 | ✔️ Scribe 内置 SCA + 所有常见的第三方 SAST、SCA、DAST、秘密扫描仪; | ✔️ 原生 + 市场扫描器 | ✔️ 原生 + 市场扫描器 |

| 基于策略的门控 | ✔️ 灵活部署策略即代码门,从代码推送、构建到基于完整证据线索的准入控制 | 仅代码推送和构建;需要自定义脚本 | 仅代码推送和构建;需要自定义脚本 |

| 探索与测绘 | ✔️ 自动发现并映射 SCM、CI/CD、注册表和 Kubernetes(预生产和生产) | ⚠️ 仅限于 GitHub 生态系统;需要自定义脚本 | ⚠️ 仅限于 GitLab 生态系统;需要自定义准入控制器 |

| 端到端 SDLC 图 | ✔️ 统一的代码到发布沿袭图,链接提交、SBOM、图像和工作负载 | ❌ 不支持 | ❌ 不支持 |

| SBOM 生命周期和库存管理 | ✔️ 自动生成 SBOM、消耗、导出、VEX 文档、库存和偏差检测 | ❌ 仅在 repo 级别生成 SBOM | ❌ 仅在项目(repo)级别生成 SBOM |

| 多项目产品树意识 | ✔️ 跨越多个存储库、工件和版本的逻辑产品树 | ❌ 不支持 | ❌ 不支持 |

| 防篡改控制(签名、SLSA 证明) | ✔️ 用于签名、SLSA(L1、2、3)证明和完整性检查的中央仪表板 | ⚠️ Sigstore 通过 Actions 进行证明;没有统一的防篡改视图 | ⚠️ 以 Sigstore 为中心;SLSA 支持有限,且无集中视图 |

| 合规自动化 | ✔️ 开箱即用的映射:SLSA L1、2、3、SSDF、CIS、SAMM、定制,并带有可供审计的报告 | ⚠️ 仓库级别警报;手动汇总 SBOM/SLSA 证据 | ⚠️ 部分合规报告;需要手动收集数据 |

| 证明功能 | ✔️ 完整的 SDLC 证明(SBOM、签名、出处、扫描结果和 SDLV 政策决策) | ⚠️ 基本 Sigstore 证明;有限的上下文和存储 | ⚠️ 仅管道元数据和简单来源 |

结语

虽然传统的 DevOps 平台为 CI/CD 和早期安全提供了坚实的基础,但它们却未能解决关键的软件供应链风险。团队只能将脚本和工具拼凑在一起,以解决以下问题:

- 神器血统

- 端到端验证

- 多平台整合

- 实时政策执行

- 监管级审计证据

Scribe Security 填补了这一空白。

使用 ScribeHub,您可以获得 自动发现, 防篡改证明及 策略即代码执行 从提交到生产——贯穿整个开发生态系统。这是你的 单一事实来源 确保安全开发治理、完整性和合规性。

想看看它的实际效果吗? 获取现场演示并了解如何将 DevSecOps 的复杂性转化为安全、可验证的信心。