ASPM 足以保护软件开发吗?

应用程序安全态势管理 (ASPM) 工具主要旨在通过聚合 SCA、SAST 和 DAST 等工具的输出来整合和管理应用程序层安全性。虽然 ASPM 工具可能包含用于保护 SDLC 各个方面的功能,但它们的重点通常仅限于应用程序可见性和静态策略实施。ASPM 解决方案很少扩展其功能以全面保护更广泛的软件供应链,包括管道、构建系统和部署流程。

Scribe Security 对 ASPM 和供应链安全的综合方法

端到端的情境化和基于证据的方法

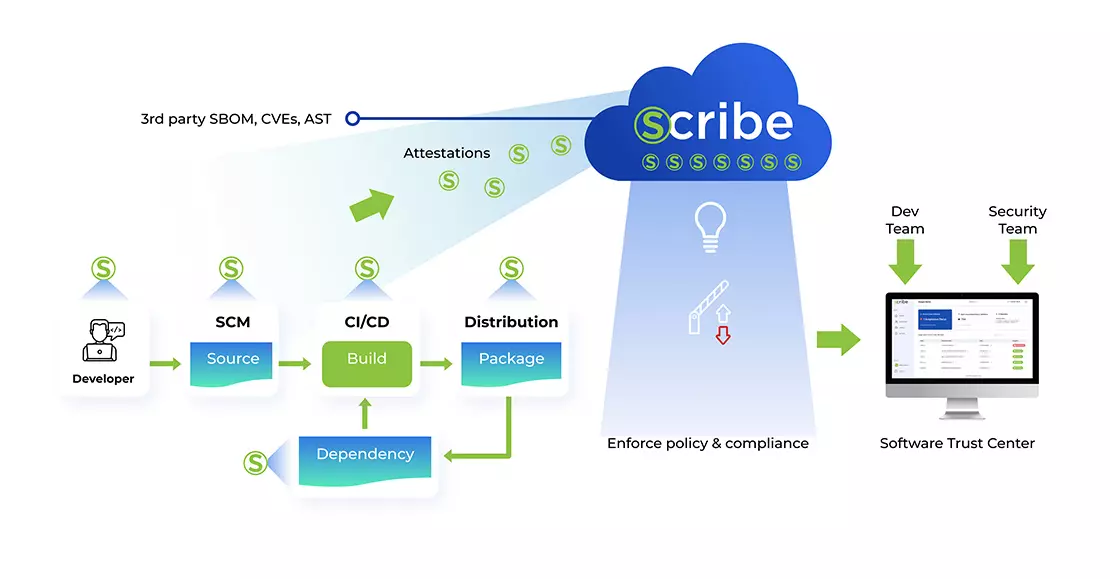

Scribe 采用灵活的传感器阵列来收集整个 SDLC 的详细安全证据,提供产品发布和部署的全面上下文视图。每个产品发布和相关工件都附有一份详细的档案,其中包含产品树、源代码存储库和容器映像的 SBOM、开发工具的安全配置、漏洞扫描结果、文件哈希以及代码或工件签名验证等证据。组织可以根据其成熟度和需求,选择基于 API 的轻量级传感器来获取高级洞察,或选择深度代理来获取更详细的分析,从而定制其设置。

策略驱动的 SDLC 护栏

Scribe 使组织能够根据其独特需求创建和实施自定义安全策略。这些策略可以灵活地应用于各种 SDLC 阶段,包括开发、构建和部署,并充当实时门控,根据累积证据监控和缓解风险。通过利用 GitOps 进行版本控制和无缝集成,Scribe 可确保灵活、适应性强的策略实施,满足复杂的实际环境需求。

合规作为准则

Scribe 将合规性工作流以代码形式直接集成到 SDLC 中,使组织能够遵守 SLSA、SSDF 和 EO 14028 等框架。这些护栏嵌入到 SDLC 中,并由持续认证支持,使团队能够衡量进度、采用政策并灵活地发展合规性计划。这种迭代方法可确保长期符合监管和组织要求。

全面的资产发现和监控

Scribe 通过映射 SDLC 中的所有开发资产、管道、依赖关系及其关系来提供全面的资产发现。这种可见性使安全团队能够主动管理风险、跟踪配置、监控代码沿袭并确保从开发到生产的工件完整性。Scribe 通过提供软件工厂的完整图景来增强态势感知并促进明智的决策。

先进的 SBOM 管理和透明度

Scribe 的分析引擎提供深入、可定制的软件风险洞察,同时跟踪 DevSecOps 的关键绩效指标 (KPI)。通过突出趋势并找出安全态势中的差距,这些分析支持持续改进工作,并帮助组织对整个 SDLC 的进展进行基准测试。

高级分析和绩效 KPI

Scribe 的分析引擎可跟踪 DevSecOps 性能,并提供有关整个 SDLC 中安全 KPI 的可行见解。此功能可帮助组织不断改善其安全状况,同时确定需要改进的领域。

利用 VEX 咨询管理进行漏洞和风险管理

Scribe 的 VEX(漏洞利用能力交换)咨询管理通过基于 SBOM 清单生成情境感知咨询来增强发布后的风险管理。它跟踪新的漏洞并向利益相关者发出警报,确保及时更新以降低风险。这种主动方法弥合了软件生产商和消费者之间的差距,有助于实现透明的沟通和有效的漏洞处理。

防篡改控制和持续代码签名

Scribe 集成了防篡改保护、自动代码签名和持续认证功能,可确保从开发到部署的软件完整性。这些功能可确保每个工件都保持防篡改和可验证,从而增强整个软件生命周期的可信度并防止恶意更改

与典型的 ASPM 工具相比,Scribe 增强了 ASPM 功能

| 专栏 | 抄写员安全 | 典型的 ASPM | 优势 |

| 端到端的情境化和基于证据的方法 | 使用灵活的传感器收集整个 SDLC 的安全证据,创建产品发布的上下文视图。包括带有 SBOM、安全配置、漏洞扫描和工件验证的详细档案。 | 主要侧重于聚合安全工具输出,而不是为发布创建全面、证据丰富的背景。 | 为组织提供可操作的、有证据支持的见解,以便更好地管理供应链风险管理和产品安全评估。 |

| 策略驱动的 SDLC 护栏 | 在所有 SDLC 阶段启用自定义安全策略,充当基于累积证据的实时门控。与 GitOps 集成,实现无缝且自适应的策略管理。 | 仅限于针对应用层漏洞的静态策略检查。 | 提供灵活、实时的策略实施,以适应不断变化的组织需求和复杂的环境。 |

| 合规作为准则 | 将合规工作流作为代码集成到 SDLC 中,支持 SLSA、SSDF 和 EO 14028 等框架。包括进度跟踪和迭代改进的证明。 | 依赖于静态合规性报告,没有迭代或灵活的采用工作流程。 | 支持现实世界的合规性协调以及合规性举措的不断发展,确保组织有效地满足监管要求。 |

| 全面的资产发现和监控 | 映射所有开发资产、管道、依赖关系和关系,提供软件工厂的完整视图。 | 专注于应用层可见性,并尽量减少供应链资产映射。 | 通过提供 SDLC 的整体视图,增强态势感知、主动风险管理和明智的决策。 |

| 先进的 SBOM 管理和透明度 | 在每个 SDLC 阶段生成、签署和更新 SBOM,创建产品感知库存。允许与消费者共享可验证的透明度数据。 | 提供静态 SBOM 快照,没有连续跟踪或透明机制。 | 通过实现合规性和与软件消费者的清晰沟通,确保实时 SBOM 更新并建立信任。 |

| 高级分析和绩效 KPI | 跟踪整个 SDLC 中的安全 KPI 和 DevSecOps 性能,并提供可操作的见解以持续改进。 | 提供基本的漏洞报告,但没有更广泛的 KPI 跟踪。 | 识别安全态势的趋势和差距,帮助组织对 DevSecOps 性能进行基准测试并改进。 |

| 利用 VEX 咨询管理进行漏洞和风险管理 | 生成上下文感知的 VEX 咨询以进行发布后风险管理,并跟踪针对 SBOM 库存的新漏洞。 | 缺乏发布后风险管理和咨询能力。 | 主动管理风险并向利益相关者传达风险,弥合软件生产商和消费者之间的差距。 |

| 防篡改控制和代码签名 | 包括防篡改保护、自动代码签名和对安全工件的持续证明。 | 专注于不具备防篡改或工件完整性功能的漏洞检测。 | 确保整个 SDLC 中的软件完整性和来源,防止恶意修改并增强可信度。 |

ASPM 工具专注于应用层安全,聚合 SCA 和 SAST 等工具的输出,但通常缺乏全面的供应链安全,包括管道和构建系统。

Scribe Security 不仅提供应用程序安全,还解决整个 SDLC 中的风险。它使用可定制的传感器收集上下文证据,例如 SBOM、扫描结果和工件签名,为产品发布创建详细的安全档案。

Scribe 支持策略驱动的 SDLC 治理,具有实时安全门,可使用 GitOps 适应组织需求。合规性工作流以代码形式集成,支持 SLSA 和 EO 14028 等框架,并持续提供进度跟踪证明。

其功能包括整个软件工厂的资产发现、用于生命周期透明度的高级 SBOM 管理、用于跟踪 DevSecOps 性能的分析以及用于发布后风险沟通的 VEX 咨询管理。防篡改控制、代码签名和证明可确保整个 SDLC 中的工件完整性。

Scribe 通过将应用程序和供应链安全性与灵活的、以合规性为重点的工作流程统一起来,解决了 ASPM 的局限性。