什么是 XZ Utils (CVE-2024-3094) 后门?

CVE-2024-3094 于 2024 年 XNUMX 月上旬发布,是恶意插入 Linux 实用程序的后门。它是由 Andres Freund 发现的,他是一位好奇且具有安全意识的微软软件工程师,当时正值集成到主要 Linux 发行版的边缘。如果成功,数量难以想象的服务器可能会受到恶意行为者的完全控制。

可以很容易地找到有关该后门的详细信息; A 新闻级报道 由《卫报》报道,以及 技术分析 由 Akamai 提供,与原始版本一起 警报邮件 安德烈斯·弗罗因德 (Andres Freund) 的著作就是其中的几个例子。

使用 SBOM 和 ScribeHub 响应 CVE-2024-3094

使用 SBOM 管理工具管理 SBOM 的组织可以快速响应此问题以及类似的后门和漏洞;我将通过回答您或您的经理可能会问自己的几个问题,详细说明如何使用 ScribeHub(Scribe 的软件风险管理平台,包括高级 SBOM 管理功能)进行响应。

第 1 步:我的哪些系统容易受到攻击?

- Scribe 针对新的严重漏洞和高漏洞发出警报。如果您的系统的 SBOM 已生成并上传到 ScribeHub,您的邮箱将收到有关易受新漏洞影响的产品的推送通知警报。

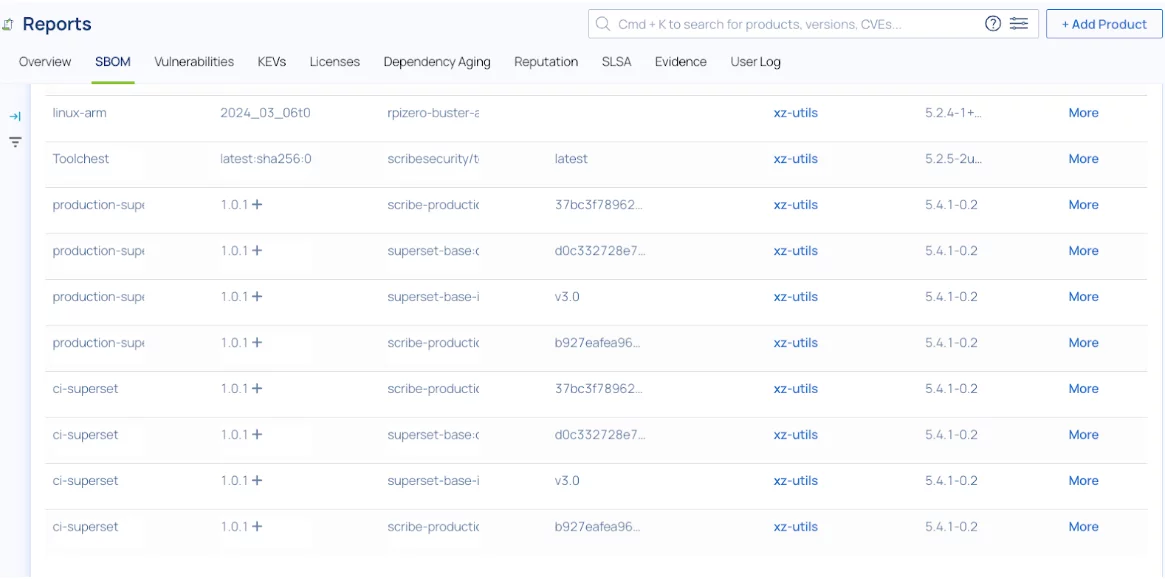

- Scribe 使您能够在产品组合中搜索特定的软件包。使用ScribeHub,您可以直接搜索这个包。以下是它在 ScribeHub 仪表板上的显示方式的快照:

- 此视图使您能够立即了解哪些产品容易受到攻击。您可以使用此信息来确定操作的优先级(例如,为“付款”应用程序分配高优先级,为“内部午餐订单”应用程序分配低优先级)。

步骤 2:如何确保易受攻击的容器不会进入我的生产系统?

在大型软件开发组织中部署SBOM生成很困难;项目很多,任务很多,迫切需要集成第三方容器。

Scribe 的 Kubernetes 准入控制器充当操作集群的看门人。 Scribe 策略引擎使您能够使用三个简单规则部署策略:

- 警告或阻止没有 SBOM 的映像部署。该规则确保您从现在起具备对此类事件的响应能力。

- 阻止使用 xz-utils 版本 5.6.0 或 5.6.1 部署映像。此规则可确保您的集群中不会创建易受攻击的容器。

- 阻止部署存在 CWE-506(后门的弱点标签)漏洞的映像。这条规则是为了“吸取教训”——阻止任何存在 NVD 标记为恶意代码的漏洞的图像。

第 3 步:如何确保我的系统周围没有隐藏带有此漏洞的图像?

映像可能已部署或推送到映像注册表。 Scribe Scanner 使您能够查看所有图像。设置扫描任务并立即查看映像注册表和 Kubernetes 集群中的所有映像。扫描后,您所有图像的 SBOM 都会存储在 ScribeHub 中;您将收到严重漏洞警报并能够搜索这些 SBOM。此外,您可以对所有映像运行策略评估。

第 4 步:如何降低下一个 XZ 病例的风险?

降低此类风险的一种方法是决定不成为新版本软件包的第一个采用者,特别是在旧版本不易受到攻击的情况下。 Scribe 使您可以通过两种方式实现这一目标:

- 使用 ScribeHub BI 功能,您可以获得产品版本之间升级的软件包的报告。

- ScribeHub 使您能够设置策略来阻止或警告此类软件版本的使用。

有兴趣了解更多有关 ScribeHub 惊人功能的信息吗? 【联系我们】

此内容由领先的端到端软件供应链安全解决方案提供商 Scribe Security 为您提供 - 为整个软件供应链中的代码工件以及代码开发和交付流程提供最先进的安全性。 了解更多