近年来,备受瞩目的软件供应链攻击给组织造成了重大损失,促使美国政府推动制定新的网络法规和标准。这导致了 SLSA 和 SSDF 等关键框架的发展,以及 FedRAMP 授权法案成为联邦信息处理中云计算安全的权威方法。

这些框架通过漏洞管理、代码完整性、来源验证、事件响应和安全的 SDLC 流程全面解决软件安全问题。虽然实施这些框架可能具有挑战性,尤其是对于资源有限的组织而言,但当您向下滚动此页面时,您会找到有关每个框架及其特定要求的详细信息。

符合 NIST SP 800-218 (SSDF)

SSDF 旨在减少整个 SDLC 中发生的漏洞的数量和影响。在美国运营或计划运营的供应商必须迅速做出反应并学习如何遵守 SSDF。

SSDF 不是您应该遵循的清单,而是规划和实施基于风险的安全软件开发方法的路线图。这包括提高透明度和使用基于证据的策略来保护软件免受未经授权的用户的篡改。

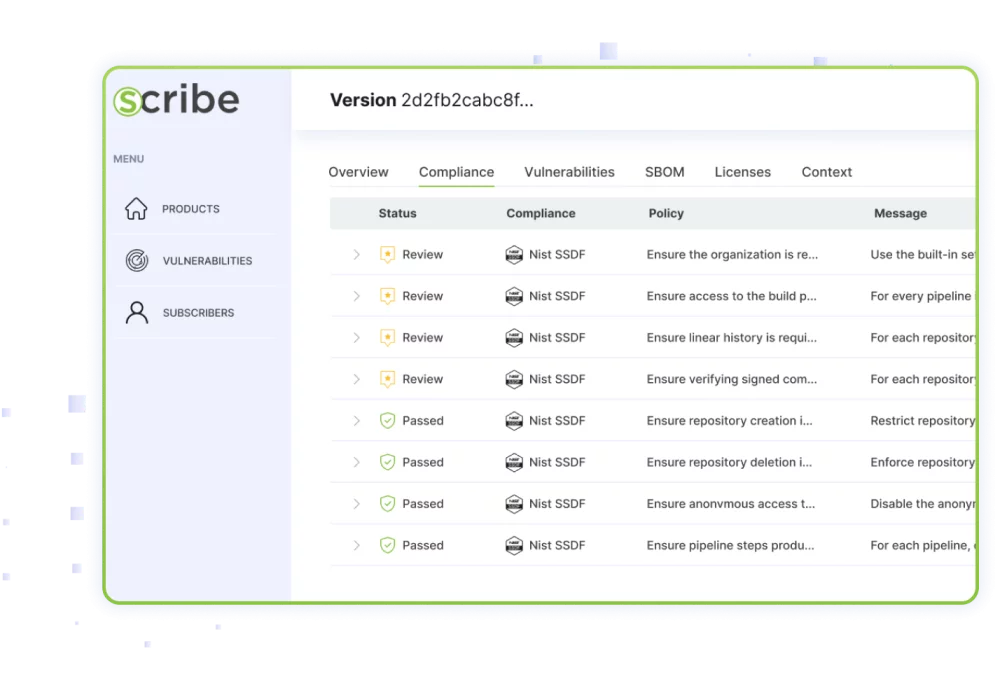

Scribe 用户不仅可以应用证明策略来确保安全开发和构建流程或验证未发生篡改,还可以衡量对 SSDF 的遵守情况——SSDF 是美国新网络监管的基础

获取完整的 SSDF 指南

Scribe 是第一个专注于 SSDF 内 PS(保护软件)实践组的解决方案

Scribe 根据著名的 CIS 软件供应链安全基准,结合 SLSA 的一些要素,进行基于规则的评估,以确定源代码的保护级别。

阅读用例

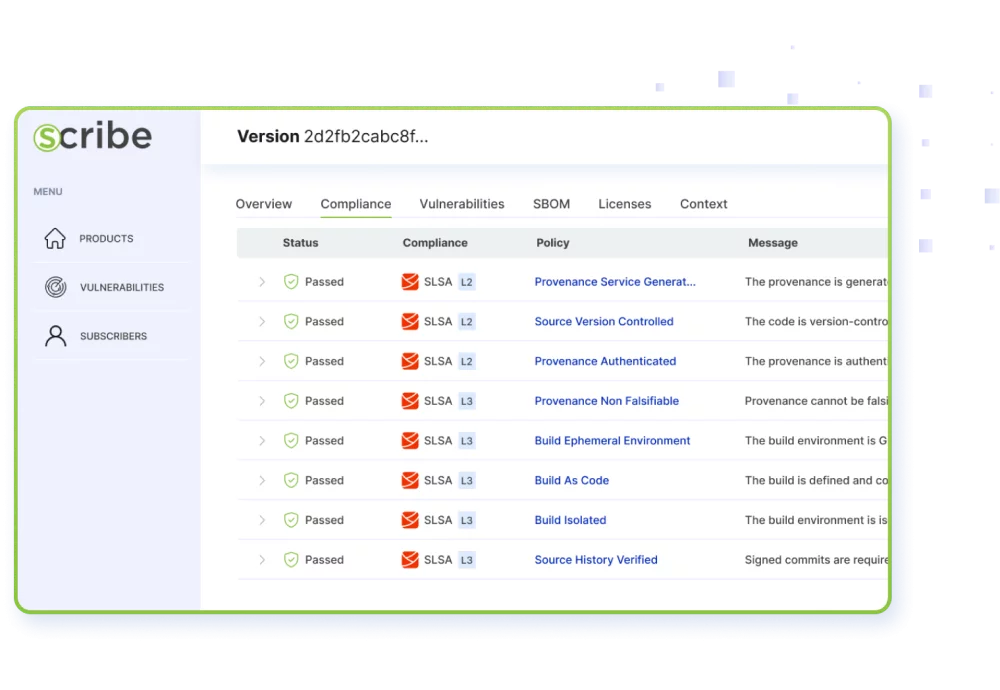

轻松验证软件版本是否符合 SLSA 2 级或 3 级要求

Scribe 使您能够创建 SLSA 来源作为每个构建管道的一部分,准确查看哪些 SLSA 要求已通过或失败,并快速解决任何问题并使构建符合要求。

然后,您可以轻松地与相关利益相关者共享收集到的证据,自信地证明您的构建或产品合规性。

使用更少的资源更快地实现 FedRAMP 合规性,同时保持开发速度

Scribe Security 的平台提供了简化和自动化合规流程的关键功能,确保以最少的手动工作更快地完成认证:

- 自动化 SBOM 管理

- SDLC 治理的护栏即代码

- 持续保证:代码签名和来源验证

- 漏洞扫描和风险管理

- 基于证据的合规和报告

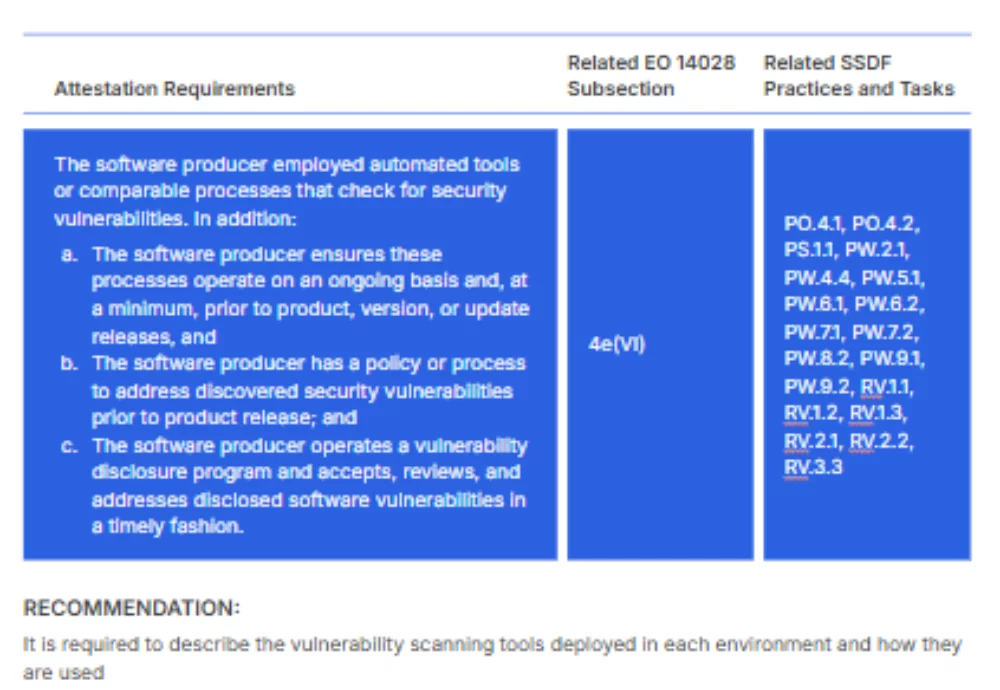

了解 CISA 安全软件开发认证表的要求

我们支持你:

- Scribe 生成证据,以加密方式将证据签名为证明,并验证该证据是否是软件生产流程中需要执行的政策的一部分

- 我们就所需证据的组成部分提出建议,包括日志文件、屏幕截图、配置文件等。

- 我们知道如何从第三方工具收集证据并将其与 SDLC 的其余证据一起包含在内并构建管道。

- 我们帮助获取这些证据并将其转化为无可辩驳、不可改变的证明,并保存在安全的存储中。

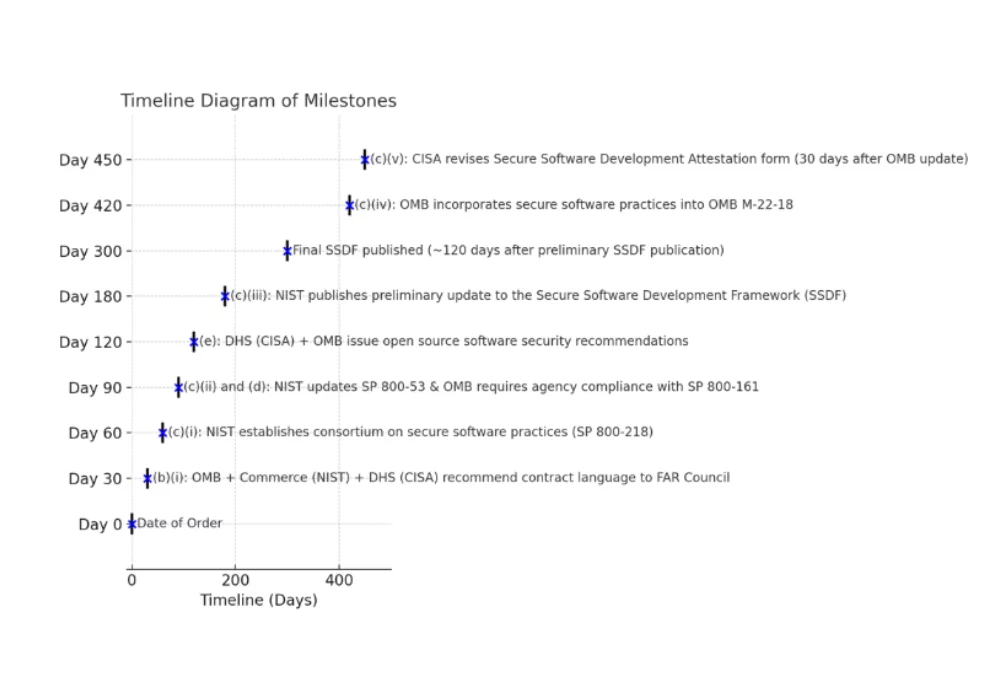

满足新的联邦软件安全行政命令 14144

Scribe 基于证明的平台可确保整个软件供应链安全符合新的联邦法规。 Scribe 的主要优势在于其持续保证模型,其中包括:

- 无缝集成到 CI/CD 工作流程(本地或云端)。

- 实时安全检查,包括漏洞扫描、许可证合规性和策略实施。

- 每个验证步骤都有不可变的签名证据,形成安全的证明链。

- 自动执行策略来阻止不合规的构建,防止部署有风险的软件。

遵守 DORA - 增强金融服务的数字运营弹性

Scribe Security 通过在整个 SDLC 中自动化安全控制来提供整体解决方案,确保每个版本都符合严格的安全标准,并提供可验证、机器可读的合规证据。

Scribe Security 不仅帮助金融领域的组织遵守 DORA,而且还构建有弹性、安全的软件基础。

立即获取完整白皮书

增强医疗器械制造商的网络安全合规性

波长 XNUMXμm 的 FDA 的医疗器械网络安全指南 概述设备整个生命周期内风险管理、安全软件开发和持续警惕的严格要求。

Scribe Security 的平台生成 SBOM 并管理整个 SDLC 中的相关风险,将安全性直接嵌入到 SDLC 中,自动化持续证明,并生成可验证的证据 - 为医疗器械制造商提供满足 FDA 要求和保护其产品所需的工具。

立即获取完整白皮书Scribe 相对于其他工具的优势

评估整个政策,而不仅仅是生成出处文件

生产商可以通过一系列政策的形式收集有关其管道的相关 SLSA 信息

生产者可以选择在他们的管道上制定这些策略并检查该策略是通过还是失败

所有政策均通过意味着您符合 SLSA 3 级。

SSDF 和 SLSA 框架涵盖广泛的领域,包括漏洞管理、代码完整性、来源验证和安全 SDLC 流程的执行。然而,实施它们可能是一项艰巨的任务,特别是对于资源有限的组织而言。此外,以明确的方式证明合规性以响应新的联邦法规或客户要求的需求绝非微不足道。

借助 Scribe,您可以:

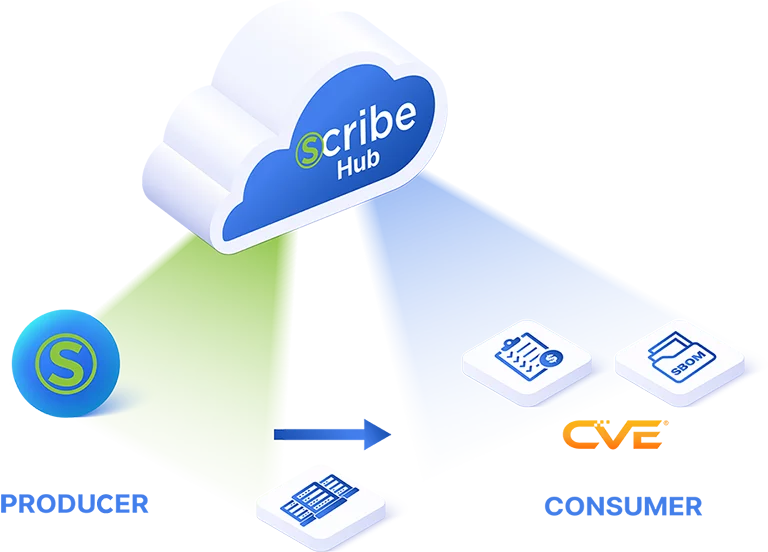

生成、管理和共享 SBOM

Scribe 允许商业软件供应商和集成商跟踪漏洞,生成、管理并与软件供应链中的下游消费者和其他利益相关者共享 SBOM。

管理SBOM访问

Scribe 允许履行合同义务以允许访问 SBOM。它还通过 VEX(CISA 标准)传达漏洞风险。

确定保护级别

基于 CIS 软件供应链安全基准测试和 SLSA 的一些要素,Scribe 进行基于规则的评估,以确定构建管道的保护级别。