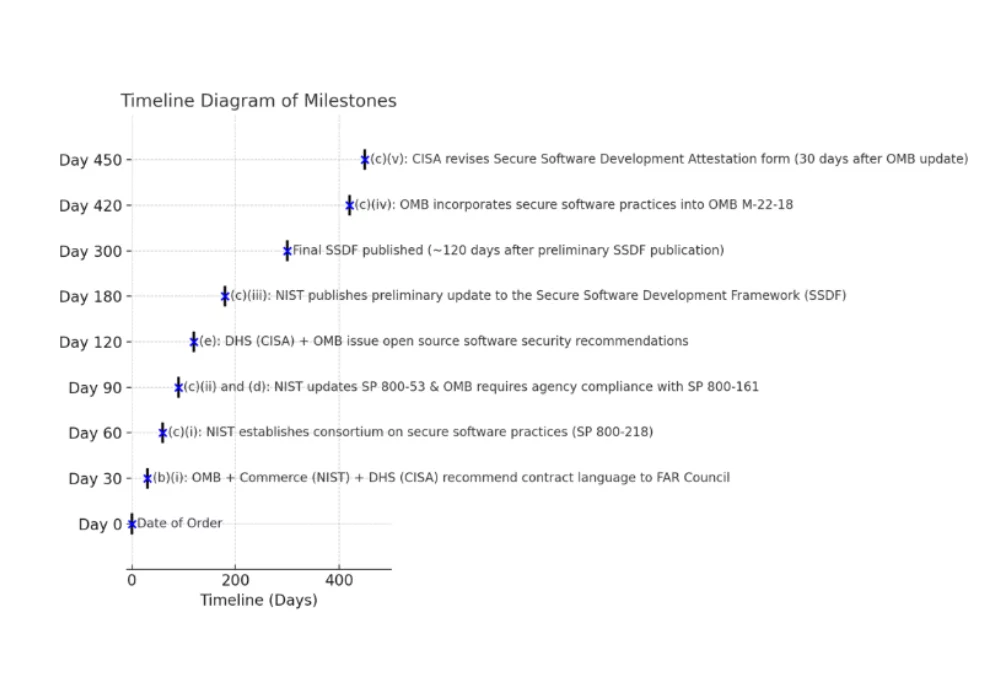

In den letzten Jahren haben spektakuläre Angriffe auf die Software-Lieferkette Unternehmen erheblichen Schaden zugefügt, was die US-Regierung dazu veranlasste, sich für neue Cyber-Vorschriften und -Standards einzusetzen. Dies führte zur Entwicklung wichtiger Rahmenbedingungen wie SLSA und SSDF sowie des FedRAMP Authorization Act, der zum maßgeblichen Ansatz für die Cloud-Computing-Sicherheit in der staatlichen Informationsverarbeitung wurde.

Diese Frameworks befassen sich umfassend mit Softwaresicherheit durch Schwachstellenmanagement, Codeintegrität, Herkunftsvalidierung, Vorfallreaktion und sichere SDLC-Prozesse. Obwohl ihre Implementierung eine Herausforderung sein kann, insbesondere für Organisationen mit begrenzten Ressourcen, finden Sie auf dieser Seite detaillierte Informationen zu jedem Framework und seinen spezifischen Anforderungen.

Die Plattform von Scribe dient Softwareherstellern als sicherer Hafen. Es ermöglicht eine einfache Einhaltung der SLSA- und SSDF-Frameworks, selbst mit begrenzten Ressourcen

Scribe ermöglicht Kunden die Einhaltung der SSDF-Framework und SLSA durch Förderung der Transparenz durch einen evidenzbasierten Hub, der sicherstellt, dass die Software nicht manipuliert wurde.

Lösungsübersicht erhalten

Entspricht NIST SP 800-218 (SSDF)

Das SSDF zielt darauf ab, das Ausmaß und die Auswirkungen von Schwachstellen zu reduzieren, die im gesamten SDLC auftreten. Anbieter, die in den USA tätig sind oder eine Geschäftstätigkeit planen, müssen schnell reagieren und lernen, wie sie die SSDF einhalten.

Beim SSDF handelt es sich nicht um eine Checkliste, die Sie befolgen sollten, sondern vielmehr um einen Fahrplan für die Planung und Umsetzung eines risikobasierten Ansatzes zur sicheren Softwareentwicklung. Dazu gehört die Förderung von Transparenz und der Einsatz einer evidenzbasierten Strategie, um Software vor Manipulationen durch unbefugte Benutzer zu schützen.

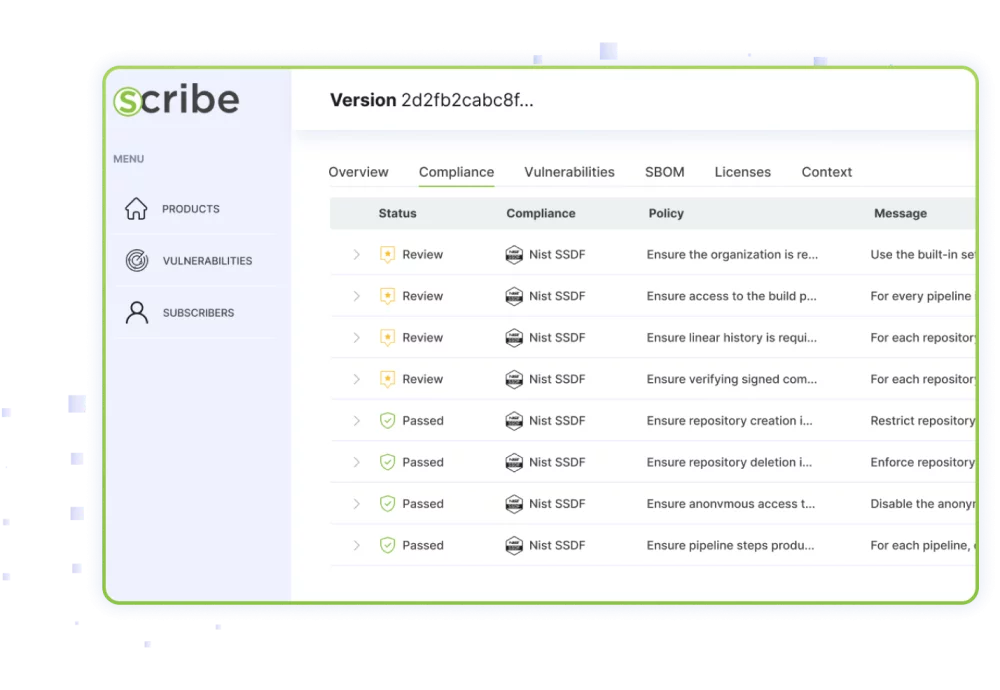

Scribe-Benutzer können nicht nur eine Richtlinie auf Attestierungen anwenden, um sichere Entwicklungs- und Build-Prozesse zu gewährleisten oder zu bestätigen, dass keine Manipulationen stattgefunden haben, sondern sie können auch die Einhaltung des SSDF beurteilen – die Grundlage für die neue US-Cyber-Verordnung

Holen Sie sich den vollständigen SSDF-Leitfaden

Scribe ist die erste Lösung, die sich auf die PS-Gruppe (Protect the Software) innerhalb der SSDF konzentriert

Scribe führt eine regelbasierte Bewertung zur Bestimmung des Schutzniveaus des Quellcodes durch, basierend auf dem bekannten CIS Software Supply Chain Security Benchmark, kombiniert mit einigen Elementen von SLSA.

Anwendungsfall lesen

Beachten Sie das SLSA-Framework

SLSA ist eine umfassende Checkliste von Sicherheitskontrollen und -standards, die die Softwareintegrität gewährleisten. Es hilft Entwicklern, Organisationen und Unternehmen nicht nur dabei, fundierte Entscheidungen darüber zu treffen, wie sichere Software erstellt und genutzt werden soll, sondern schlägt auch vier aufeinander aufbauende Schrittreihen zur Sicherung des gesamten Softwareentwicklungslebenszyklus vor.

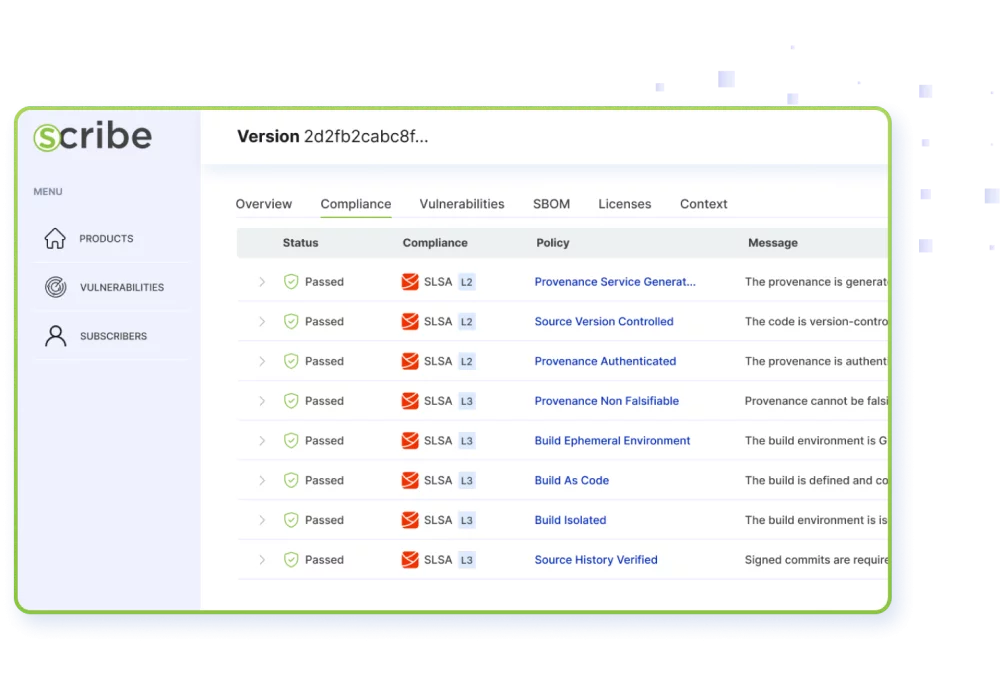

Mit Scribe können Benutzer die Compliance-Validierung mit SLSA automatisieren. Darüber hinaus bietet Scribe in den spezifischen Bereichen, in denen die Anforderungen nicht eingehalten werden, eine Reihe umsetzbarer Empfehlungen, um die Lücke zu schließen. Dies löst ein großes Problem für Softwarehersteller, die bis 2024 die neue US-geführte Verordnung einhalten müssen.

Anwendungsfall lesen

Überprüfen Sie ganz einfach, ob SW-Builds den Anforderungen von SLSA Level 2 oder Level 3 entsprechen

Mit Scribe können Sie die SLSA-Herkunft als Teil jeder Ihrer Build-Pipeline erstellen, genau sehen, welche SLSA-Anforderung bestanden oder nicht bestanden hat, und alle Probleme schnell beheben und den Build in Konformität bringen.

Anschließend können Sie die gesammelten Beweise ganz einfach mit den relevanten Stakeholdern teilen und so die Konformität Ihres Baus oder Produkts zuverlässig nachweisen.

Erreichen Sie FedRAMP-Compliance schneller und mit weniger Ressourcen, während Sie gleichzeitig Ihre Entwicklungsgeschwindigkeit beibehalten

Die Plattform von Scribe Security bietet wichtige Funktionen zur Optimierung und Automatisierung von Compliance-Prozessen und sorgt so für eine schnellere Zertifizierung bei minimalem manuellen Aufwand:

- Automatisiertes SBOM-Management

- Guardrails-as-Code für SDLC-Governance

- Kontinuierliche Sicherheit: Code Signing und Provenienzüberprüfung

- Schwachstellenscans und Risikomanagement

- Beweisbasierte Compliance und Berichterstattung

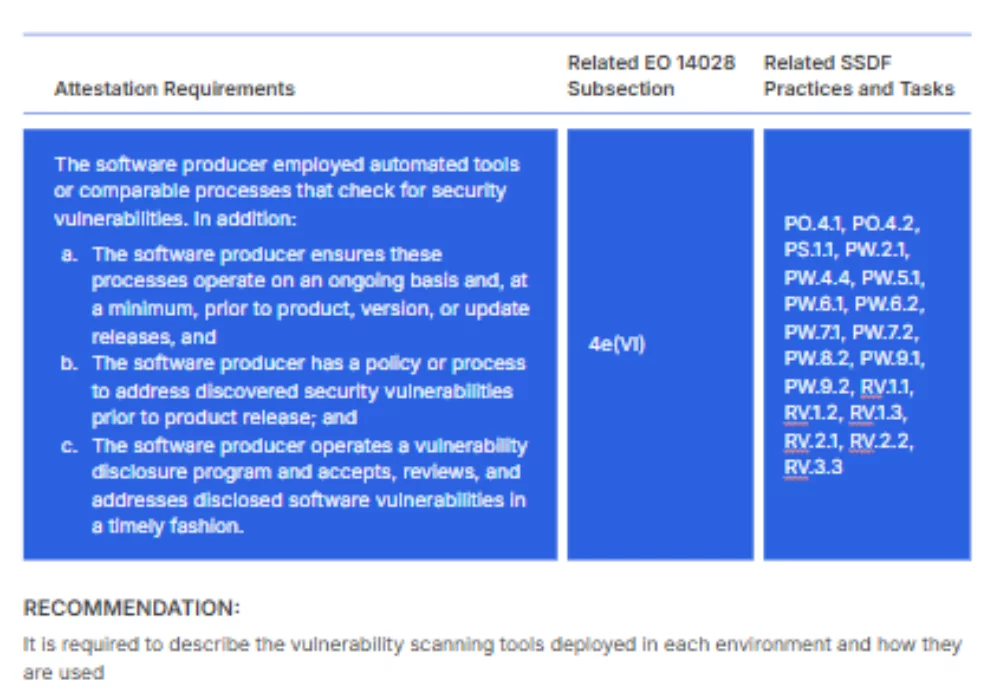

Navigieren durch die Anforderungen des CISA-Bescheinigungsformulars für sichere Softwareentwicklung

Wir unterstützen Sie:

- Scribe generiert Beweise, signiert diese Beweise kryptografisch in eine Bescheinigung und überprüft diese Beweise als Teil der erforderlichen Richtlinie zur Durchsetzung im Softwareproduktionsprozess.

- Wir geben Hinweise, was zu den erforderlichen Nachweisen gehören sollte, darunter Protokolldateien, Screenshots, Konfigurationsdateien usw.

- Wir wissen, wie man Beweise aus Tools von Drittanbietern sammelt und sie mit den restlichen Beweisen für SDLC und Build-Pipelines einbezieht.

- Wir helfen dabei, diese Beweise in unwiderlegbare, unveränderliche Bescheinigungen umzuwandeln, die in einem sicheren Speicher gespeichert werden.

Erfüllung der neuen Bundesrichtlinie zur Softwaresicherheit EO 14144

Die auf Bescheinigungen basierende Plattform von Scribe gewährleistet die vollständige Einhaltung der Sicherheit in der Software-Lieferkette gemäß dem neuen Bundesmandat. Der Hauptvorteil von Scribe ist sein kontinuierliches Qualitätssicherungsmodell, das Folgendes umfasst:

- Nahtlose Integration in CI/CD-Workflows (vor Ort oder in der Cloud).

- Sicherheitsprüfungen in Echtzeit, einschließlich Schwachstellenscans, Lizenzkonformität und Richtliniendurchsetzung.

- Unveränderliche, signierte Beweise für jeden Verifizierungsschritt, die eine sichere Bestätigungskette bilden.

- Automatisierte Richtliniendurchsetzung zum Blockieren nicht konformer Builds und Verhindern der Bereitstellung riskanter Software.

DORA-Konformität – Stärkung der digitalen Betriebsstabilität bei Finanzdienstleistungen

Scribe Security bietet eine ganzheitliche Lösung durch Automatisierung der Sicherheitskontrollen im gesamten SDLC, stellt sicher, dass jede Version strenge Sicherheitsstandards erfüllt, und liefert überprüfbare, maschinenlesbare Konformitätsnachweise.

Scribe Security unterstützt Organisationen im Finanzsektor nicht nur bei der Einhaltung von DORA, sondern auch beim Aufbau einer belastbaren, sicheren Softwaregrundlage.

Holen Sie sich jetzt das komplette Whitepaper

Stärkung der Cybersicherheits-Compliance für Hersteller medizinischer Geräte

Die FDA-Richtlinien zur Cybersicherheit bei Medizinprodukten skizzieren Sie strenge Anforderungen an das Risikomanagement, die sichere Softwareentwicklung und die kontinuierliche Wachsamkeit während des gesamten Lebenszyklus eines Geräts.

Die Plattform von Scribe Security generiert SBOM und verwaltet die damit verbundenen Risiken während des gesamten SDLC, bettet Sicherheit direkt in den SDLC ein, automatisiert kontinuierliche Bescheinigungen und generiert überprüfbare Beweise – und bietet Herstellern medizinischer Geräte die Tools, die sie benötigen, um die FDA-Anforderungen zu erfüllen und ihre Produkte zu schützen.

Holen Sie sich jetzt das komplette Whitepaper

Softwarehersteller werden in die Lage versetzt, den EU-Cyber-Resilienz-Act zu erfüllen

Die EU-Rechtsakt zur Cyber-Resilienz (EU CRA) legt umfassende Anforderungen an die Cybersicherheit digitaler Produkte fest und schreibt Softwareherstellern vor, Secure-by-Design-Praktiken anzuwenden und eine strenge Lieferkettensicherheit aufrechtzuerhalten.

Die ganzheitliche Plattform von Scribe Security automatisiert und erzwingt Sicherheit über den gesamten Softwareentwicklungslebenszyklus (SDLC) und stellt sicher, dass Software in Übereinstimmung mit der EU-CRA entwickelt, veröffentlicht und gewartet wird.

Holen Sie sich jetzt das komplette WhitepaperDer Vorteil von Scribe gegenüber anderen Tools

Bewertet die gesamte Richtlinie und erstellt nicht nur ein Provenienzdokument

Hersteller können relevante SLSA-Informationen über ihre Pipelines in Form einer Reihe von Richtlinien sammeln

Produzenten können diese Richtlinien in ihrer Pipeline umsetzen und prüfen, ob die Richtlinie erfolgreich war oder nicht

Wenn alle Richtlinien erfüllt sind, entsprechen Sie der SLSA-Stufe 3.

Die SSDF- und SLSA-Frameworks decken ein breites Spektrum an Bereichen ab, darunter Schwachstellenmanagement, Codeintegrität, Herkunftsvalidierung und Durchsetzung sicherer SDLC-Prozesse. Ihre Umsetzung kann jedoch eine entmutigende Aufgabe sein, insbesondere für Organisationen mit begrenzten Ressourcen. Darüber hinaus ist die Notwendigkeit, die Einhaltung der neuen Bundesverordnung oder der Kundenanforderungen eindeutig nachzuweisen, alles andere als trivial.

Mit Scribe können Sie:

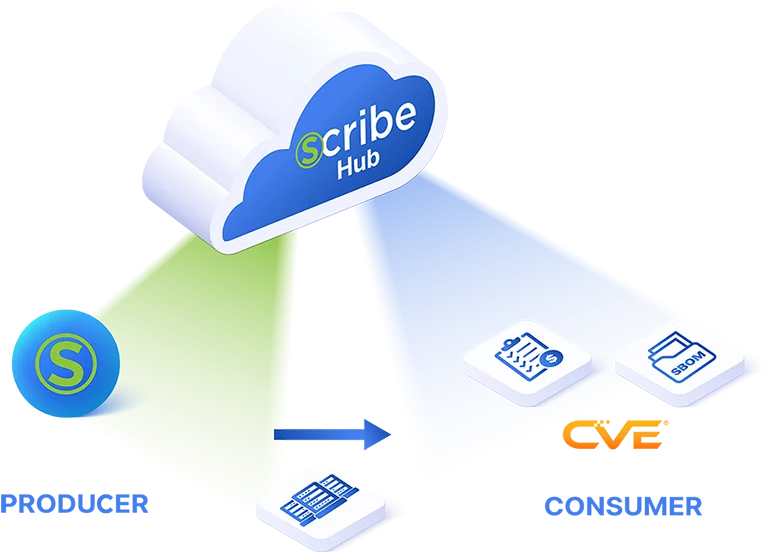

Generieren, verwalten und teilen Sie SBOMs

Scribe ermöglicht es kommerziellen Softwareanbietern und -integratoren, Schwachstellen zu verfolgen, SBOMs zu generieren, zu verwalten und mit nachgelagerten Verbrauchern und anderen Beteiligten in der Software-Lieferkette zu teilen.

SBOM-Zugriff verwalten

Scribe ermöglicht vertragliche Verpflichtungen, den Zugriff auf SBOMs zu ermöglichen. Darüber hinaus wird das Schwachstellenrisiko über VEX (ein CISA-Standard) kommuniziert.

Bestimmen Sie die Schutzstufe

Basierend auf dem CIS Software Supply Chain Security Benchmarking und einigen Elementen von SLSA führt Scribe eine regelbasierte Bewertung durch, um das Schutzniveau der Build-Pipeline zu bestimmen.