Anfang August veröffentlichte das US-amerikanische National Institute of Standards and Technology (NIST) einen Entwurf 2.0 Version seines Wahrzeichens Cybersicherheits-Framework, erstmals veröffentlicht im Jahr 2014. In den letzten zehn Jahren hat sich viel verändert, nicht zuletzt das zunehmende Ausmaß an Cybersicherheitsbedrohungen, gegen die im Originaldokument kritische Infrastrukturen geschützt werden sollten.

Obwohl das CSF dazu beitragen sollte, das Cybersicherheitsrisiko für kritische Infrastrukturen zu verringern, wurde es sowohl von privaten als auch von öffentlichen Stellen weithin angenommen. Sich allein auf die freiwillige Einhaltung des CSF zu verlassen, hat sich als unzureichend erwiesen, um ausreichende Cybersicherheitsmaßnahmen für kritische Infrastrukturen festzulegen. Der Ransomware-Angriff auf Colonial Pipeline im Jahr 2021 war ein eklatanter Beweis dafür. Infolgedessen reagierte die Biden-Regierung mit der Einführung verbindlicher Cybersicherheitsstandards in kritischen Infrastruktursektoren wie z Öl- und Gasleitungen, Schiene, Luftfahrt und Wasser.

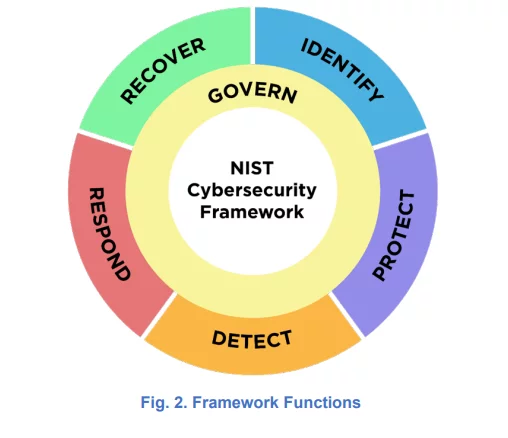

CSF 2.0 erweitert die Reichweite des CSF auf alle Softwarehersteller jeder Größe, jedes Technologiepakets und jeder Branche, betont die Cybersicherheits-Governance und betont das Risikomanagement der Cyber-Lieferkette. Darüber hinaus fügt das neue Framework den ursprünglich fünf Säulen, die für ein erfolgreiches Cybersicherheitsprogramm erforderlich sind, eine weitere hinzu. Die ursprünglichen fünf waren: Identifizieren, schützen, erkennen, reagieren und wiederherstellen. CSF 2.0 führt ein sechstes ein: Govern.

In diesem Artikel versuchen wir, die neuen Ergänzungen des Frameworks zusammenzufassen und zu sehen, wie das Framework Ihnen bei der Einführung oder Weiterentwicklung Ihres bestehenden Cybersicherheits-Risikomanagementprogramms helfen kann. Es ist wichtig zu beachten, dass diese neue Version noch nicht endgültig ist. Der Entwurf kann bis Anfang November kommentiert werden und soll Anfang 2024 veröffentlicht werden. Das heißt, wenn Sie Kommentare oder Ergänzungen haben, die Sie gerne hinzugefügt sehen würden, haben Sie noch Zeit, diese dem NIST zur Prüfung anzubieten.

Wichtigste Änderungen in CSF 2.0

Das CSF 2.0-Entwurf behält die wesentlichen Aspekte des ursprünglichen Rahmens bei. CSF 2.0 ist für den Privatsektor freiwillig; Es verfolgt einen risikobasierten Ansatz für die Cybersicherheit (der sich auf die Ergebnisse der Cybersicherheit konzentriert, die Organisationen anstreben, und nicht auf die spezifischen Kontrollen, die implementiert werden müssen). und es behält die wesentliche Struktur des CSF bei, die aus drei Hauptkomponenten besteht:

- Pillars – Das Herzstück des CSF integriert die beabsichtigten Cybersicherheitsergebnisse in fünf „Funktionen“ oder Säulen: identifizieren, schützen, erkennen, reagieren und wiederherstellen. (CSF 2.0 führt eine sechste Funktion ein: Govern.) Diese Funktionen sind die notwendigen Komponenten einer effektiven Cybersicherheit. Rund um die fünf Hauptsäulen umfasst das ursprüngliche CSF 5 Kategorien und 23 Unterkategorien der beabsichtigten Cybersicherheitsergebnisse sowie Hunderte hilfreicher Referenzen, größtenteils andere Frameworks und Industriestandards, die um diese herum gruppiert sind. Der Entwurf der Version 108 ist noch umfangreicher.

Quelle: CSF 2.0

- Framework-Ebenen – Die CSF-Stufen definieren, wie ein Unternehmen Cybersicherheitsrisiken verwaltet. Unternehmen wählen die Stufe aus, die ihre Ziele am besten erfüllt, das Cyber-Risiko auf ein akzeptables Maß reduziert und leicht zu implementieren ist. Die Stufen boten Fortschritte von 1 bis 4 („Teilweise“ bis „Adaptiv“) und demonstrierten einen zunehmenden Grad an Komplexität.

- Framework-Profile – Die CSF-Profile unterstützen Unternehmen dabei, den für sie richtigen Weg zur Reduzierung des Cybersicherheitsrisikos zu finden. Sie definieren die „aktuelle“ und „Ziel“-Cybersicherheitslage einer Organisation und unterstützen sie beim Übergang von einer zur anderen.

Der CSF 2.0-Entwurf enthält die folgenden wichtigen Änderungen:

- Geltungsbereich – Das neue Framework ist für die Nutzung durch Organisationen aller Größen und Branchen, einschließlich KMU, gedacht. Dieser Schritt spiegelt die Tatsache wider, dass im Jahr 2018 Der Kongress forderte das NIST ausdrücklich auf, sich mit den Bedenken kleiner Unternehmen im Zusammenhang mit dem ursprünglichen Rahmen auseinanderzusetzen. Die Überarbeitung der Sprache des Dokuments, um Verweise auf kritische Infrastrukturen zu entfernen und sie zu ersetzen, um alle Organisationen einzubeziehen, spiegelt den erweiterten Anwendungsbereich des Rahmenwerks wider.

- Die Governance-Säule - CSF 2.0 erweitert die risikobasierte Cybersicherheitsmethodik des CSF. CSF 2.0 erkennt an, dass die dramatischen Veränderungen im letzten Jahrzehnt die Cybersicherheit zu einer Hauptrisikoquelle für Unternehmen gemacht haben (einschließlich Betriebsunterbrechungen, Datenschutzverletzungen und finanzieller Verluste). Um diesen Veränderungen zu begegnen, erhöht CSF 2.0 die Relevanz der Governance und stellt Cyber-Risiken auf die gleiche Ebene wie rechtliche, finanzielle und andere Formen von Unternehmensrisiken für die Geschäftsleitung. Die neue Governance-Funktion befasst sich mit der Art und Weise, wie eine Organisation Entscheidungen zur Unterstützung ihrer Cybersicherheitsstrategie trifft, und soll die anderen fünf Funktionen informieren und unterstützen.

- Supply Chain Risikomanagement – Die Anstrengungen, die erforderlich sind, um das mit externen Parteien verbundene Cybersicherheitsrisiko zu kontrollieren, werden als Supply Chain Risk Management (SCRM) bezeichnet. Lieferketten setzen ein Unternehmen Cyber-Risiken aus. Malware-Angriffe (z. B. die 3CX-Trojaner-Angriff), Ransomware-Angriffe, Datenschutzverletzungen (z. B. die Equifax-Datenschutzverletzung) und Cybersicherheitsverstöße sind allesamt häufige Cybergefahren in der Lieferkette.

Tools und Codes von Drittanbietern werden zunehmend in fast allen Bereichen der Softwareproduktion eingesetzt und wir sehen daher einen entsprechenden Anstieg Risiken in der Software-Lieferkette. Jeder Dritte mit Zugriff auf das System einer Organisation, einschließlich Datenverwaltungsunternehmen, Anwaltskanzleien, E-Mail-Anbieter, Webhosting-Unternehmen, Tochtergesellschaften, Anbieter, Subunternehmer und jegliche im System der Organisation verwendete externe Software oder Hardware, kann Angriffe auf die Lieferkette starten. Manipulationen, Diebstahl, unbefugte Einführung von Code oder Komponenten in Software oder Hardware sowie mangelhafte Herstellungsverfahren sind Gefahren für die Software-Lieferkette. Unternehmen, die die Risiken der Software-Lieferkette nicht angemessen verwalten, sind eher von einem solchen Angriff betroffen.

CSF 2.0 fügt weitere Informationen zum Risiko Dritter hinzu, integriert Richtlinien für die Software-Lieferkette in die neue Governance-Funktion und legt fest, dass Cybersicherheitsrisiken in Software-Lieferketten berücksichtigt werden sollten, während eine Organisation alle Rahmenfunktionen (nicht nur Governance) ausführt. Die neue SCRM-Sprache ist eine der Änderungen. CSF 2.0 listet Folgendes als wünschenswerte SCRM-Ergebnisse auf:

- Lieferanten sollten „bekannt sein und nach Kritikalität priorisiert werden“ (GV.SC-04)

- „Planung und Due Diligence werden durchgeführt, um Risiken zu reduzieren, bevor formelle Beziehungen zu Lieferanten oder anderen Dritten eingegangen werden“ (GV.SC-06)

- „Sicherheitspraktiken in der Lieferkette sind in Cybersicherheits- und Unternehmensrisikomanagementprogramme integriert und ihre Leistung wird während des gesamten Lebenszyklus von Technologieprodukten und -diensten überwacht.“ (GV.SC-09)

Der Entwurf fordert Unternehmen außerdem auf, die Rahmenprofile des CSF zu nutzen, „um Cybersicherheitsstandards und -praktiken festzulegen, die in Verträge mit Lieferanten integriert werden sollen, und um eine gemeinsame Sprache bereitzustellen, um diese Anforderungen den Lieferanten mitzuteilen.“ Laut NIST können Lieferanten nutzen Framework-Profile (siehe oben), um ihre Cybersicherheitslage sowie relevante Standards und Richtlinien zu Risiken in der Software-Lieferkette zu kommunizieren.

- Cloud-Sicherheit – Das ursprüngliche CSF befasste sich mit der Cloud-Sicherheit, jedoch nur unter Umständen, in denen ein Unternehmen seine eigene Cloud-Infrastruktur unterhält und schützt. Dieser Anwendungsfall ist nicht mehr der häufigste. Unternehmen wechseln schnell zu Cloud-Umgebungen, in denen Drittunternehmen die Cloud rechtlich und operativ verwalten. (Beispielsweise wird die Verwaltung der zugrunde liegenden Infrastruktur in Plattform-as-a-Service- und Software-as-a-Service-Cloud-Computing-Modelle ausgelagert.)

Durch seine verbesserten Governance- und Lieferketten-Risikomanagementbestimmungen ermöglicht CSF 2.0 Unternehmen, das Framework besser zu nutzen, um Modelle der gemeinsamen Verantwortung mit Cloud-Dienstanbietern aufzubauen, und es erleichtert ein gewisses Maß an Kontrolle in Cloud-gehosteten Umgebungen.

- Erweiterte Implementierungsanleitung – Um Unternehmen dabei zu unterstützen, die im Rahmenwerk dargelegten Cybersicherheitsergebnisse zu erreichen, bietet CSF 2.0 zusätzliche „Umsetzungsbeispiele" und "informative Referenzen.“ Obwohl diese Ressourcen als Teil des Frameworks betrachtet werden, wird NIST sie getrennt halten, um regelmäßigere Upgrades zu ermöglichen.

Implementierungsbeispiele bieten weitere Informationen zur Umsetzung des Frameworks. Sie beschreiben nicht alle Maßnahmen, die ergriffen werden könnten, um ein bestimmtes Ziel zu erreichen, sondern es handelt sich vielmehr um „handlungsorientierte Beispiele“, die Unternehmen dabei helfen sollen, „Kernergebnisse“ und die ersten Aktivitäten zu verstehen, die zur Erreichung dieser Ergebnisse ergriffen werden können.

Verwendung des CSF 2.0

Das CSF macht, wie auch die anderen Frameworks des NIST, sehr wenig genaue Angaben zur Umsetzung seiner Vorschläge. Es gibt keine vollständige oder teilweise Checkliste, die Sie als ersten Schritt bei der Einrichtung oder Erweiterung des Cybersicherheitsrisikomanagements Ihres Unternehmens verwenden können. Nachdem die umfangreiche Liste der „gewünschten Ergebnisse“ durchgegangen ist, überlässt das Rahmenwerk die Last der Umsetzung immer noch den einzelnen Unternehmen. Da jedes Unternehmen hinsichtlich seines Technologie-Stacks, seiner bestehenden Bedrohungen und Risiken einzigartig ist, besteht die Logik darin, dass es keine einfache oder umfassende Möglichkeit gibt, ein einheitliches Lösungskonzept für Cyber-Bedrohungen zu erstellen, das für alle geeignet ist.

Dennoch ist das Framework nicht ohne Nutzen. Zum einen bieten die im Framework angebotenen Profile und Tiers eine gute Möglichkeit, zumindest mit der Planung zu beginnen, wo der Cybersicherheits-Reaktionsplan und das Risikomanagement des Unternehmens liegen sollten. Es gibt dem Management des Unternehmens einen klaren Hinweis darauf, dass Cyber-Risiken auf Augenhöhe mit jeder anderen wichtigen Risikokategorie (z. B. rechtlicher oder finanzieller Art) betrachtet werden sollten, was dem CISO theoretisch dabei helfen sollte, die Finanzierung und Arbeitskraft zu erhalten, die er zur Bewältigung der bestehenden Risiken benötigt für ihre Organisation kartiert. Zu guter Letzt gibt es noch einen neu hinzugefügten Abschnitt, der sich damit befasst SCRM zeigt, wie ernst Unternehmen die verschiedenen Bedrohungen berücksichtigen sollten, die mit einem potenziellen Angriff oder einer Verletzung der Software-Lieferkette verbunden sind.

Die Tatsache, dass NIST beabsichtigt, einen robusteren und regelmäßig aktualisierten Implementierungsleitfaden mit Beispielen anzubieten, ist ein Schritt in die richtige Richtung. Es bleibt abzuwarten, wie umfangreich und hilfreich es wirklich ist. Es besteht immer noch eine gute Chance, dass Sie dieses alte/neue Framework nicht ohne mindestens eine Person mit Kenntnissen im Bereich Cybersicherheit aufnehmen und anwenden können.

Zumindest was den Risikoteil der Software-Lieferkette betrifft, Plattform des Schreibers Sorgen Sie dafür, dass Sie abgesichert sind. Scribe verfügt über eine kostenlose Stufe, in der Sie es sofort ausprobieren können und dabei alle unsere umfangreichen Funktionen zum Spielen zur Hand haben. Dazu gehört der Beginn der Generierung und Speicherung von SLSA-Provenienz und -Feingranularität SBOMs für Ihre Builds. Wenn Sie daran interessiert sind, dass Scribe Ihnen maßgeschneiderte Benutzerrichtlinien zur Steuerung Ihres SDLC-Prozesses anbieten kann, lade ich Sie ein, sich das anzusehen Dieser Artikel.

So oder so, ich ermutige Sie dazu Probieren Sie unsere Plattform aus und untersuchen Sie den Nutzen der Sicherheitsinformationen, die Scribe anbieten kann, wenn diese im Laufe der Zeit gesammelt und analysiert werden.

Diese Inhalte werden Ihnen von Scribe Security zur Verfügung gestellt, einem führenden Anbieter von End-to-End-Sicherheitslösungen für die Software-Lieferkette, der modernste Sicherheit für Code-Artefakte sowie Code-Entwicklungs- und Bereitstellungsprozesse in der gesamten Software-Lieferkette bietet. Weitere Informationen.