Scribe vs. DevOps-Plattformen

Wie unterscheidet sich Scribe von DevOps-Plattformen?

Führende DevOps-Plattformen wie GitHub, GitLab, Harness, Bitbucket und Azure DevOps bieten robuste Quellcodeverwaltung, CI/CD-Pipelines, integrierte Schwachstellen-Scans und nahtlose Integration mit Drittanbieter-Tools. Diese Funktionen ermöglichen es AppSec-Teams, Schwachstellen frühzeitig im Entwicklungsprozess zu erkennen, zu priorisieren und zu beheben.

Aber, echte DevSecOps erfordert mehr als das. Moderne Softwarefabriken umfassen Dutzende von Repositories, Pipelines, Registern und Umgebungen – von der Entwicklung bis zur Produktion. Diese Komplexität bringt erhebliche Herausforderungen in Bezug auf Transparenz, Governance und Compliance mit sich und setzt Teams Manipulationen in der Lieferkette aus.

Viele Organisationen arbeiten mit einer heterogener Mix aus Tools und Plattformen, geprägt durch Best-of-Breed-Strategien, Legacy-Systeme oder Fusionen und Übernahmen. In diesen fragmentierten Umgebungen haben DevSecOps-Leiter oft Schwierigkeiten, grundlegende Fragen zu beantworten:

- Woher stammt dieser Behälter?

- Welches Code-Repository produziert jedes Produktionsartefakt und wem gehören die Ergebnisse zur Sicherheitslage?

- Haben alle Artefakte die erforderlichen Sicherheitsprüfungen bestanden?

Das müssen sie auch Durchsetzung und Demonstration grundlegender Entwicklungskontrollen, Wie:

- Signieren und Verifizieren von Code und Artefakten im gesamten SDLC

- Verfolgung der Herkunft aller Produktionsartefakte

- Sicherstellen, dass alle erforderlichen Scanner ausgeführt und Codeüberprüfungen abgeschlossen wurden

- Anwenden von Policy-as-Code-Gates in CI/CD und bei der Bereitstellung

Durchsetzung der Zugangskontrolle in der Produktion basierend auf SDLC-Bescheinigungen

Der Versuch, diese Informationen manuell über verschiedene Systeme hinweg zu korrelieren, ist arbeitsintensiv, fehleranfällig und führt zu blinden Flecken, die Angreifer ausnutzen können.

Was fehlt?

Was oft fehlt, ist eine robuste, überprüfbares Attestierungsframework — ein Framework, das manipulationssichere Nachweise aller Sicherheitskontrollen in jeder Phase des Software-Lebenszyklus erfasst. Dieses Framework sollte als einzige Quelle der Wahrheit für Software-Governance, Integrität, Herkunft und Compliance.

DevOps-Plattformen wie GitHub und GitLab bieten zwar wertvolle Funktionen, weisen jedoch in wichtigen Bereichen Mängel auf:

- Sie bieten nicht End-to-End-SDLC-Abdeckung

- Es fehlt ihnen an einheimischen Durchsetzung der Zugangskontrolle

Sie sprechen nicht Multi-Tool- und Multi-Environment-Realitäten von Unternehmenssoftwarefabriken

Der Scribe-Sicherheitsansatz

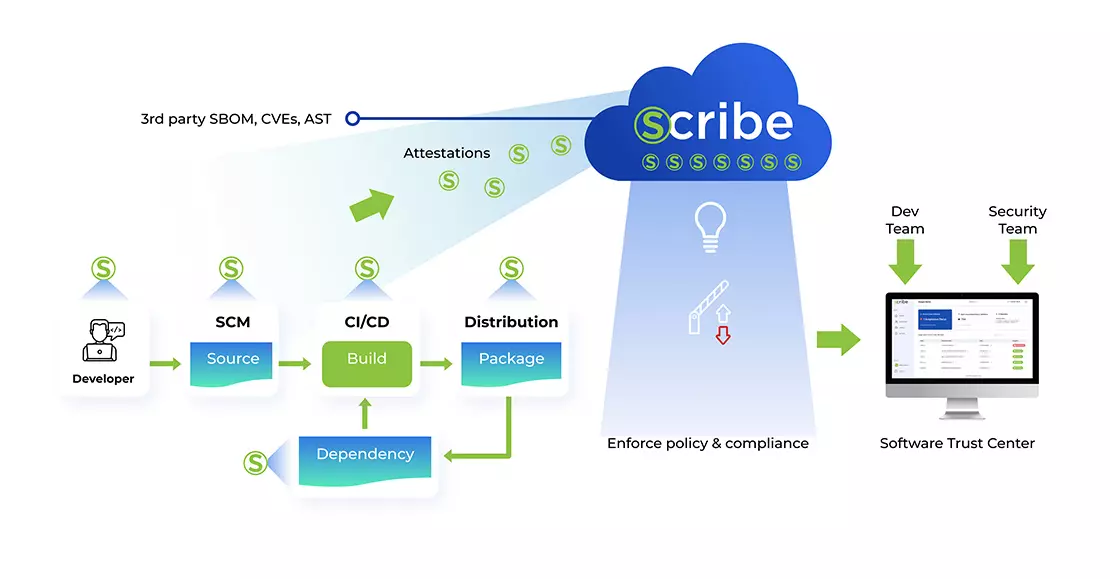

ScribeHub, die Continuous-Assurance-Plattform von Scribe Security, wurde speziell entwickelt, um diese Lücken zu schließen. Sie bietet eine einheitliche End-to-End-Lösung für SDLC-Integrität, Herkunft und Richtliniendurchsetzung in komplexen, plattformübergreifenden Umgebungen.

SDLC-Erkennung und Asset-Mapping

Bildet Ihr Software-Ökosystem automatisch über SCMs, CI/CD-Systeme, Artefaktregister und Kubernetes-Cluster ab – ohne manuelle Konfiguration.

Einheitlicher Beweisgraph

Erstellt eine vollständige Code-zu-Produktion-Linie, die Commits, SBOMs, Container-Images, Scan-Ergebnisse, Richtlinienentscheidungen und Laufzeit-Workloads verknüpft.

Zentralisierter Bescheinigungsspeicher

Sammelt und speichert signierte Beweise wie Build-Herkunft, SBOMs, Schwachstellenscans, VEX-Hinweise und Richtlinienbewertungen in einem manipulationssicheren Beweis-Repository.

Durchsetzung von Richtlinien als Code

Ermöglicht Ihnen, Richtlinien als Code zu erstellen und sie an wichtigen SDLC-Kontrollpunkten zu überprüfen und durchzusetzen – einschließlich Quellcodeverwaltung, CI/CD-Pipelines und Kubernetes-Bereitstellungsgates.

Sichere Verwahrungskette

Verwendet Enterprise-PKI oder Sigstore, um jeden SDLC-Schritt kryptografisch zu signieren und nicht signierte oder manipulierte Artefakte durch automatisierte Integritätsprüfungen zu blockieren.

Compliance-Automatisierung

Ordnet Beweise Frameworks wie SLSA, NIST SSDF, CIS Benchmarks, OWASP SAMM und DORA zu und generiert automatisch auditfähige Berichte für jede Version.

Zusammen bieten diese Fähigkeiten eine überprüfbar, skalierbar und reibungslos um die Sicherheit und Compliance der Software-Lieferkette zu operationalisieren.

ScribeHub vs. GitHub & GitLab: Plattformvergleich

| Capability | ScribeHub | GitHub | Gitlab |

| Integration mit AppSec-Scannern und integrierter SCA | ✔️ Scribe integrierter SCA + Alle gängigen SAST-, SCA-, DAST- und Geheimscanner von Drittanbietern; | ✔️ Native + Marktplatz-Scanner | ✔️ Native + Marktplatz-Scanner |

| Richtlinienbasiertes Gating | ✔️ Flexibel einsetzbare Policy-as-Code-Gates vom Code-Push über den Build bis hin zur Zugangskontrolle basierend auf einer vollständigen Beweisspur | Nur Code-Push und -Build; benutzerdefinierte Skripte erforderlich | Nur Code-Push und -Build; benutzerdefinierte Skripte erforderlich |

| Entdeckung und Kartierung | ✔️ Automatische Erkennung und Zuordnung über SCMs, CI/CD, Register und Kubernetes (Pre-Prod und Prod) | ⚠️ Beschränkt auf das GitHub-Ökosystem; benutzerdefinierte Skripte erforderlich | ⚠️ Beschränkt auf das GitLab-Ökosystem; benutzerdefinierte Zulassungscontroller erforderlich |

| End-to-End-SDLC-Diagramm | ✔️ Einheitliches Code-to-Release-Herkunftsdiagramm, das Commits, SBOMs, Bilder und Workloads verknüpft | ❌ Nicht unterstützt | ❌ Nicht unterstützt |

| SBOM-Lebenszyklus und Bestandsverwaltung | ✔️ Automatisierte SBOM-Generierung, Verbrauch, Export, VEX-Dokumente, Inventar und Abweichungserkennung | ❌ Generierung von SBOM nur auf Repo-Ebene | ❌ Generierung von SBOM nur auf Projekt-(Repo-)Ebene |

| Multiprojekt-Produktbaumbewusstsein | ✔️ Logischer Produktbaum, der mehrere Repos, Artefakte und Versionen umfasst | ❌ Nicht unterstützt | ❌ Nicht unterstützt |

| Manipulationsschutzkontrollen (Unterschrift, SLSA-Bestätigung) | ✔️ Zentrales Dashboard für Signierung, SLSA-Bestätigungen (L1, 2, 3) und Integritätsprüfungen | ⚠️ Sigstore-Bestätigungen über Aktionen; keine einheitliche Manipulationsschutzansicht | ⚠️ Sigstore-zentriert; eingeschränkte SLSA-Unterstützung und keine zentrale Ansicht |

| Compliance-Automatisierung | ✔️ Sofort einsatzbereite Zuordnungen: SLSA L1, 2, 3, SSDF, CIS, SAMM, maßgeschneidert, mit auditfähigen Berichten | ⚠️ Repo-Level-Warnungen; manuelle Aggregation für SBOM/SLSA-Beweise | ⚠️ Teilweise Konformitätsberichte; manuelle Datenerfassung erforderlich |

| Nachweisfunktionen | ✔️ Vollständige SDLC-Bescheinigungen (SBOMs, Signaturen, Herkunft, Scan-Ergebnisse und SDLV-Richtlinienentscheidungen) | ⚠️ Grundlegende Sigstore-Bestätigungen; eingeschränkter Kontext und Speicher | ⚠️ Nur Pipeline-Metadaten und einfache Herkunft |

Fazit

Traditionelle DevOps-Plattformen bieten zwar eine solide Grundlage für CI/CD und Sicherheit im Frühstadium, berücksichtigen aber wichtige Risiken der Software-Lieferkette nicht. Teams müssen Skripte und Tools zusammenstellen, um Folgendes abzudecken:

- Artefaktlinie

- End-to-End-Verifizierung

- Multiplattform-Integration

- Durchsetzung von Richtlinien in Echtzeit

- Prüfnachweise auf regulatorischer Ebene

Scribe Security füllt diese Lücke.

Mit ScribeHub erhalten Sie Automatische Erkennung, fälschungssichere Bescheinigungen und Durchsetzung von Richtlinien als Code vom Commit bis zur Produktion – über Ihr gesamtes Entwicklungsökosystem. Es ist Ihr einzige Quelle der Wahrheit für sichere Entwicklungssteuerung, Integrität und Compliance.

Möchtest Du es in Aktion sehen? Fordern Sie eine Live-Demo an und erfahren Sie, wie Sie die Komplexität von DevSecOps in sicheres, überprüfbares Vertrauen umwandeln.