Plataformas Scribe vs. DevOps

¿En qué se diferencia Scribe de las plataformas DevOps?

Las principales plataformas DevOps, como GitHub, GitLab, Harness, Bitbucket y Azure DevOps, ofrecen un sólido control de código fuente, pipelines de CI/CD, análisis de vulnerabilidades integrado y una integración fluida con herramientas de terceros. Estas capacidades permiten a los equipos de AppSec detectar, priorizar y remediar vulnerabilidades en las primeras etapas del proceso de desarrollo.

Sin embargo, verdadero DevSecOps Requiere más que eso. Las fábricas de software modernas abarcan docenas de repositorios, pipelines, registros y entornos, desde el desarrollo hasta la producción. Esta complejidad presenta importantes desafíos en cuanto a visibilidad, gobernanza y cumplimiento normativo, exponiendo a los equipos a manipulaciones en la cadena de suministro.

Muchas organizaciones operan con un mezcla heterogénea de herramientas y plataformas, moldeado por estrategias de vanguardia, sistemas heredados o fusiones y adquisiciones. En estos entornos fragmentados, los líderes de DevSecOps a menudo tienen dificultades para responder a preguntas fundamentales:

- ¿De donde se originó este contenedor?

- ¿Qué repositorio de código produce cada artefacto de producción y quién es el propietario de los hallazgos sobre su postura de seguridad?

- ¿Todos los artefactos han pasado los controles de seguridad requeridos?

También necesitan Hacer cumplir y demostrar los controles básicos de desarrollo, tales como:

- Firma y verificación de código y artefactos en todo el SDLC

- Seguimiento de la procedencia de todos los artefactos de producción

- Asegurarse de que se hayan ejecutado todos los escáneres necesarios y que se hayan completado las revisiones de código

- Aplicación de puertas de política como código en CI/CD y en la implementación

Aplicación del control de admisión en producción basándose en las certificaciones SDLC

Intentar correlacionar manualmente esta información entre distintos sistemas es una tarea laboriosa, propensa a errores e introduce puntos ciegos que los atacantes pueden explotar.

¿Qué falta?

Lo que a menudo falta es una organización robusta, marco de certificación verificable — uno que capture evidencia inviolable de cada control de seguridad aplicado en cada etapa del ciclo de vida del software. Este marco debería servir como... única fuente fiable de información para la gobernanza, integridad, procedencia y cumplimiento del software.

Si bien las plataformas DevOps como GitHub y GitLab ofrecen capacidades valiosas, tienen deficiencias en áreas clave:

- ellos no proporcionan Cobertura SDLC de extremo a extremo

- Carecen de nativos aplicación del control de admisión

No se dirigen realidades multi-herramienta, multi-entorno de fábricas de software empresarial

El enfoque de seguridad de Scribe

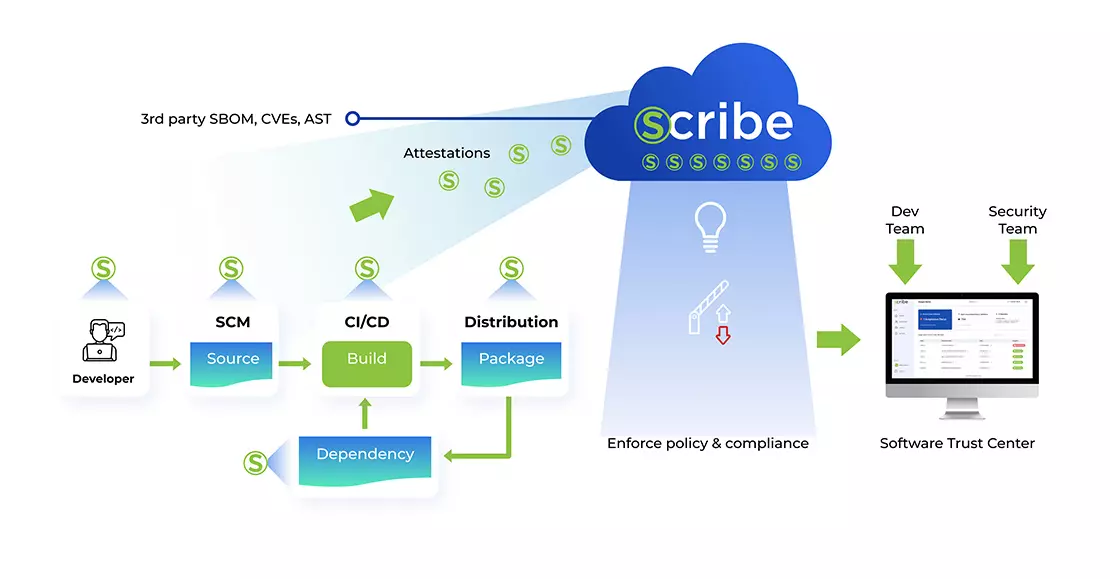

ScribeHubLa plataforma de aseguramiento continuo de Scribe Security está diseñada específicamente para subsanar estas deficiencias. Ofrece una solución integral y unificada para la integridad, la procedencia y la aplicación de políticas del ciclo de vida del desarrollo de software (SDLC) en entornos complejos y multiplataforma.

Descubrimiento de SDLC y mapeo de activos

Mapea automáticamente su ecosistema de software en SCM, sistemas CI/CD, registros de artefactos y clústeres de Kubernetes, sin configuración manual.

Gráfico de evidencia unificado

Crea un linaje completo de código a producción que vincula confirmaciones, SBOM, imágenes de contenedores, resultados de escaneo, decisiones de políticas y cargas de trabajo en tiempo de ejecución.

Almacén de certificación centralizado

Recopila y almacena evidencia firmada, como procedencia de compilación, SBOM, análisis de vulnerabilidad, avisos de VEX y evaluaciones de políticas en un repositorio de evidencia a prueba de manipulaciones.

Aplicación de políticas como código

Le permite crear políticas como código, verificarlas y aplicarlas en puntos de control SDLC clave, incluidos el control de origen, las canalizaciones CI/CD y las puertas de implementación de Kubernetes.

Cadena de custodia segura

Utiliza PKI empresarial o Sigstore para firmar criptográficamente cada paso del SDLC, bloqueando artefactos no firmados o manipulados mediante controles de integridad automatizados.

Automatización del cumplimiento

Mapea evidencia contra marcos como SLSA, NIST SSDF, CIS Benchmarks, OWASP SAMM y DORA, generando automáticamente informes listos para auditoría para cada versión.

En conjunto, estas capacidades ofrecen una una forma verificable, escalable y sin fricciones para operacionalizar la seguridad y el cumplimiento de la cadena de suministro de software.

ScribeHub vs. GitHub y GitLab: Comparación de plataformas

| Capacidad | ScribeHub | GitHub | GitLab |

| Integración con escáneres AppSec y SCA integrado | ✔️ Scribe SCA integrado + Todos los escáneres secretos, SAST, SCA y DAST comunes de terceros; | ✔️ Escáneres nativos y de mercado | ✔️ Escáneres nativos y de mercado |

| Control basado en políticas | ✔️ Puertas de código de políticas implementadas de manera flexible desde el envío del código, pasando por la compilación, hasta el control de admisión basado en un registro de evidencia completo | Solo envío y compilación de código; se requieren scripts personalizados | Solo envío y compilación de código; se requieren scripts personalizados |

| Descubrimiento y cartografía | ✔️ Descubre y mapea automáticamente entre SCM, CI/CD, registros y Kubernetes (preproducción y producción) | ⚠️ Limitado al ecosistema de GitHub; se requieren scripts personalizados | ⚠️ Limitado al ecosistema de GitLab; se requieren controladores de admisión personalizados |

| Gráfico SDLC de extremo a extremo | ✔️ Gráfico de linaje unificado de código a lanzamiento que vincula confirmaciones, SBOM, imágenes y cargas de trabajo | ❌ No compatible | ❌ No compatible |

| Gestión del ciclo de vida y del inventario de SBOM | ✔️ Generación automatizada de SBOM, consumo, exportación, documentos VEX, inventario y detección de desviaciones | ❌ Generación de SBOM solo a nivel de repo | ❌ Generación de SBOM solo a nivel de proyecto (repositorio) |

| Conciencia del árbol de productos multiproyecto | ✔️ Árbol de productos lógico que abarca múltiples repositorios, artefactos y versiones | ❌ No compatible | ❌ No compatible |

| Controles anti-manipulación (firma, certificación SLSA). | ✔️ Panel central para firmas, certificaciones SLSA (L1, 2, 3) y controles de integridad | ⚠️ Certificaciones de Sigstore mediante acciones; sin vista unificada antimanipulación | ⚠️ Centrado en Sigstore; compatibilidad limitada con SLSA y sin vista centralizada |

| Automatización del cumplimiento | ✔️ Mapeos listos para usar: SLSA L1, 2, 3, SSDF, CIS, SAMM, personalizados, con informes listos para auditoría | ⚠️ Alertas a nivel de repositorio; agregación manual para evidencia SBOM/SLSA | ⚠️ Informes de cumplimiento parcial; se requiere recopilación manual de datos |

| Capacidades de certificación | ✔️ Certificaciones SDLC completas (SBOM, firmas, procedencia, resultados de escaneo y decisiones de política SDLV) | ⚠️ Certificaciones básicas de Sigstore; contexto y almacenamiento limitados | ⚠️ Metadatos de canalización y procedencia simple únicamente |

Conclusión

Si bien las plataformas tradicionales de DevOps ofrecen bases sólidas para la CI/CD y la seguridad en las etapas iniciales, dejan sin abordar los riesgos clave de la cadena de suministro de software. Los equipos se ven obligados a integrar scripts y herramientas para cubrir:

- Linaje de artefactos

- Verificación de extremo a extremo

- Integración multiplataforma

- Aplicación de políticas en tiempo real

- Evidencia de auditoría de grado regulatorio

Scribe Security llena ese vacío.

Con ScribeHub, obtienes descubrimiento automatizado, certificaciones a prueba de manipulaciones y aplicación de políticas como código Desde la confirmación hasta la producción, en todo el ecosistema de desarrollo. Es tu única fuente fiable de información para una gobernanza del desarrollo segura, integridad y cumplimiento.

¿Quieres verlo en acción? Solicite una demostración en vivo y aprenda cómo convertir la complejidad de DevSecOps en confianza segura y verificable.