Blog

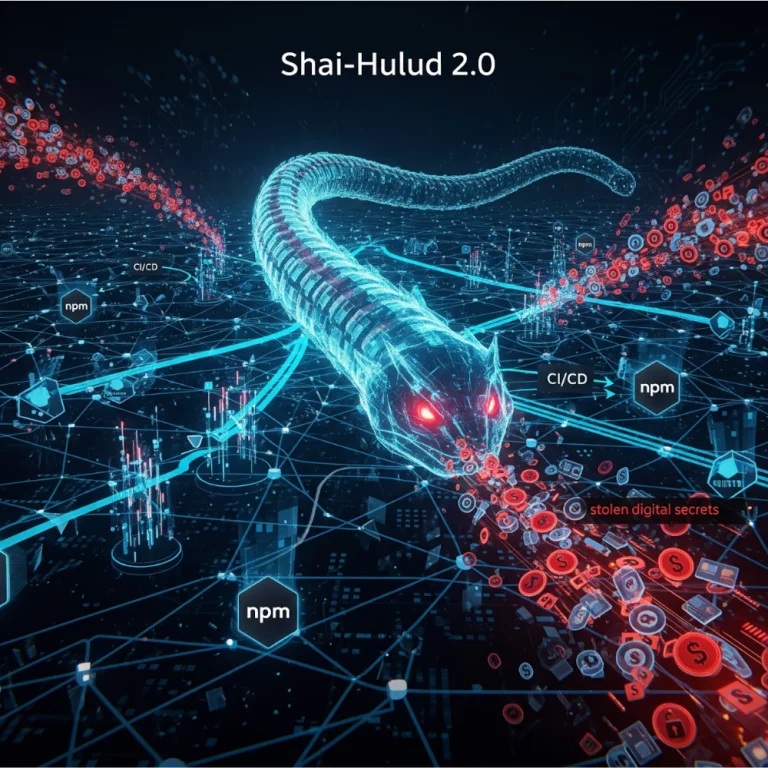

El gusano npm Shai-Hulud 2.0 es uno de esos incidentes que los equipos de AppSec mencionarán en sus análisis post mortem durante años. Analicemos qué sucedió, quiénes se vieron afectados y cómo una plataforma SSCS como ScribeHub podría haber ayudado a las organizaciones a prevenir o, al menos, limitar drásticamente el alcance de su propagación. 1. ¿Qué es Shai-Hulud 2.0? Shai-Hulud apareció por primera vez […]

Leer más

En resumen: Un "gusano" npm autorreplicante, Shai-Hulud, envenenó paquetes populares, robó secretos de desarrolladores/CI y los usó para publicar versiones más maliciosas, convirtiendo a las víctimas en nuevos puntos de propagación. A las pocas horas de las revelaciones, Scribe realizó comprobaciones en todo el portafolio de nuestros clientes, incluyendo los SBOM y las atestaciones de compilación, y confirmó que sus pipelines no estaban obteniendo ningún archivo comprometido […]

Leer más

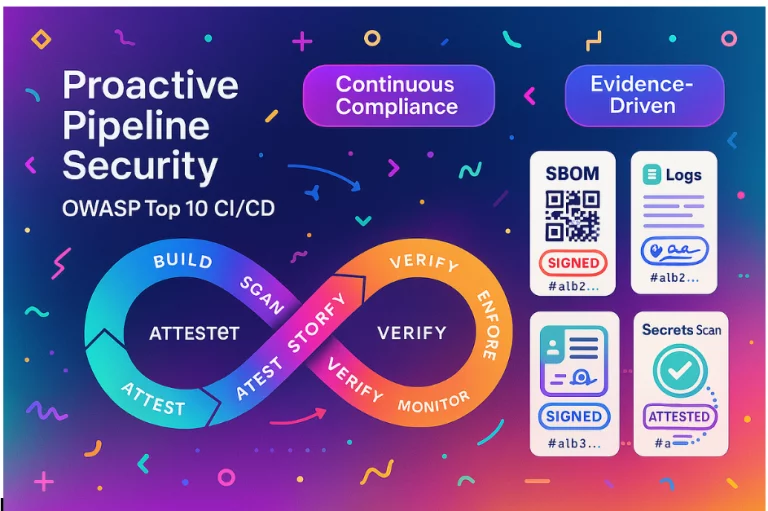

Este artículo fue coescrito por Mikey Strauss y Viktor Kartashov. Convierta los 10 principales riesgos de OWASP en controles automatizados y auditables. En los entornos DevOps modernos, las canalizaciones de CI/CD son la columna vertebral de la entrega de software. Pero una gran velocidad conlleva una gran exposición. A medida que las organizaciones aceleran los lanzamientos, los atacantes se dirigen cada vez más a las canalizaciones inseguras para inyectar código malicioso, exfiltrar secretos o […]

Leer más

De informes estáticos a seguridad conversacional. Los equipos de seguridad actuales están inundados de datos: SBOM, CVE, resultados xAST, comprobaciones de cumplimiento y paneles de riesgo. Sin embargo, la información a menudo permanece bloqueada en paneles que solo unos pocos expertos saben cómo consultar. En Scribe Security, creemos que sus datos de seguridad deben ser tan accesibles como una conversación. Por eso […]

Leer más

En casi todos los equipos de ingeniería, todo empieza igual. Los desarrolladores avanzan con rapidez, crean funciones, integran paquetes de terceros y, ahora, escriben código con copilotos de IA. Los flujos de trabajo de CI/CD funcionan a toda marcha, impulsando las actualizaciones a producción más rápido que nunca. Los clientes están satisfechos con la velocidad. Pero en el fondo, todo CISO […]

Leer más

¡Tu proyecto de programación Vibe está plagado de vulnerabilidades! Desarrollar software con IA ha pasado de ser ciencia ficción a la realidad. Tu proyecto de programación con IA puede funcionar a la perfección… hasta que los hackers encuentren las fallas. En esta publicación, explicaremos cómo pasar de un código generado por IA, lleno de hallazgos y vulnerabilidades, a un producto confiable mediante un recorrido […]

Leer más

Imagine la carga de trabajo de un desarrollador: una larga jornada de programación, plazos inminentes, y de repente llega el temido informe SAST. Cientos de hallazgos, cada uno una vulnerabilidad potencial, que requiere una atención minuciosa. El proceso es repetitivo, lento y, siendo sinceros, a veces una monotonía desmoralizante. Y la situación solo empeora; la generación de código […]

Leer más

Este artículo fue escrito en colaboración con Viktor Kartashov y Daniel Nebenzahl. La prueba de fuego del auditor: ¿Puede demostrar sus compilaciones? "¿Puede demostrar, definitivamente, que cada imagen de contenedor que envía se creó exactamente como afirma?" La mayoría de los auditores esperan una respuesta rápida y confiable, no semanas de frenética refactorización de YAML. El SLSA (Niveles de la cadena de suministro para […]

Leer más

Coescrito con Viktor Kartashov. El estándar NIST SP 800-190 proporciona directrices estructuradas para proteger las aplicaciones en contenedores, abarcando desde la procedencia de las imágenes hasta los controles de tiempo de ejecución. A medida que el uso de contenedores se dispara en entornos DevOps dinámicos, alinearse con estos requisitos se vuelve esencial y desafiante. Pero el SP 800-190 es solo un caso práctico. La idea principal es […]

Leer más

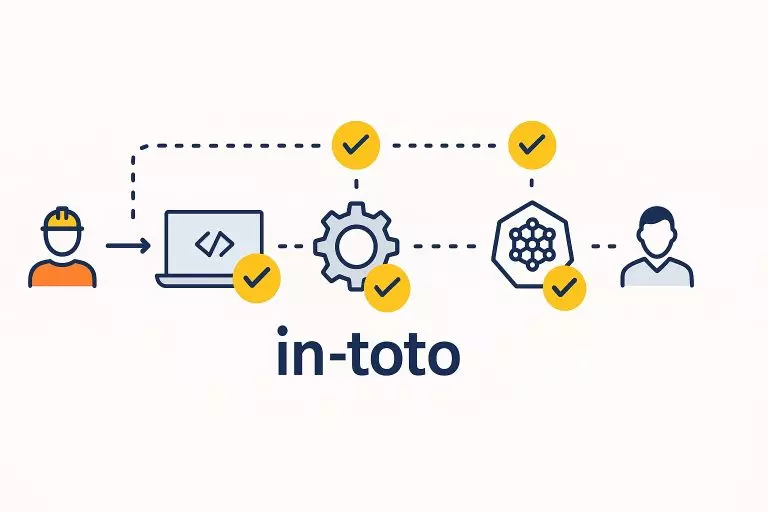

¿Qué es in-toto y cómo protege la cadena de suministro de software? Los ataques a la cadena de suministro de software, como los observados en los últimos años (3CX, Codecov y Solarwinds), han puesto de manifiesto la fragilidad de los procesos de desarrollo tradicionales. En respuesta, la comunidad de código abierto desarrolló in-toto, un marco para garantizar la integridad en cada etapa de la entrega de software. In-toto […]

Leer más