आज के सॉफ़्टवेयर पैकेजों में आमतौर पर व्यापक संख्या में तृतीय-पक्ष घटक शामिल होते हैं। सुरक्षा और कार्यक्षमता को बनाए रखने के लिए कंपनियों को प्रत्येक पर सक्रिय रूप से नजर रखनी चाहिए और उसका प्रबंधन करना चाहिए। एसबीओएम एक पुरानी धारणा पर एक नया रूप है। विक्रेताओं ने आपूर्ति श्रृंखला प्रबंधन में अपने उत्पादों को बनाने वाले कई टुकड़ों की पहचान करने के लिए ऐतिहासिक रूप से सामग्रियों के बिलों का उपयोग किया है। उदाहरण के लिए, किराने की दुकान पर आपके द्वारा खरीदे जाने वाले भोजन की सामग्री सूची प्रभावी रूप से एक बीओएम है। दूसरी ओर, सॉफ़्टवेयर में BOM विचार का अनुप्रयोग नवीनतम है। मई 2021 तक यह व्यापक रूप से ज्ञात नहीं था, जब बिडेन प्रशासन ने एक जारी किया एसबीओएम पर जोर देने वाला कार्यकारी आदेश संयुक्त राज्य अमेरिका में साइबर सुरक्षा को बढ़ावा देने के एक तरीके के रूप में। सॉफ़्टवेयर आपूर्तिकर्ता जो अमेरिकी संघीय सरकार को बेचते हैं, उन्हें शासनादेश के अनुसार अपने उत्पादों के लिए एसबीओएम प्रदान करना होगा। उस अंत तक, संगठनों के लिए इन घटकों पर नज़र रखने के लिए सामग्री के सॉफ़्टवेयर बिल (एसबीओएम) के लगातार उपयोग की ओर बढ़ना समझदारी है। इस मशीन-पठनीय सूची में सॉफ़्टवेयर के एक टुकड़े की विभिन्न निर्भरताएँ और तत्व शामिल हैं।

- सॉफ्टवेयर आपूर्ति श्रृंखला में एसबीओएम: एक्सजेड यूटिल्स बैकडोर से सीखे गए सबक

- सामग्री के सॉफ़्टवेयर बिल की परिभाषा

- क्लाउड-नेटिव ऐप्स को सुरक्षित करना: उन्नत एसबीओएम की शक्ति

- एसबीओएम के लाभ

- एक सुगठित एसबीओएम के सिद्धांत

- विभिन्न एसबीओएम प्रारूप

- एसबीओएम कैसा दिखता है?

- अपने एसबीओएम पर हस्ताक्षर क्यों करें?

- अहस्ताक्षरित एसबीओएम के साथ समस्याएँ

- साइबर सुरक्षा बढ़ाने के लिए एसबीओएम का उपयोग करना

- अपने SBOM से अधिक उपयोगिता प्राप्त करने के लिए VEX का उपयोग करना

- एसबीओएम अपनाने की चुनौतियों पर काबू पाना

- सारांश

सॉफ्टवेयर आपूर्ति श्रृंखला में एसबीओएम: एक्सजेड यूटिल्स बैकडोर से सीखे गए सबक

XZ यूटिल्स बैकडोर केस, जिसे CVE-2024-3094 के रूप में पहचाना जाता है, में व्यापक रूप से उपयोग की जाने वाली लिनक्स उपयोगिता में एक दुर्भावनापूर्ण बैकडोर डाला गया था। मुख्य लिनक्स वितरण में इसके एकीकरण से ठीक पहले एंड्रेस फ्रायंड द्वारा इस भेद्यता की खोज की गई, जिससे लाखों सर्वर खतरे में पड़ गए। शोधकर्ता ने उत्पादन में जाने से पहले इस भेद्यता का पता लगाया, जिससे किसी भी वास्तविक नुकसान को रोका जा सके। हालांकि एसबीओएम ने इस विशिष्ट उदाहरण में कोई भूमिका नहीं निभाई, लेकिन यदि भेद्यता जंगली हो गई तो वे महत्वपूर्ण होंगे, जैसा कि 4 में लॉग2021जे के साथ देखा गया था। लॉग4जे जैसी व्यापक भेद्यता में, एसबीओएम प्लेटफॉर्म ब्लास्ट त्रिज्या को समझने में प्रभावी ढंग से मदद कर सकते हैं और प्रभाव विश्लेषण का संचालन करना। यदि XZ यूटिल्स भेद्यता को तैनात किया गया था, तो स्क्राइब हब जैसे उपकरण कंपनियों को सचेत करने में सहायक हो सकते थे, जिससे उन्हें अपने सॉफ़्टवेयर इन्वेंट्री की खोज करने, समझौता किए गए संस्करणों की तैनाती को रोकने और उनकी समग्र सुरक्षा स्थिति को बढ़ाने में सक्षम बनाया जा सकता था।

सामग्री के सॉफ़्टवेयर बिल की परिभाषा

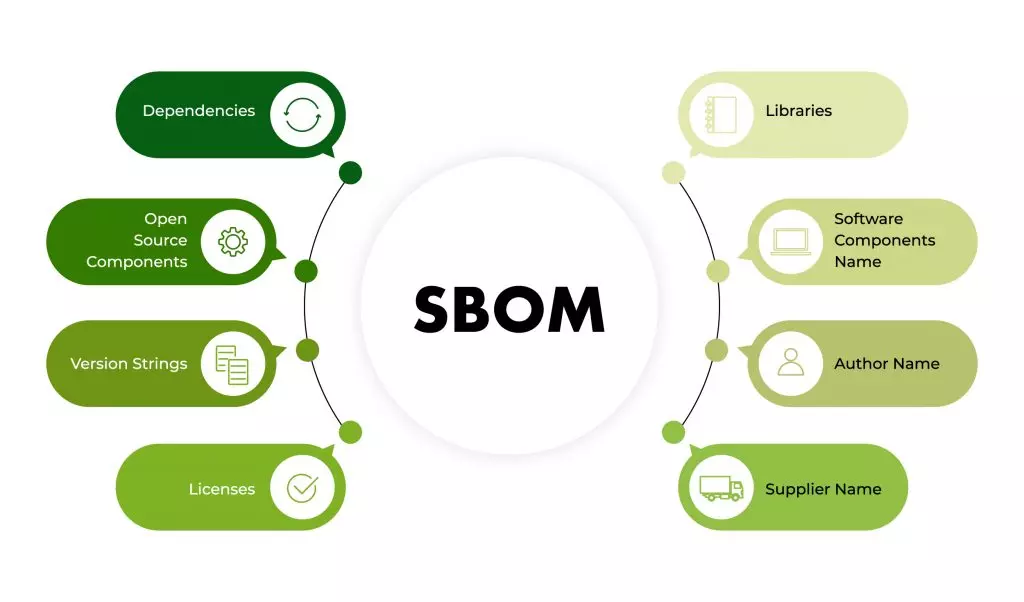

सामग्री का सॉफ़्टवेयर बिल (एसबीओएम) किसी एप्लिकेशन के विकास और वितरण में शामिल सभी घटक भागों और सॉफ़्टवेयर निर्भरताओं को सूचीबद्ध करता है। एसबीओएम आपूर्ति श्रृंखला और विनिर्माण में उपयोग की जाने वाली सामग्रियों के बिल (बीओएम) के समान हैं। आईटी उद्योग में सभी विक्रेताओं के लिए मूलभूत कोड घटकों का सटीक वर्णन करने के लिए एक सामान्य सुविधा नहीं है, जिस पर एक एप्लिकेशन बनाया गया है।

विशिष्ट एसबीओएम में लाइसेंसिंग जानकारी, संस्करण संख्या, घटक विवरण और विक्रेता शामिल होंगे। सभी तथ्यों की एक औपचारिक सूची दूसरों को यह समझने की अनुमति देकर कि उनके सॉफ़्टवेयर में क्या है और उसके अनुसार कार्य करने से निर्माता और उपयोगकर्ता दोनों के लिए जोखिम कम हो जाते हैं। एसबीओएम सॉफ्टवेयर उद्योग के लिए नए नहीं हैं, लेकिन जैसे-जैसे विकास अधिक परिष्कृत और महंगा होता जा रहा है, वे तेजी से महत्वपूर्ण होते जा रहे हैं। वे हाल ही में कई व्यवसायों में एक बुनियादी आवश्यकता बन गए हैं।

क्लाउड-नेटिव ऐप्स को सुरक्षित करना: उन्नत एसबीओएम की शक्ति

क्लाउड-नेटिव अनुप्रयोगों के उदय ने आधुनिक सॉफ्टवेयर वातावरण को सुरक्षित करने में जटिलता बढ़ा दी है। ये अनुप्रयोग, अपनी गतिशील और वितरित प्रकृति की विशेषता रखते हैं, जिसमें परस्पर जुड़े माइक्रोसर्विसेज और बाहरी घटक शामिल होते हैं, जो हमले की सतह को बढ़ाते हैं। इस संदर्भ में एसबीओएम को बढ़ाना महत्वपूर्ण हो जाता है, क्योंकि वे क्लाउड-नेटिव आर्किटेक्चर के भीतर सभी घटकों और निर्भरताओं में विस्तृत दृश्यता प्रदान करते हैं। एक प्रभावी एसबीओएम कमजोरियों की पहचान करने में मदद करता है, सुरक्षा मानकों का अनुपालन सुनिश्चित करता है, और त्वरित घटना प्रतिक्रिया की सुविधा प्रदान करता है। मजबूत एसबीओएम का लाभ उठाकर, संगठन अपनी सॉफ्टवेयर परिसंपत्तियों की एक व्यापक सूची बनाए रख सकते हैं, परिवर्तनों को ट्रैक कर सकते हैं और संभावित सुरक्षा जोखिमों का शीघ्र पता लगा सकते हैं। क्लाउड-नेटिव अनुप्रयोगों के युग में, सुरक्षा को मजबूत करने और जटिल सॉफ्टवेयर पारिस्थितिकी तंत्र की अखंडता को बनाए रखने के लिए एसबीओएम प्रथाओं को बढ़ाना अपरिहार्य है।

एसबीओएम के लाभ

ईमानदारी के खतरों से निपटता है

हमले सामान्य सॉफ़्टवेयर आपूर्ति श्रृंखला में किसी भी बिंदु पर हो सकते हैं, और ये हमले आज की दुनिया में अधिक दृश्यमान, विघटनकारी और महंगे होते जा रहे हैं। एसबीओएम का उपयोग करके सत्यनिष्ठा को यह सत्यापित करके बनाए रखा जा सकता है कि इसमें दिखाई देने वाले घटक और फ़ाइलें वही हैं जैसा कि इरादा था। उदाहरण के लिए, CycloneDX प्रारूप के घटकों में से एक हैश मान है जिसका उपयोग फ़ाइलों और घटकों के सटीक मिलान में किया जा सकता है। चूंकि एसबीओएम एक स्थिर दस्तावेज़ नहीं है, इसलिए वर्णित सॉफ़्टवेयर या उसके घटकों में कोई भी परिवर्तन होने पर इसे किसी भी समय अद्यतन किया जाना चाहिए।

उत्पाद घटकों की दृश्यता की अनुमति देता है

कंपनियों को वफादारी पैदा करने और बार-बार खरीदारी को बढ़ावा देने के लिए ग्राहक विश्वास बनाना चाहिए। आश्वासनों या वादों के बजाय, साझा एसबीओएम उनके द्वारा उपयोग की जाने वाली प्रौद्योगिकियों की गुणवत्ता में बेहतर दृश्यता प्रदान करते हैं।

आसान भेद्यता स्कैनिंग की अनुमति देता है

कंपनियां उत्पादन तक पहुंचने से पहले कमजोरियों की पहचान करने और उन्हें खत्म करने के लिए एसबीओएम का उपयोग कर सकती हैं। उत्पादन सॉफ्टवेयर में नई कमजोरियों को शीघ्रता से ठीक किया जा सकता है। एसबीओएम, अंततः, सुरक्षा खामियों को अधिक तेज़ी से खोजने और हल करने में इंजीनियरों की सहायता करते हैं।

आपके उत्पाद के लिए लाइसेंसिंग गवर्नेंस का लाभ उठाता है

सॉफ़्टवेयर सामग्री विधेयक को अपनाने से सॉफ़्टवेयर लाइसेंसिंग प्रशासन को बढ़ाने में मदद मिल सकती है। सॉफ़्टवेयर का प्रत्येक टुकड़ा एक लाइसेंस के साथ आता है जो निर्दिष्ट करता है कि इसका कानूनी रूप से उपयोग और वितरण कैसे किया जा सकता है। आपूर्ति श्रृंखला के घटक घटक जो एक पूर्ण एप्लिकेशन बनाते हैं, उनके पास विभिन्न प्रकार के लाइसेंस हो सकते हैं। कार्यक्रम का उपयोग करने वाला कोई भी व्यवसाय लाइसेंसिंग का पालन करने के लिए कानूनी रूप से बाध्य है। सामग्री के सॉफ़्टवेयर बिल के बिना यह निर्धारित करने का कोई तरीका नहीं हो सकता है कि लाइसेंस की क्या आवश्यकता है या उनका अनुपालन कैसे किया जाए।

एक सुगठित एसबीओएम के सिद्धांत

एक सुगठित एसबीओएम के न्यूनतम घटकों को तीन श्रेणियों में विभाजित किया गया है:

डेटा फ़ील्ड्स

इन क्षेत्रों का उद्देश्य इन घटकों की पर्याप्त पहचान प्रदान करना है। यह आपको सॉफ़्टवेयर आपूर्ति श्रृंखला पर उनकी निगरानी करने और उन्हें अन्य उपयोगी डेटा स्रोतों, जैसे भेद्यता या लाइसेंस डेटाबेस से जोड़ने की अनुमति देता है। डेटा फ़ील्ड के कुछ उदाहरण आपूर्तिकर्ता का नाम, घटक का नाम, घटक का संस्करण, अन्य विशिष्ट पहचानकर्ता, निर्भरता संबंध, एसबीओएम डेटा के लेखक और टाइमस्टैम्प हैं।

स्वचालन समर्थन

जो संगठन एसबीओएम घटक डेटा पर कड़ी नजर रखना चाहते हैं, उन्हें इसे सुसंगत और समझने में आसान शैली में उपलब्ध कराने की आवश्यकता होगी। इसे "स्वचालन समर्थन" के अंतर्गत एसबीओएम बुनियादी आवश्यकताओं अनुभाग में संबोधित किया गया है। एसबीओएम को संगठनात्मक सीमाओं के पार भेजते समय, चुनने के लिए तीन मानक हैं:

- सॉफ्टवेयर पैकेज डेटा एक्सचेंज (एसपीडीएक्स)

- साइक्लोनडीएक्स

- सॉफ़्टवेयर पहचान (SWID) टैग

इस लेख में थोड़ी देर बाद इन पर चर्चा की गई है।

प्रथाएँ और प्रक्रियाएँ

अंत में, "प्रथाएँ और प्रक्रियाएँ" अनुभाग एसबीओएम को कैसे और कब अद्यतन और आपूर्ति किया जाना चाहिए, इसके लिए छह मानक बताता है। वे इस प्रकार हैं:

- यदि सॉफ़्टवेयर घटक को नए बिल्ड या रिलीज़ के साथ अपग्रेड किया गया है, तो नए एसबीओएम का उत्पादन किया जाना चाहिए।

- एसबीओएम के लेखकों को शीर्ष-स्तरीय घटकों के साथ-साथ उनकी परिवर्तनीय निर्भरताएं भी शामिल करनी चाहिए।

- यदि एसबीओएम पूर्ण निर्भरता वृक्ष की पेशकश नहीं करता है, तो एसबीओएम लेखक को यह बताना चाहिए कि क्या ऐसा इसलिए है क्योंकि (ए) घटक में कोई और निर्भरता नहीं है, या (बी) निर्भरता का अस्तित्व अज्ञात और अधूरा है।

- एसबीओएम को "उचित पहुंच अधिकारों और भूमिकाओं के साथ" "समय पर" तरीके से वितरित और वितरित किया जाना चाहिए।

- जो कंपनियां एसबीओएम के कुछ घटकों को गुप्त रखना चाहती हैं, उन्हें एक्सेस कंट्रोल पैरामीटर निर्दिष्ट करना होगा, जिसमें उपयोगकर्ता के मैनुअल और टूल में एसबीओएम से संबंधित जानकारी को शामिल करने के लिए विशिष्ट नियम और प्रक्रियाएं शामिल होंगी। सीधे शब्दों में कहें तो: यदि कोई ऐसी चीज़ है जिसे संगठन के लिए गुप्त रखा जाना चाहिए, तो उसे गुप्त रखने की प्रक्रिया इस खंड में परिभाषित की गई है।

- क्योंकि एसबीओएम पीढ़ी को नियंत्रित करने वाले मानक नए हैं, एसबीओएम उपयोगकर्ताओं को सलाह दी जाती है कि वे (अनजाने में) गलतियों या चूक को माफ कर दें।

विभिन्न एसबीओएम प्रारूप

बेशक, आप अपने द्वारा उत्पादित सॉफ्टवेयर के अंदर कई घटकों को सूचीबद्ध करके मैन्युअल रूप से एक एसबीओएम बिल तैयार कर सकते हैं। हालाँकि, दर्जनों या यहां तक कि सैकड़ों निर्भरता और तृतीय-पक्ष घटकों के साथ विशाल कोडबेस बनाए रखना एक थकाऊ और समय लेने वाला कार्य है, खासकर उन डेवलपर्स के लिए जो कई तृतीय-पक्ष घटकों और निर्भरताओं के साथ बड़े कोडबेस का प्रबंधन करते हैं। कुछ डेवलपर्स ने किसी एप्लिकेशन का दस्तावेजीकरण किए बिना उसमें तृतीय-पक्ष घटकों को शामिल किया हो सकता है। परिणामस्वरूप, वर्तमान डेवलपर्स संपूर्ण कोडबेस से परिचित नहीं हो सकते हैं।

गोद लेने को वास्तविकता बनाने के लिए, एसबीओएम को उद्योग-स्वीकृत मानकों का पालन करना होगा जो विभिन्न क्षेत्रों और संगठनों के बीच अंतरसंचालनीयता की अनुमति देते हैं। कुछ मानकों की बदौलत संगठनों के पास सॉफ्टवेयर घटक डेटा को विकसित करने, प्रबंधित करने और वितरित करने के लिए पहले से ही वास्तुकला मौजूद है।

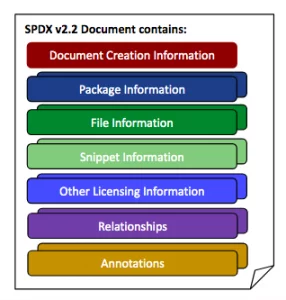

एसपीडीएक्स: सॉफ्टवेयर पैकेज डेटा एक्सचेंज

RSI सॉफ्टवेयर पैकेज डेटा एक्सचेंज (एसपीडीएक्स) 2010 में लिनक्स फाउंडेशन द्वारा विकसित सॉफ्टवेयर बिल ऑफ मैटेरियल प्रारूपों के लिए प्राथमिक खुला मानक है। सॉफ्टवेयर घटक, कॉपीराइट, लाइसेंस और सुरक्षा संदर्भ सभी एसपीडीएक्स फाइलों में शामिल हैं। एसपीडीएक्स विनिर्देश एनटीआईए के प्रस्तावित के अनुरूप है एसबीओएम न्यूनतम मानक और मामलों का उपयोग करें। संगठन डेटा का आदान-प्रदान करने के लिए एसपीडीएक्स लाइट का उपयोग कर सकते हैं क्योंकि यह एसपीडीएक्स मानक का एक संक्षिप्त संस्करण है। एसपीडीएक्स को अगस्त 5962 में आईएसओ/आईईसी 2021 के रूप में आधिकारिक मानक मिला।

SWID: सॉफ़्टवेयर पहचान टैगिंग

RSI मानक के लिए अंतर्राष्ट्रीय संगठन (आईएसओ) दशक के अंत से पहले मशीन-पठनीय आईडी के साथ सॉफ्टवेयर घटकों को चिह्नित करने के लिए एक मानक स्थापित करना शुरू किया। SWID टैग, जैसा कि वे अब ज्ञात हैं, सॉफ़्टवेयर में संरचित एम्बेडेड मेटाडेटा हैं जो सॉफ़्टवेयर उत्पाद का नाम, संस्करण, डेवलपर्स, रिश्ते और बहुत कुछ जैसी जानकारी प्रसारित करते हैं। SWID टैग सॉफ़्टवेयर परिसंपत्ति प्रबंधन के समान, पैच प्रबंधन, सॉफ़्टवेयर अखंडता सत्यापन, भेद्यता का पता लगाने और सॉफ़्टवेयर इंस्टॉल को अनुमति देने या प्रतिबंधित करने में सहायता कर सकता है। 2012 में, ISO/IEC 19770-2 की पुष्टि की गई थी, और इसे 2015 में संशोधित किया गया था। चार मुख्य प्रकार के SWID टैग हैं जिनका उपयोग सॉफ़्टवेयर विकास जीवनचक्र के विभिन्न चरणों में किया जाता है:

- कॉर्पस टैग: इनका उपयोग उन सॉफ़्टवेयर घटकों की पहचान करने और उन्हें चिह्नित करने के लिए किया जाता है जो इंस्टॉल होने के लिए तैयार नहीं हैं। राष्ट्रीय मानक और प्रौद्योगिकी संस्थान के अनुसार, कॉर्पस टैग "सॉफ़्टवेयर इंस्टॉलेशन टूल और प्रक्रियाओं में इनपुट के रूप में उपयोग करने के लिए डिज़ाइन किए गए हैं"।

- प्राथमिक टैग: प्राथमिक टैग का उद्देश्य सॉफ़्टवेयर आइटमों को स्थापित करने के बाद उनकी पहचान करना और उन्हें प्रासंगिक बनाना है।

- पैच टैग: पैच टैग पैच की पहचान करते हैं और उसका वर्णन करते हैं (मुख्य उत्पाद के विपरीत)। पैच टैग अन्य वस्तुओं या पैच के साथ पैच के संबंध के बारे में प्रासंगिक जानकारी भी शामिल कर सकते हैं और अक्सर करते भी हैं।

- पूरक टैग: पूरक टैग सॉफ़्टवेयर उपयोगकर्ताओं और सॉफ़्टवेयर प्रबंधन टूल को उपयोगी स्थानीय उपयोगिता संदर्भ जानकारी जैसे लाइसेंसिंग कुंजी और संबंधित पक्षों के लिए संपर्क जानकारी जोड़ने की अनुमति देते हैं।

जब यह निर्धारित करने की बात आती है कि उनके उत्पादों के साथ कौन से टैग और सटीक डेटा पेश किए जाएं, तो व्यवसायों के पास काफी छूट होती है। अनिवार्य डेटा के अलावा, SWID मानक कई वैकल्पिक घटकों और विशेषताओं को निर्दिष्ट करता है। अंत में, बस कुछ विशेषताएं जो सॉफ़्टवेयर उत्पाद (जैसे नाम और टैग आईडी) और इसे उत्पन्न करने वाली इकाई की विशेषता बताती हैं, एक बुनियादी वैध और अनुपालन टैग के लिए आवश्यक हैं।

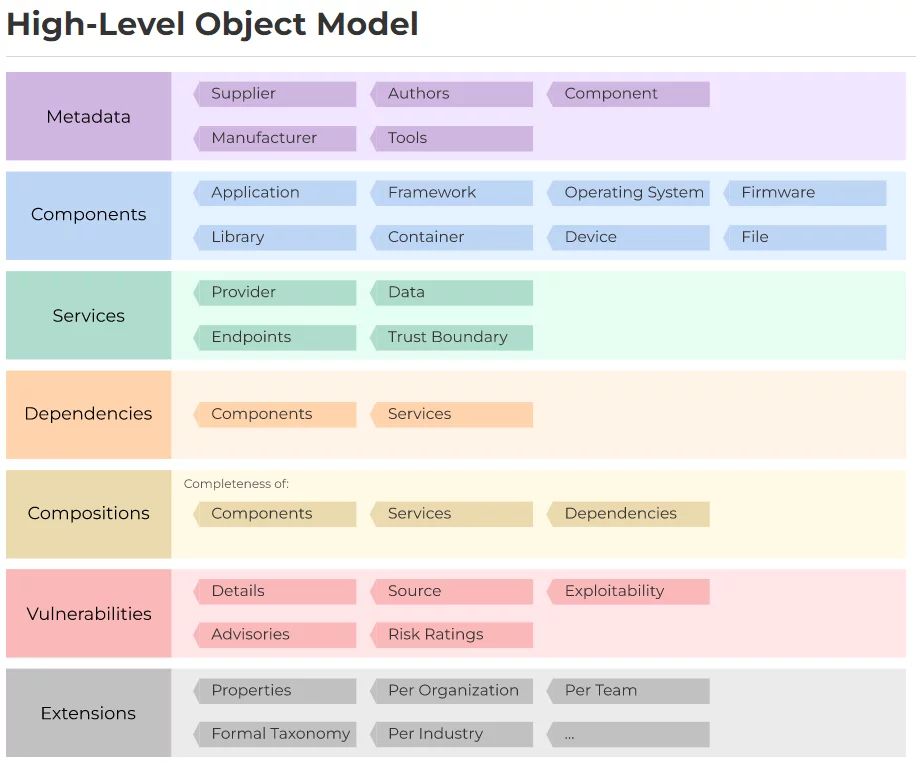

साइक्लोनडीएक्स

2017 में, OWASP फाउंडेशन ने जारी किया साइक्लोनडीएक्स डिपेंडेंसी-ट्रैक के भाग के रूप में, एक ओपन-सोर्स सॉफ़्टवेयर घटक विश्लेषण उपकरण। CycloneDX बहु-उद्योग उपयोग के लिए एक हल्का मानक है, जिसमें भेद्यता का पता लगाने, लाइसेंसिंग अनुपालन और पुराने घटकों का आकलन करने जैसे उपयोग के मामले हैं। CycloneDX 1.4 को जनवरी 2022 में लॉन्च किया गया था। चक्रवात डीएक्स चार अलग-अलग प्रकार के डेटा को संभाल सकता है:

- सामग्री प्रवाह चार्ट मेटाडेटा: इसमें एप्लिकेशन/उत्पाद के बारे में जानकारी शामिल है, जैसे आपूर्तिकर्ता, निर्माता और एसबीओएम में वर्णित घटकों के साथ-साथ एसबीओएम बनाने के लिए उपयोग किए जाने वाले किसी भी उपकरण की जानकारी शामिल है।

- अवयव: यह लाइसेंस जानकारी के साथ मालिकाना और ओपन-सोर्स दोनों घटकों की एक व्यापक सूची है।

- सेवाएं: एंडपॉइंट यूआरआई, प्रमाणीकरण आवश्यकताएं, और ट्रस्ट सीमा ट्रैवर्सल सभी बाहरी एपीआई के उदाहरण हैं जिनका उपयोग सॉफ्टवेयर कर सकता है।

- निर्भरता: इसमें प्रत्यक्ष और अप्रत्यक्ष दोनों कनेक्शन शामिल हैं।

स्रोत: साइक्लोनडीएक्स

एसबीओएम कैसा दिखता है?

जोखिम की पहचान के लिए, सभी प्रथम-पक्ष और तृतीय-पक्ष घटकों की संपूर्ण और सटीक सूची की आवश्यकता होती है। सभी प्रत्यक्ष और सकर्मक घटकों, साथ ही उनके बीच की निर्भरता को बीओएम में शामिल किया जाना चाहिए। उदाहरण के लिए, CycloneDX का उपयोग करके निम्नलिखित प्रकार के घटकों का वर्णन किया जा सकता है:

| घटक प्रकार | कक्षा |

|---|---|

| आवेदन | घटक |

| कंटेनर | घटक |

| युक्ति | घटक |

| पुस्तकालय | घटक |

| पट्टिका | घटक |

| फर्मवेयर | घटक |

| ढांचा | घटक |

| ऑपरेटिंग सिस्टम | घटक |

| सर्विस | सर्विस |

{ "bomFormat": "CycloneDX", "specVersion": "1.4", "serialNumber": "urn:uuid:3e673487-395b-41h8-a30f-a58468a69b79", "version": 1, "components": [ { " प्रकार": "लाइब्रेरी", "नाम": "एनएसीएल-लाइब्रेरी", "संस्करण": "1.0.0" } ] }

एक्सएमएल प्रारूप:

nacl-पुस्तकालय 1.0

अपने एसबीओएम पर हस्ताक्षर क्यों करें?

डिजिटल सिग्नेचर क्या है?

A अंकीय हस्ताक्षर यह बिल्कुल वैसा ही है जैसा यह लगता है: पारंपरिक कागज और कलम के हस्ताक्षर का एक इलेक्ट्रॉनिक संस्करण। यह एक परिष्कृत गणितीय दृष्टिकोण का उपयोग करके डिजिटल संचार और दस्तावेजों की वैधता और अखंडता की जांच करता है। यह सुनिश्चित करता है कि पारगमन के दौरान किसी संदेश की सामग्री के साथ छेड़छाड़ नहीं की जाती है, जिससे हमें डिजिटल संचार में प्रतिरूपण और छेड़छाड़ की समस्या पर काबू पाने में सहायता मिलती है। समय के साथ डिजिटल हस्ताक्षरों को अपनाने में वृद्धि हुई है और यह एक क्रिप्टोग्राफ़िक मानक हैं।

डिजिटल हस्ताक्षर कैसे काम करते हैं

डिजिटल हस्ताक्षर सार्वजनिक-कुंजी क्रिप्टोग्राफी का उपयोग करके बनाए जाते हैं, जिसे असममित क्रिप्टोग्राफी के रूप में भी जाना जाता है। एक सार्वजनिक कुंजी दृष्टिकोण जैसे आरएसए (रिवेस्ट-शमीर-एडलमैन) दो कुंजियाँ उत्पन्न करता है, एक निजी और एक सार्वजनिक, जिससे गणितीय रूप से संबंधित कुंजियों का जोड़ा बनता है। डिजिटल हस्ताक्षर के पीछे मुख्य तंत्रों में से एक हैशिंग है। यह इनपुट के आकार की परवाह किए बिना प्रभावी ढंग से डेटा को एक निश्चित आकार के आउटपुट में बदल देता है। यह हैश फ़ंक्शंस के माध्यम से किया जाता है जो मूल रूप से एल्गोरिदम हैं, और उनके द्वारा उत्पादित आउटपुट को हैश मान कहा जाता है। क्रिप्टोग्राफ़िक हैश फ़ंक्शंस एक हैश मान उत्पन्न करते हैं जो डिजिटल फ़िंगरप्रिंट के रूप में कार्य करता है, जो इसे सभी के लिए अद्वितीय बनाता है। जैसे कि हर किसी का फ़िंगरप्रिंट अलग-अलग होता है, अलग-अलग इनपुट संदेश अलग-अलग हैश मान उत्पन्न करेंगे। सार्वजनिक कुंजी क्रिप्टोग्राफी (पीकेसी) की दो परस्पर प्रमाणित क्रिप्टोग्राफ़िक कुंजियाँ मुख्य रूप से डिजिटल हस्ताक्षर के लिए उपयोग की जाती हैं। डिजिटल हस्ताक्षर का निर्माता हस्ताक्षर-संबंधित डेटा को एन्क्रिप्ट करने के लिए एक निजी कुंजी का उपयोग करता है, और उस डेटा को केवल हस्ताक्षरकर्ता की सार्वजनिक कुंजी का उपयोग करके डिकोड किया जा सकता है। इस तरह से प्राप्तकर्ता को पता चलता है कि प्रेषक के साथ कोई समझौता नहीं हुआ है और प्राप्त डेटा सही है। वर्तमान में, सार्वजनिक कुंजी अवसंरचना से निपटना लोगों की तरह महंगा और जटिल है उनकी निजी चाबियाँ खो दें जैसे कोई अपनी भौतिक चाबियाँ खो देगा। प्रमाणपत्र प्राधिकारी (सीए) विश्वसनीय तृतीय पक्ष के रूप में कार्य करते हैं और डिजिटल प्रमाणपत्रों को स्वीकार करने, सत्यापित करने, जारी करने और बनाए रखने के द्वारा डिजिटल हस्ताक्षर जारी करते हैं। सीए नकली डिजिटल प्रमाणपत्रों को बनने से रोकने में मदद करते हैं। यह भी मान्य करता है ट्रस्ट सेवा प्रदाता (टीएसपी). टीएसपी एक व्यक्ति या कानूनी इकाई है जो किसी कंपनी की ओर से डिजिटल हस्ताक्षरों को मान्य करता है और सत्यापन के परिणामों को सूचित करता है।

डिजिटल हस्ताक्षरित एसबीओएम के लाभ

एक हस्ताक्षरित एसबीओएम एक चेकसम प्रदान करता है, जो अक्षरों और संख्याओं की एक लंबी श्रृंखला है जो डिजिटल डेटा के सटीक अंकों के एक टुकड़े के योग का प्रतिनिधित्व करती है और दोषों या परिवर्तनों को खोजने के लिए इसकी तुलना की जा सकती है। चेकसम डिजिटल फिंगरप्रिंट के समान है। नियमित आधार पर, यह अतिरेक (सीआरसी) की जांच करता है। डिजिटल नेटवर्क और स्टोरेज डिवाइस में कच्चे डेटा में परिवर्तन का पता त्रुटि-पहचान कोड और सत्यापन फ़ंक्शन का उपयोग करके लगाया जाता है। चूँकि डिजिटल हस्ताक्षर लेन-देन में प्रामाणिकता साबित करने के लिए एक वैध और सुरक्षित तरीके के रूप में काम करता है - अर्थात, एक बार हस्ताक्षर करने के बाद, कोई व्यक्ति अन्यथा दावा नहीं कर सकता है - यह सभी हस्ताक्षरकर्ताओं को बिल में निर्धारित प्रक्रियाओं और कार्यों के लिए रखता है।

अहस्ताक्षरित एसबीओएम के साथ समस्याएँ

चूंकि डिजिटल हस्ताक्षर का एक मुख्य उद्देश्य सत्यापन है, एक अहस्ताक्षरित एसबीओएम सत्यापन योग्य नहीं है। इसे एक अनुबंध के रूप में सोचें: यदि किसी अनुबंध पर भाग लेने वाले पक्षों द्वारा हस्ताक्षर नहीं किए गए हैं, तो इसे लागू करने का कोई वास्तविक तरीका नहीं है। इसी तरह, एक अहस्ताक्षरित एसबीओएम सिर्फ एक अहस्ताक्षरित दस्तावेज़ है: आपका ग्राहक आपको जवाबदेह नहीं ठहरा सकता। इससे भविष्य में और भी समस्याएं पैदा हो सकती हैं, क्योंकि एक अहस्ताक्षरित एसबीओएम आपके संगठन की सुरक्षा के लिए जोखिम भी पैदा कर सकता है। जो कुछ भी अन्यथा हस्ताक्षरित एसबीओएम द्वारा संरक्षित किया जा सकता था वह अब संरक्षित नहीं है, और इसलिए डेटा और जानकारी को कहीं भी भेजा या दोहराया जा सकता है। हस्ताक्षरित एसबीओएम के मुख्य उद्देश्यों में से एक - जवाबदेही - खो जाता है जब एक एसबीओएम अहस्ताक्षरित होता है क्योंकि तब निर्माता या ग्राहक के पक्ष से परिणाम के बिना इसमें परिवर्तन किए जा सकते हैं।

साइबर सुरक्षा बढ़ाने के लिए एसबीओएम का उपयोग करना

एसबीओएम संगठनों के लिए अपने डेटा और प्रक्रियाओं की सुरक्षा और प्रामाणिकता बनाए रखने के सर्वोत्तम तरीकों में से एक हैं। उन्होंने डेवलपर्स, सॉफ्टवेयर आपूर्तिकर्ताओं और ग्राहकों के बीच खुलापन बढ़ाकर उद्योग में एक मिसाल कायम की है। यदि मानक लागू हैं तो संगठन अनुबंध प्रक्रिया के दौरान परिचालन विवरण के बारे में साझेदारों को सुरक्षित रूप से बता सकते हैं। जैसे-जैसे एसबीओएम अधिक व्यापक होते जाएंगे, संगठन खामियों, कमजोरियों और शून्य-दिन के खतरों की पहचान करने में अधिक सफल होंगे। सॉफ़्टवेयर सामग्री बिल को अपनाना पूरी दुनिया में सॉफ़्टवेयर आपूर्ति श्रृंखला सुरक्षा के लिए एक स्पष्ट लाभ है।

अपने SBOM से अधिक उपयोगिता प्राप्त करने के लिए VEX का उपयोग करना

वल्नरेबिलिटी एक्सप्लॉइटेबिलिटी ईएक्सचेंज (वीईएक्स) एक सुरक्षा सलाह है जिसका उद्देश्य उस उत्पाद के संदर्भ में कमजोरियों के शोषण को उजागर करना है जिसमें वे पाए जाते हैं। अधिकांश आधुनिक अनुप्रयोगों पर भेद्यता स्कैन चलाते समय परिणाम आसानी से सैकड़ों या हजारों कमजोरियों में हो सकते हैं। खोजी गई कुल कमजोरियों में से केवल 5% ही वास्तव में शोषण योग्य हैं। यह याद रखना भी महत्वपूर्ण है कि शोषण लगभग कभी भी एक अकेला मुद्दा नहीं होता है। अक्सर यह ओपन-सोर्स लाइब्रेरीज़, मॉड्यूल और कोड का एक जटिल उपयोग-मामला होता है जो उन्हें एक साथ काम करते हुए उपयोग करता है जो एक भेद्यता को वास्तव में शोषण योग्य समस्या में बदल देता है। जब तक आप अपना एप्लिकेशन नहीं बदलते और इसका वर्णन करने के लिए एक नया एसबीओएम नहीं चलाते, तब तक बीओएम में वर्णित इन्वेंट्री आम तौर पर स्थिर रहेगी। कमजोरियों के बारे में जानकारी अधिक गतिशील और परिवर्तनशील है। आपकी VEX जानकारी एक स्टैंड-अलोन सूची के रूप में उपलब्ध होने से अतिरिक्त BOM उत्पन्न और प्रबंधित किए बिना VEX डेटा को अपडेट करना संभव हो जाता है। सीआईएसए इसकी एक सूची प्रदान करता है अनुशंसित न्यूनतम डेटा तत्व इसे उपयोगी VEX सलाह या दस्तावेज़ में शामिल किया जाना चाहिए। ये हैं:

VEX मेटाडेटा: VEX प्रारूप पहचानकर्ता, VEX दस्तावेज़ के लिए पहचानकर्ता स्ट्रिंग, लेखक, लेखक की भूमिका, टाइमस्टैम्प।

उत्पाद विवरण: उत्पाद पहचानकर्ता या उत्पाद परिवार पहचानकर्ता (उदाहरण के लिए, विशिष्ट पहचानकर्ता या आपूर्तिकर्ता नाम, उत्पाद नाम और संस्करण स्ट्रिंग का संयोजन, जैसा कि स्थापित एसबीओएम मार्गदर्शन 3 में दिया गया है)।

भेद्यता विवरण: भेद्यता की पहचानकर्ता (सीवीई या अन्य पहचानकर्ता) और भेद्यता विवरण (जैसे सीवीई विवरण)।

उत्पाद की स्थिति विवरण (यानी, उस उत्पाद में भेद्यता के बारे में स्थिति की जानकारी):

- प्रभावित नहीं - इस भेद्यता के संबंध में किसी उपचार की आवश्यकता नहीं है।

- प्रभावित - इस भेद्यता को सुधारने या संबोधित करने के लिए कार्रवाई की सिफारिश की जाती है।

- फिक्स्ड - इन उत्पाद संस्करणों में भेद्यता का समाधान शामिल है।

- जांच चल रही है - यह अभी तक ज्ञात नहीं है कि ये उत्पाद संस्करण भेद्यता से प्रभावित हैं या नहीं। एक अद्यतन बाद की रिलीज़ में प्रदान किया जाएगा।

एसबीओएम अपनाने की चुनौतियों पर काबू पाना

किसी संगठन के सॉफ़्टवेयर विकास जीवन चक्र (एसडीएलसी) में एसबीओएम को शामिल करना कई चुनौतियाँ प्रस्तुत करता है। सबसे पहले, सटीक एसबीओएम का निर्माण और रखरखाव समय लेने वाला और महंगा हो सकता है, जिसके लिए उपकरणों और प्रक्रियाओं में महत्वपूर्ण निवेश की आवश्यकता होती है। एसबीओएम चुनौतियों में मौजूदा सीआई/सीडी पाइपलाइनों के साथ एसबीओएम प्रबंधन को एकीकृत करना भी शामिल है, जिसमें सीआई/सीडी पाइपलाइन एकीकरण को सुव्यवस्थित करना शामिल हो सकता है। इसके अतिरिक्त, एसबीओएम की पूर्णता और सटीकता सुनिश्चित करने के लिए तृतीय-पक्ष निर्भरता सहित सभी सॉफ़्टवेयर घटकों की सावधानीपूर्वक ट्रैकिंग की आवश्यकता होती है। एक और महत्वपूर्ण बाधा विकास टीमों के बीच पारदर्शिता और सुरक्षा जागरूकता की संस्कृति को बढ़ावा देना है, जो एसबीओएम प्रथाओं को सफलतापूर्वक अपनाने के लिए महत्वपूर्ण है। इन एसबीओएम चुनौतियों पर काबू पाने के लिए एक रणनीतिक दृष्टिकोण की आवश्यकता होती है, जिसमें सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा को बढ़ाने के लिए मजबूत उपकरण, प्रभावी प्रशिक्षण और मजबूत संगठनात्मक प्रतिबद्धता का संयोजन होता है।

सारांश

निष्कर्ष में, जबकि एसबीओएम अभी भी अधिकांश संगठनों के लिए एक नया विचार है, भविष्य में एसबीओएम का उत्पादन करने की क्षमता और अधिक महत्वपूर्ण होने की उम्मीद है। यदि आपने अभी तक अपनी सॉफ़्टवेयर वितरण प्रक्रिया में एसबीओएम निर्माण को शामिल करना शुरू नहीं किया है, तो ऐसा करने के लिए यह एक बेहतरीन क्षण है।