सॉफ़्टवेयर आपूर्ति श्रृंखला पर हमले बढ़ रहे हैं और इस हमले वेक्टर का जवाब देने की आवश्यकता महत्वपूर्ण हो गई है। लेकिन तुमने कहां से शुरू किया?

यदि आपके पास हमलावर की युद्ध योजनाएँ हैं, तो आप उसके अनुसार अपने प्रयासों को प्राथमिकता दे सकते हैं। हमारे पास किसी विशिष्ट हमलावर की योजना नहीं है, लेकिन हमारे पास विशिष्ट हमलावर युद्ध योजनाओं का एक खाका है - सीआई\सीडी खतरा मैट्रिक्स पर आधारित MITER अटैक फ्रेमवर्क.

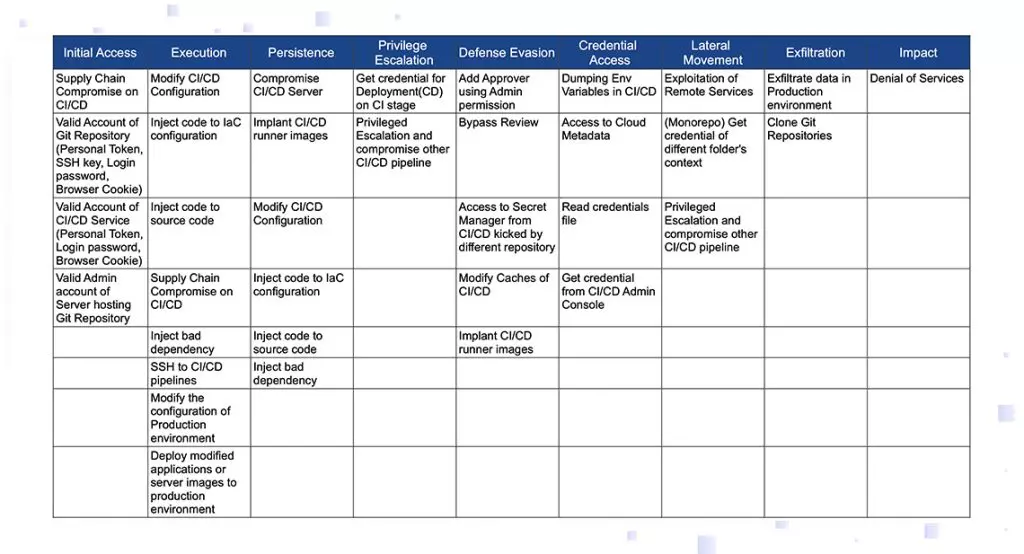

नीचे दी गई तालिका को बाएं से दाएं पढ़ने से हम हमले के चक्र में आगे बढ़ते हैं: हमलावर को प्रारंभिक पहुंच प्राप्त करने की आवश्यकता होती है, फिर कोड निष्पादित करना, दृढ़ता तक पहुंचना, विशेषाधिकार वृद्धि, रक्षा चोरी और क्रेडेंशियल पहुंच द्वारा क्षमताओं का निर्माण करना होता है। इस तरीके से, हमलावर अपने शिकार तक पहुंचने के लिए पार्श्व आंदोलन कर सकते हैं, और फिर हमला कर सकते हैं - या तो घुसपैठ कर सकते हैं या अन्य प्रभाव डाल सकते हैं।

तालिका का प्रत्येक कॉलम उन तकनीकों को सूचीबद्ध करता है जिनका उपयोग हमलावर कर सकता है। उदाहरण के लिए, पहला कॉलम सुझाव देता है कि प्रारंभिक पहुंच या तो CI\CD के पूर्व समझौते से प्राप्त की जा सकती है, या कमजोर एक्सेस नियंत्रण (Git सेवा का वैध खाता, CI\CD सेवा का वैध खाता, या वैध व्यवस्थापक खाता) द्वारा प्राप्त की जा सकती है। एक महत्वपूर्ण सर्वर का)।

आपूर्ति श्रृंखला को सुरक्षित करने के लिए स्क्राइब का साक्ष्य-संचालित दृष्टिकोण अनिवार्य रूप से सरल है:

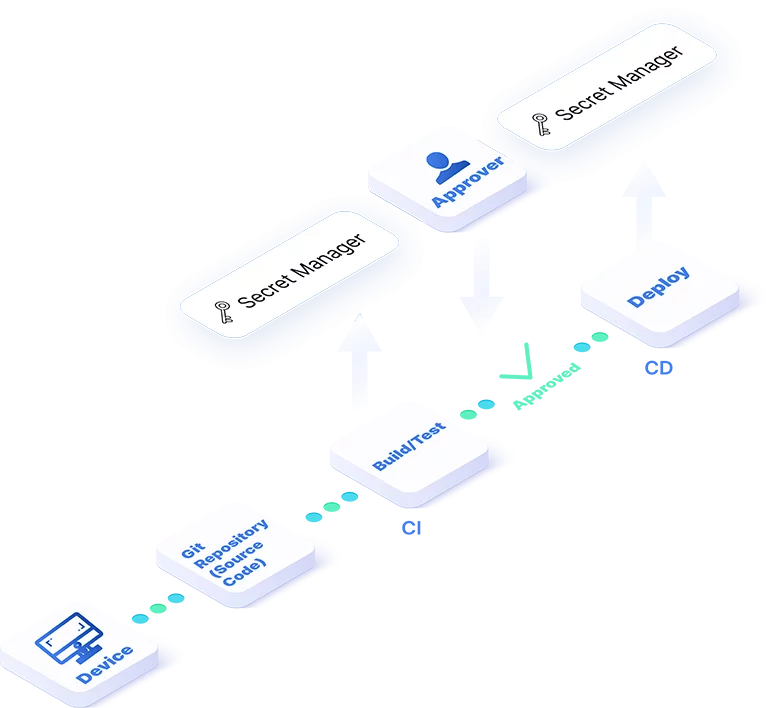

किसी कलाकृति पर तभी भरोसा करें जब वह सहायक साक्ष्य, हस्ताक्षरित साक्ष्य से जुड़ा हो जिसे डिजिटल सत्यापन के रूप में परिभाषित किया गया हो।

इस दृष्टिकोण को लागू करने के लिए, स्क्राइब ऐसे साक्ष्यों को एकत्र करने और प्रबंधित करने और नीतियों और सत्यापन (हस्ताक्षरित साक्ष्य) के अनुसार कलाकृतियों की विश्वसनीयता का मूल्यांकन करने के लिए आवश्यक सॉफ़्टवेयर टूल की आपूर्ति करता है।

समाधान संक्षिप्त प्राप्त करेंस्क्राइब द्वारा समर्थित नीतियों के उदाहरण:

सुरक्षा सेटिंग नीतियाँ

सुनिश्चित करें कि निर्माण प्रक्रिया के दौरान उपयोग की जाने वाली सेवाओं की सुरक्षा सेटिंग्स पूर्वनिर्धारित मानक को पूरा करती हैं।

स्रोत\फ़ाइल\मॉड्यूल संशोधन नीतियां

सत्यापित करें कि स्रोत कोड, कॉन्फ़िगरेशन, बिल्ड स्क्रिप्ट और IoC फ़ाइलों को एक पूर्वनिर्धारित मानक के अनुसार संशोधित किया गया है जो पहचान, प्रक्रियाओं, चरणों और स्थितियों को परिभाषित करता है।

स्रोत\फ़ाइल\मॉड्यूल अखंडता नीतियां

आश्वस्त करें कि स्रोत कोड, फ़ाइलें और मॉड्यूल पूर्व निर्धारित अनुमत संस्करणों के समान हैं।

निर्भरता विश्वास नीतियां

आश्वस्त करें कि उपयोग की गई निर्भरताएं पूर्वनिर्धारित मानक (जैसे ओएसएसएफ स्कोरकार्ड, संस्करण-आयु, अनुमति\प्रतिबंध सूची) तक हैं।

कमजोरियाँ नीतियां

सुनिश्चित करें कि निर्भरताएं और अन्य सार्वजनिक-स्रोत (बंद या खुले) घटक उच्च सुरक्षा जोखिम पैदा नहीं करते हैं।

सॉफ्टवेयर विकास जीवनचक्र नीतियां

सुनिश्चित करें कि हितधारकों द्वारा कोड की समीक्षा की गई है, टिप्पणियों का समाधान किया गया है, और परीक्षण और सुरक्षा परीक्षण सफलतापूर्वक पूरा किया गया है।

पाइपलाइन व्यवहार नीतियां

योजना के अनुसार पाइपलाइन व्यवहार बनाए रखें। उदाहरण के लिए, आवश्यकता है कि एक छवि को पाइपलाइन के आउटपुट के रूप में धकेला जाए न कि किसी अन्य प्रक्रिया द्वारा।

प्रत्येक निर्माण के लिए स्क्राइब द्वारा लगातार और स्वचालित रूप से एकत्र किए जाने वाले साक्ष्यों के उदाहरण:

स्रोत एससीएम के साथ-साथ अंतिम कलाकृतियों (कंटेनरों) से बारीक दाने वाले एसबीओएम

निर्माण परिवेश के स्नैपशॉट

स्रोत-रेपो के स्नैपशॉट

स्रोत-नियंत्रण और निर्माण वातावरण की सुरक्षा सेटिंग

बिल्ड मशीन से ओएस-स्तर की प्रासंगिक घटनाएं एकत्र की गईं