All’inizio di agosto, il National Institute of Standards and Technology (NIST) degli Stati Uniti ha pubblicato una bozza 2.0 versione del suo punto di riferimento Quadro di sicurezza informatica, pubblicato per la prima volta nel 2014. Molte cose sono cambiate negli ultimi 10 anni, non ultimo il crescente livello di minacce alla sicurezza informatica da cui il documento originale si proponeva di aiutare le infrastrutture critiche a difendersi.

Pur essendo concepito per contribuire a ridurre il rischio di sicurezza informatica per le infrastrutture critiche, il CSF ha visto un’ampia adozione da parte di enti sia del settore privato che di quello pubblico. Basarsi esclusivamente sull’adesione volontaria al QSC si è rivelato inadeguato nello stabilire misure di sicurezza informatica sufficienti per le infrastrutture critiche. IL attacco ransomware a Colonial Pipeline nel 2021 ne è stata una prova lampante. Di conseguenza, l’amministrazione Biden ha risposto istituendo standard obbligatori di sicurezza informatica nei settori delle infrastrutture critiche come oleodotti e gasdotti, rotaia, aviazionee acqua.

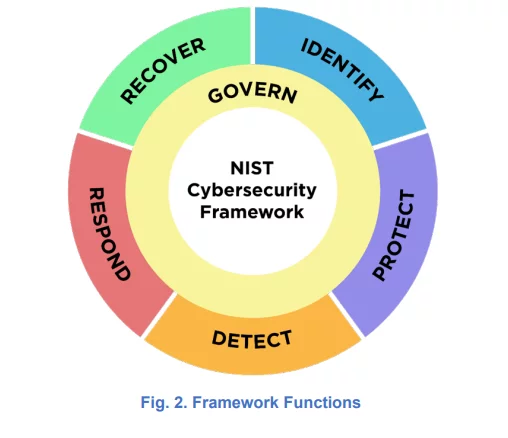

Il CSF 2.0 amplia la portata del CSF a tutti i produttori di software di qualsiasi dimensione, stack tecnologico e settore, sottolinea la governance della sicurezza informatica e pone l’accento sulla gestione del rischio della catena di fornitura informatica. Inoltre, il nuovo quadro aggiunge un ulteriore pilastro ai cinque originali necessari per un programma di sicurezza informatica di successo. I cinque originali erano: identificare, proteggere, rilevare, rispondere e ripristinare. Il QCS 2.0 ne introduce un sesto: Govern.

In questo articolo, proveremo a riassumere le nuove aggiunte al framework e a vedere come il framework potrebbe aiutarti ad avviare o far avanzare il tuo attuale programma di gestione dei rischi di sicurezza informatica. È importante notare che questa nuova versione non è ancora definitiva. La bozza è aperta ai commenti fino all'inizio di novembre e il rilascio è previsto per l'inizio del 2024. Ciò significa che se hai commenti o aggiunte che vorresti vedere aggiunti, hai ancora tempo per offrirli al NIST perché li consideri.

Principali cambiamenti nel QCS 2.0

. Progetto QCS 2.0 mantiene gli aspetti essenziali del quadro originario. Il QCS 2.0 è volontario per il settore privato; adotta un approccio alla sicurezza informatica basato sul rischio (concentrandosi sui risultati di sicurezza informatica che le organizzazioni cercano piuttosto che sui controlli specifici che devono essere implementati); e mantiene la struttura essenziale del QCS, che si compone di tre componenti principali:

- Pilastri – Il cuore del QSC integra i risultati attesi in materia di sicurezza informatica in cinque “funzioni” o pilastri: identificare, proteggere, rilevare, rispondere e ripristinare. (Il CSF 2.0 ne introduce una sesta: Govern.) Queste funzioni sono i componenti necessari per una sicurezza informatica efficace. Intorno ai 5 pilastri principali, il CSF originale comprende 23 categorie e 108 sottocategorie di risultati previsti in materia di sicurezza informatica, oltre a centinaia di riferimenti utili, in gran parte altri framework e standard di settore, raggruppati attorno ad essi. La bozza della versione 2.0 è ancora più ampia.

Fonte: QCS 2.0

- Livelli della struttura – I livelli del CSF definiscono il modo in cui un’azienda gestisce il rischio di sicurezza informatica. Le organizzazioni selezionano il livello che meglio soddisfa i propri obiettivi, riduce il rischio informatico a un livello accettabile ed è facilmente implementabile. I livelli offrivano progressi da 1 a 4 (da "Parziale" a "Adattivo") e dimostrano un crescente livello di sofisticazione.

- Profili quadro – I profili CSF aiutano le aziende a trovare il percorso giusto per ridurre il rischio di sicurezza informatica. Definiscono gli atteggiamenti di sicurezza informatica “attuale” e “obiettivo” di un'organizzazione e la assistono nella transizione dall'uno all'altro.

La bozza del QCS 2.0 incorpora le seguenti modifiche chiave:

- Obbiettivo – Il nuovo framework è destinato all’utilizzo da parte di organizzazioni di tutte le dimensioni e di tutti i settori, comprese le PMI. Questa mossa riflette il fatto che nel 2018 Il Congresso ha chiesto esplicitamente al NIST di affrontare le preoccupazioni delle piccole imprese in relazione al quadro originale. La revisione del linguaggio del documento per rimuovere i riferimenti alle infrastrutture critiche e sostituirli per includere tutte le organizzazioni riflette l'ambito ampliato del framework.

- Il pilastro della governance - CSF 2.0 amplia la metodologia di sicurezza informatica basata sul rischio del CSF. CSF 2.0 riconosce che i drammatici cambiamenti avvenuti nell’ultimo decennio hanno elevato la sicurezza informatica a una fonte chiave di rischio aziendale (incluse interruzioni aziendali, violazioni dei dati e perdite finanziarie). Per affrontare questi cambiamenti, il CSF 2.0 accresce la rilevanza della governance e pone il rischio informatico allo stesso livello delle forme legali, finanziarie e di altro tipo di rischio aziendale per la leadership senior. La nuova funzione di governo affronta il modo in cui un'organizzazione prende decisioni a supporto della propria strategia di sicurezza informatica ed è progettato per informare e supportare le altre cinque funzioni.

- Gestione del rischio della catena di fornitura – Gli sforzi necessari per controllare il rischio di sicurezza informatica connesso a soggetti esterni sono definiti gestione del rischio della catena di fornitura (SCRM). Le catene di fornitura espongono un’azienda al rischio informatico. Attacchi malware (ad esempio, the Attacco trojan 3CX), attacchi ransomware, violazioni dei dati (ad esempio, il Violazione dei dati Equifax) e le violazioni della sicurezza informatica sono tutti rischi informatici comuni nella catena di approvvigionamento.

Gli strumenti e il codice di terze parti vedono un utilizzo crescente in quasi tutti gli aspetti della produzione di software e quindi assistiamo a un corrispondente aumento rischi della catena di fornitura del software. Qualsiasi terza parte con accesso al sistema di un'organizzazione, comprese società di gestione dei dati, studi legali, provider di posta elettronica, società di web hosting, filiali, fornitori, subappaltatori e qualsiasi software o hardware di provenienza esterna utilizzato nel sistema dell'organizzazione, può lanciare attacchi alla catena di fornitura. La manomissione, il furto, l'introduzione non autorizzata di codice o componenti nel software o nell'hardware e le procedure di produzione inadeguate sono tutti rischi della catena di fornitura del software. Le organizzazioni che non gestiscono adeguatamente i rischi della catena di fornitura del software hanno maggiori probabilità di subire un simile attacco.

Il CSF 2.0 aggiunge ulteriori informazioni sul rischio di terze parti, incorporando le linee guida della catena di fornitura del software nella nuova funzione di governance e specifica che il rischio di sicurezza informatica nelle catene di fornitura del software dovrebbe essere preso in considerazione mentre un’organizzazione esegue tutte le funzioni quadro (non solo la governance). Il nuovo linguaggio SCRM è uno dei cambiamenti. CSF 2.0 elenca quanto segue come risultati SCRM desiderabili:

- I fornitori dovrebbero essere “conosciuti e prioritari in base alla criticità” (GV.SC-04)

- "La pianificazione e la due diligence vengono eseguite per ridurre i rischi prima di avviare rapporti formali con fornitori o altre terze parti" (GV.SC-06)

- “Le pratiche di sicurezza della catena di fornitura sono integrate nei programmi di sicurezza informatica e di gestione del rischio aziendale e le loro prestazioni sono monitorate durante l’intero ciclo di vita del prodotto e del servizio tecnologico”. (GV.SC-09)

La bozza invita inoltre le aziende a utilizzare i profili quadro del CSF “per delineare gli standard e le pratiche di sicurezza informatica da incorporare nei contratti con i fornitori e per fornire un linguaggio comune per comunicare tali requisiti ai fornitori”. Secondo il NIST, i fornitori possono utilizzare Profili quadro (vedi sopra) per comunicare il proprio atteggiamento in materia di sicurezza informatica, nonché gli standard e le politiche pertinenti riguardanti i rischi della catena di fornitura del software.

- Sicurezza del cloud – Il QCS originale affrontava la sicurezza del cloud, ma solo nelle circostanze in cui un’impresa manteneva e proteggeva la propria infrastruttura cloud. Questo caso d'uso non è più il più comune. Le organizzazioni stanno rapidamente passando a impostazioni cloud in cui società terze gestiscono il cloud legalmente e operativamente. (Ad esempio, l'amministrazione dell'infrastruttura sottostante è esternalizzata nei modelli di cloud computing platform-as-a-service e software-as-a-service.)

Attraverso il miglioramento delle disposizioni in materia di governance e gestione del rischio della catena di fornitura, CSF 2.0 consente alle imprese di utilizzare meglio il quadro per costruire modelli di responsabilità condivisa con i fornitori di servizi cloud e facilita un certo grado di controllo nelle impostazioni ospitate nel cloud.

- Guida all'implementazione ampliata – Per assistere le aziende nel raggiungimento dei risultati di sicurezza informatica delineati nel quadro, il CSF 2.0 fornisce ulteriori “esempi di implementazione" e "riferimenti informativi.” Sebbene queste risorse siano considerate parte del quadro, il NIST le manterrà separate per consentire aggiornamenti più regolari.

Gli esempi di implementazione forniscono ulteriori informazioni su come mettere in atto il quadro. Non descrivono tutte le azioni che potrebbero essere intraprese per raggiungere un obiettivo specifico, piuttosto sono “esempi orientati all’azione” intesi ad aiutare le aziende a comprendere i risultati “principali” e le prime attività che possono essere intraprese per raggiungere tali risultati.

Utilizzando il QCS 2.0

Il CSF, come gli altri framework del NIST, è molto carente sui dettagli esatti su come implementare i suoi suggerimenti. Non esiste una lista di controllo completa o parziale da utilizzare come primo passo per impostare o espandere la gestione del rischio di sicurezza informatica della propria organizzazione. Dopo aver esaminato l'ampio elenco di "risultati desiderati", il quadro lascia ancora l'onere dell'attuazione alle singole aziende. La logica è che, poiché ogni azienda è unica nel suo stack tecnologico, nelle minacce esistenti e nei rischi, non esiste un modo semplice o completo per personalizzare un quadro di soluzioni per le minacce informatiche "un elenco adatto a tutti".

Tuttavia, il quadro non è privo di utilità. Per prima cosa, i profili e i livelli offerti nel framework offrono un buon modo per iniziare almeno a pianificare dove dovrebbe essere il piano di risposta alla sicurezza informatica dell'azienda e la gestione del rischio. Fornisce al management dell'azienda una chiara indicazione che i rischi informatici dovrebbero essere considerati alla pari di qualsiasi altra importante categoria di rischio (come legale o finanziario) che dovrebbe, in teoria, aiutare il CISO a ottenere i finanziamenti e la manodopera di cui hanno bisogno per gestire i rischi che corrono. mappati per la loro organizzazione. Infine, avere una sezione appena aggiunta riguardante SCRM dimostra quanto seriamente le aziende dovrebbero considerare le varie minacce inerenti a un potenziale attacco o violazione della catena di fornitura del software.

Il fatto che il NIST intenda offrire una guida all’implementazione più solida e frequentemente aggiornata che includa esempi è un passo nella giusta direzione. Resta da vedere quanto sia davvero esteso e utile. Ci sono ancora buone probabilità che non sarai in grado di assimilare e applicare questo vecchio/nuovo framework senza almeno una persona esperta in sicurezza informatica.

Almeno per quanto riguarda la parte relativa al rischio della catena di fornitura del software, La piattaforma di Scribe coprirti. Scribe ha un livello gratuito in cui puoi iniziare a provarlo subito con tutte le nostre ampie funzionalità a portata di mano con cui giocare. Ciò include l'avvio della generazione e dell'archiviazione della provenienza SLSA e della grana fine SBOM per le tue realizzazioni. Se sei interessato alla capacità di Scribe di offrirti una policy utente personalizzata per governare il tuo processo SDLC, ti invito a dare un'occhiata Questo articolo.

In ogni caso, ti incoraggio a farlo prova la nostra piattaforma ed esaminare l'utilità delle informazioni sulla sicurezza che Scribe può offrire man mano che vengono accumulate e analizzate nel tempo.

Questo contenuto è offerto da Scribe Security, un fornitore leader di soluzioni di sicurezza end-to-end per la catena di fornitura di software, che offre sicurezza all'avanguardia per artefatti di codice e processi di sviluppo e distribuzione del codice attraverso le catene di fornitura di software. Per saperne di più.