Il nostro Blog

Scritto in collaborazione con Viktor Kartashov, lo standard NIST SP 800-190 fornisce linee guida strutturate per la sicurezza delle applicazioni containerizzate, coprendo ogni aspetto, dalla provenienza delle immagini ai controlli runtime. Con l'esplosione dell'uso dei container negli ambienti DevOps in rapida evoluzione, l'allineamento a questi requisiti diventa essenziale e impegnativo. Ma lo standard SP 800-190 in questo caso è solo un caso d'uso. L'idea più ampia è […]

Per saperne di più

Cos'è in-toto e come protegge la supply chain del software? Gli attacchi alla supply chain del software, come quelli osservati negli ultimi anni – 3CX, Codecov e Solarwinds – hanno evidenziato la fragilità delle pipeline di sviluppo tradizionali. In risposta, la comunità open source ha sviluppato in-toto, un framework per garantire l'integrità in ogni fase della distribuzione del software. In-toto […]

Per saperne di più

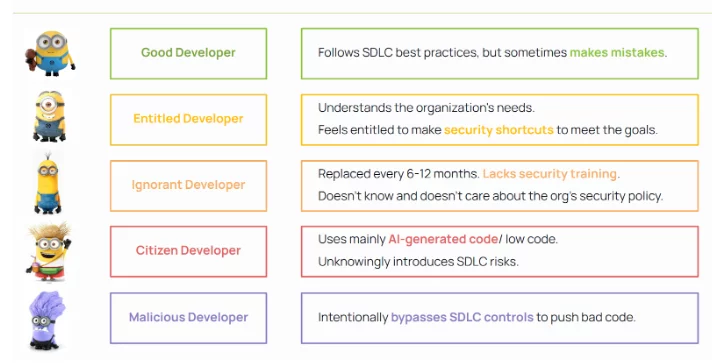

Nel panorama odierno dello sviluppo software, la diversità dei profili degli sviluppatori è sia un punto di forza che una vulnerabilità. La tassonomia allegata, che spazia dai "Good Developer" ben intenzionati ma imperfetti ai "Citizen Developer" che utilizzano codice generato dall'intelligenza artificiale e persino ai "Malicious Developer", evidenzia come diversi livelli di esperienza, intenti e comportamento possano comportare rischi significativi per il ciclo di vita dello sviluppo software (SDLC). Scribe Security affronta […]

Per saperne di più

Noi di Scribe Security crediamo che il futuro della sicurezza informatica dipenda dalla protezione delle supply chain software dall'interno verso l'esterno. Ecco perché siamo orgogliosi di collaborare con il National Cybersecurity Center of Excellence (NCCoE) al suo progetto Software Supply Chain and DevOps Security Practices. Questa iniziativa riunisce i collaboratori tecnologici del settore pubblico e privato per esplorare come […]

Per saperne di più

La maggior parte delle organizzazioni software utilizza più piattaforme per la gestione del codice, la compilazione, il registro, la distribuzione e l'implementazione. Governare la sicurezza dell'SDLC e della supply chain del software richiede una piattaforma unificata che si estenda oltre le capacità native di GitHub. Una gestione efficace del rischio richiede una chiara tracciabilità e governance dal codice al cloud, assicurando che ogni immagine del contenitore e ogni artefatto rilasciato siano collegati a […]

Per saperne di più

Il panorama della sicurezza del software federale sta subendo una trasformazione significativa. A gennaio 2025, la Casa Bianca ha emesso un nuovo ordine esecutivo incentrato sul rafforzamento della sicurezza e della trasparenza delle catene di fornitura di software di terze parti utilizzate dalle agenzie federali. Questo mandato introduce cambiamenti cruciali che i fornitori di software devono comprendere e per i quali devono prepararsi, soprattutto considerando il […]

Per saperne di più

Nell'attuale panorama in rapida evoluzione dello sviluppo software, sicurezza e conformità sono diventate fondamentali. Poiché le organizzazioni si affidano sempre di più a componenti di terze parti e software open source, comprendere cosa c'è dentro il tuo software non è mai stato così importante. Inserisci la distinta base del software (SBOM), un elenco dettagliato di tutti i componenti, librerie e dipendenze che compongono il tuo software. Integrare gli SBOM […]

Per saperne di più

Negli ultimi anni, gli attacchi alla supply chain del software sono emersi come una minaccia significativa per la sicurezza informatica, prendendo di mira le complesse reti di relazioni tra le organizzazioni e i loro fornitori. Questo articolo approfondisce i recenti attacchi alla supply chain, esaminando come si sono verificati e discutendo le strategie di prevenzione e mitigazione. Dalle violazioni che compromettono i dati sensibili agli attacchi che sfruttano […]

Per saperne di più

La protezione della tua catena di fornitura software inizia con la scoperta e la governance della tua "fabbrica di software" Nell'ambiente di sviluppo software odierno, i team gestiscono asset decentralizzati come repository di codice, pipeline di build e immagini di container. Mentre questo modello distribuito offre flessibilità e velocizza la produzione, frammenta anche gli asset e complica la governance e la supervisione della sicurezza, soprattutto perché […]

Per saperne di più

Con la crescente complessità delle catene di fornitura software, la gestione e la protezione dei componenti software sono diventate più impegnative. Per affrontare questo problema, è emersa una distinta base del software (SBOM) come strumento cruciale per garantire sicurezza, trasparenza e conformità nel ciclo di vita dello sviluppo software. Una SBOM è un registro completo di tutti i componenti utilizzati nella creazione di […]

Per saperne di più