Cos'è la backdoor XZ Utils (CVE-2024-3094)?

CVE-2024-3094, pubblicato all'inizio di aprile 2024, è una backdoor inserita in modo dannoso in un'utilità Linux. È stato rilevato da Andres Freund, un ingegnere informatico Microsoft curioso e attento alla sicurezza, sul punto di essere integrato nelle principali distribuzioni Linux. Se ciò avesse avuto successo, un numero inimmaginabile di server potrebbe essere sotto il pieno controllo di autori malintenzionati.

I dettagli su questa backdoor possono essere facilmente trovati; UN rapporto a livello di notizie dal Guardian e analisi tecnica di Akamai, insieme all'originale e-mail di avviso di Andres Freund sono alcuni esempi.

Rispondere a CVE-2024-3094 utilizzando SBOM e ScribeHub

Le organizzazioni che gestiscono le proprie SBOM con strumenti di gestione SBOM possono rispondere rapidamente a questa e ad altre backdoor e vulnerabilità simili; Approfondirò la risposta utilizzando ScribeHub, la piattaforma software di gestione del rischio di Scribe che include funzionalità avanzate di gestione SBOM, rispondendo ad alcune domande che probabilmente tu o il tuo manager vi state ponendo.

Passaggio 1: quali dei miei sistemi sono vulnerabili?

- Scribe avvisa su nuove vulnerabilità critiche ed elevate. Se le SBOM dei tuoi sistemi venissero generate e caricate su ScribeHub, riceverai un avviso di notifica push nella tua casella di posta sui prodotti suscettibili alla nuova vulnerabilità.

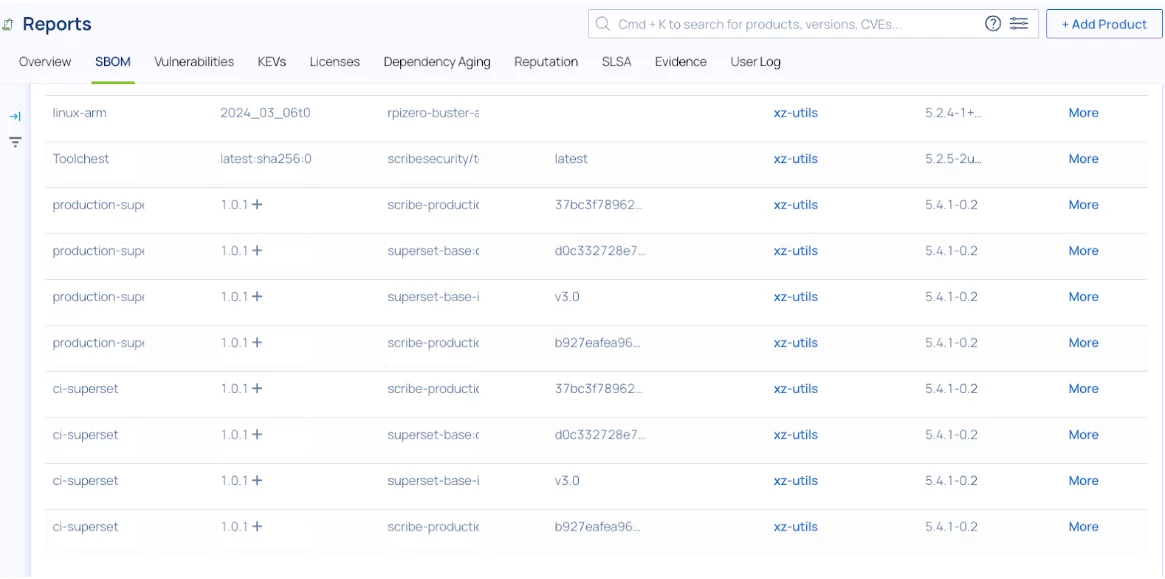

- Scribe ti consente di cercare pacchetti specifici nel tuo portafoglio di prodotti. Con ScribeHub puoi cercare direttamente questo pacchetto. Ecco un'istantanea di come apparirebbe sulla dashboard di ScribeHub:

- Questa visualizzazione consente di comprendere immediatamente quali prodotti sono vulnerabili. È possibile utilizzare queste informazioni per stabilire la priorità delle azioni (ad esempio, assegnando una priorità alta all'applicazione Pagamenti e una priorità bassa all'applicazione Ordini interni per il pranzo).

Passaggio 2: come posso garantire che un contenitore vulnerabile non entri nei miei sistemi di produzione?

È difficile implementare la generazione di SBOM in una grande organizzazione di sviluppo software; ci sono molti progetti, molti compiti urgenti e necessità urgenti di integrare contenitori di terze parti.

Il controller di ammissione Kubernetes di Scribe funge da custode dei cluster operativi. Il motore delle policy di Scribe consente di implementare una policy con tre semplici regole:

- Avvisa o blocca la distribuzione di immagini senza una SBOM. Questa regola garantisce che d'ora in poi avrai capacità di risposta a tali eventi.

- Blocca la distribuzione di immagini utilizzando le versioni xz-utils 5.6.0 o 5.6.1. Questa regola garantisce che nel tuo cluster non vengano creati contenitori vulnerabili.

- Blocca la distribuzione di immagini che presentano vulnerabilità con CWE-506 (il tag di debolezza di una backdoor). Questa regola riguarda "imparare la lezione": blocca qualsiasi immagine che presenta una vulnerabilità contrassegnata da NVD come codice dannoso.

Passaggio 3: come posso assicurarmi che nei miei sistemi non si nascondano immagini con questa vulnerabilità?

Le immagini potrebbero essere già state distribuite o inviate ai registri delle immagini. Scribe Scanner ti consente di ottenere visibilità in tutte le tue immagini. Configura un'attività di scansione e ottieni visibilità immediata su tutte le immagini nel registro delle immagini e nei cluster Kubernetes. Dopo la scansione, tutte le tue immagini avranno la loro SBOM archiviata su ScribeHub; riceverai un avviso di vulnerabilità critica e acquisirai la capacità di eseguire ricerche in queste SBOM. Inoltre, puoi eseguire una valutazione delle policy su tutte le tue immagini.

Passaggio 4: come posso ridurre il rischio del prossimo caso XZ?

Un modo per ridurre tale rischio è decidere di non essere il primo ad adottare le nuove versioni dei pacchetti software, soprattutto se le vecchie versioni non sono vulnerabili. Scribe consente di raggiungere questo obiettivo in due modi:

- Utilizzando le funzionalità BI di ScribeHub, puoi ottenere un report dei pacchetti che sono stati aggiornati tra le versioni del prodotto.

- ScribeHub consente di impostare una policy per bloccare o avvisare sull'utilizzo di tali versioni del software.

Sei interessato a saperne di più sulle straordinarie capacità di ScribeHub? Contattaci

Questo contenuto è offerto da Scribe Security, un fornitore leader di soluzioni di sicurezza end-to-end per la catena di fornitura di software, che offre sicurezza all'avanguardia per artefatti di codice e processi di sviluppo e distribuzione del codice attraverso le catene di fornitura di software. Per saperne di più.