Piattaforme Scribe vs. DevOps

In che cosa Scribe si differenzia dalle piattaforme DevOps?

Le principali piattaforme DevOps, come GitHub, GitLab, Harness, Bitbucket e Azure DevOps, offrono un solido controllo del codice sorgente, pipeline di CI/CD, scansione delle vulnerabilità integrata e una perfetta integrazione con strumenti di terze parti. Queste funzionalità consentono ai team di AppSec di rilevare, assegnare priorità e correggere le vulnerabilità nelle prime fasi del processo di sviluppo.

Però, vero DevSecOps Richiede molto di più. Le moderne software factory si estendono su decine di repository, pipeline, registri e ambienti, dallo sviluppo alla produzione. Questa complessità introduce sfide significative in termini di visibilità, governance e conformità, esponendo i team a manomissioni della supply chain.

Molte organizzazioni operano con un mix eterogeneo di strumenti e piattaforme, plasmati da strategie best-of-breed, sistemi legacy o fusioni e acquisizioni. In questi ambienti frammentati, i leader DevSecOps spesso faticano a rispondere a domande fondamentali:

- Da dove ha avuto origine questo contenitore?

- Quale repository di codice produce ciascun artefatto di produzione e chi è responsabile dei risultati delle sue analisi sulla sicurezza?

- Tutti gli artefatti hanno superato i controlli di sicurezza richiesti?

Hanno anche bisogno di applicare e dimostrare i controlli di sviluppo fondamentali, Quali:

- Firma e verifica del codice e degli artefatti nell'intero ciclo di vita dello sviluppo software (SDLC)

- Tracciamento della provenienza di tutti i manufatti di produzione

- Garantire che tutti gli scanner richiesti siano stati eseguiti e che le revisioni del codice siano state completate

- Applicazione di gate policy-as-code in CI/CD e in fase di distribuzione

Applicazione del controllo di ammissione in produzione basato sulle attestazioni SDLC

Tentare di correlare manualmente queste informazioni tra sistemi diversi è un'operazione laboriosa, soggetta a errori e introduce punti ciechi che gli aggressori possono sfruttare.

Cosa manca?

Ciò che spesso manca è un approccio robusto, quadro di attestazione verificabile — uno che cattura le prove a prova di manomissione di ogni controllo di sicurezza applicato in ogni fase del ciclo di vita del software. Questo framework dovrebbe fungere da unica fonte di verità per la governance, l'integrità, la provenienza e la conformità del software.

Sebbene piattaforme DevOps come GitHub e GitLab offrano funzionalità preziose, sono carenti in aree chiave:

- Non forniscono copertura SDLC end-to-end

- Mancano di nativi applicazione del controllo di ammissione

Non si rivolgono realtà multi-strumento e multi-ambiente di fabbriche di software aziendali

L'approccio alla sicurezza di Scribe

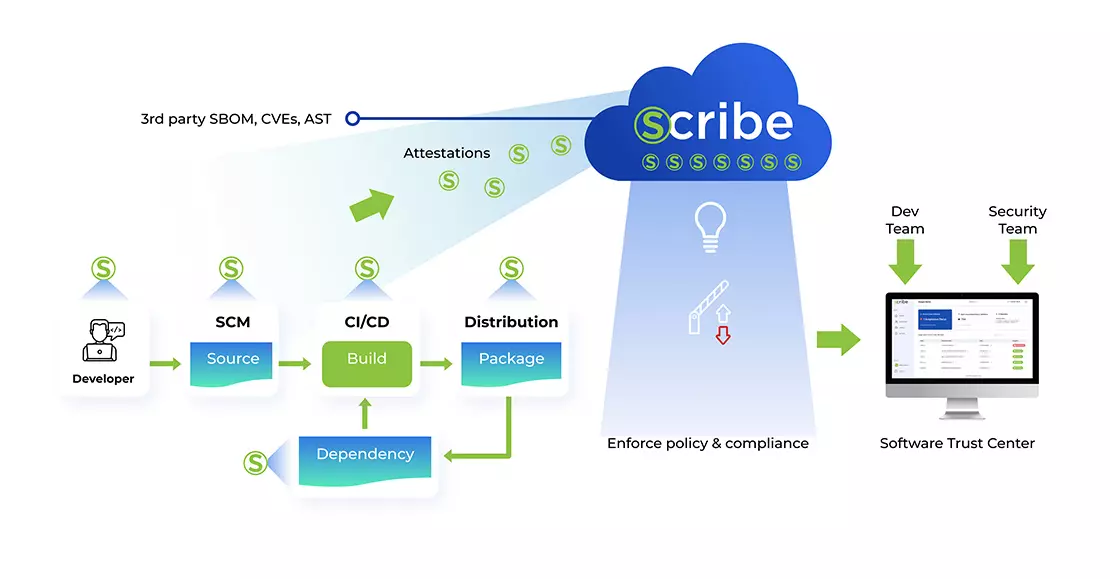

ScribeHub, la piattaforma di garanzia continua di Scribe Security, è progettata appositamente per colmare queste lacune. Offre una soluzione unificata end-to-end per l'integrità, la provenienza e l'applicazione delle policy SDLC in ambienti complessi e multipiattaforma.

Scoperta e mappatura delle risorse SDLC

Mappa automaticamente il tuo ecosistema software su SCM, sistemi CI/CD, registri di artefatti e cluster Kubernetes, senza configurazione manuale.

Grafico delle prove unificato

Crea un lignaggio completo dal codice alla produzione che collega commit, SBOM, immagini dei container, risultati delle scansioni, decisioni sulle policy e carichi di lavoro di runtime.

Archivio di attestazione centralizzato

Raccoglie e archivia prove firmate, quali provenienza della build, SBOM, scansioni di vulnerabilità, avvisi VEX e valutazioni delle policy, in un archivio di prove a prova di manomissione.

Applicazione della politica come codice

Consente di creare policy come codice, verificarle e applicarle nei checkpoint SDLC chiave, tra cui controllo del codice sorgente, pipeline CI/CD e gate di distribuzione di Kubernetes.

Catena di custodia sicura

Utilizza PKI aziendale o Sigstore per firmare crittograficamente ogni passaggio SDLC, bloccando gli artefatti non firmati o manomessi tramite controlli di integrità automatizzati.

Automazione della conformità

Confronta le prove con framework quali SLSA, NIST SSDF, CIS Benchmarks, OWASP SAMM e DORA, generando automaticamente report pronti per la verifica per ogni versione.

Insieme, queste capacità offrono un modo verificabile, scalabile e senza attriti per rendere operative la sicurezza e la conformità della supply chain del software.

ScribeHub vs. GitHub e GitLab: confronto tra piattaforme

| Capacità | ScribeHub | GitHub | GitLab |

| Integrazione con scanner AppSec e SCA integrato | ✔️ Scribe SCA integrato + tutti i più comuni scanner SAST, SCA, DAST e secret di terze parti; | ✔️ Scanner nativi e di mercato | ✔️ Scanner nativi e di mercato |

| Gating basato su policy | ✔️ Gate policy-as-code distribuiti in modo flessibile, dal push del codice, alla build, fino al controllo di ammissione basato su un percorso di prove completo | Solo push e build del codice; sono richiesti script personalizzati | Solo push e build del codice; sono richiesti script personalizzati |

| Scoperta e mappatura | ✔️ Rilevamento automatico e mappatura su SCM, CI/CD, registri e Kubernetes (pre-produzione e produzione) | ⚠️ Limitato all'ecosistema GitHub; sono richiesti script personalizzati | ⚠️ Limitato all'ecosistema GitLab; sono richiesti controller di ammissione personalizzati |

| Grafico SDLC end-to-end | ✔️ Grafico di lignaggio unificato dal codice alla release che collega commit, SBOM, immagini e carichi di lavoro | ❌ Non supportato | ❌ Non supportato |

| Gestione del ciclo di vita e dell'inventario SBOM | ✔️ Generazione SBOM automatizzata, consumo, esportazione, documenti VEX, inventario e rilevamento della deriva | ❌ Generazione di SBOM solo a livello di repo | ❌ Generazione di SBOM solo a livello di progetto (repo) |

| Consapevolezza dell'albero dei prodotti multiprogetto | ✔️ Albero logico dei prodotti che si estende su più repository, artefatti e versioni | ❌ Non supportato | ❌ Non supportato |

| Controlli antimanomissione (firma, attestato SLSA). | ✔️ Dashboard centrale per la firma, le attestazioni SLSA (L1, 2, 3) e i controlli di integrità | ⚠️ Attestazioni Sigstore tramite azioni; nessuna vista antimanomissione unificata | ⚠️ Incentrato su Sigstore; supporto SLSA limitato e nessuna vista centralizzata |

| Automazione della conformità | ✔️ Mappature pronte all'uso: SLSA L1, 2, 3, SSDF, CIS, SAMM, personalizzate, con report pronti per la verifica | ⚠️ Avvisi a livello di repository; aggregazione manuale per le prove SBOM/SLSA | ⚠️ Report di conformità parziali; raccolta dati manuale richiesta |

| Capacità di attestazione | ✔️ Attestazioni SDLC complete (SBOM, firme, provenienza, risultati di scansione e decisioni sulle policy SDLV) | ⚠️ Attestazioni Sigstore di base; contesto e spazio di archiviazione limitati | ⚠️ Solo metadati della pipeline e provenienza semplice |

Conclusione

Sebbene le piattaforme DevOps tradizionali offrano solide basi per la CI/CD e la sicurezza in fase iniziale, lasciano irrisolti i principali rischi della supply chain del software. I team si ritrovano a dover assemblare script e strumenti per coprire:

- Lignaggio degli artefatti

- Verifica end-to-end

- Integrazione multipiattaforma

- Applicazione delle policy in tempo reale

- Prove di audit di livello normativo

Scribe Security colma questa lacuna.

Con ScribeHub, ottieni scoperta automatizzata, attestazioni antimanomissionee applicazione della politica come codice dall'impegno alla produzione, attraverso l'intero ecosistema di sviluppo. È tuo unica fonte di verità per una governance dello sviluppo sicura, integrità e conformità.

Vuoi vederlo in azione? Richiedi una demo dal vivo e scopri come trasformare la complessità di DevSecOps in sicurezza e verificabilità.