Il nostro Blog

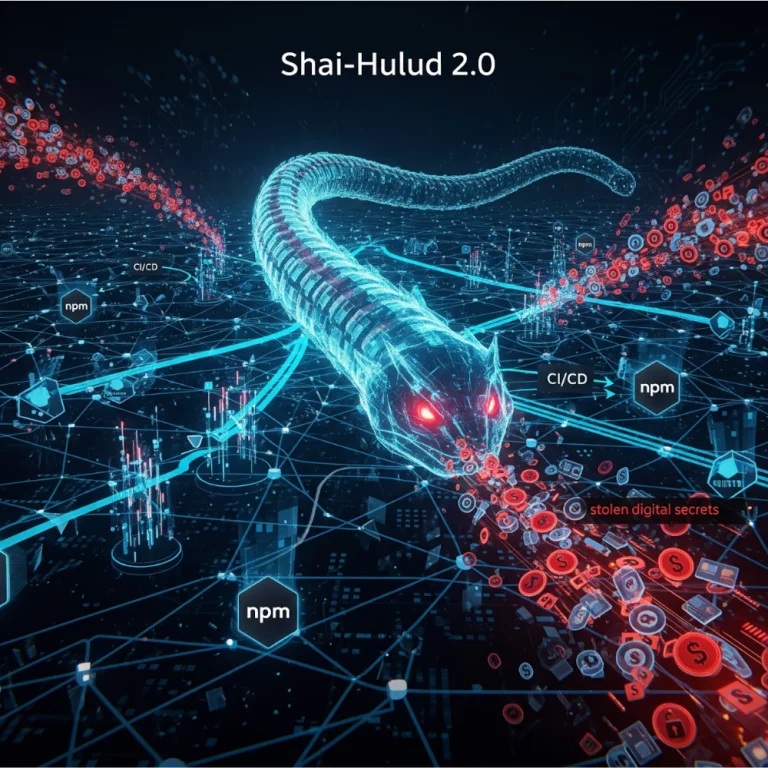

Il worm npm Shai-Hulud 2.0 è uno di quegli incidenti a cui i team di AppSec faranno riferimento per anni nelle analisi post-mortem. Analizziamo cosa è successo, chi è stato colpito e come una piattaforma SSCS come ScribeHub avrebbe potuto aiutare le organizzazioni a prevenire o almeno limitare drasticamente il raggio dell'esplosione. 1. Cos'è Shai-Hulud 2.0? Shai-Hulud è apparso per la prima volta […]

Leggi di più

TL;DR — Un "worm" npm autoreplicante denominato Shai-Hulud ha contaminato pacchetti popolari, rubato segreti di sviluppatori/CI e poi utilizzato tali segreti per pubblicare versioni più dannose, trasformando le vittime in nuovi punti di propagazione. Nel giro di poche ore dalle rivelazioni, Scribe ha eseguito controlli a livello di portfolio sui SBOM e sulle attestazioni di build dei nostri clienti, confermando che le loro pipeline non estraevano alcun file compromesso […]

Leggi di più

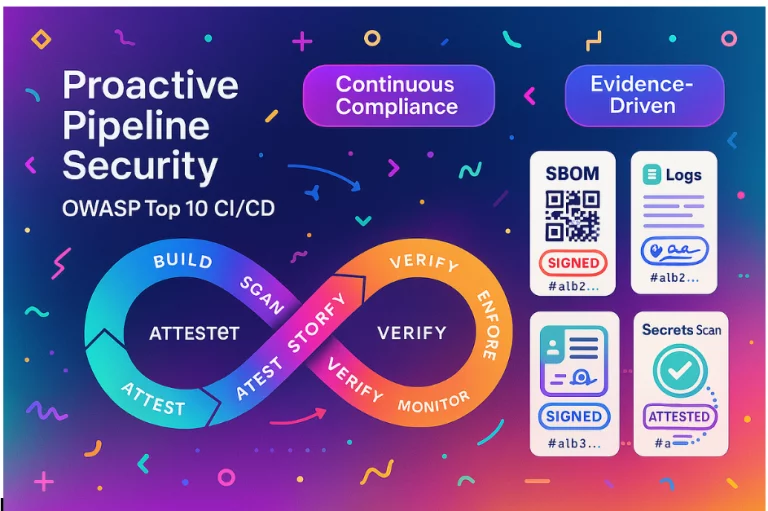

Questo articolo è stato scritto da Mikey Strauss e Viktor Kartashov. Trasforma i 10 principali rischi OWASP in controlli automatizzati e verificabili. Negli ambienti DevOps moderni, le pipeline CI/CD sono la spina dorsale della distribuzione del software. Ma una grande velocità comporta una grande visibilità. Man mano che le organizzazioni accelerano i rilasci, gli aggressori prendono sempre più di mira le pipeline non sicure per iniettare codice dannoso, esfiltrare segreti o […]

Leggi di più

Dai report statici alla sicurezza conversazionale. Oggi i team di sicurezza sono sommersi da dati: SBOM, CVE, risultati xAST, controlli di conformità e dashboard di rischio. Ma le informazioni spesso rimangono bloccate in dashboard che solo pochi esperti sanno interrogare. Noi di Scribe Security crediamo che i tuoi dati di sicurezza debbano essere accessibili come una conversazione. Ecco perché […]

Leggi di più

Inizia allo stesso modo in quasi tutti i team di ingegneria. Gli sviluppatori si muovono rapidamente, sviluppando funzionalità, integrando pacchetti di terze parti e, ora, scrivendo codice con l'aiuto dell'intelligenza artificiale. Le pipeline di CI/CD sono in fermento giorno e notte, portando gli aggiornamenti in produzione a una velocità mai vista prima. I clienti sono soddisfatti della velocità. Ma nella mente di ogni CISO […]

Leggi di più

Il tuo progetto di Vibe Coding è pieno di vulnerabilità! Sviluppare software con l'intelligenza artificiale è passato dalla fantascienza alla realtà quotidiana. Il tuo progetto basato sull'intelligenza artificiale potrebbe funzionare perfettamente... finché gli hacker non ne trovano i difetti. In questo post, illustreremo il percorso da un codice generato dall'intelligenza artificiale pieno di vulnerabilità a un prodotto affidabile, esaminando […]

Leggi di più

Immaginate il carico di lavoro di uno sviluppatore: una lunga giornata di programmazione, scadenze imminenti e poi arriva il temuto report SAST. Centinaia di risultati, ognuno dei quali rappresenta una potenziale vulnerabilità, ognuno dei quali richiede la massima attenzione. Il processo è ripetitivo, richiede molto tempo e, diciamocelo, a volte è una fatica demoralizzante. E la situazione non fa che peggiorare; la generazione del codice […]

Leggi di più

Questo articolo è stato scritto in collaborazione con Viktor Kartashov e Daniel Nebenzahl. La cartina tornasole dell'auditor: puoi dimostrare le tue build? "Puoi dimostrare, in modo definitivo, che ogni immagine di container che spedisci è stata costruita esattamente come dichiari?" La maggior parte degli auditor si aspetta una risposta rapida e sicura, non settimane di frenetico refactoring YAML. L'SLSA (Supply-chain Levels for […]

Leggi di più

Scritto in collaborazione con Viktor Kartashov, lo standard NIST SP 800-190 fornisce linee guida strutturate per la sicurezza delle applicazioni containerizzate, coprendo ogni aspetto, dalla provenienza delle immagini ai controlli runtime. Con l'esplosione dell'uso dei container negli ambienti DevOps in rapida evoluzione, l'allineamento a questi requisiti diventa essenziale e impegnativo. Ma lo standard SP 800-190 in questo caso è solo un caso d'uso. L'idea più ampia è […]

Leggi di più

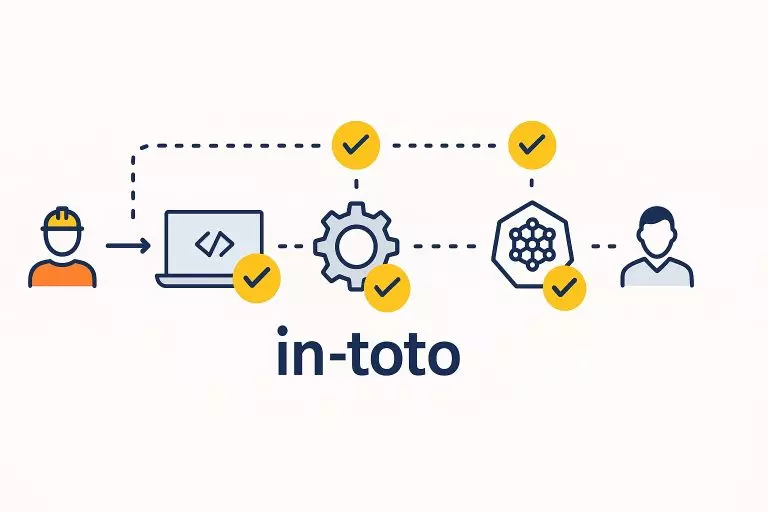

Cos'è in-toto e come protegge la supply chain del software? Gli attacchi alla supply chain del software, come quelli osservati negli ultimi anni – 3CX, Codecov e Solarwinds – hanno evidenziato la fragilità delle pipeline di sviluppo tradizionali. In risposta, la comunità open source ha sviluppato in-toto, un framework per garantire l'integrità in ogni fase della distribuzione del software. In-toto […]

Leggi di più