Scribe は DevOps プラットフォームとどう違うのでしょうか?

GitHub、GitLab、Harness、Bitbucket、Azure DevOpsなどの主要なDevOpsプラットフォームは、堅牢なソース管理、CI/CDパイプライン、組み込みの脆弱性スキャン、サードパーティツールとのシームレスな統合を提供します。これらの機能により、AppSecチームは開発プロセスの早い段階で脆弱性を検出し、優先順位を付け、修正することができます。

しかしながら、 真のDevSecOps それだけではありません。現代のソフトウェアファクトリーは、開発から本番環境に至るまで、数十ものリポジトリ、パイプライン、レジストリ、そして環境にまたがっています。この複雑さは、可視性、ガバナンス、コンプライアンスに関する重大な課題を引き起こし、チームがサプライチェーンの改ざんの危険にさらされる可能性を高めています。

多くの組織は、 異種のツールとプラットフォームの組み合わせベスト・オブ・ブリード戦略、レガシーシステム、あるいは合併・買収によって形作られた、DevSecOpsの断片化された環境において、DevSecOpsのリーダーはしばしば、次のような根本的な問いへの答えに苦慮します。

- このコンテナはどこで製造されたのでしょうか?

- どのコード リポジトリが各製品成果物を生成し、そのセキュリティ態勢の調査結果を誰が所有していますか?

- すべてのアーティファクトが必要なセキュリティ チェックに合格しましたか?

また、 コア開発管理の実施と実証、のような:

- SDLC全体にわたるコードと成果物の署名と検証

- すべての生産成果物の由来を追跡する

- 必要なすべてのスキャナーが実行され、コードレビューが完了していることを確認する

- CI/CD およびデプロイメントでポリシー・アズ・コード・ゲートを適用する

SDLC認証に基づいて本番環境での入場制御を実施する

異なるシステム間でこの情報を手動で相関させようとすると、手間がかかり、エラーが発生しやすくなり、攻撃者が悪用できる盲点が生じます。

何が欠けていますか?

多くの場合、欠けているのは、堅牢な、 検証可能な証明フレームワーク ソフトウェアライフサイクルの各段階に適用されたすべてのセキュリティ制御の改ざん防止証拠を捕捉するフレームワークです。このフレームワークは、 真実の単一の源 ソフトウェアのガバナンス、整合性、出所、コンプライアンスのため。

GitHub や GitLab などの DevOps プラットフォームは貴重な機能を提供しますが、重要な領域では不十分です。

- 彼らは提供しません エンドツーエンドのSDLCカバレッジ

- ネイティブの 入場制御の実施

彼らは対処しない 多様なツール、多様な環境の現実 エンタープライズソフトウェア工場の

Scribeのセキュリティアプローチ

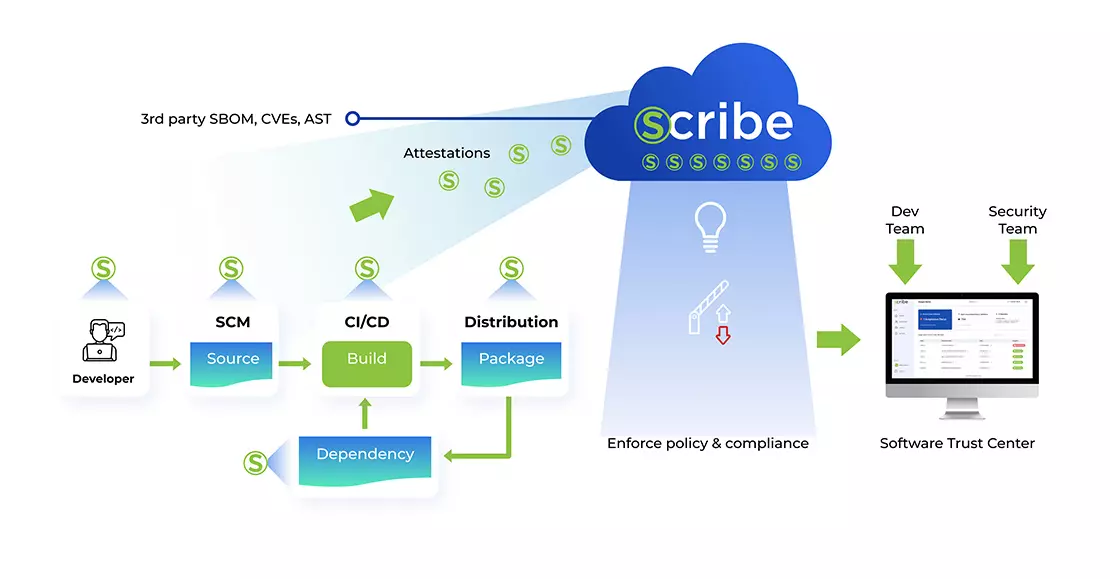

スクライブハブScribe Securityの継続的アシュアランスプラットフォームは、こうしたギャップを埋めるために特別に構築されています。複雑なマルチプラットフォーム環境全体にわたって、SDLCの整合性、出所、ポリシー適用のための統合されたエンドツーエンドのソリューションを提供します。

SDLCの検出と資産マッピング

手動構成なしで、SCM、CI/CD システム、アーティファクト レジストリ、Kubernetes クラスター全体にソフトウェア エコシステムを自動的にマッピングします。

統合証拠グラフ

コミット、SBOM、コンテナ イメージ、スキャン結果、ポリシー決定、ランタイム ワークロードをリンクする、コードから本番環境までの完全な系統を作成します。

集中型認証ストア

ビルドの起源、SBOM、脆弱性スキャン、VEX アドバイザリ、ポリシー評価などの署名された証拠を収集し、改ざん防止の証拠リポジトリに保存します。

ポリシー・アズ・コードによる強制

ポリシーをコードとして作成し、ソース管理、CI/CD パイプライン、Kubernetes デプロイメント ゲートなどの主要な SDLC チェックポイントで検証および適用できます。

安全な保管チェーン

エンタープライズ PKI または Sigstore を使用して各 SDLC ステップに暗号署名し、自動化された整合性チェックによって署名されていない成果物や改ざんされた成果物をブロックします。

コンプライアンスの自動化

SLSA、NIST SSDF、CIS ベンチマーク、OWASP SAMM、DORA などのフレームワークに証拠をマッピングし、リリースごとに監査対応レポートを自動的に生成します。

これらの機能を組み合わせることで、 検証可能、スケーラブル、そして摩擦のない方法 ソフトウェアサプライチェーンのセキュリティとコンプライアンスを運用化します。

ScribeHubとGitHub、GitLab:プラットフォーム比較

| 機能 | スクライブハブ | GitHub | GitLab |

| AppSecスキャナと組み込みSCAとの統合 | ✔️ Scribe に組み込まれた SCA + すべての一般的なサードパーティ製 SAST、SCA、DAST、シークレット スキャナー。 | ✔️ ネイティブ + マーケットプレイス スキャナー | ✔️ ネイティブ + マーケットプレイス スキャナー |

| ポリシーベースのゲーティング | ✔️ コードプッシュからビルド、完全な証拠の証跡に基づくアドミッションコントロールまで、柔軟に展開されたポリシーアズコードゲート | コードのプッシュとビルドのみ。カスタム スクリプトが必要 | コードのプッシュとビルドのみ。カスタム スクリプトが必要 |

| 発見とマッピング | ✔️ SCM、CI/CD、レジストリ、Kubernetes(プレプロダクションおよびプロダクション)を自動検出してマッピングします | ⚠️ GitHub エコシステムに限定されます。カスタム スクリプトが必要です。 | ⚠️ GitLab エコシステムに限定されます。カスタム アドミッション コントローラーが必要です。 |

| エンドツーエンドのSDLCグラフ | ✔️ コミット、SBOM、イメージ、ワークロードをリンクする、コードからリリースまでの統一された系統グラフ | ❌ サポートされていません | ❌ サポートされていません |

| SBOMライフサイクルと在庫管理 | ✔️ SBOM の生成、消費、エクスポート、VEX ドキュメント、インベントリ、ドリフト検出の自動化 | ❌ リポジトリレベルのみでの SBOM の生成 | ❌ プロジェクト(リポジトリ)レベルのみでの SBOM の生成 |

| 複数プロジェクトの製品ツリーの認識 | ✔️ 複数のリポジトリ、成果物、バージョンにまたがる論理的な製品ツリー | ❌ サポートされていません | ❌ サポートされていません |

| 改ざん防止制御 (署名、SLSA 証明) | ✔️ 署名、SLSA(L1、2、3)認証、整合性チェックのための中央ダッシュボード | ⚠️ アクション経由の Sigstore 認証。統一された改ざん防止ビューはありません。 | ⚠️ Sigstore 中心。SLSA サポートは限定的、集中ビューはありません |

| コンプライアンス自動化 | ✔️ すぐに使えるマッピング: SLSA L1、2、3、SSDF、CIS、SAMM、カスタムメイド、監査対応レポート付き | ⚠️ リポジトリレベルのアラート、SBOM/SLSA 証拠の手動集約 | ⚠️ 部分的なコンプライアンスレポート。手動によるデータ収集が必要です |

| 証明機能 | ✔️ 完全な SDLC 認証 (SBOM、署名、出所、スキャン結果、SDLV ポリシー決定) | ⚠️ 基本的な Sigstore 認証。コンテキストとストレージが制限されています | ⚠️ パイプラインのメタデータと単純な来歴のみ |

結論

従来のDevOpsプラットフォームは、CI/CDと初期段階のセキュリティのための強固な基盤を提供しますが、主要なソフトウェアサプライチェーンのリスクへの対処は未だ不十分です。チームは、以下のリスクをカバーするために、スクリプトとツールを組み合わせなければなりません。

- アーティファクトの系統

- エンドツーエンドの検証

- マルチプラットフォームの統合

- リアルタイムのポリシー適用

- 規制レベルの監査証拠

Scribe Security はそのギャップを埋めます。

ScribeHubなら 自動検出, 改ざん防止証明書, ポリシー・アズ・コードによる強制 コミットから本番環境まで、開発エコシステム全体にわたって。 真実の単一の源 安全な開発ガバナンス、整合性、コンプライアンスを実現します。

実際に動作しているところを見てみたいですか? ライブデモに参加して、DevSecOps の複雑さを安全で検証可能な信頼性に変える方法を学んでください。