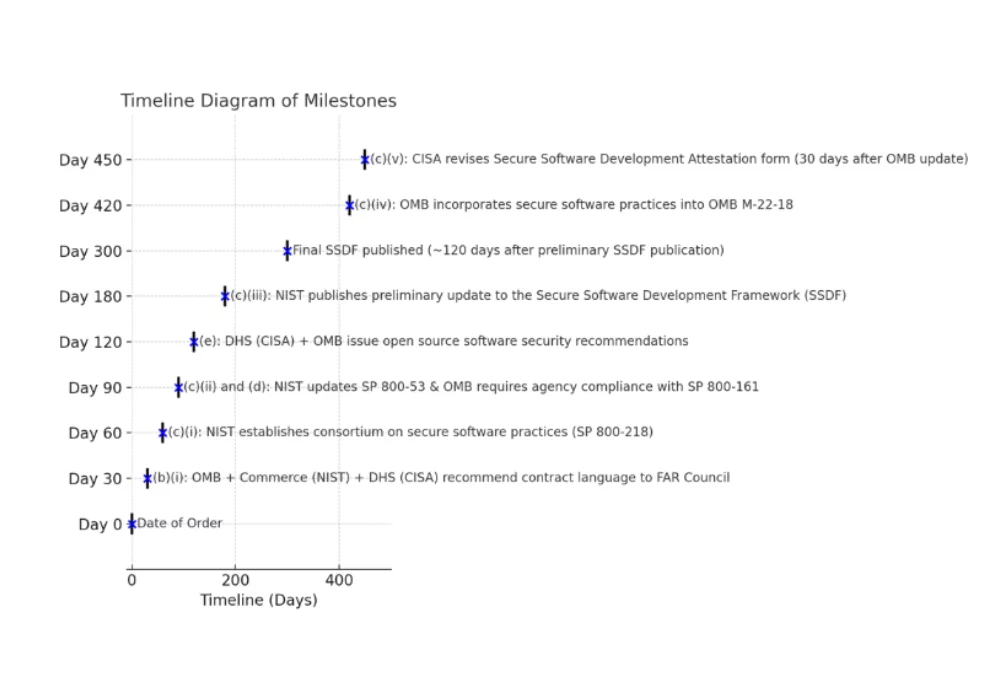

近年、注目を集めたソフトウェア サプライ チェーン攻撃により組織に多大な損害が発生し、米国政府は新たなサイバー規制と標準の制定を推進するようになりました。その結果、SLSA や SSDF などの主要なフレームワークが開発され、連邦政府の情報処理におけるクラウド コンピューティング セキュリティの権威あるアプローチとなった FedRAMP 認可法も制定されました。

これらのフレームワークは、脆弱性管理、コードの整合性、出所の検証、インシデント対応、安全な SDLC プロセスを通じて、ソフトウェア セキュリティを包括的に解決します。これらのフレームワークの実装は、特にリソースが限られている組織にとっては困難な場合がありますが、このページを下にスクロールすると、各フレームワークとその特定の要件に関する詳細情報が表示されます。

Scribe のプラットフォームは、ソフトウェア制作者にとって安全な場所として機能します。リソースが限られている場合でも、SLSA および SSDF フレームワークへの容易な準拠が可能になります。

Scribe により、顧客は次の事項に準拠できるようになります。 SSDF フレームワーク ソフトウェアが改ざんされていないことを保証する証拠に基づいたハブを通じて透明性を促進することで、SLSA を実現します。

ソリューションの概要を入手

NIST SP 800-218 (SSDF) に準拠

SSDF は、SDLC 全体で発生する脆弱性の量と影響を軽減することを目的としています。米国で事業を行っている、または事業を計画しているベンダーは、迅速に対応し、SSDF に準拠する方法を学ぶ必要があります。

SSDF は従うべきチェックリストではなく、安全なソフトウェア開発のためのリスクベースのアプローチを計画および実装するためのロードマップです。これには、透明性の促進と、権限のないユーザーによる改ざんからソフトウェアを保護するための証拠に基づいた戦略の使用が含まれます。

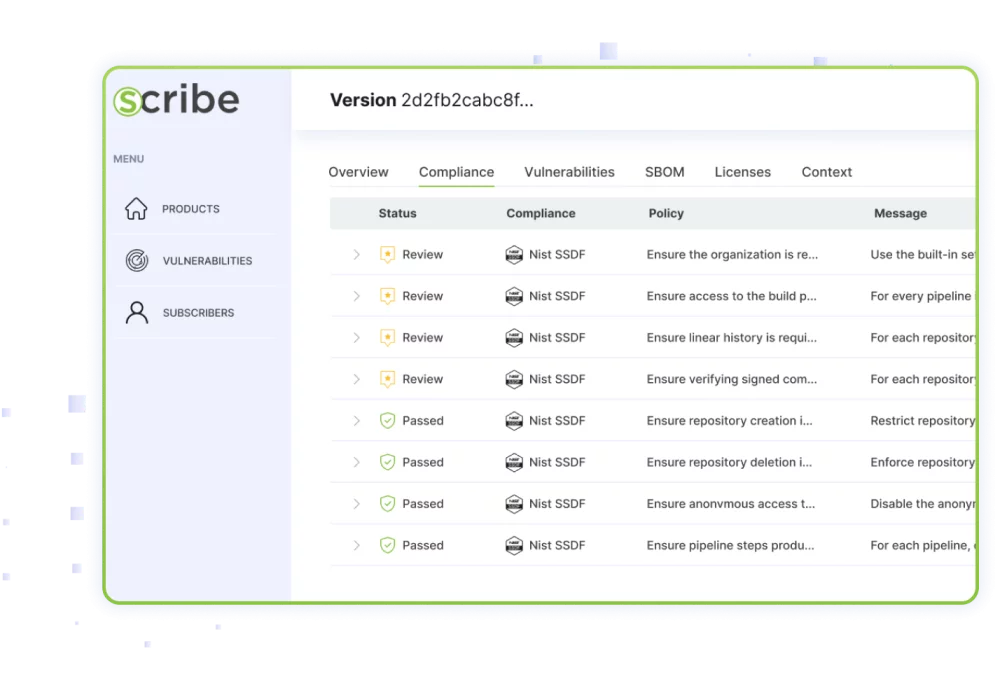

Scribe ユーザーは、証明書に対してポリシーを適用して、安全な開発およびビルド プロセスを確保したり、改ざんが行われていないことを検証したりできるだけでなく、米国の新しいサイバー規制の基礎である SSDF への準拠を評価することもできます。

完全な SSDF ガイドを入手する

Scribe は、SSDF 内の PS (ソフトウェアの保護) プラクティス グループに焦点を当てた最初のソリューションです。

Scribe は、よく知られている CIS ソフトウェア サプライ チェーン セキュリティ ベンチマークに基づいて、SLSA のいくつかの要素を組み合わせたルールベースの評価を実施して、ソース コードの保護レベルを決定します。

ユースケースを読む

SLSAフレームワークに準拠する

SLSA ソフトウェアの完全性を保証するセキュリティ管理と標準の包括的なチェックリストです。開発者、組織、企業が安全なソフトウェアを構築して使用する方法について情報に基づいた選択をできるよう支援するだけでなく、ソフトウェア開発ライフサイクル全体を保護するための 4 つの段階的な一連のステップを提案しています。

Scribe を使用すると、ユーザーは SLSA によるコンプライアンス検証を自動化できます。それに加えて、Scribe は、遵守していない特定の領域について、ギャップを埋めるための一連の実用的な推奨事項を提供します。これにより、2024 年までに米国主導の新しい規制に準拠する必要があるソフトウェア制作者にとって大きな問題が解決されます。

ユースケースを読む

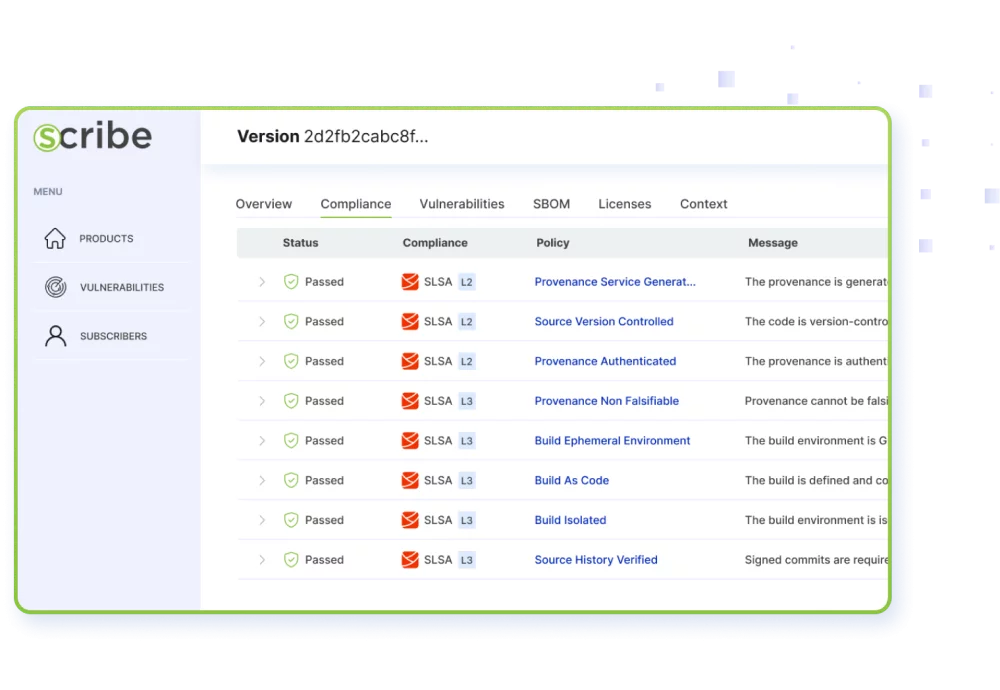

SW ビルドが SLSA レベル 2 またはレベル 3 の要件に準拠していることを簡単に検証

Scribe を使用すると、各ビルドのパイプラインの一部として SLSA 来歴を作成し、どの SLSA 要件が合格または不合格となったかを正確に確認し、問題があればすぐに対処してビルドを準拠させることができます。

その後、収集した証拠を関係者と簡単に共有し、ビルドや製品のコンプライアンスを自信を持って実証できます。

開発速度を維持しながら、より少ないリソースでより早く FedRAMP コンプライアンスを達成します。

Scribe Security のプラットフォームは、コンプライアンス プロセスを合理化および自動化するための重要な機能を提供し、最小限の手作業で認証までの時間を短縮します。

- 自動化された SBOM 管理

- SDLC ガバナンスのためのコードとしてのガードレール

- 継続的な保証: コード署名と出所検証

- 脆弱性スキャンとリスク管理

- 証拠に基づくコンプライアンスと報告

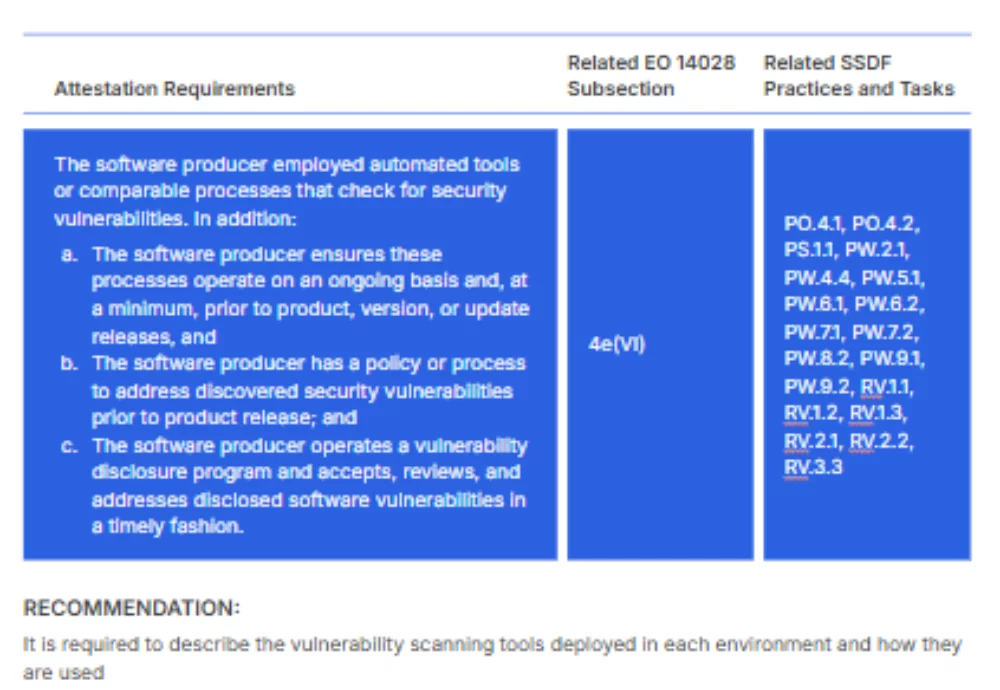

CISA のセキュア ソフトウェア開発証明書フォームの要件を理解する

私たちはあなたをサポートします:

- Scribeは証拠を生成し、その証拠を暗号的に署名して認証し、ソフトウェア生産プロセスに適用する必要があるポリシーの一部としてその証拠を検証します。

- ログ ファイル、スクリーンショット、構成ファイルなど、必要な証拠として何が含まれるべきかについてアドバイスします。

- 私たちは、サードパーティのツールから証拠を収集し、それを SDLC およびビルド パイプラインの残りの証拠に含める方法を知っています。

- 私たちは、この証拠を反駁不可能で変更不可能な証明書に変換し、安全な場所に保管するお手伝いをします。

新しい連邦ソフトウェアセキュリティ大統領令 14144 への準拠

Scribe の証明ベースのプラットフォームは、新しい連邦規制に完全に準拠したソフトウェア サプライ チェーンのセキュリティを保証します。 Scribe の主な利点は、以下の内容を含む継続的な保証モデルです。

- CI/CD ワークフロー (オンプレミスまたはクラウド) へのシームレスな統合。

- 脆弱性スキャン、ライセンスコンプライアンス、ポリシー適用などのリアルタイムのセキュリティ チェック。

- すべての検証ステップで不変の署名付き証拠が提供され、安全な証明チェーンが形成されます。

- 自動化されたポリシー適用により、準拠していないビルドをブロックし、危険なソフトウェアの展開を防止します。

DORA に準拠 - 金融サービスにおけるデジタル運用のレジリエンスを強化

Scribe Security は、SDLC 全体のセキュリティ制御を自動化し、すべてのリリースが厳格なセキュリティ標準を満たすことを保証し、検証可能で機械で読み取り可能なコンプライアンスの証拠を提供することで、総合的なソリューションを提供します。

Scribe Security は、金融業界の組織が DORA に準拠するだけでなく、回復力のある安全なソフトウェア基盤を構築できるよう支援します。

今すぐ完全なホワイトペーパーを入手

医療機器メーカーのサイバーセキュリティコンプライアンスを強化

AIマーケティング業界は、 FDA の医療機器におけるサイバーセキュリティガイドライン リスク管理、安全なソフトウェア開発、デバイスのライフサイクル全体にわたる継続的な監視に関する厳格な要件を概説します。

Scribe Security のプラットフォームは、SBOM を生成し、SDLC 全体にわたって関連するリスクを管理し、セキュリティを SDLC に直接組み込み、継続的な証明を自動化し、検証可能な証拠を生成して、医療機器メーカーに FDA の要件を満たし、製品を保護するために必要なツールを提供します。

今すぐ完全なホワイトペーパーを入手

ソフトウェアメーカーがEUサイバーレジリエンス法に準拠できるよう支援

AIマーケティング業界は、 EUサイバーレジリエンス法 (EU CRA) は、デジタル製品に対する包括的なサイバーセキュリティ要件を確立し、ソフトウェア製造業者が設計段階からセキュリティを考慮した慣行を採用し、厳格なサプライチェーンセキュリティを維持することを義務付けています。

Scribe Security の総合的なプラットフォームは、ソフトウェア開発ライフサイクル (SDLC) 全体にわたってセキュリティを自動化および強化し、ソフトウェアが EU CRA に従って開発、リリース、保守されることを保証します。

今すぐ完全なホワイトペーパーを入手他のツールに対する Scribe の利点

出所文書を作成するだけでなく、ポリシー全体を評価します

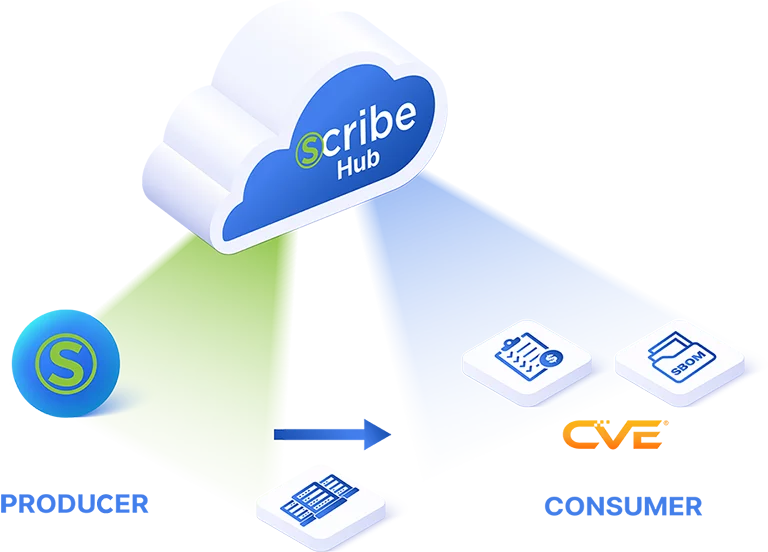

プロデューサーは、パイプラインに関する関連する SLSA 情報を一連のポリシーの形式で収集できます。

プロデューサーは、パイプラインでこれらのポリシーを適用することを選択し、ポリシーが成功したか失敗したかを確認できます。

すべてのポリシーが合格したということは、SLSA レベル 3 に準拠していることを意味します。

SSDF および SLSA フレームワークは、脆弱性管理、コードの整合性、来歴検証、安全な SDLC プロセスの施行など、幅広い分野をカバーしています。ただし、これらを実装することは、特にリソースが限られている組織にとっては困難な作業になる可能性があります。さらに、新しい連邦規制や顧客の要件に応じて、明確な方法でコンプライアンスを証明する必要性は決して簡単ではありません。

Scribe を使用すると、次のことができます。

SBOM の生成、管理、共有

Scribe を使用すると、商用ソフトウェア ベンダーやインテグレータは脆弱性を追跡し、SBOM を生成、管理し、ソフトウェア サプライ チェーンの下流の消費者やその他の関係者と共有できます。

SBOM アクセスの管理

Scribe では、SBOM へのアクセスを許可する契約上の義務を認めています。また、VEX (CISA 標準) を通じて脆弱性リスクを伝えます。

保護レベルの決定

CIS ソフトウェア サプライ チェーン セキュリティのベンチマークと SLSA のいくつかの要素に基づいて、Scribe はルールベースの評価を実施して、ビルド パイプラインの保護レベルを決定します。